Popularna polska giełda BTC twierdzi, że nigdy nie była i nie jest podatna na błąd umożliwiający wyciek danych. Do tego oznajmia, że obserwowane przez kilka godzin wycieki pamięci były wynikiem kontrolowanego wdrożenia… honeypota. Czas na fakty.

Wczoraj opisaliśmy skutki występowania błędu w OpenSSL, odczuwane przez wiele polskich serwisów internetowych. Wspomnieliśmy w nich także o dużej polskiej giełdzie BTC, która ujawniała niektóre dane.

Bitcurex: nie byliśmy i nie jesteśmy podatni na błąd w OpenSSL

W poniedziałek 7 kwietnia około godziny 16 naszego czasu w sieci pojawiła się informacja o katastrofalnym w skutkach błędzie w OpenSSL, umożliwiającym odczytywanie pamięci serwerów. Od wtorkowego poranka dostępne były narzędzia, umożliwiające każdemu internaucie samodzielną weryfikację podatności wybranych serwisów.

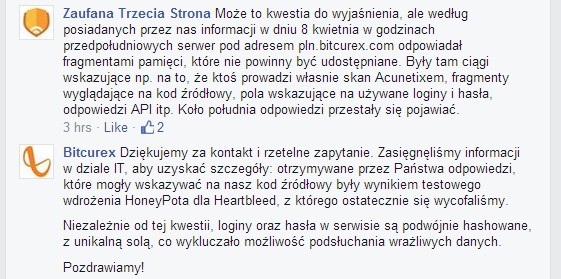

We wtorek ok. godziny 10 otrzymaliśmy informację, że jednym z podatnych serwisów jest giełda BTC Bitcurex. Przekazaliśmy tę informację prywatnymi kanałami administratorom serwisu. Około godziny 13:30 na profilu Bitcurexa na Facebooku pojawił się taki oto komunikat.

Czytamy w nim, że serwis nie tylko nie jest podatny, ale także nigdy podatny nie był. Trochę nam się to nie zgadzało z danymi, które pokazał nam nasz Czytelnik. Postanowiliśmy zatem dopytać Bitcurexa.

Zaczyna się jazda

Zatem Bitcurex nie zaprzecza, że dochodziło do wycieku pamięci z serwera, ale twierdzi, że, uwaga, było to honeypot! Wygląda zatem na to, że w czasie, gdy największe serwisy nie potrafiły jeszcze załatać swoich maszyn, Bitcurex zdążył zidentyfikować zagrożenie, odfiltrować niebezpieczny ruch, zbudować honeypota i tam ten ruch przekierować. A następnie ok. godziny 13 honeypota wyłączyć, ponieważ „nie był napisany optymalnie, wykorzystując zbyt dużo zasobów serwera i nie działał stabilnie”.

Co prawda nie wiemy, co solenie haseł ma do wycieku pamięci serwera z danymi przekazywanymi przez użytkownika, no ale już się nie czepiamy.

Mistrzowski honeypot

Musimy zatem przyznać, że honeypot autorstwa Bitcurexa był zaiste arcydziełem, ponieważ perfekcyjnie udawał pamięć prawdziwego, działającego serwera. Poniżej przykłady, nadesłane przez Czytelnika pełnego podziwu dla maestrii administratorów Bitcurexa. Na wszelki wypadek niektóre dane zastąpiliśmy znakami „xxx”.

Content-Disposition: form-data; name="name2"....Pawe.. Hxxxx..ul. Moxxx x/xxx..41-806 Zabrze.. Content-Disposition: form-data; name="chatNick"....el.ziomxxx. Content-Disposition: form-data; name="notifyBalance"....1 Content-Disposition: form-data; name="locked"....0. Content-Disposition: form-data; name="passwd"....0425xxxxxx Content-Disposition: form-data; name="submit"....zapisz dane

AcunetixBoundary_KEOYDGKPFT..Content-Disposition: form-data; name="password"....acUn3t1x.. AcunetixBoundary_KEOYDGKPFT..Content-Disposition: form-data; name="submit"

_pk_ref.3.c5eb=%5B%22%22%2C%22%22%2C1392559508%2C%22https%3A%2F%2Fforum.bitcoin.pl%2Fbitcurex-problem-z-kupnem-btc-t11003.html%22%5D; _pk_ref.3.c5eb=%5B%22%22%2C%22%22%2C1396951137%2C%22http%3A%2F%2Fpoczta.onet.pl%2Findex.html%22%5D; _pk_ref.3.c5eb=%5B%22%22%2C%22%22%2C1396012951%2C%22http%3A%2F%2Fwww.facebook.com%2Fl.php%3Fu%3Dhttp%253A%252F%252Fpln.bitcurex.com%252F%26h%3DaAQEDiJIP%22%5D _pk_ref.3.c5eb=%5B%22%22%2C%22%22%2C1396851747%2C%22https%3A%2F%2Fpolmine.pl%2F%3Faction%3Ddashboard%26curr%3D%26payoutmessage%3DTransfer%2520udany%22%5D; _pk_ref.3.c5eb=%5B%22%22%2C%22%22%2C1396949027%2C%22http%3A%2F%2Fwww.wykop.pl%2Fwpis%2F6389622%2Fbitcoin-mam-10pln-na-bitcurex-wiem-malo-ale-chce-n%2F%22%5D;

{s:4:"hash";s:40:"a4d2ac8fcb832d618c29deeafb35cb7fb0219575";s:5:"class";s:17:"User_Form_Profile";s:7:"options";a:5:{s:4:"name";s:12:"form_profile";s:5:"class";s:12:"form_profile";s:14:"accept-charset";s:5:"utf-8";s:6:"method";s:4:"post";s:7:"enctype";s:19:"multipart/form-data";}s:5:"_hash";s:32:"265e85be9d157925ace77a5db883cc26";}

"form_request";s:5:"class";s:12:"form_request";s:14:"accept-charset";s:5:"utf-8";s:6:"method";s:4:"post";s:7:"enctype";s:19:"multipart/form-data";}s:5:"_hash";s:32:"5edb4e4074cb0834a6e0feb65b66b60a";}

Prawda że niezły ten honeypot? Wygląda zupełnie jak prawdziwy serwer.

Komentarze

sciema

Niezłą linię obrony przyjęli, nie ma co.

Widze ze akurat uzytkownik z Zabrza :)

Zacytuję wywiad z członkiem zarządu:

„Bezpieczeństwo to w Bitcurex słowo odmieniane codziennie przez wszystkie przypadki. Nie wyobrażamy sobie, aby mogło być inaczej. Z oczywistych powodów nie mogę zdradzić naszych metod. Żeby dać pewien obraz powiem tylko, że na potrzeby bezpieczeństwa mamy w Bitcurex powołany osobny dział. Może się to wydawać przesadą, ale naszym zdaniem właśnie dlatego jesteśmy obecnie najstarszym polskim serwisem wymiany.”

Otóż to nie przesada – osobny dział? Powinni mieć 5 działów. To są grube tysiące…

Źródło wywiadu:

http://infocoin.pl/2014/02/27/o-mt-gox-bezpieczenstwie-i-litecoin-na-bitcurexie-rozmawiamy-p-sebastianem-wozniakiem-przedstawicielem-zarzadu-bitcurex/

„Bezpieczeństwo to w Bitcurex słowo odmieniane codziennie przez wszystkie przypadki.”

Dopełniacz: kogo, czego nie ma?

Pawłowi z Zabrza gratulujemy daty urodzenia jako hasła ;)

nigdy nie wiesz czego możesz spodziewać się po generatorze pseudolosowym ;)

jakby ktoś nie znał http://search.dilbert.com/comic/Random%20Number%20Generator

A zmienili certyfikat?

Przecież nic się nie stało ;)

dla mniej ogarnietych ( dla mnie ) mogli byscie napisac czy w koncu curex jest bezpieczny czy nie… :)

obecnie błąd już nie występuje, zmiana hasła i klucza api wskazana (i każdego innego miejsca gdzie miało się takie same hasło, lub przynajmniej jeśli to samo jest w emailu :) ).

tzn w dalszym ciągu błąd nie występuje ;)

Kilka godzin temu na bitcurexie mignęła mi informacja przeglądarki że certyfikat nie jest zaufany, ale jak kilkanaście sekund później odświeżyłem stronę to wszystko było ok, łącznie z łódka. Data wystawienia i końca jest sierpniowa, ale może mają nowy certyfikat z datą poprzedniego.

A nam się udało. Ze względu na starszą wersję OpenSSL na serwerach. Mieliśmy szczęście. Nie musimy zmieniać certyfikatów.

Tutaj nie ma się czym chwalić. Starsze wersje openSSL mają inne słabości.

Problemem jest też często to, że niejeden admin zrobi TYLKO coś w rodzaju apt-get install openssl i myśli, że jest po temacie, a usługa pozostaje dalej dziurawa…

Coś ściemą mi to pachnie – nic sie na Curexie nie podziało przecież, a byłyby ostre jaja już od wczoraj gdyby takie dane wyszły :)

Nie bez powodu bitcoin spadł nagle o prawie 400 PLN ;)

hehe wlasnie widac polskie ego. Nie moga sie przyzanac do bledu to produkuja banialuki na poczekaniu

Oo A co to jest solenie haseł ?

TE SOLENIE TO ODPOWIEDNIK PIEPRZENIA :)