Amerykańska NSA nie miała w ostatnich latach dobrej passy. Seria wycieków, zapoczątkowana przez Snowdena, wydaje się nie mieć końca. Sprawcy są łapani, jednak dane pozostają w sieci. Co ciekawe, jednego ze sprawców pomógł namierzyć Kaspersky.

Snowden, The Shadow Brokers, Harold Martin, Reality Winner, Nghia H. Pho – to imponująca seria wycieków jak na organizację, która przez wiele lat uchroniła się przed upublicznieniem jej sekretów. NSA jest jednak dość skuteczna w ściganiu źródeł wycieków – nie znamy tożsamości jedynie The Shadow Brokers, a Snowden jest na wolności tylko dzięki temu, że opuścił Stany Zjednoczone. Dość ciekawy jest jednak fakt, że Harolda Martina NSA zidentyfikowała dzięki… informacjom od firmy Kaspersky.

Niespodziewana wiadomość

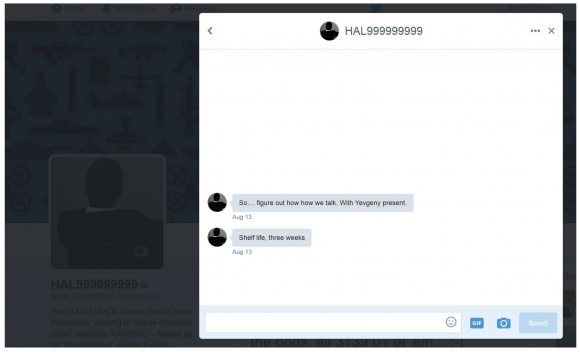

Jak informuje Kim Zetter w serwisie Politico, historia zaczęła się 13 sierpnia 2016. Tego dnia jeden z badaczy pracujących dla Kaspersky Lab otrzymał dziwne wiadomości od użytkownika Twittera o pseudonimie HAL999999999. Wyglądały one tak:

Nadawca chciał rozmawiać z Jewgienijem (zapewne miał na myśli założyciela firmy) i sugerował, że cokolwiek ma do zaoferowania, za trzy tygodnie oferta będzie nieważna. Konto nadawcy nie było śledzone przez odbiorcę, więc wiadomości nie trafiły do priorytetowej skrzynki, przez co badacz odpisał dopiero po trzech dniach. Moment wysłania wiadomości był bardzo istotny – pół godziny później w sieci pojawiły się pierwsze wpisy The Shadow Brokers, grupy, ujawniającej narzędzia hakerskie wykradzione z NSA.

Gdy badacz Kaspersky’ego zobaczył wiadomość oraz profil nadawcy (gdzie w zdjęciu profilowym widoczne były litery TAO, czyli skrót opisujący główną grupę hakerów NSA), odpisał z prośbą o podanie klucza PGP oraz adresu e-mail, jednak został zablokowany przez odbiorcę wiadomości i nie otrzymał żadnej odpowiedzi. Dwa dni później to samo konto skontaktowało się z innym badaczem z firmy Kaspersky, lecz tym razem wypowiedzi były jeszcze bardziej niejasne. Badacze zaczęli więc szukać tożsamości nadawcy i najpierw znaleźli profil użytkownika o tym samym pseudonimie w serwisie dla miłośników BDSM (wraz z prawdziwym zdjęciem Harolda), a następnie trafili na jego profil w serwisie LinkedIn.

22 sierpnia jeden z pracowników Kaspersky’ego skontaktował się z niedawno poznanym pracownikiem NSA i przekazał mu zebrane informacje. Najwyraźniej ktoś przejął się tym incydentem, ponieważ już trzy dni później amerykańskie służby uzyskały dostęp do kont Harolda Martina, a dwa dni później został on aresztowany. W jego domu znaleziono około 50 terabajtów informacji wyniesionych z systemów NSA.

To nie ta sama historia

Występowanie NSA i firmy Kaspersky wspólnie w jednym artykule może Was zmylić – ponieważ w 2014 miało miejsce inne wydarzenie powiązane z oboma tymi podmiotami. Na początku 2014 Kaspersky odkrył niektóre narzędzia NSA na stacjach roboczych na Bliskim Wschodzie. Dodał ich sygnatury do swoich mechanizmów detekcji. Także w 2014 narzędzia, odpowiadające tym sygnaturom, pojawiły się na komputerze innego pracownika NSA, Nghia Hoang Pho, który uznał za dobry pomysł wyniesienie ich z pracy na dysku USB i podłączenie do domowego komputera, na którym miał antywirusa Kaspersky’ego. Pliki zostały przekazane do analizy i według amerykańskich służb w ten sposób trafiły w ręce służb rosyjskich. Co prawda, Kaspersky poinformował, że pliki usunął, jednak w trakcie tego incydentu w jego sieci obecni byli szpiedzy z Izraela. Kaspersky sam wykrył infekcję swojej sieci, lecz rzekomo obecni w niej izraelscy szpiedzy zdążyli zaobserwować działania jego pracowników, którzy przeszukiwali komputery wybranych ofiar pod kątem danych mogących interesować rosyjski wywiad. Nigdy nie przedstawiono publicznie dowodów takiego działania.

Nie wiemy, czy współpraca z NSA była próbą przywrócenia dobrych relacji, czy po prostu profesjonalnym działaniem firmy dbającej o bezpieczeństwo w sieci. W tej sprawie ciągle więcej jest pytań niż odpowiedzi i niestety szanse na poznanie faktycznego przebiegu wydarzeń są niewielkie.

Komentarze

Jeżeli dobrze rozumiem:

1) jakieś dziwne konto napisało „chcę pogadać z szefem”

2) to samo konto napisało do innej osoby w stylu „z szefem, sprawa, no odbierzcie, whoa!”

3) o gość ma fajny hakerski avatar! No to pewnie niedobry haker!

4) o, taki sam nick na jakimś forum! nicki się zgadzają, to ON!

5) konta przejęte, gość aresztowany po 3 dniach, sukces!

Czy ja mam wrażenie że to świetny pomysł na pranka? Zakładam konto na forum wielbicieli kurczaków, na nicka nielubianego kolegi. Zakładam lewe konto na twitterze, piszę do [email protected] „Wyhaczę was wszystkich, 20BTC albo… zobaczycie!” i obserwuje jak wpada Policja, BOR, WOT i skarbówka?

w skrócie – tak

Евгений Касперский ukończył studia na Wydziale Matematyki Wyższej Szkoły KGB, czyli był w KGB. Pracował w wielodyscyplinarnym obronnym instytucie badawczym, mającym zapewne powiązania ze służbami. Przyjęto go do Centrum Technologii Informatycznych KAMI, gdzie sytuacja powiązania ze służbami musiała być podobna. W końcu były to sfery związane z obronnością i bezpieczeństwem wewnętrznym państwa, czyli były w zainteresowaniu służb. Dopiero później założył swoją firmę Kaspersky Lab w której wyprodukował bardzo dobre narzędzia ochronne typu AV, firewall.

Nie wiemy czy do końca zerwał kontakty z ludźmi z okresu sprzed Kaspersky Lab.

Ludzie pracujący w służbach mówią że „stamtąd się (nigdy) nie odchodzi…”

Dochodzi do tego aura tajemniczości jaką skrywają działania tajnych – z nazwy – służb.

Służby to trochę taki teatr cieni – widać tylko ludzkie cienie, nie można dostrzec rysów twarzy. Jest tak na pewno na pewnym poziomie ich działania, nie twierdzę że wszyscy którzy tam pracują są tacy skryci, dyskretni, niewidoczni.

Dlatego drogi Adamie, wszelkie dywagacje „Nie wiemy, czy współpraca z NSA była próbą przywrócenia dobrych relacji, czy po prostu profesjonalnym działaniem firmy dbającej o bezpieczeństwo w sieci” nie mają żadnego sensu. Jeśli poznasz kiedyś ludzi ze służb, przyznasz mi rację:)

Widocznie te kilkadziesiąt osób, które do tej pory poznałem, tak naprawdę pracuje w warzywniaku… :)

Wygłupiam się przecież :)

Ciepło, ciepło…

Jakim cudem ta przykrywka KGB mogła pomóc NSA? Jakim cudem pracownik NSA kontaktujący się z agentem KGB jeszcze nie siedzi?

Jakim cudem? Srakim!

Bo w świecie służb, nic nie jest proste, oczywiste i zdeterminowane. Zdziwiłbyś się jakie sojusze lub tylko nawet chwilową pomoc i zwykłe deale potrafią skręcić pracujący tam ludzie, jeśli wymaga tego interes państwa lub interes grupy trzymającej władzę, którą dana służba lub jakaś jej frakcja reprezentuje. Nie ma chyba bardziej niebezpiecznej i zakłamanej grupy, oprócz prawników i banksterów oczywiście, jak ludzie tworzący core danej służby. Core, nie plankton, nie szeregowi funkcjonariusze.

@Prosty ubek

Tylko idioci twierdzą, że kraje i służby ze sobą nie gadają. Zwłaszcza, że współpraca USA i (wtedy) ZSRS skończyła się dla nas Jałtą.

No cóż, USA współpracuje z Rosją… nic dobrego z tego nie wyjdzie