Większość informacji na temat zarzutów postawionych założycielowi The Pirate Bay koncentruje się wokół wycieku danych podatkowych obywateli Szwecji. Nie wszyscy jednak wiedzą, że anakata włamał się również do innego mainframe’a. Głównego sewera Nordei.

Czytasz czwartą część artykułu. Jeśli jeszcze nie znasz części pierwszej, drugiej oraz trzeciej to polecamy lekturę.

Do czego może się przydać całkiem dobry 0day

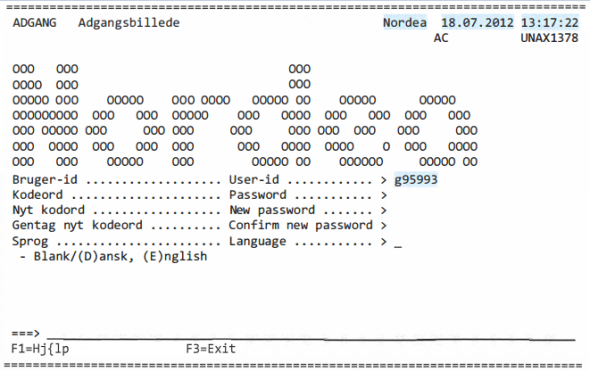

Włamywacze, którzy uzyskali kontrolę nad serwerem mainframe firmy Logica, znaleźli w tym celu co najmniej dwa błędy typu 0day. Kiedy już administratorzy Logica w połowie marca 2012 odcięli im dostęp, zaczęli szukać innych celów. Nie wiemy, ile serwerów typu mainframe odwiedzili, wiemy jednak, że jednym z nich okazał się serwer banku Nordea. Mainframe Nordei działał pod kontrolą tego samego systemu operacyjnego z/OS (i to zapewne w tej samej wersji/wydaniu), co w firmie Logica, dzięki czemu prawdopodobnie zadziałał tam ten sam exploit, odkryty przez włamywaczy.

Krótka chronologia włamania

Najstarsze odkryte ślady nieautoryzowanego dostępu do systemu pochodzą z 25 kwietnia 2012, a więc ok. miesiąca po odcięciu włamywaczy od serwera Logica. Najwyraźniej rozejrzenie się po systemie, poznanie zasad jego funkcjonowania i zlokalizowanie najciekawszej funkcjonalności zajęło włamywaczom trochę czasu, ponieważ pierwsze nieautoryzowane transakcje zaczęli wykonywać dopiero 22. lipca. Pod koniec lipca bank zorientował się, że liczba osób o dostępie administracyjnym nie zgadza się z liczbą osób w tym celu zatrudnionych a przelewy na łączną kwotę ok. 3 milionów złotych nie wyglądają na autoryzowane i przelewy anulował a ślady po włamaniu posprzątał.

O włamaniach do banków lepiej nie opowiadać

Pewnie pomyślicie, że w kolejnym kroku bank powiadomił organa ścigania, że ktoś włamał się do jego systemów i próbował okraść na poważną kwotę. Otóż nie. Bank najwyraźniej uznał, że straty nie są wielkie, więc lepiej nie robić niepotrzebnego zamieszania i raport z włamania schował do szuflady. Tym większe było zaskoczenie biegłych, kiedy w wolumenie TrueCrypta, na dysku anakaty, podejrzanego o włamanie do serwera Logica, znaleźli pełną bazę danych klientów Nordei oraz informacje o wykonywanych, nieautoryzowanych przelewach. Kiedy zwrócili się w tej sprawie do Nordei, ta przypomniała sobie o własnym raporcie i udostępniła go, by dołączyć do akt śledztwa. Wikileaks raport zeskanowało, a my przebrnęliśmy przez 160 stron po szwedzku, by opowiedzieć Wam tę historię.

Co można przeskrobać w banku

Niestety raport nie precyzuje, jakich błędów użył anakata w ataku na bank. Wiadomo za to, że udało mu się pobrać pełną bazę użytkowników wraz z ich hasłami. Nie wiemy niestety, czy chodzi o użytkowników systemowych (dużo bardziej prawdopodobne), czy też o klientów banku.

Wiemy na pewno, że uzyskane informacje pozwoliły mu uzyskać poziom dostępu wystarczający do wysyłania przelewów z cudzych rachunków, czego nie omieszkał uczynić. Według dokumentów śledztwa pobrał także na swój komputer pliki kompletnego systemu bankowego Nordei – prawdopodobnie w celu dalszej analizy. Skąd jednak wiadomo, że to na pewno była jego sprawka?

Proxy fajna rzecz, ale do czasu

W trakcie czterech miesięcy, podczas których włamywacz miał dostęp do serwerów banku, korzystał z 13 różnych adresów IP. Śledczy wszystkie 13 przypisali anakacie – choć nie wszystkie bezpośrednio. Większość adresów należała do kambodżańskiego operatora telekomunikacyjnego Cogetel Online, z usług którego korzystał anakata. Mało tego, na dysku jego komputera znaleziono ślady po wszystkich adresach, z których łączył się do serwera banku. Spora część znajdowała się w ciasteczkach, które różne strony www zamieszczały w jego przeglądarce, a część odnalazła się w historii zaufanych kluczy SSH Putty. Najciekawsza jest jednak historia pewnej szkoły w Sztokholmie, z serwera której dokonano nieautoryzowanych przelewów. Okazuje się, że ktoś uzyskał nieautoryzowany dostęp do jej strony www (posługując się w tym celu kambodżańskim adresem IP…) i umieścił na jej serwerze skrypt o nazwie 72_i7kqafilt7.php, a w nim webshella (narzędzie do zdalnego uruchamiania poleceń przez www). Przez przypadek skrypt o identycznej nazwie oraz plik z pełną ścieżką do skryptu na szkolnym serwerze znaleziono na komputerze anakaty. Poniżej zawartość pliku t001a\a\x\cpr\malmostuds .txt:

www.malmoborgarskola.se/photo/utbildning/72_i7kqafi1t7.php?1=passthru('uname -a');

Dodatkowo anakata posłużył się narzędziem datapipe do zestawienia połączenia do serwera banku. Jak widać, nie pomogło.

Jak wyprowadzić pieniądze

Skoro już miał narzędzie do bezpiecznej łączności, anakata przystąpił do kolejnej części planu, jaką było wykorzystanie posiadanych uprawnień w systemie Nordei do wykonania nieautoryzowanych przelewów. W tym celu wybierał konta dużych firm, o wysokich saldach. Nie wiemy, czy musiał omijać dodatkowe systemy uwierzytelnienia – według udostępnionych materiałów przelewy wykonywał bezpośrednio z terminala, nie korzystając z interfejsu www banku, więc możliwe, że dzięki temu nie musiał np. podawać kodów sms.

Pierwszy przelew na skromna kwotę ok. 13 tysięcy PLN wysłał 23 lipca 2012. Odbiorcą był niejaki Ahmed Mohamed Haji Elmi, współoskarżony w tym samym procesie. Ahmed, pytany przez policję, od kogo otrzymał pieniądze, odpowiedział, że znajomy znajomego poprosił go o przysługę przyjęcia przelewu, za którą miał otrzymać drobne wynagrodzenie. Otrzymaną kwotę szybko wypłacił z bankomatu a los pieniędzy pozostaje nieznany.

Zapewne zadowolony z sukcesu kolejne przelewy anakata wysłał kilka godzin później tego samego dnia do tego samego odbiorcy – tym razem kwoty były odrobinę wyższe. Nordea jednak zorientowała się już, że dzieje się coś podejrzanego i zablokowała te płatności. Anakata pewnie jeszcze o tym nie wiedział, ponieważ w kolejnych dniach podejmował kolejne próby. 24. lipca wysłał 3900 EUR do banku Barclays w Wielkiej Brytanii, ale na prośbę Nordei przelew został zwrócony.

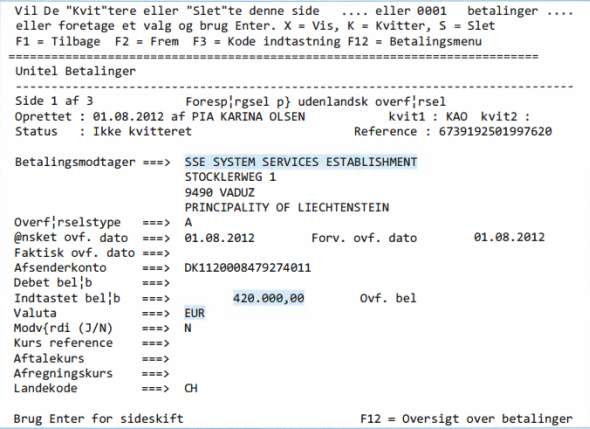

Tym razem anakata postanowił iść na całość i kolejny przelew, wysłany 1. sierpnia, opiewał na sumę 420,000 EUR i był skierowany do szwajcarskiej filii banku UBS a następny na 230,000 EUR, do banku na Cyprze.

Nordea wnikliwie monitorowała jednak przelewy międzynarodowe (zapewne ciągle szukając błędu w systemie…) i obie transakcje zablokowała. Anakata spróbował jeszcze wysłać kwoty rzędu kilkudziesięciu tysięcy PLN dwóm osobom w Szwecji – odbiorcami przelewów byli Abdul-rahim Bashe Said oraz Seifaddin Sedira. Nordea zablokowała jednak również i te transakcje. Więcej prób – przynajmniej według raportu Nordei – już nie podejmował…

Dowody włamania

Jak pewnie się już zorientowaliście, zamiast szukać dowodów, policja musi raczej zastanowić się, które wybrać z bogatego zbioru. Narzędzia, używane przez anakatę, logowały każdy ekran terminala. W materiałach śledztwa widać po kolei każdy zlecany przelew. Na jego komputerze znaleziono także dowody na to, że wszystkie adresy IP użyte w czasie włamania należały do niego lub miał do nich dostęp. Dodatkowo na jego komputerze odnaleziono ponad 400 plików i katalogów, które pochodziły z serwera Nordei. Co prawda linia obrony anakaty opiera się na twierdzeniu, że do jego komputera logowało się wiele osób, jednak rejestry systemowe oraz logi aplikacyjne nie potwierdzają tej teorii. Wygląda zatem na to, że niefrasobliwość, polegająca na używaniu domowego adresu IP do włamań oraz zostawianie podpiętego wolumentu TrueCrypta, wyśle anakatę na co najmniej kilka lat za kratki. Pewnie zastanawiacie się, jak tak utalentowany specjalista mógł popełnić tak proste błędy – odpowiedź może czaić się w logach z irca – w jednej z rozmów anakata wspomina, że pracuje na amfetaminie…

Podsumowanie

To już ostatni artykuł w tej serii, początkowo zaplanowanej tylko na dwa wpisy. Rzadko mamy do czynienia z tak bogatą dokumentacją na temat przestępstw komputerowych. Gdyby całość była po angielsku, a nie szwedzku, pewnie mielibyśmy o czym pisać do końca miesiąca. Jeśli spodobały się Wam ostatnie 4 artykuły i chcecie podzielić się nimi ze znajomymi, to całość znajdziecie pod linkiem

https://zaufanatrzeciastrona.pl/historia-pewnego-wlamania

Będziemy wdzięczni za wrzucenie linka na Wasze profile, strony, blogi i fora – na pewno zachęci nas to do pisania podobnych artykułów w przyszłości :)

Komentarze

dzięki!

Grube ! Wielkie dzięki za tak obszerny opis sytuacji.

Świetny artykuł, zdecydowanie wyższy poziom, niż konkurencji z 'pierwszej’ zaufanej strony.

Pasuje idealnie:

„JOEY

Anyway, anyway, guys guys guys, come on. I’m

in this computer, right. So I’m looking

around, looking around, you know, throwing

commands at it, I don’t know where it is or

what it does or anything. It’s like, it’s

like choice, it’s just beautiful, okay. Like

four hours I’m just messing around in there.

Finally I figure out, that it’s a bank.

Right, okay wait, okay, so it’s a bank. So, this

morning, I look in the paper, some cash

machine in like Bumsville Idaho, spits out

seven hundred dollars into the middle of the

street.

CEREAL

That’s kinda cool.

JOEY

That was me. That was me. I did that.

DADE

You did this from your house.

Joey takes a drag from his cigarette and just nods, with a

big grin on his face.

PHREAK

What are you, stoned or stupid? You don’t

hack a bank across state lines from your

house, you’ll get nailed by the FBI. Where

are your brains, in your ass? Don’t you know

anything?

CEREAL

Stupid, man. It’s universally stupid.

JOEY

You guys always think I should know

everything, and you never tell me anything.”

http://www.freeinfosociety.com/site.php?postnum=402

Zastanawiam sie jakim cudem byl w stanie chocby pingnac mainfrejma.

Zazwyczaj toto stoi kij wie gdzie – za 7 firewallami .

Super się czytało tę serię, dobra robota!

Bardzo fajne artykuły – mogiibyście się pokuśić o normalny przycisk like, a nie jakieś share…

Niestety domyślnie ten plugin tak ma. Ale pomyślimy nad zmianą :)

PIękne. Zawsze przy tego typu historiach przychodzi do głowy, czy sprawa nie ma jeszcze głębszego dna …

Najpierw cytat (wydaje mi się prawdopodobny):

http://www.funnystuff247.com/images/2013/February/15/511eba5e1509c.jpg

Paru ludzi już zwróciło na to uwagę – coś tu nie gra. Geniusz robiący dziecinne błędy. Geniusz, który narobił sobie potężnych wrogów, również w sensie osobistym – cytat jw.

Skoro anakata w pojedynkę mógł kontrolować mainframy potężnych korpo, a nawet państwa szwedzkiego – jak nam się podaje do wierzenia – to jeszcze bardziej prawdopodobne jest, że jakieś korpo albo rząd albo jedno i drugie mogło przejąć kontrolę nad kompem anakaty, żeby go pogrążyć, czyż nie?

Ten skok na kasę też mi nie pasuje – podobno TPB zarobił kupę forsy, jak twierdzą „poszkodowani”. Po co więc anakata mniałby ryzykować i kraść?

Cytat jest prawdziwy, pochodzi z http://thepiratebay.sx/legal (3 linijka).

Kwestia finansowa jest bardzo ciekawa. Nie widziałem żadnego źródła określającego, ile założyciele zarobili na serwisie – skąd masz informację, że mieli duże zyski? A milion dolarów, który próbował ukraść, jest bardzo podobny do wysokości odszkodowania, które zgodnie z wyrokiem sądu z 2009 miał zapłacić wytwórniom filmowym.

Co do spisku, podrzucania dowodów itp – nie sądzę, by ktoś musiał się aż do tego uciekać. Prościej było potrącić go samochodem w Kambodży, jeśli chcieli się odegrać. Dowody są bardzo liczne, ich przygotowanie (nie wspominając o podrzuceniu) musiałoby zająć lata zespołowi ludzi. Poza tym dowody były nie tylko na jego komputerze, ale tez na komputerach firm, do których się włamał, więc jakoś nie wierzę, żeby były spreparowane. Prościej byłoby też podrzucić mu na dysk pornografię dziecięcą.

Co do kasy:

http://en.wikipedia.org/wiki/The_Pirate_Bay#Advertising

Mimo, że są to dane źródeł niechętnych TPB, ale chyba jednak anakata kraść nie potrzebował.

Co do podrzucania dowodów:

Nie chodziło mi o podrzucanie, ani preparowanie. Akcja mogła być prawdziwa ale robiona botem na kompie anakaty. Najpierw łatwość wejścia do systemu a zaraz potem pełna profeska i natychmiastowa reakcja adminów, hmm…

Co do „mokrej roboty”:

Może w Szwecji takie metody po prostu nie przechodzą? Może nie było zgody na bandytyzm swoich służb ani obcych, które musiały uznać szwedzką suwerenność? A pedofilia to już grube nici – tak można wrabiać tylko prawdziwych pedofilów, bo istnieją testy na orientację, wymyślone przez Czechów za komuny, gdy zbyt wielu poborowych udawało homo.

Nie sądzę, żebyśmy w najbliższym czasie poznali pawdę, więc nie powinno się o winie anakaty pisać w trybie oznajmującym. Przypuszczenie jest bardziej na miejscu.

Dochody TPB w linku, który wskazałeś, wahają się w zależności od źródła od 100 tysięcy do 1,4 mln dolarów rocznie, a koszty ok 110 tysięcy dolarów rocznie. To oznacza, że mogą równie dobrze „wychodzić na zero”.

„łatwość wejścia do systemu a zaraz potem pełna profeska i natychmiastowa reakcja adminów, hmm…” – nie wiem skąd wziąłeś „natychmiastową reakcję adminów”. Dostęp do serwerów Logica mieli przez ponad 2 lata, do Nordei kilka miesięcy.

Botem założyli mu TrueCrypta na dysku, do którego zapisali wszystkie logi z włamania? I nie zwrócił na to uwagi? Poza tym dziesiątki stron logów, w których anakata chwali się swoimi włamaniami, też są „robione botem”? I nie zorientował się, że na kanale, na którym siedział od 10 lat, ktoś coś pisze w jego imieniu? A zatrzymani w sprawie tego samego włamania diROX i snuggle, bywalcy #hack.se, też zostali wrobieni? Najprostsze rozwiązania są z reguły najbliższe prawdy. A mi najprostsza wydaje się wersja, w której anakata sam się wrobił.

1. Pieniędzy nigdy nie jest za dużo.

2. Jeżeli ktoś kogoś chce wrobić, to znaczy że obce są mu zasady moralne, ale nie ma powodu by wymyślać jakieś szalenie karkołomne i niemal nierealne metody typu bot na cudzym komputerze. Wrobić można lewym oprogramowaniem, zdjęciami dzieci, czy (spreparowaną lub nie) wizytą w burdelu. Jest tysiąc sposobów dużo łatwiejszych i skuteczniejszych aniżeli „zdalnie sterowane” włamanie.

3. Nie trzeba być pedofilem, aby odpowiadać za zakazany towar. Karane są czyny (w tym wypadku posiadanie wizerunków), a nie skłonności.

4. Sławetny czeski test został już wystarczająco skompromitowany przez fachowców.

Jakby przypadkiem ktoś potrącił go w kambodźy, nie byłoby pokazówki a teraz można dyskredytować TPB opisując działalność pana a.

Bardzo fajnie sie czytalo, az szkoda ze nie ma nastepnych czesci :P

Przyznam że historia legendarna. Też mi trochę śmierdzi coś takiego akurat w przypadku tego człowieka. Cała masa ludzi z całego świata chciałaby go wrobić w najróżniejsze rzeczy byle by tylko się na nim odegrać.

Jeszcze przemycona do artykułu informacja że Anakata pracuje na amfetaminie dopełnia tylko filmowego wręcz obrazka gościa siedzącego przy rozpadającym się kompie, fukającego fetę kreska za kreską, tłukącego przelewy z serwera bankowego na który się włamał i przejmującego gigantyczne ilości danych ewidencji ludności w Szwecji.

Podobno życie pisze najlepsze scenariusze :-).

Dzięki za świetny artykuł. Jesteście lepsi od niebezpiecznika.