Według ujawnionych własnie materiałów NSA i GCHQ wspólnie włamały się do sieci największego światowego producenta kart SIM, by wykraść z niej klucze używane na całym świecie do szyfrowania komunikacji komórkowej.

Najnowsze rewelacje z archiwum Snowdena dotyczą ataków na użytkowników sieci komórkowych. Według opublikowanych własnie dokumentów amerykańskie i brytyjskie służby wywiadowcze skutecznie wykradły ogromne ilości kluczy zapisywanych na kartach SIM bezpośrednio od ich producentów, by móc podsłuchiwać rozmowy poszczególnych użytkowników.

Klucz nie do odczytania z karty

Transmisje w sieci komórkowej nowej generacji (3G, 4G) są już szyfrowane na tyle porządnie, że ich podsłuchiwanie jest bardzo utrudnione. Do ich zaszyfrowania używany jest klucz, generowany w oparciu o specjalny klucz zapisany na karcie SIM w momencie jej produkcji. Ten ostatni klucz jest tak zabezpieczony, by nie można go było z karty w żaden nieinwazyjny sposób odczytać. W momencie wytworzenia karty SIM (a raczej jej personalizacji) klucz ten jest zapisywany na trwałe na karcie i jednocześnie jest przekazywany do operatora telefonii komórkowej, który kartę zamówił. Karty i klucze przekazywane są w hurtowych paczkach, czasem nawet po kilkaset tysięcy sztuk. Znajomość tego klucza jest niezbędna, by móc w łatwy sposób odszyfrować transmisję między karta a stacją bazową. Z tego też powodu NSA i GCHQ podejmują wiele starań, by do tych właśnie kluczy dobrać się już na etapie produkcji kart SIM.

Gemalto i polski wątek sprawy

Główne wysiłki obu wywiadów skupione były na największym światowym producencie kart SIM, firmie Gemalto, posiadającej również oddział w Polsce, w Tczewie. Agenci obu wywiadów nie ustawali w wysiłkach, by spenetrować sieć Gemalto. W tym celu zbierali informacje o pracownikach firmy, by zidentyfikować tych, którzy mają dostęp do kluczowych informacji takich jak hurtowe paczki kluczy szyfrujących. Z dokumentów wynika, że monitorowali skrzynki poczty elektronicznej pracowników, ich konta w serwisach społecznościowych i zachowania w internecie. jednym z celów był także polski oddział firmy w Tczewie.

Agenci chcieli poznać publiczny adres IP z jakiego korzysta polski oddział firmy, by móc zebrać więcej informacji o jego ruchu internetowym. Niektóre oddziały innych firm przesyłały klucze szyfrujące swoim klientom nie korzystając z wystarczających mechanizmów ochrony danych, umożliwiając NSA i GCHQ podsłuchanie kluczy w trakcie ich transmisji.

Znamienne jest to, że na liście celów agentów figurują wyłącznie oddziały firmy Gemalto nie znajdujące się w jednym z pięciu współpracujących krajów (USA, Wielka Brytania, Kanada, Australia i Nowa Zelandia). W akcjach wywiadowczych NSA i GCHQ nie ma znaczenia, czy cel operacji znajduje się w Afganistanie czy w Polsce – w obu przypadkach najwyraźniej nie ma żadnych ograniczeń i atakowane mogą być firmy, które nie popełniły żadnego przestępstwa ani nie spiskują przeciwko żadnemu obcemu rządowi.

Atakowani są wszyscy i wszędzie

Jeden z dokumentów ujawnionych przez Snowdena ogłasza sukces – NSA udało się dostać do sieci wewnętrznej Gemalto. Nie wiemy, ile danych kart SIM wraz z przypisanymi do nich kluczami szyfrującymi skradziono, ale biorąc pod uwagę fakt, ze dokumenty pochodzą z roku 2010 a Gemalto do tej pory nie wiedziało o włamaniu, to możemy sobie sami odpowiedzieć na to pytanie. Z innych dokumentów wynika, że NSA i GCHQ zbierały regularnie setki tysięcy kluczy szyfrujących z innych źródeł takich jak podsłuch transmisji sieciowych czy penetrowanie skrzynek pocztowych pracowników różnych firm, w tym także operatorów telefonii komórkowej na całym świecie.

Dysponując wspomnianymi kluczami NSA czy GCHQ mogą nie tylko łatwo odszyfrowywać rozmowy prowadzone z wybranych telefonów ale także odszyfrować rozmowy nagrane wcześniej, do których do tej pory nie mogły mieć dostępu. Wygląda zatem na to, że telefonia komórkowa została także – mimo całkiem sensownych zabezpieczeń – spenetrowana i wykorzystana przez najpotężniejsze wywiady świata. Na szczęście nie musimy już ufać szyfrowaniu oferowanemu przez sieci komórkowe – możemy bez trudu dołożyć do niego swoje własne, dzięki aplikacjom takim jak RedPhone czy TextSecure, które serdecznie rekomendujemy.

Komentarze

NSA ma tak potężne zaplecze… nie rozumiem po co się włamywali? Mogli przecież prawie, że legalnie nakazać przekazania tych kluczy…

Nie firmie z siedzibą w Amsterdamie :)

A co jak sie zainstaluje na telku program do szyfrowania mowy ? Czy to coś da ?Czy NSA ma jakiś dostęp do smartfona typu backdoor ?

Wszędzie wszyscy węszą…

A może by tak wszystko pieprznąć i wyjechać w Bieszczady….?!

już od dawna o tym myślę.

W Bieszczadach zwłaszcza blisko granicy i tak wyślą DRONY.

Poza tym odradzam,mieszkam na Podkarpaciu – i choć to nie Bieszczady, to poza (Moj)Rzeszowem – Dziki kraj. No jobs,sometimes apples (ale nie mackintosh i tylko jesienią), do tego infrastruktura nadal straszna – nawet mieszkając w rejonach względnie cywilizowanych problemy z zasięgiem telefonu.A o urzędnikach to szkoda wspominać, bardziej wrednych, a przy tym często niekompetentnych albo nieuczciwych i traktujących ludzi jak chłopa feudalnego, tak łatwo nie znajdziecie w całym kraju.

Firmę której szefowie nie bawią się w jakieś kombinacje też znaleźć trudno. Lepiej niż na Ukrainie zapewne,ale gorzej niż w reszcie kraju.W kategoriach PKB i nie tylko – Afryka (Botswana)

czyli na świecie są równi i równiejsi, zwykły obywatel jak zrobi cokolwiek złego np. sprzeda nielegalnie pietruszkę nie robiąc nikomu krzywdy to ponosi karę, a gdy służby jakieś ot tak dobrej firmie, nie łamiącej prawa zakładają podsłuchy, włamują się, przejmują coś to jest wszystko spoko i nikt ukarany nie zostanie!

Kiedyś było inaczej? Zawsze tak było…

Twoje (nasze) zdziwienie wynika z dotychczasowego życia w nieświadomości.

Paru sygnalistów – głównie Snowden i Assagne – otwarło ludziom oczy.

Inwigilacji nie zwalczymy, ona będzie jeszcze narastać. Ale przynajmniej mamy jej świadomość.

Vendetta! Obywatele nie powinni bać się władzy! Skoro mamy demokrację, to powinno być jak my chcemy. Szkoda, że świadoma i nie zmanipulowana jest tylko mniejszość.

Prawdopodobnie nie jesteś obywatelem USA. Rząd USA swoich obywateli akurat dużo mniej szpieguje…

Jeżeli miałbym firmę zarejestrowaną w Holandii i miałbym dystrybutorów, czyli firmy należące do mnie i działające w USA i UK chociażby dostarczając moje produkty dalej, wytoczył bym NSA i GCHQ sprawy na miliardowe odszkodowania (nadszarpnięcie imienia i marki, zmuszenie do utworzenia nowych procedur, przeprogramowanie fabryki itp.), posądził o przestępstwa na podstawie artykułów o bezpieczeństwie danych, przechowywanych na serwerach (jeżeli ktoś uzyskał dostęp do kluczowych danych firmy, działającej legalnie – jest przestępcą) i wycofał z użycia wszystkie karty z rynku (podając publicznie wszystkie klucze – zmusiło by to do odnowienia kart przez operatorów, bo złamali by zasady bezpieczeństwa – każdy użytkownik telefonu z kartą SIM mógłby ich sądzić) to doprowadziło by do tak wielkiego wstrząsu na rynku telekomunikacyjnym, że zaraz by im się wszystkim harce urwały koło samej dupy ;) Jakby Obama podczas kryzysu musiał zapłacić z własnej kieszeni 5kkk $ i wszystkie media na świecie by to nagłośniły (wyobrażacie sobie niezadowolonych klientów, w kolejkach, po odbiór nowych kart?! :D), to takie NSA zostało by zredukowane o połowę. A że jesteśmy w USA, to każdy z tych ludzi w kolejce, mógłby posądzić NSA o stratę czasu, narażenie swojej prywatności, zdemaskowanie ich danych prywatnych etc. więc to 5kkk zaczęło by bardzo szybko rosnąć. :) Mówcie mi jozek, niszczyciel światów!

Ciekawy pomysł bardzo mi się podoba, tylko czy taka potężna firma zrobiła by taką aferkę i taki przewrót tylko na podstawie raportu Snowdena, poza tym nie ma żadnych dowodów, a przecież agencja się nie przyzna do tego. Jeżeli podaliby publicznie wszystkie klucze, a nie wygraliby procesu z nsa to wtedy wszyscy operatorzy pozwaliby ich i bankructwo murowane.

Oj tam, zawsze można naściemniać, że znalazło się ślady włamania ;D A kody upubliczniło by się podczas procesu, aby wymusić presję. Poza tym, nie pozwały by cię żadne inne firmy z tym związane, bo to by oznaczało, że dopuszczają one możliwość skompromitowania prywatności swoich klientów, a ty działasz przecież tylko dla dobra klientów. Strzelili by sobie w stopę.

Sprawdź i napisz proszę gdzie i jak założyć sprawę agencji bezpieczeństwa obcego kraju…

Czyli co, powinna byc afera w mediach jak diabli i wymiana wszystkich kart SIM na nowe, dobrze mysle?

Moze jak sie dziennikarzom głównego ścieku naświetli se są na stałym nasłuchu NSA (ktore jak wiemy od Snowdena przesyla wszystko bez filtrowania do Izraela a dalej to juz niewiadomo) to ruszą tyłki i zrobią raban.

Zostaje gorzka refleksja, że chyba jedyną prawdziwą wolnością jaka istnieje, to wolność wewnętrzna w naszych umysłach – tego nie podsłuchają i tego nam nie zabiorą.

Cała reszta jest iluzją wolności, skoro wszystko można podsłuchać.

NA RAZIE. Sorki za kryptoreklamę ADAM,ale muszę mu wytłumaczyć,że jest W BŁĘDZIE:

https://info2materia4pl.wordpress.com/2014/06/29/maszyny-ktore-czytaja-w-myslach

https://info2materia4pl.wordpress.com/2015/02/18/modem-neuronowy-darpa-ku-nowemu-bci/

Ponadto,rzecz o której nie pisałem,a która też jest w zakresie techniki dzisiejszej lub techniki najbliższej przyszłości:

http://di.com.pl/news/50038,0,Naukowcy_potrafia_kasowac_i_reaktywowac_wspomnienia.html

http://gadzetomania.pl/38941,selektywne-wymazywanie-pamieci

Tak więc wcale nie byłbym i tego taki pewien Duży Pies. Niestety i stety – toczy się właśnie decydująca walka o przyszłość całego gatunku.Ni mniej ni więcej. Jeśli „elity” będą jedynymi właścicielami tych technologii niebawem nadejść może coś gorszego, niż tylko niewolnictwo…

Czytałem parę książek z psychotroniki i bioelektroniki.

Badania nad ludzkim umysłem zaczęto już w latach ’60 – robili to naukowcy i oczywiście wojsko. Wtedy głównie w USA i ZSRR, ale także w Czechosłowacji, Bułgarii i w naszym rodzimym PRL.

U nas ciekawe prace z postrzegania pozazmysłowego w hipnozie prowadził prof. Manczarski: http://apw.ee.pw.edu.pl/tresc/sylw/manczarski.htm

.

Badania trwają – neurobiologia i neuropsychologia szybko się rozwijają. Zresztą wszystko dziś przyspieszyło w nauce i technice, pokaż mi dziedzinę w której nic się nie dzieje. Człowiekowi kręci już się w głowie od nadmiaru informacji, jest nią przestymulowany – to jest problem z którym każdy musi się dziś zmierzyć;)

.

Czy powstanie technika pozwalająca zawładnąć naszym umysłem? Szczerze? Nikt nie zna odpowiedzi, można sobie co najwyżej pogdybać. Nasz mózg i umysł ciągle nie są w pełni zbadane – to fascynujące i frustrujące jednocześnie.

Żeby było trudniej, to mózg młodych ludzi (nowe generacje wychowane już w dobie Internetu) – społeczeństwa informacyjnego, inaczej pracuje niż mózg pokolenia powojennego (generacji ’50, ’60, ’70, nawet ’80). Znów zarekomenduję świetną książkę, bo warto: „iMózg. Jak przetrwać technologiczną przemianę współczesnej umysłowości”.

@Duży pies i na umysł przyjdzie czas ;)

Pracuje w Gemalto w Tczewie. Wierzcie mi, klucze do kart nie są przesyłane mailami, tylko za pomocą specjalnie szyfrowanych kanałów transportowych. Jak dla mnie cały artykuł jest wyssany z palca, tak samo jak mięso do Sharmy serwowanej przez restaurację Piaskowa, z której Gemalto zamawia catering.

Wielebny,

Temat emaili – faktycznie fragment brzmiał niewłaściwie, chodziło o oddziały innych firm.

Co do ssania – proponuję Ci lekturę następujących dokumentów:

CNE Access to Core Mobile Networks

Where Are These Keys?

CCNE Successes Jan10-Mar10 Trial

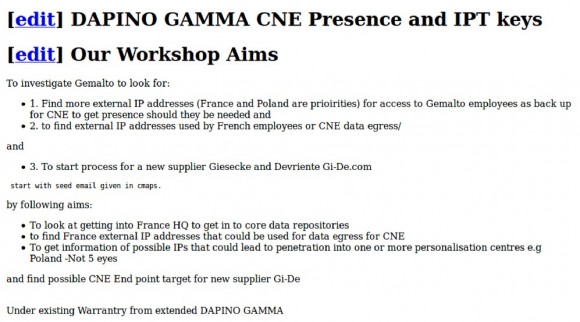

DAPINO GAMMA CNE Presence Wiki

DAPINO GAMMA Gemalto Yuaawaa Wiki

DAPINO GAMMA Target Personalisation Centres Gemalto Wiki

IMSIs Identified with Ki Data for Network Providers Jan10-Mar10 Trial

CCNE Stats Summaries Jan10-Mar10 Trial

CCNE Email Harvesting Jan10-Mar10 Trial

CCNE Email Addresses Jan10-Mar10 Trial

PCS Harvesting at Scale

I będę wdzięczny za komentarz na temat ich zawartości/wiarygodności.

Twoje specjalnie szyfrowane kanały szlag trafił, jak podłączyliście dyski twarde do swoich 'super tajnych zaszyfrowanych’ pc/jabłuszek/lestaro

Jesteście potencjalnie ważnym celem, więc NSA mogło się pokusić

Obawiam się że obecnie żadne szyfrowanie nie jest pewne.

Ja mam takie zdanie. Nie widzę problemu żeby jakiś koleś którego nie znam z innego kontynentu przeczytał moje sms-y z dziewczyną, co będziemy ze sobą robić wieczorem po pracy, niż żeby jakiś brudas wysadził się w autobusie którym będę do tej pracy jechał.

Natomiast niestety wiem, że takie możliwości i władza prowadzą do poważnych nadużyć, bo taka jest ludzka natura i tu jest IMO problem (patrz film Wróg Publiczny http://www.imdb.com/title/tt0120660/?ref_=nm_flmg_act_26). Wypadałoby niesamowicie mocno kontrolować takie rządowe firmy które nas inwigilują…. I kontrolować kontrolerów. Nie wiem czy to jest możliwe, żeby to wszystko było przejrzyste i nie prowadziło do ograniczenia wolności.

O „wybuchaniu” autobusów, to tylko i wyłącznie propaganda. Do Francji i Niemiec spływa tak wielka fala emigrantów, że jakby tylko chcieli, to wsadzali by do beczek po propan butanie mąkę, rdzę i gwoździe, wysadzając auta-pułapki gdzie tylko chcą, najlepiej w tłumie, zabijając setki ludzi dziennie. Nie robią tego nie dlatego, że NSA działa, tylko dlatego, że jak przesadzili 9/11 to Amerykanie im wprowadzili demokrację i w każdej chwili im się to może powtórzyć. Celem terrorystów jest otwarta wojna z zachodem, nie partyzancka, bo do otwartej wojny (na przykładzie ukrainy) nikt nie doprowadzi i wszyscy jej będą unikali jak ognia (to argument do ISIS, która morduje wszystkich chrześcijan na swojej drodze i zabija kogo chcą, a walczą z nimi tylko peszmergowie). No i poza tym ktoś pojawił się mądry na bliskim wschodzie i uświadomił ich, że wystarczy im emigrować i wypleniać powoli ludzi zachodu, dominując ich etnicznie i się osiedlając – wystarczy pomyśleć, co się dzieje w londynie (gdzie są całe islamskie dzielnice i można odcinać głowy żołnierzy), albo, że ODSETEK norweskich dzieci w szkołach i przedszkolach to zaledwie 10% całości. Teraz tak się prowadzi wojnę.

Zgadzam się z maslanem. To, co wydaje się korzystne i potrzebne w walce z terroryzmem, łatwo może stać się celem nadużyć.

Jozek przedstawiłeś sensowny scenariusz. Jednak mimo tej przewagi imigrantów, wciąż są ludzie, którzy wolą wysadzać autobusy :(

Podam ciekawostkę – bo może wkradli nie tylko te klucze – jedna Polska sieć korzysta z rozwiązań Gemalto jako dwuetapowego logowania do systemu (karty inteligentne) one są właściciwie jako złudne zabezpieczenie bo można się wewnątrz zalogować na innego juz usera i działać w systemie… a gdyby tak NSA dostało dostęp do BSCS operatora ? Albo do tych fragmentów nagrań połączeń telefonicznych nagrywany w celu „poprawy jakości” swoją drogą pytanie czy nagrywają tylko fragmenty… ale takie informacje jak billingi, treści smsow, strony jakie przeglada na mobilnym necie i wiele informacji technicznych lista nadajników numery imei podłączone pod kartę sim klienta – to wszystko jest w bscs…

Tresci SMS w BSCS? To ciekawostka…

9/11 to false flag a nie terroryści

Demokratycznie podzielmy społeczeństwo na dwie połowy i każda połowa kontroluje tę drugą – jak w dawnym NRD.

Dodatkowe zajęcia od przedszkola do liceum – z obsługi wszystkich zaawansowanych programów i baz danych NSA. Wtedy MOŻE będzie mniej sytuacji gdy pracownicy korzystają z systemów dla swoich prywatnych celów, podstawiają dowody i manipulują nimi. I pamiętajcie motto z fajnej dystrybucji Linuksa ” You Can Never Be Too Paranoid „

ta wielkie mi rzeczy jak my znadowaliśmy Sql Injection w BIP to NSA

na kupe mówiła PU. Teraz tak mówią że niby tacy potężni ale to wszystko ściema

bo chcą się u nas zatrudnić – to oczywista oczywistość

Pytanie co macie fajnego na Windowsa Phone ? RedPhone czy TextSecure są fajne ale na androida :(

Za to możemy mieć małą, złośliwą satysfakcję: ktoś musiał uczyć się wymowy „Tczew” hehehe

Mam prośbę do Adama.

Ciągle piszemy o NSA/GCHQ i sporo już wiemy o ciemnej stronie mocy. Zapewne jeszcze więcej się dopiero dowiemy, bo czeka nas rozwój inwigilacji, bo życie przeniosło do się Sieci.

.

Może czas spojrzeć na Wschód, na ciemną stronę Rosjan? Tylko NSA/GCHQ inwigiluje? Rosjanie mają SORM i PAK: http://www.tvn24.pl/wiadomosci-ze-swiata,2/amerykanie-maja-prism-a-rosjanie-sorm-i-pak-tak-podsluchuja-w-panstwie-putina,369335.html Przynajmniej o tych programach mamy jakieś blade pojęcie. Czy to cała rosyjska inwigilacja w Sieci? Nie sądzę. Pokazali tylko tyle żeby uciszyć podejrzliwych, pokazali tyle ile chcieli pokazać.

.

Ciągle patrzymy na Zachód. Ale za wschodnią granicą Imperium nie próżnuje. Przykłady?

1) FSB chce legalnie inwigilować Internet i telekomunikację w Rosji: http://www.rp.pl/artykul/1058473.html

2) FSB wprowadza w Rosji całkowitą inwigilację Internetu: http://kresy24.pl/54951/fsb-wprowadza-w-rosji-calkowita-inwigilacje-internetu/

3) Russia Just Doubled Its Internet Surveillance Program: http://globalvoicesonline.org/2014/08/15/russia-sorm-medvedev-social-networks-internet/

4) Rosja: Na serwerach rządowe oprogramowanie inwigilujące internautów. Blogerzy… do rejestracji: http://pclab.pl/news59085.html

5) W Rosji władze zamierzają zablokować Tora i wirtualne sieci prywatne: http://www.dobreprogramy.pl/W-Rosji-wladze-zamierzaja-zablokowac-Tora-i-wirtualne-sieci-prywatne,News,60986.html

.

Sieć nie ma granic, szpiegowskie programy rozwijane w Rosji będą wykorzystywane nie tylko w rosyjskojęzycznym Internecie. Chyba zgodzicie się ze mną?

Zgadzam się i już kiedyś mówiłem, że o Rosji jest podejrzanie za cicho. Jednak to nie od Rosjan uciekł szpieg i wywlókł tajne dokumenty na światło dzienne. Po prostu o działaniach NSA więcej słychać i na dodatek trochę denerwujące jest to, że sojuszników traktują czasem co najmniej dziwnie.

Nie sądzę, żeby ktoś bronił tu Rosji, ale nie ma za dużo do komentowania na temat tego kraju. Moim zdaniem rosyjska firma antywirusowa w pierwszej kolejności podzieli się wiedzą najpierw z władzami kraju, a one już ją sobie wykorzystają. Dlatego mówiąc dzisiaj o NSA możemy śmiało zakładać, że jutro te metody będą w użyciu Rosjan, albo jeszcze innego kraju. Lepiej już teraz znać te pomysły, ale nie ma co skupiać się na jednym kraju i jego służbach.

Tak jak wspomniał kolega Max pod innym wpisem – chyba o dyskach – dużo do powiedzenia ma niefrasobliwość naszego otoczenia. Co z tego, że ktoś nie będzie używał poczty u znanego amerykańskiego dostawcy. Już inni prześlą wystarczająco dużo informacji na jego temat. Wystarczy wygrać parę aukcji i już dane teleadresowe krążą. O opcji wyszukiwania znajomych na Fb za pomocą książek adresowych już nie ma co wspominać. A klucze z naszej karty SIM niekoniecznie muszą być w posiadaniu NSA. Wystarczy, że ktoś trzyma smsy otrzymane od nas w swoim telefonie wraz z podejrzanymi aplikacjami, które mają do nich dostęp. Jeśli wszystko można dostać tak tanio, to po co od razu dobierać się do kluczy? :)

Duży Psie, po Tobie bym się spodziewał, ze nie będziesz mylił dwóch tematów.

1. NSA/GCHQ: operacje wywiadowcze, zorientowane w założeniu na teren poza granicami kraju macierzystego, nie sankcjonowane prawnie, prowadzone w głębokim ukryciu, gdyby nie Snowden to dalej tajne i nieznane

2. Operacje wewnętrzne prowadzone przez jednostki i charakterze policyjnym, usankcjonowane prawnie, polegające na zatwierdzonej sadownie kontroli korespondencji wybranych obywateli czyli np. SORM, o którym traktuje większość pokazanych przez Ciebie linków.

To tak jakbyś napisał „ciągle piszecie o tym jak NSA hakuje świat a nie piszecie o tym jak policja podsłuchuje Polaków przez Moniuszkę czy innego kompozytora”. To dwa zupełnie inne tematy.

Teraz kontynuując: o operacjach rosyjskich służb wywiadowczych również piszemy, tylko jakoś budzi to dużo mniej emocji (chociażby APT28 czy Sandworm sprzed paru miesięcy). Może po prostu ich operacje są mniej zaawansowane technicznie? A może lepiej ukryte?

No i na koniec: uwielbiam jak ktoś mnie wzywa „napisz o tym czy tamtym”. Z przyjemnością, ale albo wskażesz mi źródło informacji, albo będę musiał:

– zidentyfikować potencjalne cele wywiadu rosyjskiego np MSZ

– pobrać obrazy twardych dysków potencjalnie zainfekowanych komputerów

– poddać je zaawansowanej analizie pod kątem nieautoryzowanego oprogramowania

– poddać inżynierii wstecznej każdy znaleziony podejrzany program

– napisać raport i artykuł.

Jeśli na serio oczekujesz tego ode mnie to trochę przeceniasz moje możliwości :)

Przyznaję że muszę popracować nad swoimi komentarzami.

Ten wcześniejszy (08:35) był zaraz po przebudzeniu, piłem pierwszą poranną kawę i pisałem co mi się nawinęło:) he he he

Idę sobie teraz pobiegać po lesie – widzę go z mojego okna – bo pogoda ładna, będę później, na razie

Znam to :) Dlatego czasem lepiej poczekać z komentarzem ;)

PS: DP dzięki za wskazanie protona :)

https://firstlook.org/theintercept/2015/02/20/gemalto-heist-shocks-europe/

European officials are demanding answers and investigations into a joint U.S. and U.K. hack of the world’s largest manufacturer of mobile SIM cards, following a report published by The Intercept Thursday.

The report, based on leaked documents provided by NSA whistleblower Edward Snowden, revealed the U.S. spy agency and its British counterpart Government Communications Headquarters, GCHQ, hacked the Franco-Dutch digital security giant Gemalto in a sophisticated heist of encrypted cell-phone keys.

The European Parliament’s chief negotiator on the European Union’s data protection law, Jan Philipp Albrecht, said the hack was “obviously based on some illegal activities.”

“Member states like the U.K. are frankly not respecting the [law of the] Netherlands and partner states,” Albrecht told the Wall Street Journal.

Sophie in ’t Veld, an EU parliamentarian with D66, the Netherlands’ largest opposition party, added, “Year after year we have heard about cowboy practices of secret services, but governments did nothing and kept quiet […] In fact, those very same governments push for ever-more surveillance capabilities, while it remains unclear how effective these practices are.”

“If the average IT whizzkid breaks into a company system, he’ll end up behind bars,” In ’t Veld added in a tweet Friday.

The EU itself is barred from undertaking such investigations, leaving individual countries responsible for looking into cases that impact their national security matters. “We even get letters from the U.K. government saying we shouldn’t deal with these issues because it’s their own issue of national security,” Albrecht said.

Still, lawmakers in the Netherlands are seeking investigations. Gerard Schouw, a Dutch member of parliament, also with the D66 party, has called on Ronald Plasterk, the Dutch Minister of the Interior, to answer questions before parliament. On Tuesday, the Dutch parliament will debate Schouw’s request.

Additionally, European legal experts tell The Intercept, public prosecutors in EU member states that are both party to the Cybercrime Convention, which prohibits computer hacking, and home to Gemalto subsidiaries could pursue investigations into the breach of the company’s systems.

According to secret documents from 2010 and 2011, a joint NSA-GCHQ unit penetrated Gemalto’s internal networks and infiltrated the private communications of its employees in order to steal encryption keys, embedded on tiny SIM cards, which are used to protect the privacy of cellphone communications across the world. Gemalto produces some 2 billion SIM cards a year.

The company’s clients include AT&T, T-Mobile, Verizon, Sprint and some 450 wireless network providers. “[We] believe we have their entire network,” GCHQ boasted in a leaked slide, referring to the Gemalto heist.

In a statement Friday, Gemalto said it was not the target of the attack “per se” but that the operation “was an attempt to try and cast the widest net possible to reach as many mobile phones as possible, with the aim to monitor mobile communications without mobile network operators and users consent.”

“We cannot at this early stage verify the findings of the publication and had no prior knowledge that these agencies were conducting this operation,” the company added. “We take this publication very seriously and will devote all resources necessary to fully investigate and understand the scope of such sophisticated techniques.”

While Gemalto was indeed another casualty in Western governments’ sweeping effort to gather as much global intelligence advantage as possible, the leaked documents make clear that the company was specifically targeted. According to the materials published Thursday, GCHQ used a specific codename–DAPINO GAMMA–to refer to the operations against Gemalto. The spies also actively penetrated the email and social media accounts of Gemalto employees across the world in an effort to steal the company’s encryption keys.

Evidence of the Gemalto breach rattled the digital security community.

“Almost everyone in the world carries cell phones and this is an unprecedented mass attack on the privacy of citizens worldwide,” said Greg Nojeim, Senior Counsel at the Center for Democracy & Technology, a non-profit that advocates for digital privacy and free online expression. “While there is certainly value in targeted surveillance of cell phone communications, this coordinated subversion of the trusted technical security infrastructure of cell phones means the US and British governments now have easy access to our mobile communications.”

Dutch security officials have indicated that they had no part in the Gemalto hack. A spokesperson for the Dutch Interior Minister told The Intercept the country’s intelligence service “does not cooperate” with hacking attempts and other surveillance by “a foreign service to practices that are not allowed.”

For Gemalto, evidence that their vaunted security systems and the privacy of the customers had been compromised by the world’s top spy agencies made an immediate financial impact. The company’s shares took a dive on the Paris bourse Friday, falling $500 million. In the U.S., Gemalto’s shares fell as much 10 percent Friday morning. They had recovered somewhat—down four percent—by the close of trading on the Euronext stock exchange. Analysts at Dutch financial services company Rabobank speculated in a research note that Gemalto could be forced to recall “a large number” of SIM cards.

The French daily L’Express noted today that Gemalto board member Alex Mandl was a founding trustee of the CIA-funded venture capital firm In-Q-Tel. Mandl resigned from In-Q-Tel’s board in 2002, when he was appointed CEO of Gemplus, which later merged with another company to become Gemalto. But the CIA connection still dogged Mandl, with the French press regularly insinuating that American spies could infiltrate the company. In 2003, a group of French lawmakers tried unsuccessfully to create a commission to investigate Gemplus’ ties to the CIA and its implications for the security of SIM cards. Mandl, an Austrian-American businessman who was once a top executive at AT&T, has denied that he had any relationship with the CIA beyond In-Q-Tel. In 2002, he said he did not even have a security clearance.

AT&T, T-Mobile, and Verizon could not be reached for comment Friday. Sprint declined to comment. Vodafone, the world’s second largest telecom provider by subscribers and a customer of Gemalto, said in a statement, “[W]e have no further details of these allegations which are industrywide in nature and are not focused on any one mobile operator. We will support industry bodies and Gemalto in their investigations.”

Deutsche Telekom AG, a German company, said it has changed encryption algorithms in its Gemalto SIM cards.

“We currently have no knowledge that this additional protection mechanism has been compromised,” the company said in a statement. “However, we cannot rule out this completely.”

Update: Asked about the SIM card heist, White House press secretary Josh Earnest said he did not expect the news would hurt relations with the tech industry:

“It’s hard for me to imagine that there are a lot of technology executives that are out there that are in a position of saying that they hope that people who wish harm to this country will be able to use their technology to do so. So, I do think in fact that there are opportunities for the private sector and the federal government to coordinate and to cooperate on these efforts, both to keep the country safe, but also to protect our civil liberties.”

Tczew moje miasto :D Czyżby Flextronics ?

To osobne firmy.

Na końcu artykułu proponujecie instalację na telefonie aplikacji szyfrujących jako skuteczny sposób przeciwdziałania wykorzystaniu przez NSA i GCHQ wykradzionych kluczy. Nie bierzecie pod uwagę, że oprócz kluczy Ki służących do szyfrowania rozmów i transmisji danych wykradzione zostały inne klucze umieszczone na kartach SIM. Między innymi klucze do OTA (Over-The-Air) pozwalające na przesyłanie do kart SIM oprogramowania JAVA za pomocą wiadomości SMS. Za pomocą OTA można też modyfikować oprogramowanie telefonu. Tak więc w przypadku używania szyfrowania End-to-End NSA nadal ma dostępną opcję jego obejścia poprzez włamanie się do telefonu wykorzystując tą lukę (nie mówiąc o innych lukach umieszczanych celowo i niecelowo przez producentów telefonów i organizacje standaryzacyjne).