Choć wielu przestępców jest ciągle na wolności, to wygląda na to, że administratorzy sklepów z narkotykami w sieci Tor konsekwentnie wpadają w ręce organów ścigania. Jakie błędy popełnili bohaterowie tej historii?

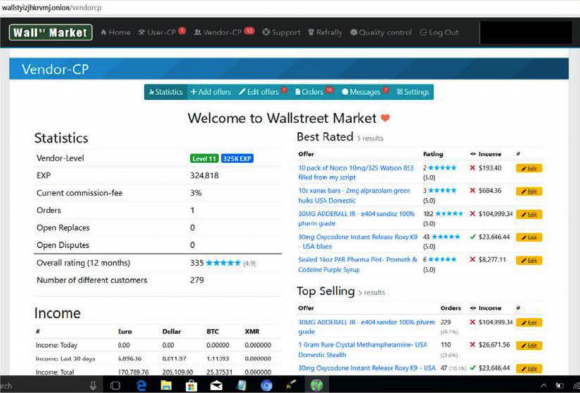

Kilka dni temu opisaliśmy los jednego z moderatorów WSM – teraz czas na głównych administratorów. Wall Street Market działał od roku 2016. Uwagę organów ścigania zwrócił wraz ze wzrostem swojej popularności w połowie roku 2017. Przełom w śledztwie nastąpił, gdy w kwietniu 2018 holenderska policja uzyskała obraz serwera przetwarzającego transakcje finansowe Wall Street Marketu. Nie wiemy, jak natrafiła na trop maszyny, wiemy jednak, że w uzyskanym obrazie było wiele perełek. Znaleziono między innymi bazę danych o nazwie „tulpenland” oraz adresy IP innych powiązanych maszyn. W ten sposób z kolei niemiecka policja zidentyfikowała główny serwer marketu i pozyskała jego bazę danych (jej nazwa była identyczna jak na serwerze holenderskim).

Baza danych była ciekawym materiałem. Na podstawie jej zapisów ustalono, że sklepem zarządzają trzy osoby o pseudonimach coder, TheOne oraz Kronos. Panowie rozmawiali ze sobą po niemiecku (tak, zapisywali czaty na tym samym serwerze), a zyski dzielili na trzy równe części. Znaleziono także ślady trzeciego serwera – deweloperskiego, tym razem znajdującego się ponownie w Holandii. Był to serwer GitLaba, na którym prowadzone były prace rozwojowe właściwego sklepu. Tam także znaleziono trzy konta administratorów o podobnych lub identycznych pseudonimach.

Jak wpadli administratorzy

Tibo Lousee, Jonathan Kalla i Klaus-Martin Frost. Tak nazywało się trzech administratorów Wall Street Marketu. Skąd o tym wiemy?

Niemieckie służby przestudiowały logi dostępowe zidentyfikowanych serwerów i odkryły, że jeden z administratorów używał usługi VPN. Tak się jednak raz zdarzyło, że połączył się z serwerem bezpośrednio, korzystając z niemieckiej sieci mobilnej. Ustalony adres IP powiązano z modemem UMTS, używającym karty zarejestrowanej na fikcyjne dane. Znając dane karty, niemieckie służby uzyskały przybliżoną lokalizację urządzenia, a na miejscu użyły odpowiedniego sprzętu wskazującego dokładne umiejscowienie aktywnej karty. Udało się im w ten sposób zidentyfikować konkretny dom oraz miejsce pracy podejrzanego – w obu lokalizacjach używał lokalizowanego modemu. Służby trafiły w ten sposób na „codera”. Dalsze śledztwo potwierdziło ich typowanie – przejrzenie kont w mediach społecznościowych „codera” pozwoliło ustalić, że tak bardzo lubi palić trawę, że magiczną liczbę „420” zamieścił nie tylko na ścianie swojej sypialni, ale także na rejestracji swojego samochodu. Great OPSEC.

Drugiemu z administratorów VPN się nie rozłączał. Okazało się jednak, że w czasie, gdy korzystał z VPN-a do zarządzania infrastrukturą WSM, tylko jeden adres IP był zawsze połączony z firmą świadczącą usługi VPN i był to adres IP należący do matki Kronosa.

Historia wpadki TheOne jest chyba najciekawsza. Okazało się bowiem, że klucz PGP TheOne był identyczny z kluczem PGP użytkownika dudebuy z Hansa Market, przejętego wcześniej przez policję. Co więcej, portfel bitcoinowy użytkownika dudebuy był kilka razy użyty, w tym także do zakupu usług w świecie rzeczywistym. Przy okazji tych zakupów TheOne podawał swoje prawdziwe dane osobowe, które pozwoliły bez problemu ustalić jego tożsamość.

Jak policja interweniowała w obliczu exit scamu

Nie sposób w tej historii nie wspomnieć o German Plaza Markecie. Jeśli o nim nie słyszeliście, to pewnie dlatego, że żył dość krótko, bo około roku i obsługiwał głównie rynek niemiecki. Gdy w maju 2016 jego administracja postanowiła uciec z bitcoinami klientów i sprzedawców (tzw. exit scam), organy ścigania prześledziły transakcje związane ze skradzionymi kryptowalutami. Okazuje się, że łup z exit scamu zasilił… portfele nowo tworzonego Wall Street Marketu. Zapisy w blockchainie nie kłamią – administratorzy GPM wykorzystali kapitał zgromadzony poprzez oszukanie użytkowników pierwszego swojego sklepu do założenia drugiego, większego i o międzynarodowym zasięgu.

25 marca 2019 najpopularniejszy wówczas sklep z narkotykami, Dream Market, ogłosił, że zamyka swoje podwoje. Spowodowało to ogromny napływ nowych użytkowników do Wall Street Marketu, a co za tym idzie – także wzrost kwot depozytów klientów i sprzedawców. Trzech administratorów z doświadczeniem w exit scamie nie trzeba było długo namawiać do powtórki. Około 16 kwietnia zaczęły się problemy z wypłatami z portfeli WSM, a między 22 a 26 kwietnia zaobserwowano, jak kryptowaluty warte między 10 a 30 milionów euro opuszczają swoje dotychczasowe portfele i udają się w podróż w nieznane.

Niemiecka policja nie mogła stać bezczynnie wobec tak oczywistego naruszenia zaufania użytkowników i aresztowała trzech podejrzanych.

Tibo „coder” Lousee był pierwszy na liście. Policja, która wkroczyła do jego domu, zrobiła to tak sprytnie, że przejęła otwarty komputer. Na miejscu znaleziono także modem UMTS, za pomocą którego łączył się on z infrastrukturą WSM. Jonathan „Kronos” Kalla, zatrzymany krótko potem, był nawet tak miły, że przyznał się od razu do wszystkiego, z prowadzeniem German Plaza Marketu włącznie i opisał także role kolegów w ich wspólnym biznesie. Zatrzymano także Klausa-Martina Frosta, czyli TheOne. Tak oto zakończyła się historia kolejnego popularnego narkotykowego bazaru. Nie pierwsza i na pewno nie ostatnia.

Komentarze

Tylko gimbusy wychowane na torowisku i cebulce myślą, że nigdy nie wpadną. Pozdrowienia dla polsilvera

A zrobili w końcu coś polsilverowi?

Wyszedł za mąż

A mogli zbierać bitcoiny uczciwie, grając w gry strategiczne :)

Dzisiaj rano odpalam kompa i co jakiś czas słyszę dźwięk w słuchawkach rodem z avasta. Nie mam go na dysku i to jest ostatni program jaki chciałbym mieć u siebie na kompie. Mój system operacyjny to linux… jest jakiś skuteczny sposób by sprawdzić czy jest się podsłuchiwanym? Do tej pory korzystałem jedynie z eth0 (wlan odłączony) – Istotne… linux to dla mnie coś nowego. Zdecydowałem się przerzucić ze względu na naukę Front-end. Uznałem że to środowisko będzie idealne. Czekam na odpowiedź, pozdrawiam.

Powiem ci jak awaryjnie zalogować się do „zepsutego” systemu. Potrzebujesz w zasadzie dowolne distro liveCD dla takiej samej architektury jak zainstalowana. Tworzysz katalog, który będzie punktem montowania np. mkdir -p /mnt/tutajBedeMontowal, fdisk -l wyświetli ci dyski, które następnie montujesz w utworzonym katalogu np. mount /dev/sda1 /mnt/tutajBedeMontowal . Jeżeli masz zaszyfrowane partycje to polecam manual LUKS. Montujesz wirtualny system plików mount proc none /mnt/tutajBedeMontowal/proc, r-bindujesz dev i sys np. mount –rbind /dev /mnt/tutajBedeMontowal/dev oraz mount –rbind /sys /mnt/tutajBedeMontowal/sys. Teraz chrootujesz się na Twój system np. chroot /mnt/tutajBedeMontowal /bin/bash .

Teraz możesz naprawić system, gruba, zmienić hasła (każdemu), przeskanować system pod kątem rootkitów np. rkhunter –check, ponownie dodać omyłkowo usunięty kernel itd. itp.

A najlepiej to stać po jasnej stronie mocy i spać spokojnie ;)

P.S. Z3S potrafi przerobić dodawane komentarze na własną modłę, więc weź to pod uwagę. Do nauki polecam wirtualkę. Robisz snapshota i bawisz się bez ryzyka do woli.

W linuxie istnieje tax zwany „dzwonek systemowy”, system bell. Jeśli wpiszesz w terminalu niwykonalne polecenie, np. backspace na pustej lini, dzwonek się odezwie.

Poszukaj w ustawieniach swojej dystrybucji, jak go wyłączyć.

Nie, to zdecydowanie nie to ;P Nie mam tego dźwięku zaimplementowanego w system. Zresztą jest on niezależny od wykonywanych czynności. Rozłączyłem się kilka razy z siecią i ustało…

Zapomniałem o parametrze -t podczas montowania wirtualnego systemu plików (procfs), składnia to mount -t type device dir , więc

powinno być mount -t proc none /mnt/tutajBedeMontowal/proc .

Tak na marginesie mam nadzieję, że nie robisz niczego nielegalnego, bo źli ludzie zawsze wpadają. Prędzej czy później popełniają błąd. Założyłem, że po prostu potrzebujesz pomocy.

Warto sprawdzić już uruchomione usługi, jak choćby serwer ssh, bo wcale nie trzeba rootkita, żeby komputer przestał być Twój. Jeżeli nie korzystasz to go po prostu wyłącz. Jeżeli jest potrzebny to loguj się za pomocą kluczy opartych na krzywych eliptycznych ed25519 i np algorytmie szyfrowania chacha20-poly1305 https://tools.ietf.org/html/rfc8439, wyłącz hasła (SSH) i logowanie bezpośrednio na roota. Trzeba też dużo czytać, bo polecenie man jest jednym z ważniejszych w systemie linux.

Pzdr.

Nie mam złych zamiarów, chociaż zdaje sobie sprawę że próba bycia anonimowym to już pewnego rodzaju wykroczenie. Korzystam z Tor’a i zastanawiam się czy nie wrócić do Windowsa. Inwigilacja pochłonęła już niemal wszystkie dostępne serwisy, a logowanie się z różnych Ip doprowadza do blokowania kont. Jak tak na to patrze to ACTA byłoby tylko kropeczką za tym co już zostało wprowadzone :P Dzięki za wyczerpującą odpowiedź. Spróbuje to wszystko przeanalizować i scalić do kupy

Generalnie pionkow takich jak Ty sie nie possluchuje, no chyba ze masz cos za skora.

Odpal sobie takie cis bo zakladam ze masz dziurawe i kiepskie w uj ubuntu.

sudo netstat -tulpn | grep LISTEN

Pokaze ci to jakie masz otwarte porty a pozniej patrz co ci na nie sie laczy

@Edziu,

wiesz doskonale ze ta porada nie jest zadna porada i daje zludne poczucie 'bezpieczenstwa’, praktycznie nie weryfikuje niczego. Trzeba siegnac o poziom, dwa poziomy nizej, weryfikowac w innym miejscu komunikacje.

Modem UMTS? Nie lepiej było by napisać modem usb lub 3g ? UMTS to taka tajemnicza technologia :)

Zwykłe nieuctwo i brak profeski. Żenada.

Dlaczego policja reagowała dopiero w obliczu exit scamu zamiast jużw czasie nielegalnego działania forum? Czy to tylko narracja to sugeruje/

Zareagowała prawidłowo. Jak działali i policja miała dostęp to po co reagować ? Nie lepiej zbierać dane o handlujących ? Zareagowali jak „źródełko” miało wyschnąć, to normalne.

Prawdopodobnie zbierali informacje żeby mieć pełniejszy akt oskarżenia, ale w obliczu poważniejszego przestępstwa i pewnie też możliwej ucieczki postanowili działać od razu.

sztuczki typu styl pisma, takie samo hasło, podobne zainteresowania albo korelacja czasowa nie przejdą jako dowód w sądzie, jak jest zaszyfrowany dysk i Torowiec do niczego się nie przyznaje lata albo wieczność trwa przygotowanie chociażby aktu oskarżenia

https://en.wikipedia.org/wiki/Playpen_(website)

>The operation led to the arrest of 900 site users and 3 prison sentences.

czyli skuteczność 0.3%

A jaki to operator VPN udostępnił logi?

nie udostępnił, tylko VPN się rozłączył

Przepraszam, ale nie rozumiem:

„Drugiemu z administratorów VPN się nie rozłączał. Okazało się jednak, że w czasie, gdy korzystał z VPN-a do zarządzania infrastrukturą WSM, tylko jeden adres IP był zawsze połączony z firmą świadczącą usługi VPN i był to adres IP należący do matki Kronosa. ”

Miałby ochotę ktoś wytłumaczyć?

Najprawdopodobniej chodzi o to, że łączył się za pomocą VPN, załóżmy, 300 razy. Różne pory, różne dni tygodnia. W tym okresie tylko jeden adres IP łączył się z tym VPNem.

A że użytkownik miał stałe IP. To w logach występował usługodawcy występował zawsze…

Ciekawe czy też po nazwie użytkownika mogli dojść? Pewnie mogli. Że z danego VPNa, łączył się użytkownik 'xyz’ w czasie gdy następowało połączenie do serwera. Następnie sprawdzenie skąd się łączył użytkownik 'xyz’ – i to jest dużo wiarygodniejsze.

Jednak nie wiem jak dokładne logi miała policja w swoim dostępie. Patrząc na inną zawartość (dd serwerów) – mogli mieć całkiem niezłe.

W sumie to jest informacja dla tych którzy myślą, że VPN chroni.

Pewnie firma udostępniająca vpn miała tak mało klientów, że w tym samym czasie, co gość administrował marketemm, był tylko on połączony.

No bardzo prosto, usługi VPN są lepsze jak proxy ale działają na podobnej zasadzie – łącząc się z samym VPN widać że łączysz się właśnie z VPN – albo jest korzystanie z VPN w logach operatora albo VPN sypnął logami (wbrew obietnicom często trzymają logi i donoszą

VPN różni się trochę od proxy na korzyść (brak ciastek sesji,szyfrowanie połączenia i inne bajery) i właśnie dlatego się płaci za dostęp do serwera,ale choć nie jest tym samym i choć jest lepszy – zasada podobna jak serwer proxy. Serwer proxy można wciąż zidentyfikować albo zablokować. Dowód z tego będzie w sądzie jakby co poszlakowy,ale zawsze można znaleźć inne po czasie. Dla przykładu HideMyAss chroniło jednak WŁASNĄ d… a nie użytkownika wydając jak przyszło co do czego członka Lulzsec.

kolejni którzy nie potrzebowali Tora

Ale tu speców i hakierów siedzi… Chryste…

Jeden twierdzi, że VPN to takie proxy, drugi na dziwny dźwięk w słuchawkach poleca liveCD i montowanie dysków w innym katalogu (i o -t zapomniał).

Co za hakierstwo, aż włos na języku się jeży.

VPN = Virtual Private Network. Wirtualna sieć prywatna. VPN to taki zdalny, zarządzałby switch, który ma swoją bramę, zasady routingu i adresacje. Koniec. Twój IP zapisany u kogoś innego w logach to zawsze będzie IP bramy VPN. Twojego prawdziwego IP użytego do podłączenia do innego serwera nikt nie pozna. Chyba że zapoznał się wcześniej z właścicielem VPN i go poprosił o logi.

VPN’a używa się do zabezpieczenia i kontroli dostępu do zasobów, które mają być dostępne zdalnie.

A „gupie” dzieci używają jeszcze do kupowania narkotyków w sieci tor ;)

@rychu, czy ty nie dolaczyles przypdkiem do grupy 'hakierow’ z swoja generalizacja?

Czy znacie aktualny adres polskiego forum w sieci tor cebulki ?

cebulka7uxchnbpvmqapg5pfos4ngaxglsktzvha7a5rigndghvadeyd.onion

Szyk przestawny w tytule jest celowy? :P