W ostatni weekend niektóre zakamarki sieci zalały zrzuty ekranu aplikacji Żabki, w której pojawiały się niebotyczne salda żappsów (żabkowej „waluty”), czasem sięgające setek tysięcy. Niektórzy oszuści zdążyli się solidnie obłowić, robiąc „zakupy za darmo”.

Na pierwszy ślad problemów Żabki natrafiliśmy w sobotę wieczorem, gdy na jednym z kanałów Discorda pojawiły się zrzuty ekranu z aplikacji Żabki „żappka”, pokazujące nietypowo wysokie salda posiadanych przez użytkownika „żappsów”, czyli punktów otrzymywanych za niektóre zakupy, które następnie można wymieniać na kupony umożliwiające darmowe zakupy wybranych towarów. Kolaż przykładowych zrzutów ekranów poniżej.

Jak to się stało?

Dzięki anonimowym informatorom (dziękujemy!) otrzymaliśmy nie tylko zrzuty ekranu, ale także fragment kodu, który był używany do nabijania salda żappsów. Kod (po małej cenzurze) wyglądał tak:

token = "tutaj dość długi token w base64"

r = requests.post("https://zabka-snrs.zabka.pl/v4/events/custom", json={

"action": "points.upcharge",

"label": "label",

"client": {

"email": "TWOJMAIL"

},

"params": {

"displaySubheader": "zabij sie",

"description": "zabij sie",

"displayHeader": "Żappka",

"points": "100000"

}

}, headers={

"authorization": token,

"api-version": "4.4",

"Content-Type": "application/json"

})Widzimy tutaj wywołanie interfejsu programistycznego (API) z poleceniem „dodaj punkty” (points.upcharge), wskazaniem adresu e-mail konta, która ma zostać „obdarowane” i liczby punktów, które należy dodać. Poleceniu towarzyszy dość długi ciąg znaków zwany tokenem. Opis tego API znajdziecie na stronie producenta SDK.

Z otrzymanych przez nas informacji wynika, że wysłanie takiego żądania do serwera Żabki faktycznie owocowało dodaniem punktów do wskazanego konta klienta. Obecność wysoce uprzywilejowanego tokenu w kodzie wskazuje, że oryginalni twórcy nieautoryzowanego żądania mieli dostęp do konta użytkownika systemu z uprawnieniami do dodawania dowolnej liczby punktów do kont klientów. Skąd mogli go mieć? Obstawiamy dane wykradzione za pomocą złośliwego oprogramowania z przeglądarki (ciasteczka zalogowanej sesji managera / dyrektora kupione w sklepie typu Genesis?) lub skuteczny phishing na pracowników firmy. Co ciekawe, choć pierwsze oszustwa widzieliśmy w sobotę, to token, który otrzymaliśmy, był wygenerowany w niedzielę – co sugeruje, że przestępcy posiadali dostęp do konta umożliwiającego generowanie nowych tokenów lub inne źródło aktualnych poświadczeń.

Według naszego informatora w zbudowaniu odpowiedniego żądania do serwera pomógł dostęp do wersji demo produktu, na którym oparta jest aplikacja Żabki. Nie byliśmy w stanie zweryfikować tej informacji.

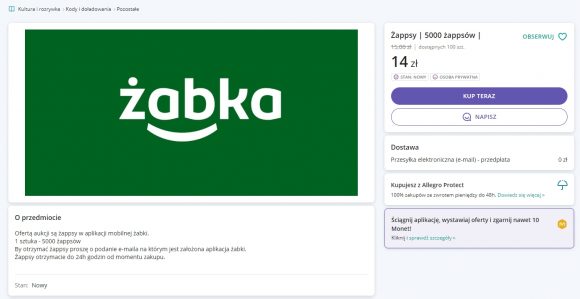

Handel żappsami odbywał się w zaciszu serwerów Discorda, ale pojawiły się także oferty publiczne, jak np. ta na Allegro Lokalnie:

Wcześniej też można było kupić w sieci żappsy, ale cena oscylowała wokół 10 PLN za 1000 żappsów – a ta oferta z niedzieli była 3 razy niższa.

Reakcja Żabki

W niedzielę widać już było, że Żabka niektóre konta oszustów blokuje. W aplikacji pojawiał się im taki komunikat:

Nadal jednak można było nabijać punkty na konta za pomocą powyższego kodu. W okolicy północy Żabka wyłączyła niektóre funkcje związane z żappsami i incydent przeszedł z fazy aktywnej do fazy analizy. Najwyraźniej jednak reakcja firmy nie była wystarczająco szybka, ponieważ otrzymaliśmy od jednego z informatorów takie oto zdjęcie, przedstawiające serię darmowych zakupów w okolicznych sklepach:

Poprosiliśmy także w niedzielę Żabkę o komentarz do tej sprawy. Oto odpowiedź, jaką przed chwilą otrzymaliśmy:

Szanowny Panie Redaktorze,

potwierdzamy, że w ostatnich dniach odnotowaliśmy przypadki doładowywania żappsami w nieuprawniony sposób wybranych kont użytkowników Żappki. W reakcji na te naruszenia dokonaliśmy blokady kont, na których doszło do niedozwolonych aktywności. Jesteśmy na etapie wyjaśniania całej sytuacji we współpracy z naszymi partnerami technologicznymi.

Pozdrawiamy

Biuro Prasowe Żabka Polska

Podsumowanie

Każda usługa, którą można w jakikolwiek sposób skomercjalizować, stanowi i będzie stanowić cel sprytnych przestępców. Możliwość dodawania punktów klientom bez wątpienia jest potrzebna – chociażby jako fragment procesu reklamacyjnego. Warto jednak w każdej tego typu aplikacji przyjrzeć się, jak wygląda zwykła skala takich operacji i zbudować mechanizmy wykrywania anomalii – jak na przykład jedno konto dodające kilkudziesięciu klientom milion żappsów w ciągu parunastu minut. Do tego dodajmy ograniczenie osób uprawnionych do takich operacji, ograniczenie dostępu do API (to działało dla każdego adresu IP), krótszy czas życia tokenów (token użyty w tym ataku był ważny do 22 kwietnia 2023) i szansa powtórki podobnego incydentu znacząco spada.

Całą sytuację pozostaje podsumować znanym memem w nowym wydaniu.

Komentarze

a dlaczego sprawy nie zgłoszono na policję tylko blokujecie konta,to tak jakby w pewnym stopniu przymykać oko na problem.

Nie było takiego procesora

Spokojnie, będzie wniosek o ściganie

Wreszcie ktoś tych złodziei z zabki oszukał Nie tylko oni kradli punkty z konta co roku i jak się za dużo zakupów zrobiło Nikt z kalkulatorem nie będzie do sklepu chodził żeby przeliczac czy nie przekracza ilości punktów czy nie przekracza 300 zł Dobrze ze ktoś oszukał tą korboracje oszustow która oszukuje franczyzobiorców i klientów Brawo dla tych hakerów

Ja odinstalowałem apkę odkąd 3200 punktów mi jak ręką odjął w nowy rok 2021/2022 zajumali ;D

Wychodzi znowu małomiasteczkowość i Polski ból d… o innych którym się lepiej powodzi. Nikt ci nie każe robić zakupów w żabce, możesz zawsze iść do biedronki. Złodziej to złodziej, nie rozumiem ludzi którzy cieszą się, że kogoś okradli. Czas już skończyć z Polską chorobą Januszerstwa i czerpania radości z problemów innych rodaków.

Dlaczego no pracownik czyli sprzedawca jest tam też ochrony agentem po to są kamery ale gdy oszczędności sięgają braku zgłoszenia z powodu 15 minut to znaczy że ich czyli żabka stać na straty.

Ma Pan aplikację?

ja mysle ze nie powinni tego blockowac, tylko dac nam zarobic troche zielonego

Odezwal sie naczelny hacker ktory nawet nie uzyskal takiego tokenu…

Jak wiadomo, właścicielem „Zabek” i „Biedronek” jest Świtalski – były dyrektor Elektromisu Gawronika, który z komitywie z Gawronikiem doprowadził do zaginięcia (i najprawdopodobniej zamordowania) redaktora „Gazety Poznańskiej” Jarosława Ziętary, Trzydzieści lat temu.

W Poznaniu w pobliżu Domu Prasy, gdzie mieściła się redakcja Gazety Poznańskiej jest wyjątkowow dużo „Żabek” i dwie „Biedronki”. Część ulicy Marcelińskiej przy Domu Prasy wydzielono jako ulicę J. Ziętary.

A Świtalski ma pod Kosztrzyniem pałac prawie jak sułtan Brunei Bolkiah (ten sułtan ma w swoim pałacu 1800 opkoi, ma też Boeinga, którego sam pilotuje).

Zarobił to ma.

Nie jest już od kilkunastu lat…

„najprawdopodobniej”?

W latach ’90 Świtalski dorobił się fortuny na przemycie i handlu spiritusu, Gawronik był wtedy jego żołnierzem.

Wiele poszlak układa się w zlecenie (Świtalski) zabójstwa (Gawronik + jego podwładni bandyci) niewygodnego sygnalisty Jarosława Ziętary. Powiedziałbym, że to klasyka, szczególnie jak na tamte lata. Zginęło i zaginęło (czyli nie żyją) wtedy wielu ludzi, stających na drodze zorganizowanmj przestępczości.

Świtalski kilka lat temu, podczas procesu o zabójstwo Ziętary, odmówił poddaniu się badaniu na poligrafie. To o czymś świadczy. Pierd… bandyci, umoczeni w zabójstwa, dziś pławiący się w luksusach na legalnych biznesach. Polska to kraj z gówna, dykty i kartonu! A po PiSie, będzie już tylko krajem z gówna!

Nic tylko naśladować i śmiać się z frajerów!

> Świtalski kilka lat temu, podczas procesu o zabójstwo

> Ziętary, odmówił poddaniu się badaniu na poligrafie.

> To o czymś świadczy

Świadczy o tym, że nie chciał się poddać badaniu na poligrafie. I tyle.

Na jego miejscu zrobiłbym to samo. Pod rządami Ziobry próba nieuczciwego i bezprawnego wpłynięcia przez prokuraturę na opinię biegłego obsługującego poligraf nie jest wykluczona.

Poza tym – nawet gdyby nie rządzili populiści penalni z PiS-u i partii ziobrystów – nie ma obowiązku dostarczania dowodów swojej niewinności. Podejrzanemu przysługuje prawo do odmowy składania wyjaśnień. Świadkowi przysługuje prawo uchylić się od odpowiedzi na pytanie. Całe szczęście.

Przecież od lat Żabka jest w innych rękach.

Jak wiadomo to od dawna już nie jest właścicielem.

Doprowadził? udowodnij. Nie ma ciala nie ma sprawcy. Zresztą Zietara sam sie prosił, ostrzegali go żeby nie wtykał nosa w nie swoje sprawy.

Zarobił to ma.

Do zadań dziennikarza śledczego należy właśnie wtykanie nosa w nieswoje sprawy, z poszanowaniem zasad etyki, w tym dziennikarskiej.

Nie jest publicznie znane żadne usprawiedliwienie pozbawienia A. Ziętary życia.

„sam sie prosił” – masz widze mentalnosc bandziora. Rozumiem, ze gdy ktos chce wyciagnac na swiatlo dzinne brudy, przekrety, przestepstwa, klamstwa to sam sie prosi o kulke w leb. Nie jest przeciez ta sytuacja wina biednych, szarganych mordercow, lecz wina lezy po stronie bezczelnosci ofiary.

Wy Kowalskie jestescie glupsi, niz kible dworcowe.

Gdzie pod Kostrzynem ma niby ten pałac? Akurat tutaj mieszkam i pierwsze słyszę

Ma ale pod Mosiną.

Lurker pozdrawia

Sabotaż od wewnątrz oni myślą że na tym zarobią a ludzie stracą pracę np .w żabce

Może i nie w temacie, ale mam pytanie o „Spowiedź Adama”. W lipcu 2020 była informacja, że kolejna edycja pojawi się za 2 lata. Kiedy można się jej spodziewać? Nie powiem, fajnie się czyta takie subiektywne odczucia.

+1

+1

+1337