Pandemia skłoniła wielu ludzi do przestawienia się na zakupy online, a galopująca inflacja ugruntowała ich decyzję. Według statystyk w 2022 r. z możliwości tej mogło korzystać nawet 81% Polaków, co zaostrzyło apetyt oszustów. Zobaczmy, jak się przed nimi uchronić.

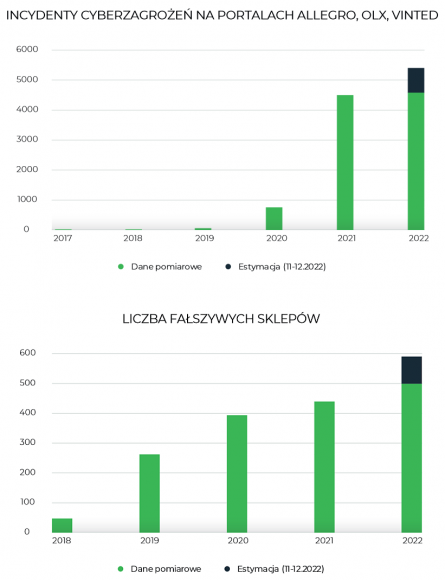

W poradniku opracowanym niedawno przez CERT Polska można przeczytać, że w tym roku liczba incydentów związanych z oszustwami na portalach zakupowych takich, jak Allegro, OLX czy Vinted, w porównaniu z rokiem 2020 zwiększyła się niemal siedmiokrotnie. Wzrosła też liczba przestępstw polegających na tworzeniu fałszywych sklepów internetowych, sprzedających fikcyjne towary i wyłudzających dane dostępowe do kont bankowych, co widać na poniższych wykresach.

W obu przypadkach niebagatelne znaczenie ma wykorzystanie przez oszustów fałszywych bramek płatności. Przyjrzyjmy się, jak takie bramki wyglądają, czym się różnią od tych prawdziwych, skąd się w ogóle biorą i co zrobić, jeśli nieopatrznie dokonaliśmy zakupu w podstawionym sklepie.

Kilka słów o pośrednikach płatności

Kupując coś za pośrednictwem internetu, mogliście zauważyć, że na polskim rynku działają różni operatorzy szybkich płatności. Najbardziej znani spośród nich to:

- payu.com

- przelewy24.pl

- dotpay.pl

- tpay.com

- cashbill.pl

- ecard.pl

- bluemedia.pl

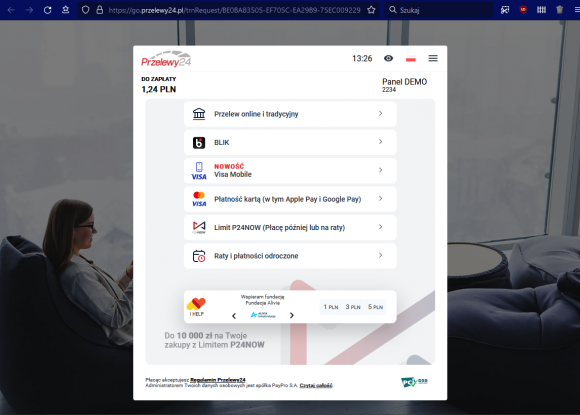

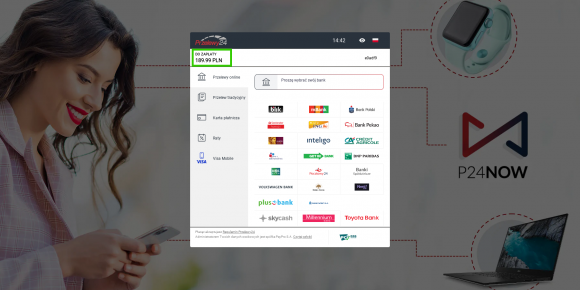

Prawda? No, nie do końca, bo Przelewy24, Dotpay oraz eCard połączyły siły jako P24 DotCard, a z komunikatów prasowych wynika, że „docelowo Przelewy24 zostaną marką wiodącą grupy, Dotpay i eCard pozostaną brandami wspierającymi”. Pod koniec października grupa zaprezentowała nową formatkę szybkich płatności, a wygląda ona tak:

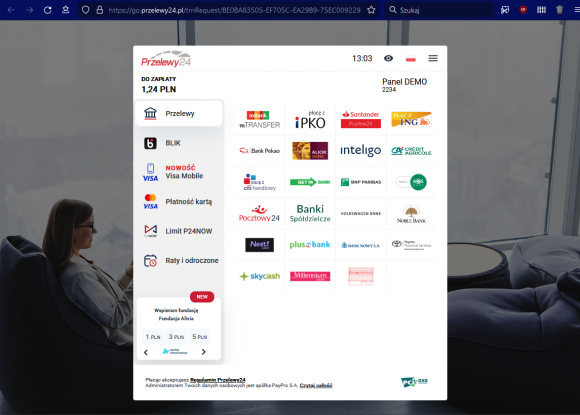

Metody płatności zostały w niej pogrupowane i klienci zaczynają teraz od wybrania jednej z nich. Dalej kontynuują płatność w sposób podobny do dotychczasowego, czyli w zależności od wybranej metody klikają w ikonę swojego banku albo uzupełniają dane karty płatniczej itp.

Mimo tych zmian warto zapamiętać (albo gdzieś sobie zanotować) wszystkie wymienione przez nas wyżej prawdziwe domeny, bo niewykluczone, że wciąż istnieją sklepy oparte na starszych wersjach bramek, a oszuści raczej nie szybko przestaną się pod nie podszywać. Dlaczego znajomość właściwych adresów jest taka ważna? Przestępcy klonują strony pośredników płatności tak, by po wejściu na nie przeciętny użytkownik nie zauważył żadnych różnic. Przed wykonaniem jakiejkolwiek operacji, w szczególności przed podaniem swoich danych, należy więc zwrócić uwagę na adres strony widoczny w oknie przeglądarki. Nie łudźcie się, że rozpoznacie fałszywą witrynę po braku kłódki w pasku adresu. Oszuści rzadko teraz rezygnują z certyfikatów SSL, bo ich zdobycie nie stanowi większego problemu – wystarczy skorzystać z Let’s Encrypt i to za darmo. Osobom mniej technicznym polecamy artykuł pt. Podzielcie się z bliskimi prostą metodą na odróżnienie strony fałszywej od prawdziwej.

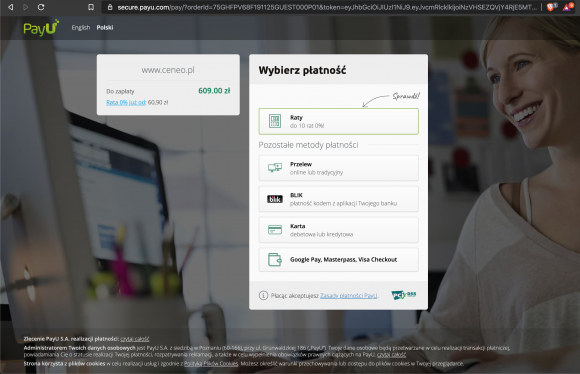

Na zrzutach ekranu pokazujemy jeszcze prawdziwą formatkę płatności wyświetlaną w sklepach współpracujących z PayU. Dla odmiany możecie zobaczyć, jak wygląda opłacanie zakupów kartą.

Przejdźmy teraz na ciemną stronę mocy internetu i popatrzmy, jak z podrabianiem paneli szybkich płatności radzą sobie przestępcy.

Przykłady fałszywych bramek

Scenariusze oszustw wykorzystujących podrobione formatki płatności pokazujemy w z3s od kilku lat. Nie omieszkaliśmy też poinformować o zawiązaniu porozumienia, w ramach którego resort cyfryzacji, UKE, NASK i czołowi operatorzy telekomunikacyjni zdecydowali się (w końcu!) na blokowanie stron phishingowych, w tym również ułatwiających kradzieże pieniędzy z kont bankowych użytkowników. Na powstałą dzięki temu listę ostrzeżeń w samym tylko 2021 r. wpisano 33 tys. starannie zweryfikowanych domen, a wdrożenie jej w różnych systemach filtrowania treści powstrzymało blisko 4 mln prób wejścia na strony uznane za złośliwe – czytamy w raporcie rocznym CERT Polska.

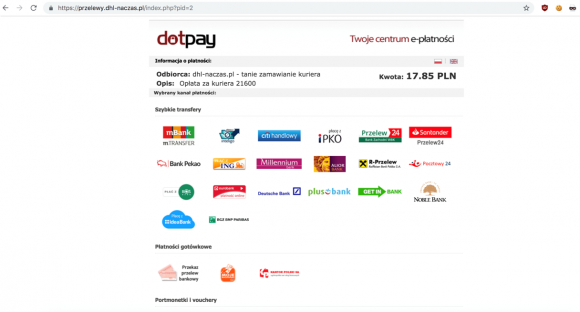

Bez wątpienia najczęściej podrabiana była formatka płatności Dotpay – przykład możecie zobaczyć poniżej. W celu zmylenia użytkowników przestępcy posługiwali się takimi domenami, jak edotpay.pl czy dotpay1.pl, tworzyli subdomeny typu dotpay.i-pocztapolska.pl, dotpay.e-dpd.pl, dotpay.epocztex.pl (ponad 70 różnych kombinacji). Nie brakowało też przypadków, gdy rezygnowali z dopasowywania adresu URL do podrabianej usługi, nie bez powodu licząc na to, że wystarczy podobna szata graficzna – na poniższym zrzucie ekranu widzimy np. domenę przelewy.dhl-naczas.pl.

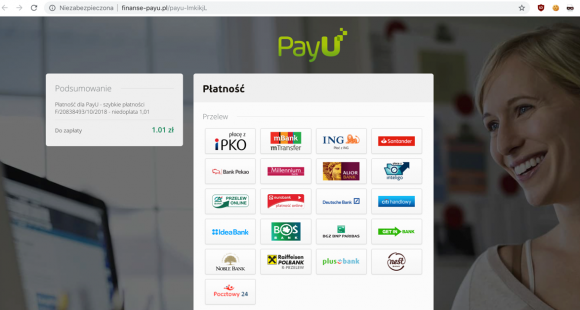

Na drugim miejscu pod względem częstotliwości fałszowania umieścilibyśmy bramkę PayU. Lista ostrzeżeń CERT Polska zawiera m.in. takie domeny: epayu.pl, e-payu.xyz, epayu24.com, ipayu.pl, inpost-payu.com, oplata-payu.com, payu-24.pl, payu-bank.com, platnosc-payu.pl, ssl-payu.pl i wiele podobnie skonstruowanych, a na zrzucie ekranu możecie zobaczyć finanse-payu.pl. W tym przypadku oszust nie pofatygował się nawet o wyposażenie strony w certyfikat SSL, stąd widniejący na pasku adresu komunikat „Niezabezpieczona”.

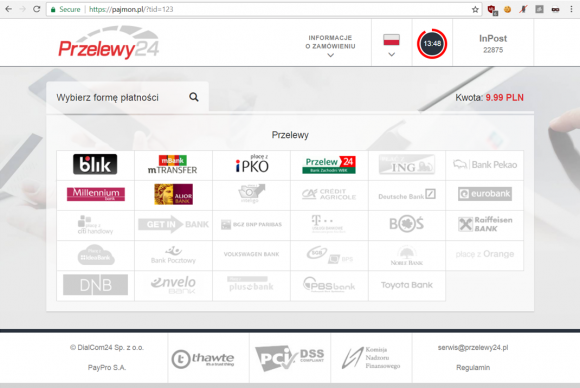

Zdecydowanie rzadziej oszuści podrabiali panel płatności Przelewy24. Choć słowo „przelewy” w adresach złośliwych stron powtarza się dość często, to nie zawsze można na nich znaleźć bramkę tego operatora. W widocznym niżej przykładzie zastosowano niekojarzącą się z niczym domenę pajmon.pl, wiemy jednak, że w tym samym przekręcie „na OLX” część ofiar trafiła na stronę przelewy24-7.pl. W oczy rzuca się mały wybór metod płatności, ale z taką sytuacją mieliśmy do czynienia także w przypadku innych bramek – wyłudzacze najwyraźniej nie zdążyli sfałszować stron logowania banków innych niż podświetlone (albo uznali, że to gra niewarta świeczki).

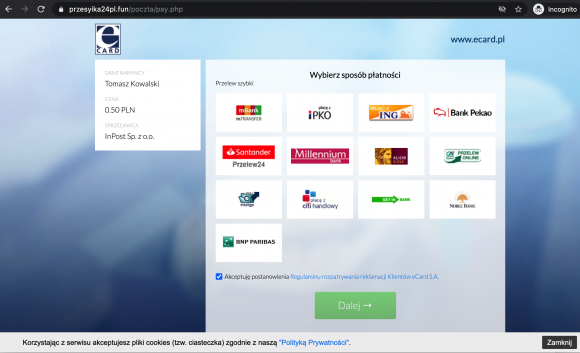

Zdarzyło się nam również trafić na fałszywe formatki eCard. Wykorzystujące je osoby posługiwały się domenami, których nazwa nie była w żaden sposób związana z nazwą pośrednika płatności. Na zrzucie ekranu widzimy np. adres przesyika24pl.fun – opłata dotyczyła przesyłki rzekomo wstrzymanej przez InPost, więc wszystko z pozoru się zgadzało. Podobnie jak w omawianych wcześniej przypadkach, przestępcy zadbali, by strona była łudząco podobna do oryginalnej.

Wniosek nasuwa się sam: aby rozpoznać fałszywą bramkę, należy przede wszystkim zweryfikować domenę widoczną w pasku adresu przeglądarki. Jeśli okaże się ona inna niż domena pośrednika płatności, którego formatkę widzimy na stronie, powinniśmy zrezygnować z zakupu. Poprawne domeny operatorów, których dotyczą powyższe przykłady, wyglądają tak: dotpay.pl, payu.com, przelewy24.pl oraz ecard.pl.

Skąd się fałszywe bramki biorą

Na początku 2018 r. wspominaliśmy, że podrobiony panel szybkich płatności Dotpay można zakupić na Cebulce, najdłużej działającym polskim forum w sieci Tor. Od tamtego czasu liczba dostępnych ofert wyraźnie wzrosła. Przyjrzyjmy się niektórym z nich (zachowaliśmy oryginalną pisownię).

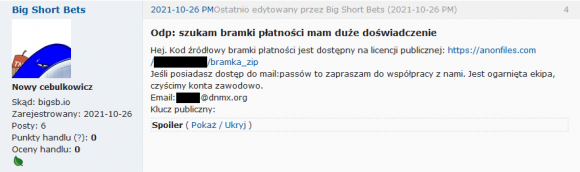

Jeden z użytkowników Cebulki założył temat „szukam bramki płatności mam duże doświadczenie”. Wśród odpowiedzi, które otrzymał, znalazła się i taka: „Kod źródłowy bramki płatności jest dostępny na licencji publicznej: [link] Jeśli posiadasz dostęp do mail:passów to zapraszam do współpracy z nami. Jest ogarnięta ekipa, czyścimy konta zawodowo”.

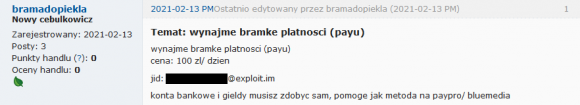

W przypadku gdy samodzielne wdrożenie bramki przekracza umiejętności potencjalnego złoczyńcy, istnieje możliwość jej wynajęcia, co kosztuje 100 zł dziennie. Ogłoszeniodawca uprzedza: „konta bankowe i gieldy musisz zdobyc sam, pomoge jak metoda na paypro/bluemedia”. Tego typu oferty są (odpłatnie) weryfikowane przez administratora Cebulki, w kolejnym poście znajdziemy więc potwierdzenie, że sprzedawca naprawdę wspomnianą bramkę posiada. Odmowa przesłania dema bramki do weryfikacji może skutkować zbanowaniem użytkownika – i faktycznie widzieliśmy na forum taki przypadek.

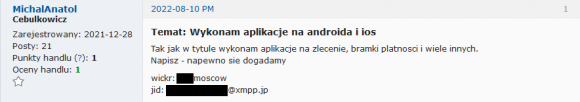

Można też zaryzykować współpracę z freelancerem, który w temacie zapowiada „Wykonam aplikacje na androida i ios”, a w poście precyzuje „Tak jak w tytule wykonam aplikacje na zlecenie, bramki platnosci i wiele innych. Napisz – napewno sie dogadamy”. Tylko gdzie portfolio?

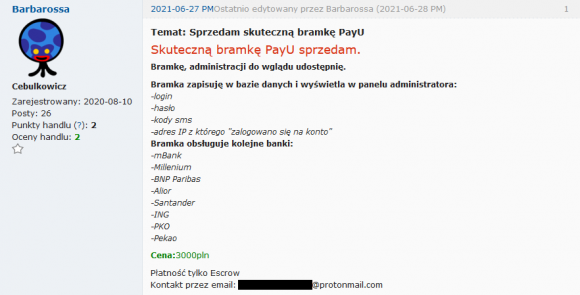

Są i bardziej szczegółowe oferty – poniższa dotyczy „skutecznej bramki PayU”, która obsługuje takie banki, jak mBank, Millenium, BNP Paribas, Alior, Santander, ING, PKO i Pekao. Sprzedawca wyjaśnia: „Bramka zapisuję w bazie danych i wyświetla w panelu administratora: login, hasło, kody sms, adres IP z którego zalogowano się na konto”, a wszystko to za 3000 zł płatne z wykorzystaniem Escrow, czyli przez działającego na forum pośrednika.

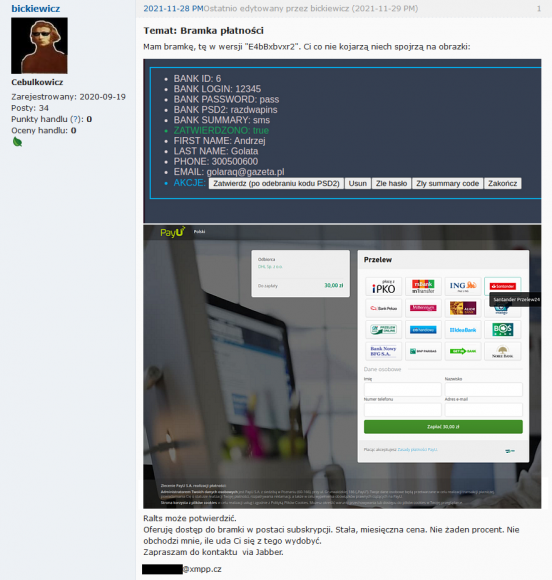

Kolejna z ofert głosi: „Mam bramkę, tę w wersji E4bBxbvxr2” (chodzi o domyślny ciąg znaków używany w adresach URL podsuwanych potencjalnym ofiarom). Jak wygląda taka bramka i towarzyszący jej panel administratora, można zobaczyć na zrzutach ekranu. „Oferuję dostęp do bramki w postaci subskrypcji. Stała, miesięczna cena. Nie żaden procent. Nie obchodzi mnie, ile uda Ci się z tego wydobyć” – czytamy w ogłoszeniu.

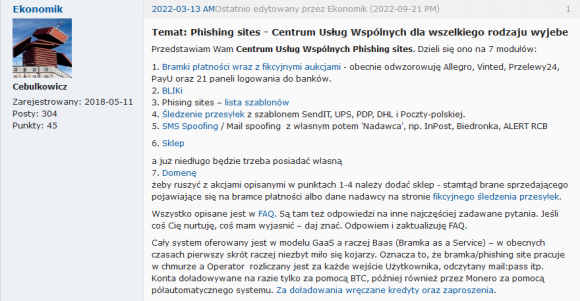

Na koniec zostawiliśmy najbardziej kompleksową ze znalezionych przez nas ofert, która dotyczy „Centrum Usług Wspólnych Phishing sites” i obejmuje 7 następująco opisanych modułów:

- Bramki płatności wraz z fikcyjnymi aukcjami – obecnie odwzorowuję Allegro, Vinted, Przelewy24, PayU oraz 21 paneli logowania do banków.

- BLIKi

- Phishing sites – lista szablonów

- Śledzenie przesyłek z szablonem SendIT, UPS, PDP, DHL i Poczty-polskiej.

- SMS Spoofing / Mail spoofing z własnym potem 'Nadawca’, np. InPost, Biedronka, ALERT RCB

- Sklep

a już niedługo będzie trzeba posiadać własną - Domenę

żeby ruszyć z akcjami opisanymi w punktach 1-4 należy dodać sklep – stamtąd brane sprzedającego pojawiające się na bramce płatności albo dane nadawcy na stronie fikcyjnego śledzenia przesyłek.

Z dalszej części oferty możemy się dowiedzieć, że „Cały system oferowany jest w modelu GaaS a raczej BaaS (Bramka as a Service) – w obecnych czasach pierwszy skrót raczej niezbyt miło się kojarzy. Oznacza to, że bramka/phishing site pracuje w chmurze a Operator rozliczany jest za każde wejście Użytkownika, odczytany mail:pass itp. Konta doładowywane na razie tylko za pomocą BTC, później również przez Monero za pomocą półautomatycznego systemu. Za doładowania wręczane kredyty oraz zaproszenia”.

Oferta wygląda na stale aktualizowaną (na zrzucie ekranu pokazujemy tylko jej fragment), sprzedawca co jakiś czas podrzuca cebulkowiczom kody, za pomocą których można zarejestrować się w systemie. Według dostępnego na stronie FAQ cennik usług kształtuje się następująco:

Za każdą przesłaną złotówkę (1PLN) dostajesz 10 kredytów.

Utworzenie bramki płatności to koszt 100 kredytów.

Gdy użytkownik bramki poda Ci swój login i hasło do banku/karty naliczona zostanie dodatkowa opłata w wysokości 100 kredytów.

Odpalenie stronki wyłudzającej loginy kosztuje 10 kredytów

Odkrycie jednego inputu (zestaw login:hasło) wprowadzonego przez złapanego użytkownika to 2 kredyty

Koszt wykonania własnej strony wyłudzajacej, np. klona cyber_Folks – ustalany indywidualnie

Koszt wysłania 1 SMSa z własnym SenderID – 6 kredytów

Koszt BLIK sajta – 1% kwoty, którą próbujesz wyłudzić + 1% za każdy podany przez Użytkownika kod

Własna domena do wyłudzania (odpalanie bramek, phishing site’ów, śledzenia przesyłek) – 2000 kredytów

Własna domena do dostępu dla panelu użytkownika – 5000 kredytów.

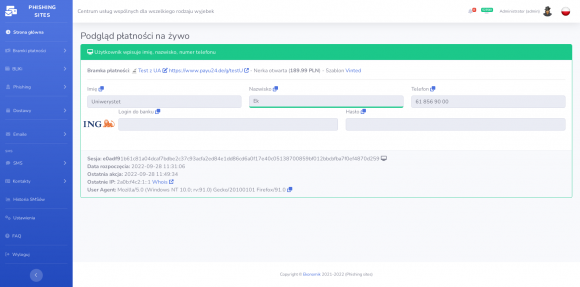

Z obszernego FAQ możemy się też dowiedzieć, jak wygląda zarządzanie fałszywą bramką płatności. No, to popatrzmy.

Fałszywa bramka z perspektywy oszusta

„Bramka płatności zbudowana jest z trzech modułów: fikcyjnej aukcji, fikcyjnego dostawcy płatności i logowania do banku. Służy ona do wyłudzania danych personalnych, emaila, loginu do banku a nawet kodu SMS (na żywo) celem zalogowania się na konto bankowe ofiary i dodania Zaufanego odbiorcy celem wytransferowania pieniędzy w nocy” – tłumaczy autor FAQ. W pierwszej kolejności oszust tworzy więc fałszywą aukcję. W tym celu wybiera szablon (Vinted, Allegro, OLX), dodaje jedno z gotowych zdjęć i uzupełnia opis produktu, a w polu „Procesor płatności” wskazuje, pod którą bramkę chce się podszyć – PayU czy Przelewy24. Poniżej możecie zobaczyć, jak teraz wygląda fikcyjna formatka Przelewy24 (przewijając stronę do góry, możecie porównać ją z tą prawdziwą).

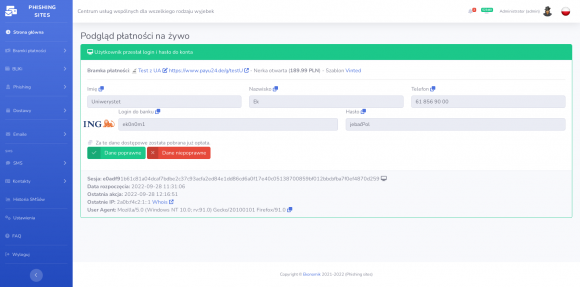

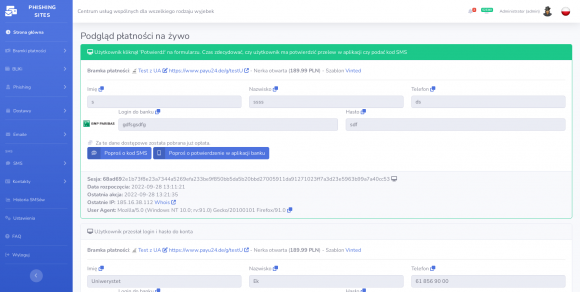

Gdy potencjalna ofiara przejdzie na stronę fałszywej bramki, zostanie utworzona nowa sesja. Oszust otrzyma powiadomienie i będzie mógł skorzystać z „Podglądu płatności na żywo” w panelu administracyjnym. „Aktywne sesje tzn. takie, na których ktoś przebywał w ciągu ostatnich 15 minut oznaczone są zieloną ramką. Pozostałe to dane historyczne – do 2 tygodni wstecz, żebyś mógł w razie czego sprawdzić dane poprzedniego klienta” – wyjaśnia dostawca usługi.

Poszczególne pola, w które nieświadomy zagrożenia użytkownik zacznie coś wpisywać, zostaną podświetlone na zielono, a ich wartość zaktualizuje się po każdym wciśnięciu klawisza. Jak tylko użytkownik na fikcyjnym ekranie logowania do banku poda swoje dane uwierzytelniające i kliknie „Dalej” albo „Zaloguj”, zobaczy kręcące się kółeczko. W tym czasie oszust może spróbować zalogować się na konto atakowanego. Twórca poradnika radzi: „W tabelce z sesjami masz pokazaną ikonkę telefonu lub komputera. W związku z tym wiesz, czy użytkownik korzysta z urządzenia mobilnego czy PC-ta. Podany jest też adres IP oraz User-Agent. Zalecam jego odwzorowanie w Twojej przeglądarce i użycia VPNa z tego samego kraju albo nawet miasta na które wskazuje IP użytkownika. Pomoże to uniknąć blokady konta za logowanie z nowej, nieznanej bankowi lokalizacji”.

W zależności od tego, czy logowanie się powiedzie, oszust za pomocą odpowiednich przycisków musi powiadomić użytkownika, czy wpisane przez niego dane są poprawne, czy nie. Spowoduje to przekierowanie go do następnego kroku albo powrót do poprzedniego okna. Jeśli bank poprosi o kod SMS lub potwierdzenie płatności w aplikacji, atakujący może skorzystać z kolejnych dostępnych w panelu przycisków. Gdy z perspektywy operatora bramki wszystko pójdzie dobrze, sesja może zostać zakończona.

Jak widać, omawiana bramka obsługiwana jest ręcznie, w czasie rzeczywistym, nie wykluczamy jednak istnienia bardziej zautomatyzowanych.

Co zrobić, jeśli daliśmy się nabrać

Nawet człowiek świadomy zagrożeń, mając gorszy dzień, może się złapać na dobrze przygotowany scam, a co dopiero osoby gorzej obeznane technicznie. Jeśli się zorientujemy, że opłaciliśmy coś, używając fałszywej bramki, powinniśmy jak najszybciej poinformować o tym bank, w którym mamy konto. Utrata kwoty wydanej na produkt, którego nigdy nie otrzymamy, to stosunkowo niewielki problem w porównaniu z kradzieżą wszystkich oszczędności zgromadzonych na naszym rachunku – a do tego właśnie dążą przestępcy, podsuwając nam podrobione panele szybkich płatności.

Jeśli użyliśmy karty, pieniądze prawdopodobnie odzyskamy – wystarczy złożyć w banku reklamację i skorzystać z tzw. obciążenia zwrotnego (ang. chargeback). Przy płatności przelewem szanse na zwrot środków są raczej mizerne, chyba że zareagujemy naprawdę szybko i zażądamy od banku anulowania transakcji, zanim pieniądze opuszczą nasze konto. Standardowe przelewy w Polsce są wysyłane i przyjmowane wyłącznie w dni robocze w kilku sesjach (za pośrednictwem systemu Elixir), co oznacza, że jeśli zostaniemy oszukani w piątek wieczorem, to jeszcze w niedzielę w większości przypadków bank będzie mógł przelew zatrzymać. Jeśli to się nie uda, nie pozostanie nam nic innego, jak tylko złożyć zawiadomienie o podejrzeniu popełnienia przestępstwa na policji albo udać się do prokuratury. Warto przedtem zapoznać się z naszym artykułem pt. Co mają zrobić ofiary internetowych oszustów – instrukcja postępowania.

Zachęcamy też do zgłaszania wszystkich prób wyłudzeń na stronie incydent.cert.pl. Spośród dostępnych opcji należy wybrać „Złośliwą domenę”. W kolejnym kroku wpisujemy podejrzane adresy URL (po jednym w linii) i krótko uzasadniamy, dlaczego uznaliśmy je za szkodliwe. Można przy tym podać swój adres e-mail i/lub numer telefonu, ale nie jest to obowiązkowe. Aby zgłosić fałszywy sklep internetowy, wybieramy opcję „Oszustwo”. Ten formularz umożliwia dodanie nie tylko opisu, ale też załączników, np. korespondencji mailowej ze sklepem czy skanu zgłoszenia przestępstwa na policji. Zwiększymy w ten sposób szanse na zatrzymanie szkodliwego procederu, a może i na podjęcie działań w celu ujęcia sprawców.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

UE może zablokować Twittera, jeśli Elon Musk odmówi nałożenia surowych zasad moderowania treści. Żadnej wolności słowa w UE – albo cenzura albo ban

https://www.reuters.com/technology/eu-warns-musk-that-twitter-faces-ban-over-content-moderation-ft-2022-11-30/

To się chyba miało znaleźć pod Weekendową Lekturą ;-)

Kiedyś, w TVN-owskim programie „Usterka”, był odcinek o informatykach. W podsumowaniu było, że „informatycy, to bardzo uczciwa grupa zawodowa”. Ale już nie dzisiaj.

PS Spoko artykuł.