Przestępcy uwielbiają wykorzystywać popularne marki, by budować zaufanie u swoich ofiar. Użycie znajomego logo pomaga przekonać, że strona jest prawdziwa. Jak zatem najprościej rozpoznać, która strona to pułapka zastawiona przez oszustów?

Dzisiaj pokażemy wam skuteczną metodą odróżniania stron prawdziwych od fałszywych, której możecie nauczyć swoich bliskich, krewnych i znajomych.

Tekst pisany kursywą skierowany jest do osób bardziej świadomych zagrożeń. Często jako środowisko zajmujące się bezpieczeństwem oburzamy się „jak on mógł podać swoje dane na tej stronie, przecież widać, że jest fałszywa”. Zamiast się oburzać, lepiej pomyśleć, jak najprościej zwykły użytkownik może rozpoznać stronę złodzieja. I nie, analizowanie certyfikatów SSL to nie jest prosta metoda (o próbie zrobienia tego na telefonie nie wspominając).

Przykłady fałszywych stron

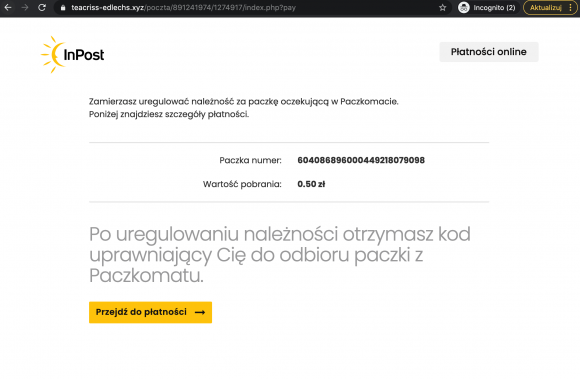

Metodę pokażemy na przykładzie dwóch fałszywych witryn podszywających się pod markę InPost. Poniższe przykłady pochodzą z dwóch różnych scenariuszy oszustwa. Jeśli chcecie poznać, do czego prowadzą, pokazujemy dalsze kroki oszustwa pod koniec artykułu.

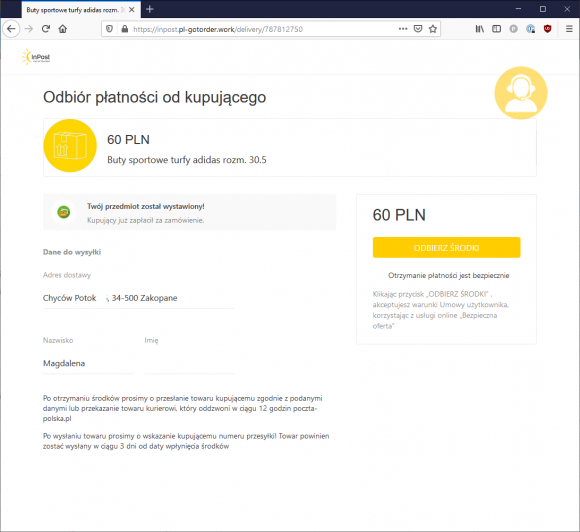

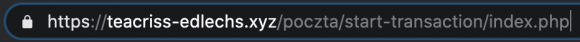

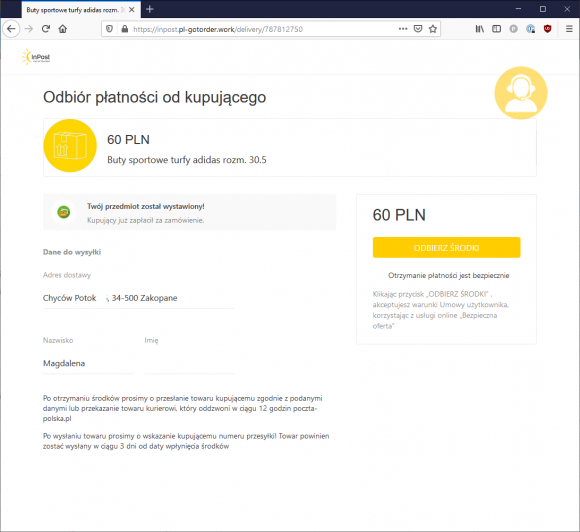

Strona użyta w oszustwie prowadzącym do wyłudzenia danych karty płatniczej pod pretekstem otrzymania płatności za towar:

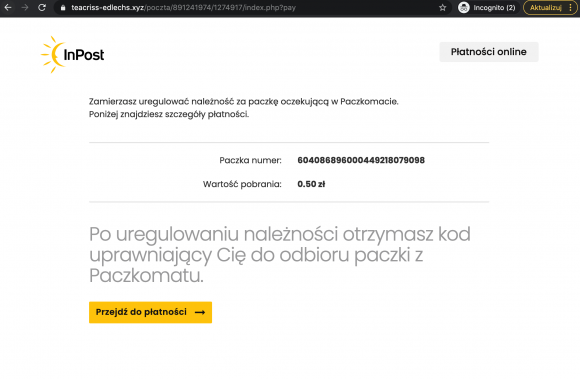

Strona użyta w oszustwie prowadzącym do wyłudzenia danych logowania do banku lub pozwalającym na podpięcie aplikacji mobilnej banku:

Wprawne oko czytelników zauważy, że witryny mają inne adresy, niż oficjalne strony InPost. Nie każde oko jest jednak równie wprawne – powodów może być co najmniej kilka:

- wielu użytkowników nie wie, że transakcje związane z usługami InPost powinny odbywać się na stronach InPost lub jej partnerów,

- wielu użytkowników nie zna prawidłowych adresów strony InPost lub jej partnerów,

- wielu użytkowników nie wie, co to takiego ten cały „adres strony” i gdzie go szukać (nasz ulubiony cytat „w coś tam klikam i paczka przychodzi”).

Jak zatem pokazać, które strony z daleka wołają „jestem oszustwem”?

Różne przeglądarki w różny sposób pokazują pasek adresu. Ich zachowanie zmienia się w czasie. Staraliśmy się, by opisywana przez nas metoda działała w każdej przeglądarce, na każdym komputerze czy smartfonie – jeśli traficie na konfigurację, w której się nie sprawdza, dajcie znać w komentarzach.

Pasek w centrum uwagi

Osoby weryfikujące prawdziwość strony powinny skupić się na pasku adresu. Zawsze znajdą go na górze strony – czy to na komputerze, czy telefonie. Niestety różne przeglądarki wyświetlają go w różny sposób. Poniżej po kolei Chrome, Firefox i Safari, najpierw na iPhone.

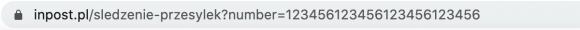

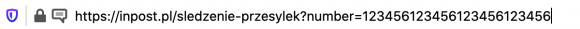

Zarówno Chrome, jak i Safari nie wyświetlają wielu użytecznych informacji. Tymczasem Chrome, Firefox, Safari po kliknięciu w pasek na iPhonie:

Teraz trochę lepiej to wygląda, prawda? A tak to wygląda na komputerze. Ponownie Chrome, Firefox, Safari:

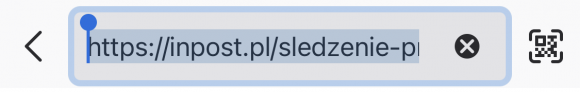

Wszystkie trzy paski powinny pokazywać to samo – tymczasem Chrome ukrywa ciąg „https://”, a Safari ukrywa wszystko oprócz nazwy domeny. Jak temu zaradzić? Trzeba kliknąć w pasek. Oto efekty, ponownie Chrome, Firefox, Safari:

Co prawda, na smartfonie przewinięcie paska adresu jest dość uciążliwe, ale dzięki temu, że możemy wyświetlić jego pełną zawartość, możemy teraz wytłumaczyć, jak sprawdzić poprawność adresu. Weźmy do porównania pierwszą stronę przestępców:

Jeśli ofiara czyta adres w pasku, to znajdzie tam „inpost.pl” i może uwierzyć, że trafiła na prawdziwą stronę. Jak zatem wytłumaczyć, gdzie zaczyna się i kończy prawdziwa domena?

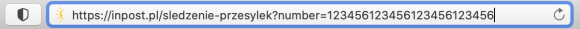

Po kliknięciu w pasek adresu trzeba zweryfikować, czy zaczyna się od „https://”. Co prawda, ponad 99% z badanych przez nas stron przestępców posiada certyfikat SSL, ale ten krok jest istotny dla dalszej analizy.

UWAGA! Powtarzajcie wszystkim słuchającym: kłódka nie ma znaczenia. Wiele osób nadal pamięta wskazówki sprzed lat „sprawdź, czy strona ma kłódkę”. To od dawna nieaktualne i trzeba to ludziom nadal uświadamiać. Kłódka nie ma znaczenia! Praktycznie wszystkie strony przestępców także mają dzisiaj kłódkę.

Potem trzeba znaleźć trzeci ukośnik (znak „/”). Dwa pierwsze są po „https:”, trzeci jest najważniejszy – to na nim kończy się prawdziwa domena. Trzeba zatem przeczytać znaki między drugim a trzecim ukośnikiem – i jeśli nie ma tam ciągu „inpost.pl” i tylko ciągu „inpost.pl”, to nie jesteśmy na stronie InPostu.

Jak widać na przykładzie strony złodziei, ciąg między drugim a trzecim ukośnikiem to „inpost.pl-gotorder.work” – co jednoznacznie wskazuje, że jest to witryna przestępców.

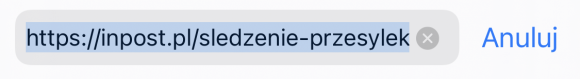

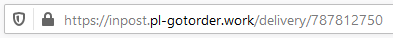

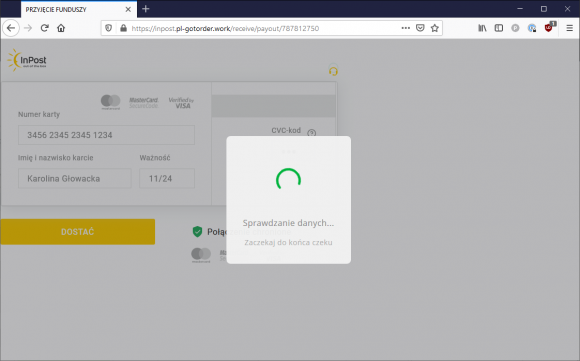

W drugim przykładzie strony przestępców zadanie jest jeszcze prostsze. Oto jej pasek adresu:

Tu adres strony złodziei to „teacriss-edlechs.xyz”, nie próbuje nawet udawać strony InPostu.

Dlaczego złodzieje używają domen, które nawet nie próbują udawać prawdziwych? Powody są dwa. Po pierwsze, użycie słowa kluczowego, np. „inpost”, w adresie ułatwia zlokalizowanie strony, zanim jeszcze zostanie użyta do przestępstwa i jej zablokowanie. Po drugie użytkownicy nie czytają pasków adresu…

Oto podsumowanie metody weryfikacji strony InPostu w 5 krokach:

- Kliknij w pasek adresu.

- Sprawdź, czy zaczyna się od „https://” – jeśli nie, to nie używaj strony.

- Znajdź trzeci ukośnik.

- Przeczytaj znaki między drugim a trzecim ukośnikiem.

- Jeśli jest tam cokolwiek oprócz „inpost.pl” lub coś innego, to nie jesteś na stronie InPost.

Oczywiście jeśli spodziewamy się, że powinniśmy być na stronie Allegro, to weryfikowany adres w pasku powinien brzmieć „allegro.pl” – i odpowiednio dla innych marek.

Uwaga dla ekspertów – tak, istnieje techniczna możliwość podmiany przypisania domeny do adresu IP (przez manipulacje plikiem hosts, użycie złośliwego serwera DNS, manipulacje procesem przeglądarki itp.), przez co witryna będzie wyświetlała prawidłowy adres, ale będzie kontrolowana przez przestępców. Te ataki są dzisiaj tak rzadkie, że nie ma sensu o nich opowiadać zwykłym użytkownikom, którzy mają prawie zerową szansę na nie natrafić.

Podsumowanie

Pokażcie tę instrukcję swoim rodzicom, rodzinie, znajomym – szczególnie tym, którzy korzystają z internetu do zakupów czy bankowości internetowej. Jest nadzieja, że kogoś uda się uratować.

Jeśli macie uwagi do opisanej metody – chętnie ją ulepszymy. I pozwólcie, że powtórzymy – nie, analiza certyfikatów SSL nie jest ani łatwa, ani prosta, ani szybka. Do tego jest w zasadzie niewykonalna na urządzeniach mobilnych. Czekamy na wasze opinie i propozycje.

Z wiadomościami SMS sprawa jest trochę bardziej skomplikowana – w zasadzie nie da się na 100% odróżnić wiadomości prawdziwej od fałszywej. W kolejnym odcinku pokażemy jednak, jak odróżnić wiadomość niebezpieczną od takiej, która nam krzywdy nie zrobi.

Obiecane scenariusze oszustwa

Obiecaliśmy pokazać ciąg dalszy wydarzeń na dwóch złośliwych witrynach, których używaliśmy jako przykładów do ćwiczenia powyżej. Oto one.

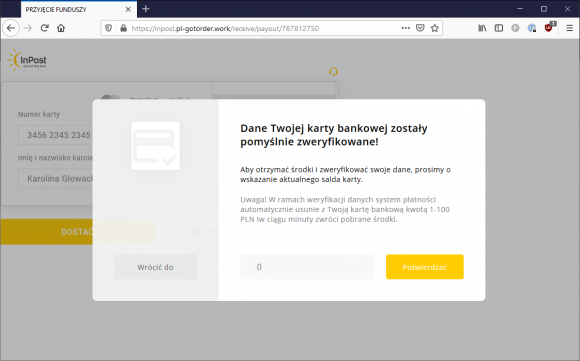

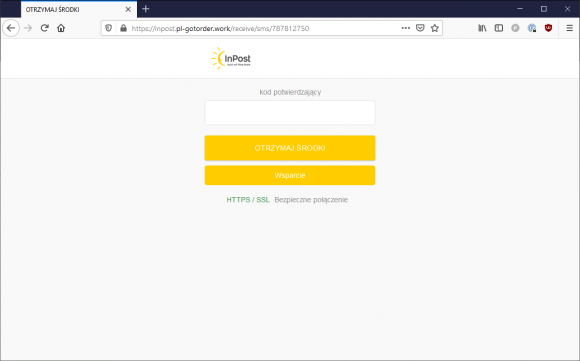

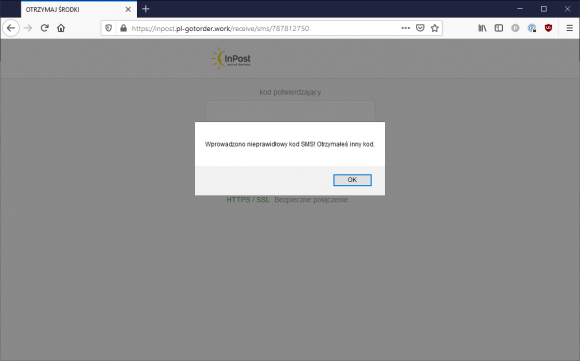

Strona użyta w oszustwie prowadzącym do wyłudzenia danych karty płatniczej pod pretekstem otrzymania płatności za towar.

Po tym jak ofiara zostanie wybrana i kliknie w linka otrzymanego na WhatsAppie lub e-mailem, trafia na stronę przygotowaną przez złodzieja pod konkretny przypadek.

Ofiara zostaje poproszona o podanie danych swojej karty pod pretekstem otrzymania w ten sposób płatności za towar.

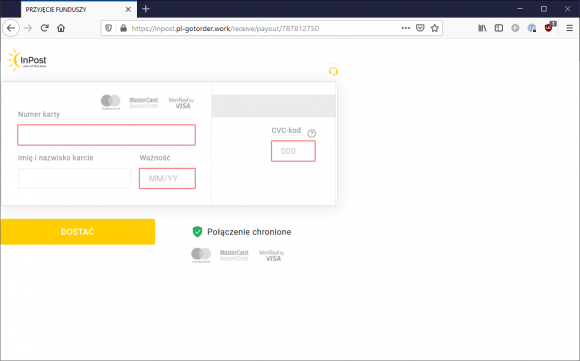

System „weryfikuje” dane karty (zwróćcie uwagę na marne tłumaczenie – akurat ta grupa nie zainwestowała jeszcze w tłumacza).

W kolejnym kroku ofiara (zwana przez przestępców „mamutem”) jest proszona o podanie salda karty – chodzi o to, by nie tracić czasu na chude mamuty.

Karta najczęściej łączona jest przez przestępców z jednym z wielu wirtualnych portfeli (np. Apple / Google Pay), co wymaga autoryzacji kodem wysyłanym SMS-em. W ten sposób przestępcy wyłudzają kod.

Nieudana próba autoryzacji – oczywiście podaliśmy przestępcy dane nieistniejącej karty.

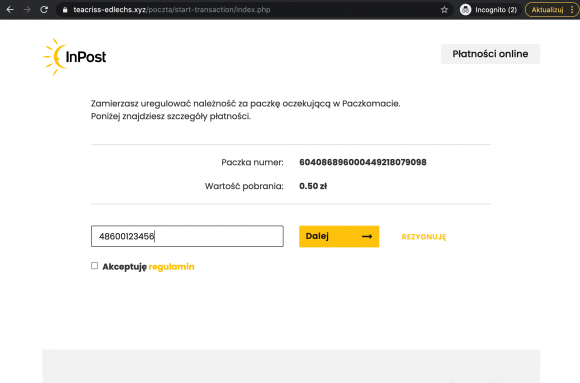

Drugi scenariusz – strona użyta w oszustwie prowadzącym do wyłudzenia danych logowania do banku lub pozwalającym na podpięcie aplikacji mobilnej banku. Zaczyna się z reguły od wiadomości SMS nakłaniającej do uiszczenia małej kwoty. Po kliknięciu w linka ofiara ląduje na stronie przestępców:

W pierwszym kroku przestępca wzmacnia przekonanie ofiary, że ta faktycznie bierze udział w procesie płatności. W kolejnym prosi o podanie numeru telefonu.

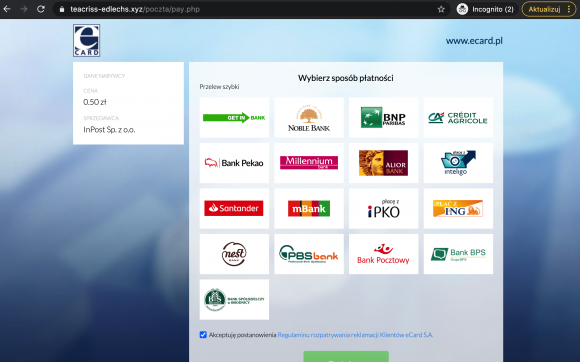

Ostatecznie ofiara trafia na fałszywy panel pośrednika płatności.

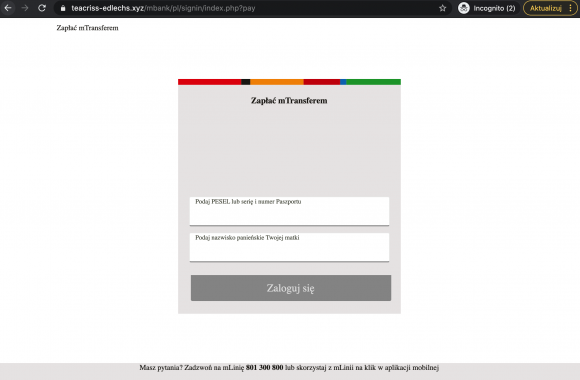

W naszym wypadku po wybraniu mBanku wpadliśmy na scenariusz wyłudzenia danych potrzebnych do aktywacji aplikacji mobilnej.

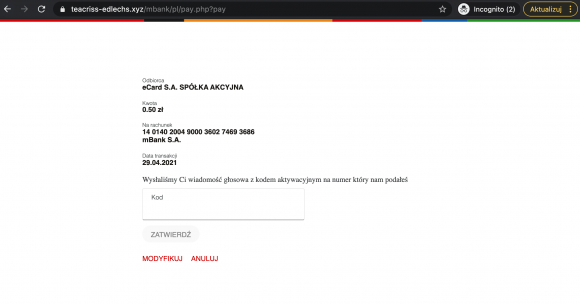

Złodzieje chcą, by ofiara podała PIN służący do aktywacji aplikacji mobilnej, by za jej pomocą wykraść środki (ograniczone limitami mobilnymi, ale dla złodziei nadal atrakcyjne).

Gratulujemy wszystkim, którzy dobrnęli do końca. Nie zapomnijcie podzielić się linkiem z osobami, które mogą tego potrzebować.

W artykule uzupełniliśmy kwestię zwracania uwagi na „kłódkę” w pasku adresu.

Artykuł powstał we współpracy z firmą InPost i otrzymujemy za jego stworzenie i publikację wynagrodzenie.

Komentarze

„ Co prawda na smartfonie przewinięcie paska adresu jest dość uciążliwe, ale dzięki temu, że możemy wyświetlić jego pełną zawartość,…”

Można też dużo łatwiej taki adres skopiować do notatnika czy co tam mamy na telefonie i dopiero porównać adres. Pewniejsza opcja, że przy takim przewijaniu nic nam nie umknie bo cały adres jest widoczny.

Problemem adresów jest podobieństwo w domyślnej czcionce liter l i i. Adresy https://inpost.pl i https://lnpost będą wyglądały podobnie, dla osoby starszej będzie to nie do odróżnienia. Podobny problem występuje dla liter m i rn itd.

Rozwiązaniem jest wymuszenie białej listy odwiedzanych stron. Użytkownik w przeglądarce włącza funkcję śledzenia, zapamiętującą odwiedzane strony, a przy każdych odwiedzinach strony na której wcześniej nigdy nie był, przeglądarka powinna pokazywać monit, dawać wgląd w certyfikat i pełny adres i pozwolić decydować o tym co zrobić.

Mało doswiadczonemu internaucie (np. seniorowi) można by więc zbudować w miarę bezpieczny obszar internetu po którym się porusza na co dzień i przestrzec, że każdy dodatkowy monit z nieznanej strony to potencjale ryzyko wyłudzenia.

Są pluginy do przegladarek które takie rzeczy robią (np. Whitelist Manager, Website Whitelist), można się pokusić o ich przejrzenie i zrecenzowanie. To jednak dużo wygodniejsze w praktyce niż uczenie seniora jak parsować na własny użytek adresy URL i nakładać heurystyki na segment z domeną.

Natomiast to czego żal to to że taka funkcjonalnosć nie jest po prostu częścią przeglądarki.

Wiesz ile ataków opartych na podobieństwie liter widzieliśmy w ostatnim roku? Zero. A opisywanych w artykule tysiące.

„ataków opartych na podobieństwie liter widzieliśmy w ostatnim roku […] Zero”

To nie zmienia postaci rzeczy. Przedmówca ma rację, te literówki są starą i dość skuteczną zmyłą.

Poza tym, przestępcy nieustannie zmieniają i udoskonalają swoje techniki. Skoro opisaliście na Z3S razem z InPolstem że stosują trefne adresy do wyłudzania danych i fraudów, to zapewne przestępcy czytający takie serwisy jak Zaufana Trzecia Strona – bo oczywistym jest że je czytają – skorygują swoje działania o nowe elementy, dające efekt świeżości i zaskoczenia.

.

Jutro o 12 w południe zatrzymajmy się na chwilę dla naszego brata Michała, który we wtorek oddał życie dla Ojczyzny!

Nie ma sensu pisać o atakach, którzy użytkownicy nie spotykają. Nie na tym polega skuteczna edukacja.

Ale nie deprecjonujmy wypowiedzi przedmówcy który wykazuje się uważnością – cenną i pożądaną cechą w cyberbezpieczeństwie.

Lepiej żebyś Adamie odpisał mu „na miękko” :)

Chyba lepiej gdy Wiktor jest trochę przeczulony niż gdyby miał być niekumaty…

Co do „skutecznej” edukacji… bez działań systemowych (państwowych), dla nas bezpieczników i cyberglin, to taka trochę Syzyfowa praca.

Nie starczy nam sił, nie starczy życia, nie ogarniemy tego sami.

.

A gdy jesteśmy przy edukacji, polecam ciekawą książkę „Cyberbroń – broń doskonała. Wojny akty terroryzmu i zarządzanie strachem w epoce komputerów” Davida Sangera, wydaną właśnie przez Helion.

Przywołanie ataku „m” vs „rn” miało wyłącznie na celu pokazanie że problem jest i że miewa różne odcienie. Było więc wyłącznie przytaknięciem treści, a nie polemiką.

To co było ważne, czyli zwrócenie uwagi na to, że uczenie seniorów parsowania adresów wydaje się trudniejsze niż nauczenie seniora korzystania z wtyczki do white listy i o tym że artykuł o tym mógłby też się w przyszłości pojawić, w ogóle się w kontrze do mojego postu nie pojawiło, co stwierdzam z przykrością.

1. Instalowanie dodatkowych wtyczek nie jest proste ani skalowalne. Wymaga interwencji na komputerze, a to zajmuje czas.

2. Takich ataków NIE MA wśród kilku tysięcy ostatnio obserwowanych.

3. Zatem po co w ogóle się tym zajmować. Zajmujmy się prawdziwymi problemami, które ludzie napotykają na co dzień.

@adamh

Ale to nie ma znaczenia; jedna literka czy piętnaście. Biała lista i manager haseł sprawdzą się także przy dużych zmianach adresu, jakie są pokazane w artykule.

Rozumiem Twoje podejście, oparte na edukacji użytkowników. Kogo się da, byłoby dobrze tego nauczyć. Ale są osoby, których czytania i analizy paska adresu nauczyć się nie da. Z wielu powodów (z źle skorygowanymi wadami wzroku na czele, także dysleksja, niecierpliwość, multitasking). Te osoby także korzystają i będą korzystać z Internetu, włącznie z płatnościami. Ich trzeba zabezpieczać innymi sposobami.

Może będę brutalny w tym co napiszę, ale ludzie którzy mówią „Coś tam klikam i paczka przychodzi” nie powinni w ogóle dotykać się komputera i Internetu, a po zakupy powinni chodzić do normalnego sklepu. Jednak jak ktoś coś robi, to powinien się na tym chociaż trochę znać. W sumie to tak jakby ktoś powiedział „Jak chcę pojechać samochodem, to wsiadam, coś tam naciskam, kręcę i to jakoś jedzie…”. Ciekawe jaka byłaby reakcja osób postronnych na taki tekst.

Jak nie wiesz jak jest zbudowana skrzynia biegów to jakim prawem jeździsz samochodem? Powinieneś jeździć autobusem albo pociągiem.

To problem tego, że samochody są już dostosowane do użytkowników bez specjalistycznej wiedzy, a komputery jeszcze nie.

Nie zgodzę się z twoim porównaniem. Wiedzę jak działa silnik czy skrzynia biegów w samochodzie bardziej można by porównać do wiedzy jak jest stworzona czy hostowana strona Internetowa. Takiej wiedzy faktycznie nie trzeba mieć, żeby z Internetu korzystać. Natomiast wiedza pt. co to jest adres strony internetowej i stwierdzenie czy strona na której jestem jest tą, na której się spodziewam być to są podstawy, bez których nikt się nie powinien poruszać w Internecie. Tak jak nikt, kto nie wie czy czerwonym świetle się stoi czy jedzie nie powinien prowadzić samochodu.

P.S. Akurat wiem jak działa skrzynia biegów w samochodzie :). Jak też i parę innych rzeczy.

@Maciej

Ha! Oni nie tylko korzystają z komputerów… Nieraz od nich zależy Twoje życie… Leczą Cię w szpitalach… Są kierowcami, których mijasz… Uczą Twoje dzieci w szkołach… Nawet mają pełne prawa wyborcze! Są wszędzie! Kto taki? To analfabeci. Wtórni… pierwotni… jak zwał.

Niestety. Dopóki nie wytępi się analfabetyzmu, to te poradniki niewiele pomogą. Ale weź tu nadrób u ludzi braki z podstawówki!

Bez urazy, ale Twoje słowa brzmią jak ortodoksyjnego taliba. Wszyscy są źli, wszyscy najgorsi a ja jestem najlepszy.

Analfabeci? Lwia część ludzi po prostu korzysta z Internetu i nie ma ochoty przebijać się przez problemy typu czytanie „znaków między drugim a trzecim ukośnikiem w czwartym kroku pięciostopniowej procedury weryfikacji adresu”.

Oczywiście nie napisze o potrzebie edukacji, żeby Ci nie ułatwić odpowiedzi ;-)

Ta lwia część, to właśnie analfabeci.

Większość nie jest w stanie przeczytać ze zrozumieniem zdania na linijkę. Mówię to poważnie. Nawet jeśli przeczytają płynnie, ale pierwsze co zrobią, to wybałuszą gały i „ale o co chodzi???”.

Najlepsze, że pozornie czują się w internecie jak ryba w wodzie. Społecznościówki, portale informacyjne… Tyle, że oni biernie ten internet „przewijają”. Czytają tylko nagłówki i nie są w stanie napisać prostego tekstu.

.

Zobacz sobie… w ilu komentarzach pod tym tekstem ktokolwiek dał spację przed przecinkiem? Nikt! A wejdź na onety i srejbuki… co drugi! Zdanie z dużej litery? A po co!

Tacy ludzie, to debile. Mogą być nieźle ubrani, mieć niezłe auta, kierować ludźmi w firmach, być wygadani i nawet mieć tytuły przed nazwiskiem… Ale i tak są debilami. Swoją droga, idealna materia do zmanipulowania dla polityków – wszystko im wciśniesz, bo niczego sami nie zweryfikują. Bo przeczytać coś? A po co? Toż to tyyyle literek!

Talib, bez brody.

Właśnie o to chodzi, aby wiedzieć że są trzy pedały , czasem dwa, jak się ich używa i to powinno wystarczyć do poruszania się samochodem (pomijam prawo jazdy i znajomość przepisów). Robienie doktoratu z ogólnie dostępnych technologii to wykluczanie ludzi. W tym przypadku z korzystania z własnego środka transportu. Niech ktoś siedzi i wymyśla, jak to bezpieczne prowadzić :).

Z domenami to dla mnie sprawa dla centrów wydających cert. ssl. Może tu jest pole do poprawy przy analizie zamówień. Ciut więcej wymagań, więcej wymaganych danych „aml’wych” do podania przez zamawiającego, dłuższy czas oczekiwania, publikacja oczekujących na wydanie cert. ssl domen (niech sobie inpost przegląda takie listy, centra bez akredytacji niech mają „inną kłódkę” niż centra z akredytacją). może bajdurzę, ale ja z biznesu :)

„Osoby weryfikujące prawdziwość strony powinny skupić się na pasku adresu. Zawsze znajdą go na górze strony – czy to na komputerze, czy telefonie”

Nieprawda.

1. Nie „na górze strony” tylko ekranu. Skoro tekst jest dla osób nietechnicznych, nie wymagajmy domysłów.

2. Na komputerze łatwo zmienić pozycję paska, więc „rodzinny informatyk” mógł zmienić jego położenie, choćby ze względu na dostępność / wygodę.

3. Z kolei na telefonach są przeglądarki (np. Opery czy FF), które standardowo mają pasek na dole ekranu (bo po co się męczyć wyciąganiem kciuka do górnej krawędzi ekranu).

Nieprawda.

1. Nie zawsze „górą ekranu” to to samo co „góra strony”.

2. Ile procent komputerów nie ma ustawień domyślnych? Jestem pewien że mniej niż 1%, a pewnie mniej niż 1 promil.

3. Na moim telefonie FF ma pasek u góry. Opery nikt już nie używa.

Zamiast rozwiązywać problemy 99,9% użytkowników skupiasz się na tym, ze nasze rozwiązanie nie działa dla 0,1%. Osoby z takim podejściem są jednym z głównych problemów branży bezpieczeństwa.

W punkt.

ja używam opery …………….

Jako czytelnik z3s mam nadzieję nie jesteś w grupie ryzyka. A nawet wśród technicznie świadomych czytelników naszego serwisu w ostatnim pomiarze rok temu opera miała 3%. Staramy się pomóc w prosty sposób pozostałym 97%.

„JA nie używam = NIKT nie używa”

Jasny gwint, jak ja nie znoszę ludzi mających takie podejście do życia. To się dowiedz że ja używam.

Skoro używasz jakiegoś niszowego rozwiązania, to na pewno też wiesz, jak sobie radzić z problemami, jakie rodzi. Pozostałe 99,9% ludzi znajdzie poradę w takim jak powyższe, artykule. Chociażby.

Zawsze się znajdzie ktoś alternatywny w jakimś temacie i nie ma w tym nic złego. Ale trudno oczekiwać, że w takim przypadku pomoc będzie dostępna od ręki a wszystkie problemy wykryte. Tak to widzę.

W ramach ciekawostki dodam, że na moim telefonie pasek adresu dla „Firefox Browser: szybka i prywatna przeglądarka” jest domyślnie u dołu EKRANU… dla „Prywatna przeglądarka Firefox Focus” jest zaś u góry EKRANU.

Obie wydane przez „Mozilla”.

„U mnie” jest tak, to chyba słabe kryterium optymalizacji treści.

Skoro już jesteśmy przy tym co kto ma, to zapytam: gdzie jest wsparcie dla przeglądarki Sleipnir ?

Adam jadłeś dziś kotleta?

Drogi Trollu, nazywający się Zuzia, Przystanek Jezus, Stefan, Kiełbasa, Pjn itd. itp. Witam i żegnam.

Uwaga do punktu 5. Wiele serwisów używa subdomen, a ta metoda wyklucza poprawną weryfikację (taa.. regeksy mi się włączyły;)

Chyba trzeba by ludzi uczulić na rozpoznawanie domeny, bo takie wyjaśnienie jak wyżej jest krótkoterminowe:

– ale wnusiu, miało być allegro.pl a jest platnosci.allegro.pl

– to nic, bo czasami tak jest…

I potem babcia zrobi zakupy na twoje-allegro.pl

Nie chodzi o to aby użytkownik umiał rozpoznawać phishing. Chodzi o to aby co kilka miesięcy móc pisać o „nowej” metodzie phishingu. AH wziął z 5k pln za artykuł i napisał to co chciał zespół IT SEC z InPost. Nie będzie pisał więcej, bo albo nie wymaga tego zleceniodawca albo w ten sposób sprawi, że połowa kursu security awareness z z3s stanie się bezwartościowe. W końcu to nie jest blog charytatywny i dutki muszą się zgadzać… Obecnie w miarę poziom jedynie trzyma Sekurak, smutne…

Ciekawe wskazówki – dzięki Adamie! 👍

Natomiast taka drobna uwaga:

Niektóre osoby mają już słaby wzrok (nie tak ostry jak dawniej) i nawet wpatrując się mogą nie być w stanie odróżnić poszczególnych liter które im się „zlewają” wizualnie, np. https://mbank.pl od https://rnbank.pl 🙁

W tym temacie: „trudne do podrobienia” są adresy domen z emoji np. http://💩.la

Problemy ze zmodyfikowaną nazwą domeny na stronie logowania rozwiązuje manager haseł typu bitwarden. Jeśli na danej domenie pokazuje brak zapisanych haseł, to znaczy że TO NIE TA DOMENA.

Czy sprawdzanie certyfikatów jest problematyczne? Jakbyśmy chcieli porównywać dokładnie po „cyferkach i literkach” to tak ale jeśli korzystamy z Firefoxa na PC to na stronach takich jak strony mBanku czy Google można jednym lub dwoma kliknięciami sprawdzić czy certyfikat jest „wystawiony dla mBank S.A.” lub czy strona jest „zweryfikowana przez Google Trust Services”. Sprawdzamy czy na naszej prawdziwej stronie jest takie coś i później przy każdym logowaniu, jak zniknie to niczego nie wpisywać.

Szkoda, że to schowali, bo kiedyś było widoczne bez klikania :/

Naucz tej procedury dowolnej osoby starszej niż 50 lat, która nie pracuje na co dzień z komputerem. Potem podziel się doświadczeniem. I zapytaj tę osobę po tygodniu, jak jej idzie.

Już mi się to udało z osobą nawet 60+ ;) Choć akurat pracuje na co dzień z komputerem ale zdecydowanie nie jest „techniczna” i samowystarczalna w sprawach związanych z obsługą komputera.

To nie jest takie trudne, imo porównywalne ze sposobem przedstawionym w artykule albo nawet łatwiejsze.

Jak już nauczysz, że „tu jest taki pasek adresu i obok kłódeczka” to nauczenie „kliknij sobie w tą kłódeczkę i zobacz czy jest taki napis” nie jest aż takie trudne (sprawdziłem, w Firefoxie wystarczy raz kliknąć w przypadku SSL EV).

Oczywiście najlepiej stosować oba sposoby, nie na każdej stronie jest odpowiedni certyfikat a nawet na zdecydowanej większości stron takiego nie ma.

Na pewno można to wykorzystywać na stronach od płatności, bo wydaje mi się, że na większości z nich jest taki certyfikat.

W Firefoksie potrzeba dwóch kliknięć. Firefox to zresztą ostatnia przeglądarka, jaką można polecić osobom nietechnicznym. Nie ma bardzo wielu zabezpieczeń dostępnych w Chrome.

Firefox jest absolutnie żałosny pod względem bezpieczeństwa. Nie ma Arbitrary Code Guard, Binary Signature Policy, Code Integrity Guard, win32k mają dostęp do procesu (to nawet wisi jako bug od 4 lat https://bugzilla.mozilla.org/show_bug.cgi?id=1381019, komedia).

Pod linuksem jest równie fatalnie. Nie ma izolacji X ani sandboksingu GPU.

Bez problemu. Nauczyłem rodzinę a nawet starszych znajomych z pracy. To była najłatwiejsza metoda weryfikacji poprawności adresu.

Vivaldi nadal pokazuje extended ceritifcates. Nauczyłem wszystkie starsze osoby, żeby płaciły tylko z Vivaldi i czytały te informacje.

A może najprościej byłoby:

1. Hasła i prawdziwe domeny mamy zapisane w menedżerze haseł.

2. Jeżeli menedżer haseł nie uzupełnia pól na stronie, nie logujemy się.

3. Jeżeli bank blokuje korzystanie z menedżera haseł, wybieramy płatność BLIK.

Wszystkim komentującym „rozwiązaniem jest manager haseł, który sprawdza adres przed podaniem hasła”:

1. Nie każde oszustwo polega na wyłudzeniu hasła

2. Nauczenie osoby nietechnicznej obsługi managera haseł nie jest trywialne. Znowu wpadamy w problem skalowalności.

wbudowany w przeglądarkę (tak, wiem, są wątpliwości co do bezpieczeństwa, co jak wycieknie… ale nie bądźmy paranoikami, używając przeglądarki okazujemy jej chyba dosyć duże zaufanie) po prostu działa

tak samo rozszerzenia, nie trzeba używać zewnętrznych menedżerów

do tego android ma API umożliwiające zewnętrznym całkiem skuteczne działanie, także z przeglądarkami

nie jest to wcale aż takie trudne (i czasochłonne) jak używanie zewnętrznego oprogramowania na desktopie

Pełna zgoda. Manager haseł w przeglądarce nie dość że cóż, po prostu jest to jest jeszcze super wygodny w połączeniu z używaniem tej samej przeglądarki na różnych urządzeniach.

Teraz trzeba jeszcze korpo nauczyc, żeby korzstały z jednej domeny i subdomen w swoich usługach.

Nic mnie bardziej nie wpienia niż przekierowania do 10 różnych domen w obrębie jednej usługi – Pozdro MS, EA i podobne

Też mnie to wnerwia i nigdy nie jestem pewien czy to strona banku czy jakaś podstawiona.

Strona główna banku to https://www.santander.pl/

ale już strona do online bankingu to https://www.centrum24.pl/

PO CO?!

Jeśli chciałbyś używać listy CERT Polska/KAD możesz skorzystać z nextDNS – https://soo.bearblog.dev/nextdns/

Oczywiście nie zastąpi to zdrowego rozsądku, ale dla osób mniej technicznych wyjątkowo opornych może uchronić portfel. ;-)

Nie prościej dodać te listy do uBlocka?

No nie bo one są na bieżąco aktualizowane przez cert z tego co wiem

Można zasubskrybować listę KAD w uBlocku https://kadantiscam.netlify.app/ i będzie automatycznie aktualizowana.

Jak dodać listę do uBlocka na urządzeniu mobilnym?

Przeglądarki mają kilka automatycznych lub dodatkowych zabezpieczeń przed podrobionymi stronami, np:

zakładki – bank otwieram tylko z zakładek, nigdy inaczej.

noscript – do strony oryginalnej ma porobione wyjątki, ale jak trafi na jakąś nową to sorry.

ublock – jw.

kiedyś jeszcze był certpatrol…

Android ma do lewych stron Inpostu czy banku jeszcze lepsze rozwiązanie, dedykowane aplikacje. :P

Fałszywe strony pishingowe żerują na ludzkiej głupocie,

i żerować będą, jak Einstein zauważył, ludzka głupota ma rozmiary nieskończone, także dla oszustów zawsze znajdzie się trochę miejsca. :P

A teraz opowiedz jak płacisz przez PayU/Dotpay używając zakładki do strony banku…

a właśnie przyznam, że to mnie wkurza, że od jakiegoś czasu sporo płatności idzie przez API banku i jak robię wszystkie jednego dnia to muszę się X razy logować zamiast przekleić dane przelewu do normalnej formy…

„A teraz opowiedz jak płacisz przez PayU/Dotpay używając zakładki do strony banku…”

W pewnym sensie da się: większość przeglądarek wyświetla jakiś znacznik jeśli strona na której jesteśmy jest dodana do zakładek. Więc po przekierowaniu ze sklepu na stronę płatności wystarczy sprawdzić, czy ten znacznik jest. Nie ma – sprawdzamy dlaczego.

chociażby dlatego, że to są zupełnie różne strony, każda płatność ma inne parametry…

ale proszę, nie nazywajcie Feniksa ani Quantum Firefoksem, to są zupełnie różne produkty… działania marketingu mozilli to zwykłe oszustwo i nie powinniście ich wspierać, użytkowników trzeba uświadamiać nie tylko w kwestii bezpieczeństwa

Można wiedzieć o co chodzi?

Jakieś rozwinięcie…

Niby czemu nazywanie Fenixa i Quantum Firefoxem miałoby być złe?

Z tego co wiem, to Fenix to nowy FF dla Androida, a Quantum to nazwa FF od wersji 57. Coś pomyliłem? Niby czemu mianoby odejść od znanej nazwy, bo zmienili technologię?

zupełnie inny produkt, z innym zestawem funkcji, innymi priorytetami

Firefox stawiał na wolność użytkownika, Quantum całkowicie ją ignoruje

Quantum jest hard forkiem Firefoksa, tylko że w oryginalnym repo… taka durna sytuacja, bo ten odłam wykonała organizacja mająca kontrolę nad repo i prawa do marki, ale to jednak nie jest nowa wersja Firefoksa, a zupełnie inny twór

a Fenix, tak jak i z resztą Fennec, nigdy nie były „Firefoksem na Androida” tylko także, innym produktem, o zupełnie innych możliwościach

Pozwolę sobie na przekazanie kilku dodatkowych uwag/pytań.

Po pierwsze wspomniana metoda, chociaż ciekawa i oryginalna to ma moim zdaniem 2 poważne wady:

1. podobieństwo znaków (przykład stary, więc nie będę o nim się rozpisywał)

2. Jeśli nauczymy ludzi, że: „Przeczytaj znaki między drugim a trzecim ukośnikiem. Jeśli jest tam cokolwiek oprócz „inpost.pl” lub coś innego, to nie jesteś na stronie InPost.” to możemy mieć problem z postrzeganiem przez nich subdomen jako zagrożenia.

Jeśli nauczymy ich, że jedynym bezpiecznym miejscem jest np. „sklep.pl”, to jeśli trafią oni na domenę „dostawa.sklep.pl” to mogą się poczuć zagrożeni.

Drugą moją uwagą jest to, ze nie rozumiem dlaczego nie mianoby polecać weryfikacji strony po certyfikacie? W przypadku stron posiadających certyfikat odpowiednio wysokiego poziomu (np. banki, strony rządowe) wystarczy kliknąć w kłódkę i otrzymujemy od razu informację o tym dla kogo dany certyfikat został wystawiony (sprawdziłem dla Firefox, Chrome i Opery). Wydaje mi się, że to jest prostszy dla laika sposób weryfikacji autentyczności strony, niż sprawdzanie poprawności adresu. Co Pan uważa na ten temat?

Jeszcze mała uwaga odnośnie telefonów. Czy na telefonie do takich rzeczy nie byłoby bezpieczniej używać aplikacji? Czy są jakieś dane odnośnie tego ile osób w ogóle używa telefonów do logowania np. na stronach banków? Dla mnie osobiście przeglądarka na telefonie to jest tylko ersatz pełnoprawnej przeglądarki i służy raczej do przeglądania stron i do niczego więcej. Czy nie lepiej osobom nietechnicznym zalecać używania komputera do czynności o podwyższonym ryzyku?

Czemu pokazujecie instrukcję jak samemu znaleźć domenę w pasku URL? Przecież właśnie dlatego większość przeglądarek wytłuszcza domenę albo tylko ją pokazuje. Wystarczy aby użytkownicy wiedzieli na co patrzeć. Jest to o wiele prostsze i jest mniejsza szansa na pomyłkę.

Przydatny artykuł :). Można rozważyć dodanie weryfikacji tego, czy bezpośrednio przed trzecim ukośnikiem znajdują się znaki „PL”.

Chyba w zdecydowanej większości, właśnie ze stron *.PL, korzystają nasi mniej techniczni bliscy. Na pewno dotyczy to banków, allego, olx.

Oczywiście, np. polskojęzyczne strony operatorów płatności (paypal, payu, itd) maja inne rozszerzenie ale jak często korzystają z nich nasze mamy? Jeśli tak, to można wspomnieć o końcówce COM, bezpośrednio przed 3 ukośnikiem.

Nie widzę tego, jak ktoś nieobeznany zupełnie z przeglądarką (nie nieobeznany technicznie, tylko po prostu zwyczajny, przeciętny, współczesny użytkownik przeglądarki) miałby sprawdzać, co jest w pasku adresu. I nie wskazywałbym tutaj akurat rodziców, dziadków czy jakichś starszych ludzi w ogólności. Obstawiam, że również ludzie dużo młodsi mają głęboko w d…ziurze pasek adresu, bo są nauczeni tylko ślepić w ekranik telefonu i klikać lajki oraz wszystko pozostałe, co kliknąć się da. Oni nie analizują tego co jest pod linkiem. Jadą równo, aż palce dymią. Ledwo czytają to co widzą, bo już trzeba przewijać dalej, szybciej, szybciej. A wy im każecie pasek adresu sprawdzać. Bez jaj, w końcu w telewizji też ciągle są reklamy, że klik-blik-klik i już pieniążki lecą, i można swoich kochanym znajomych zaprosić na obiad do restauracji. Płacisz w 30 sekund. Obstawiam, że na telefonie nikt nie patrzy w pasek adresu, życie ucieka, trzeba szczerzyć śnieżnobiałe zęby do selfie.

A jeszcze co i rusz trzeba zmienić telefon, tych modeli teraz tyle… Ledwo się bateria wyładuje, już operator dzwoni z ofertą nowego flagowca to i ustawień przeglądarki nikt nie sprawdza, bo kto by tam grzebał w ustawieniach. Gdzie one w ogóle są?

Po pierwsze i najważniejsze to odradzałbym wszystkim razem i każdemu z osobna nie korzystać z telefonu do operacji płatniczych, jakichkolwiek transakcji. Nigdy nie loguję się do banku z telefonu, nigdy nie płacę telefonem, nigdzie, za nic. Nic nie kupuję, korzystając z telefonu. Wszelkie operacje pieniężne online wykonuję tylko na komputerach domowych. Bo tu łatwo wszystko mi wyklikać, choćby takie informacje odnośnie kłódeczki, certyfikatu i tak dalej, a jak coś wzbudzi moje podejrzenie, to zawsze mogę sobie wygodnie pootwierać kilka kart i poszukać informacji. Mam też czas, bo siadam do komputera w tym celu właśnie, aby coś kupić. Jestem więc uważny, a nie szybki. Mam do dyspozycji duży, wygodny ekran, na którym mieści się dużo informacji. Robię tak od kilkunastu lat i nigdy, NIGDY nikt nie naciągnął mnie na lewy zakup. Nie straciłem ani złotówki. Telefon to dzisiaj taki multitool, bardzo wygodny, ale na pewno nie portfel. Na ulicy płacę albo gotówką (rzadko, bo noszę mało), albo kartą.

Natomiast jak skutecznie nauczyć ludzi, żeby patrzyli czy się link autentyczny nie zmienił na podobny – nie wiem.

Jakoś bezproblemowo je widzę, a w niepewne nie klikam. Kupuję jednak przeważnie w zaufanych, dużych sklepach, może więc to ma coś na rzeczy. Nie ufam też ludziom jeśli chodzi o pieniądze, więc jakieś dziwaczne dyskusje esemesowe czy komunikatorowe – jak tu nieraz w artykułach są podawane za przykłady – kompletnie mnie omijają. Kupuję przez serwis aukcyjny? To jedziemy zgodnie z procedurą. Łapię okazję na OLX? Kupuję tak, abym mógł odebrać osobiście (oferty spoza miasta oczywiście odpadają) i towar oraz pieniądze przechodzą z ręki do ręki.

W każdym razie zacząłbym od zmiany przyzwyczajenia, że telefon nadaje się do wszystkiego. Do obrotu pieniędzmi się nie nadaje. Moim zdaniem.

Ludzie nie szanują swoich pieniędzy, swojej pracy i wysiłku, stąd problemy.

A poza tym ciągle tu padają w komentarzach jakieś przykłady, że babcia lat 60+ i „ja ją nauczyłem”. Albo w drugą mańkę, „babcia se nie poradzi, bo ma 60+”. A ile babcia kupuje w tym Internecie? Weźże człowieku i kup jej co tam potrzebuje. Czy swoim rodzicom. Jaki to problem? Już widzę, jak większość babć i dziadków nagle napędza obrót w Internecie, zwłaszcza prowadząc biznes przy pomocy smartfonu. Na nich bandziory mają prostsze sposoby, żerujące na osłabionej czujności i miłości do rodziny, albo zaufaniu do aparatu państwowego.

„zacząłbym od zmiany przyzwyczajenia, że telefon nadaje się do wszystkiego. Do obrotu pieniędzmi się nie nadaje. Moim zdaniem”

Ale to niewykonalne. To myślenie życzeniowe.

Bo przeciętni ludzie są leniwi i wygodni i będą używać telefonu także do obrotu pieniędzmi.

Trzeba zaradzić cyberzagrożeniom bez eliminowania wygodnych technologii, takich jak (mobile) GSM.

„Ale to niewykonalne. To myślenie życzeniowe.”

Nie płacenie telefonem jest myśleniem życzeniowym?

Zapewniam, że to jest w 100% wykonalne :).

Ludzie powinni sobie życzyć, by nikt ich nie okradał, ale niestety powinni jednak też trochę myśleć samodzielnie.

Skoro dobrym zwyczajem jest zamykać drzwi od mieszkania na klucz, kiedy zostawia się je puste, to naprawdę nie ma problemu, aby myśleć o telefonie jako urządzeniu do komunikacji, a nie jako portfelu. Chyba że ktoś lubi robić obcym ludziom prezenty :).

To kwestia wypracowania nawyku. Zajmuje to bardzo niewiele czasu.

@michu Zapewniam, że to jest w 100% wykonalne :).

Nie, nie jest. Od ponad 10 lat normy sa urabane w pogladze, ze telefon jest do wszystkiego i jest najbezpieczniejsza metoda korzystanie z sieci. Dzieki temu to wycofane intelektualnie towarzystwo jest calkowcie przeswietlone, poniewaz telefony w obecnej formie sa urządzeniami w 100% inwigilacyjnymi, a komputery mozna – jak sie wie jak – jeszcze jako tako zabezpieczyc. I w to sie gra. To nie chodzi o wydumane bezpieczenstwo glupawego Kowalskiego, Johna czy innego myslacego inaczej – stad, jesli spojrzysz dokladnie, nie ma ZADNYCH, powtarzam ZADNYCH ruchow ze strony korporacji, bankow, organizacji publicznych i rzadowych itd w celu podniesienia bezpieczenstwa np. transakcji czy logowania (np. kluczami U2F czy FIDO2). Ba, to co jest robione, wrecz z definicji to bezpieczenstwo obniza. Dlatego takie artukuly jak powyzszy sa po prostu stawianiem bram w polu – i tyle tez przynosza efektu. Liczba kantow, wyplyniec danych, kradziezy przez siec nie bedzie malec, a bedzie rosnac – bo tak wlasnie MA BYC, jako wypadkowa globalnej polityki wladzy! Intencjonalnie, nie przypadkowo. Normy jak zwykle dostaja po d… i znow nie maja pojecia skad i czemu. Powiem wprost: mnie ten uklad pasuje. Przykladowo, do momentu, az nie bylo FB liczba spamu, scamu itd byla porazajaca. Sciec byla w pewnym momencie polem minowym. Ale jak sie Kowalskie sprofilowaly na tzw „mediach spolecznosciowych” to nagle powszechnosc „kup pan cegle/viagre/diamenty” spadla do zera, bo i po co kanciarze maja strzelac na oslep skoro maja dokladnie sprofilowana grupe funkcjonalnych idiotow (stricte w/g terminologii lekarskiej)? Tak to dziala i dotyczy praktycznie wszystkiego: od banalnych fejsapek po rzeczy powazne jak tryb zycia, zdrowie itp. Ktos musi byc wytresowanym durniem, aby inny mogl zyc dostatnio i spokojnie nie zwracajac uwagi na te medialna szpoke skrojona pod cwiercinteligentow. I nie, nie cieszy mnie to, po prostu stwierdzam fakt.

@@ Duży Pies & Michu

I macie rację i nie macie racji. Nie ma żadnego problemu aby świadomych użytkowników Internetu oduczyć korzystania ze smartfona jako portmonetki. Świadomych czyli takich, którzy do minimum ograniczają możliwości gromadzenia danych behawioralnych na swój temat i manipulacji, stosowanych przez dostawców treści w Internecie.

Niestety większość osób to osoby świadomie wykorzystywane przez Internet, u których, podprogowo wkodowano zachowania impulsywne. Tym osobom nie uda się wytłumaczyć, że powinny powstrzymać się od płatności smartfonem i przejść do zaufanego komputera. I nie wynika to z ich głupoty i lenistwa, a z tego, że są na bieżąco manipulowane przez znaną wszystkim „dźwignię handlu”

To co przynosi zysk sprzedawcom, przynosi także zysk przestępcom, którzy do własnych celów wykorzystują „ciężką pracę” sprzedawcy nad klientem, który ma kupować byle co, byle jak, byle szybko.

Innymi słowy – kwadratura koła. Bez prawnego ograniczenia możliwości manipulacji klientami, bez dania im czasu na zastanowienie się, nie przewiduję zlikwidowania lub tylko ograniczenia przestępstw związanych z usługami finansowymi. Nauka dobrych praktyk ma sens, ale nie zastąpi regulacji prawnych ograniczających możliwości manipulowania użytkownikami Internetu.

Czemu wszystkim tak zależy na EV i sprawdzaniu tych danych w certyfikacie? Myślę, że powinniście przeczytać całą serię https://scotthelme.co.uk/tag/ev/

Chyba inaczej rozumiem sformułowanie „prosta metoda” :o

Osób które sprawiają mi problemy nie da się nauczyć tej metody. Mimo że jest oczywiście prawidłowa i bardzo bym chciał by dało się ich nauczyć.

Jedyne dwie metody z komentarzy, jakie mają możliwość się sprawdzić w ich przypadku, to biała lista lub manager haseł – czytające adresy stron za nich. I tak, nie są skalowalne oraz wymagają interwencji na komputerze użytkownika. Jak wiele innych rzeczy, jeśli mają działać prawidłowo u nieuważnego usera.

https://blog.chromium.org/2020/08/helping-people-spot-spoofs-url.html

Bardzo szanuję co robicie, ale tym razem po prostu robicie to źle i nieefektywnie.

Od kilkunastu lat robie to prosto i zawsze działa.

Jeśli chće się zalogowac dzwonie najpierw do instytucji i pytam ich o odcisk klucza , wystarczy raz na rok. Działa to w banku i w inposcie też działa. (np. inpost ma 2 urzedy certyfikacyjne i 256 sha

D8 96 82 16 80 DB 2A DE C2 75 5C 4D 4F D9 68 6B

0D 50 33 AD 6C 33 47 22 4B 90 39 08 A2 BB B2 C5)

Reszta to zaciemnianie raczej niż rozjaśnianie i proszenie się o kłopoty.

@Jace A nie wystarczy tylko sprawdzić w certyfikacie najniższego poziomu dla jakiej strony (lub stron) jest wystawiony certyfikat – widoczny przy punkcie „Alternatywne nazwy podmiotu”. Widać tam też czy obejmuje on podstrony domeny po gwiazdce, np. *.strona.pl

niestety nie, ktos moze sobie zalozyc dowolna domene i autoryzowac subdomene juz legalnie.

Zatem moze spokojnie zrobic 4 lub 5 instytucji certyfikacyjnych i na koncu moze byc dowolny bank ;(

i wszystko bedzie legalnie. generalnie odcisk klucza i sprawdzanie certyfikatów

Jak to ma być prosta metoda weryfikacji dla laików… to dzięki :)