Firmom działającym w obszarze bezpieczeństwa trudno przebić się do świadomości zwykłych obywateli. Najlepszym momentem jest jakaś duża wpadka, o której trąbią światowe i krajowe media. Specjaliści PR z Rapid7 trafili w dobry moment – ale spudłowali.

Wyciek hashy haseł z serwisu LinkedIn nie był może sensacją na skalę światową, ale na pewno usłyszało o nim sporo osób, które na co dzień nie śledzą tematów związanych z bezpieczeństwem informacji. Firma Rapid7, działająca aktywnie w branży bezpieczeństwa, postanowiła skorzystać z okazji i przygotowała infografikę poświęconą wyciekowi z LinkedIn. Odnieśli pewien sukces, ponieważ udało im się przebić do mediów takich jak HuffingtonPost (jeden z najpopularniejszych blogów w USA) czy MSNBC. Nawet w Polsce bezkrytycznie napisał o tym jeden z serwisów zajmujących się bezpieczeństwem, a wkrótce potem drugi (na Niebezpieczniku szybko zorientowali się po komentarzach i poprawili artykuł). Spójrzmy zatem na infografikę.

Infografika została całkiem ładnie zaprojektowana. Na pierwszy rzut oka zawiera ciekawe informacje – szczególnie interesująca jest lista 30 ciągów najczęściej występujących w złamanych hasłach oraz lista porad, czego należy unikać, by skonstruować dobre hasło. Jeśli jednak przyjrzymy się jej bliżej, trafimy na zdumiewające informacje. Najciekawszy jest sam początek.

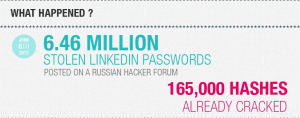

Ile rzeczywiście było hashy do złamania

Pierwsza liczba jest prawidłowa – w internecie pojawiło się faktycznie ok. 6,5 mln hashy. Z drugą liczbą jest jeden fundamentalny problem. Wśród 6,46 mln opublikowanych hashy, 3,5 mln było złamane jeszcze przed publikacją (pisaliśmy o tym w naszym artykule). Były to hashe zaczynające się od 00000. Czyżby eksperci Rapid7 nie zwrócili uwagi na to, że ponad połowa hashy z pliku została już wcześniej załamana i były to te łatwiejsze hasła? Trudno w to uwierzyć, ale wygląda na to, że łamali tylko te trudniejsze hashe, które były w pliku w formie niezmodyfikowanej.

Ludzie z forum lepsi od profesjonalnej firmy

Po drugie, 165 tysięcy? Żartujecie sobie? Jeden z uczestników forum, na którym pojawił się plik z hashami, w ciągu kilku godzin złamał ich 236 tysięcy! W sieci pojawiały sie także raporty o tym, że z pozostałych hashy odgadniętych było już ok. 0,5 mln. Oznacza to, że analiza wycieku powinna obejmować ok. 4 mln ujawnionych haseł, a mistrzowie z Rapid7 pokonali ich aż 165 tysięcy!

Statystyka vs rzeczywistość

W infografice znajduje się nagłówek „Top 30 passwords cracked”. To również ciekawa informacja, ponieważ w pliku znajdowały się jedynie unikalne hashe, uniemożliwiając jakąkolwiek analizę statystyczną (brak informacji, ile razy poszczególne hashe występowały w bazie). Prawdopodobnie specjaliści z Rapid7 wyodrębnili poszczególne fragmenty haseł, które udało im się złamać i to właśnie je policzyli dla potrzeb stworzenia infografiki. Jaką wartość z punktu widzenia statystyki mają takie informacje? Żadną.

Podsumowanie

Nie wiemy, jaki proces towarzyszył powstawaniu tej infografiki. Może dział PR uparł się, że coś trzeba pokazać i fachowcy długo się męczyli, nie wiedząc, jak wytłumaczyć PRowcom, że nie ma co pokazywać. Jednak jeśli firma Rapid7 chciała pokazać, że zatrudnia prawdziwych ekspertów ds. bezpieczeństwa i można śmiało skorzystać z ich usług, to lepiej by zrobiła, nie publikując tych danych.

Komentarze

Link do hacking.pl jest niepoprawny :)

Dzięki, poprawione.

do niebezpiecznika tez zly link . czyzby wam podmienili za pozyczenie ich szablonu , hehe ?? szablon jest ludzaco podobny do nich , kolorki i prawa szpalta ;]

Poprawione – chyba już wyczerpaliśmy wszystkie możliwe błędy w linkach w tym artykule :)

A co do podobieństwa – raz, że w WordPressie wszystko wygląda podobnie, dwa, to są różne szablony, trzy, to oni dodali miniaturki na głównej stronie miesiąc po nas ;)