Jak komunikować się bezpiecznie, gdy cały Internet jest na podsłuchu? Jak ukryć się przed inwigilacją? Jak upewnić się, że szyfrując korzysta się z prawdziwego klucza drugiej osoby? Przeczytajcie, jak te problemy rozwiązał Snowden.

Ze wszystkich osób na świecie Edward Snowden należał do wąskiego grona, które wiedziało, jaki jest prawdziwy zasięg inwigilacji internetu przez amerykańskie i brytyjskie służby wywiadu. Wiedział też, że jeżeli spróbuje podzielić się swoją wiedzą z dziennikarzami, cała ogromna machina szpiegowska zostanie uruchomiona, by go zlokalizować i powstrzymać. Musiał zatem przedsięwziąć odpowiednie kroki, by komunikować się bezpiecznie i pozostać w ukryciu.

Szukam klucza PGP Laury Poitras

Lista specjalistów do spraw bezpieczeństwa, którzy poświecili większość swojego życia zawodowego ochronie prywatności dziennikarzy i aktywistów działających w obszarze praw człowieka nie jest długa. Na pewno znajduje się na niej Micah Lee. Od 2011 doradca technologiczny Electronic Frontier Foundation, współzałożyciel i członek zarządu Fundacji Wolności Prasy (Freedom of the Press Foundation), współautor paczki Tor Browser.

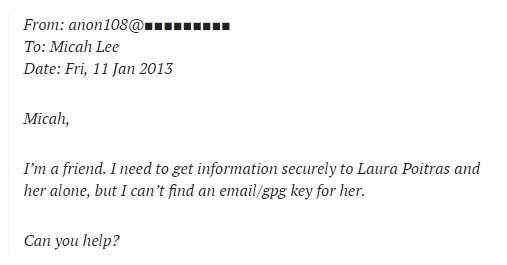

11 stycznia 2013 Micah otrzymał ciekawą wiadomość. Była prawidłowo zaszyfrowana jego kluczem PGP i wyglądała tak:

Ktoś, posługując się anonimową skrzynką, szukał możliwości kontaktu elektronicznego z Laurą Poitras, dziennikarką znaną z krytycznego podejścia do amerykańskich służb. Kilka miesięcy później Micah dowiedział się, że nadawcą tej wiadomości był Edward Snowden. Snowden miesiąc wcześniej próbował skontaktować się z Glennem Greenwaldem, ale ten, mimo namów Snowdena, nie był zainteresowany użyciem szyfrowanej komunikacji.

Snowden wiedział, że Poitras i Micah Lee działają razem w Fundacji Wolności Prasy. W sieci nie mógł znaleźć klucza PGP Poitras, zatem zwrócił się o pomoc do Micah. Klucz Micah był opublikowany na stronach fundacji, dla których pracował, a dodatkowo był podpisany przez wiele osób godnych zaufania, w tym np. przez Richarda Stallmana. Dzięki temu Snowden wiedział, że może zaufać, że klucz faktycznie należy do Micah.

Micah, z racji pełnionych funkcji, otrzymywał od czasu do czasu podobne wiadomości, z których część pochodziła od osób z problemami psychicznymi. Ta jednak wyglądała na tyle poważnie, że przesłał ją do Poitras, a ta zgodziła się przesłać swój klucz Snowdenowi.

Nawet eksperci popełniają błędy

Micah nie mógł odpowiedzieć Snowdenowi w bezpieczny sposób. Czemu? Snowden zapomniał dołączyć do pierwszej wiadomości swój klucz publiczny PGP. Bez niego Micah nie miał czym zaszyfrować przesyłanej wiadomości (pisząc do nas i szyfrując też czasem robicie ten sam błąd – pamiętajcie o dołączeniu swojego klucza!). Musiał najpierw w otwartej wiadomości poprosić o klucz, a dopiero gdy go otrzymał, mógł przesłać Snowdenowi zaszyfrowany klucz Poitras.

Kolejne etapy weryfikacji

Gdy Snowden otrzymał klucz Poitras mógł komunikować się z nią już bezpośrednio. Zanim jednak przekazał jej jakiekolwiek informacje, poprosił o podjęcie kolejnych kroków. Oboje utworzyli nowe skrzynki pocztowe tylko na potrzeby wzajemnej komunikacji i założyli je używając sieci Tor. Następnie stworzyli osobne klucze PGP tylko do wymiany wiadomości między sobą. Wszystkie te operacje wykonywali z zaufanych systemów (prawdopodobnie analogicznych do Tails uruchamianego z napędu optycznego). Nie można było wykluczyć, że komputer Poitras jest monitorowany przez NSA, dlatego niezbędny był jeszcze jeden krok.

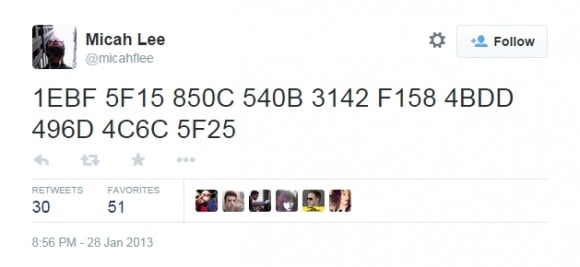

Gdy Poitras wysłała Snowdenowi swój klucz PGP, ten poprosił, by Micah umieścił na swoim Twitterze jego odcisk (fingerprint). Mimo podjętych środków ostrożności Snowden musiał być pewien, że klucz Poitras nie został podmieniony przez NSA w trakcie przesyłania go do jego skrzynki. Potwierdzając wiarygodność klucza Poitras z tweetem Micah sprawiał, że NSA musiałoby podmienić również tweeta Micah, co było operacją dużo łatwiejszą do wykrycia niż podmiana klucza PGP w korespondencji.

Ciąg dalszy historii

Micah nie tylko pomógł w pierwszym kontakcie Snowdena z Poitras, ale także nauczył Greenwalda korzystania z szyfrowania. Zbudował także na prośbę Snowdena serwis WWW z petycją dotyczącą prywatności w sieci, którego Snowden nie zdecydował się uruchomić. Snowden, Poitras i Greenwald do dalszej komunikacji wykorzystywali oprócz PGP także OTR. Dalszą częśc historii znajdziecie w świetnym artykule Micah, który dzisiaj odpowiada za bezpieczeństwo danych redakcji The Intercept – nowego medium, w którym publikują m. in. Greenwald i Poitras.

Komentarze

Ciekawe czy ludzie favujący i podający dalej ten tweet, mieli jakiekolwiek pojęcie co to jest :P

Nie, ale wygląda h4k3r5k0!

No dobra, a w październiku 2014 Snowden udzielił wywiadu przez Google Hangout. Jak się wtedy zabezpieczył przed ujawnieniem swojej lokalizacji?

Nie musiał się zabezpieczać. Przecież był już wtedy na terenie gdzie USA nie ma władzy. W Rosji.

Poczta Polska w swoich placówka ma saloniki prasowe, gdzie można kupić książki w bardzo korzystnych cenach. Wczoraj znalazłem tam „Polowanie na Snowdena” Luke’a Hardinga za 19,90 PLN – książkę którą czytałem parę miesięcy temu i która zrobiła na mnie duże wrażenie. Cena dobra, nic tylko lecieć na pocztę, kupić i czytać!

„Micah, z racji pełnionych funkcji, otrzymywał od czasu do czasu podobne wiadomości, z których część pochodziła od osób z problemami psychicznymi.” Stan większości osób używających PGP ;-)

Przepraszam, że się czepiam, ale PGP to nie GPG.

Za Wikipedią: GPG lub GnuPG (ang. GNU Privacy Guard – Strażnik Prywatności GNU) – wolny zamiennik oprogramowania kryptograficznego PGP.

.

Za Wikipedią: 29 kwietnia 2010 r. PGP zostało przejęte przez firmę Symantec Corporation za ponad 300 milionów dolarów i zintegrowane z działem Enterprise Security Group. Transakcja została sfinalizowana i podana do wiadomości publicznej 7 czerwca 2010 r.

.

Więc czepiasz się, bo w działaniu GPG działa jak PGP.

Idąc twoim tokiem myślenia FireFox=Chrom=Opera=IE. Widzisz różnicę?

Nie, GPG to nie PGP.

Nie zmienia to faktu, że PGP to nie GPG. Na tam kończę. Kto zrozumiał ten zrozumiał, a kto nie, niech dalej używa jednej nazwy dla obu rozwiązań (bez znaczenia, że w tym samym standardzie).

PS. Równie dobrze mówcie Linux na wszystkie dystrybucje, przecież Debian i Mandrake to to samo, czyż nie? (idąc waszym tokiem myślenia).

„Snowden wiedział, że Poitras i Micah Lee działają razem w Fundacji Wolności Prasy. W sieci nie mógł znaleźć klucza PGP Poitras, zatem zwrócił się o pomoc do Micah. Klucz Micah był opublikowany na stronach fundacji, dla których pracował,”

nie mogl znalezc? czyli takim pr0 1337 h4x do konca nie byl :-)

@ant_ Nie mógł znaleźć adresu Poitras. Klucz Micach był opublikowany, dlatego do niego napisał. Chyba nie zrozumiałeś do końca tej wypowiedzi.

Takim „do końca haxem” co wszedzie wejdzie wszystko znajdzie i nie ma dla niego ZADNYCH przeszkód to jest tylko ten hakier ten z dokumentu naszynal dżeografik

/watch?v=NYHadFK6NoU#t=480

Jak ma się szyfrowanie w komunikatorze Tox.im? W połączeniu z torem może dobrze ukrywać.

paranoja

Można nie przesyłac klucza do Was, tylko wysłać na publiczny serwer, prawda? A ID i tak będziecie mieli.

I dokładać nam roboty z wyszukiwaniem? :) A tak serio, to jak będzie trzeba to sobie poradzimy.

Edward Snowden jest Koniem Trojańskim dla wszystkich którzy go ochraniają . . .