Dostajemy sporo próśb o weryfikację czy dane konto poczty elektronicznej pojawiło się w wycieku z LinkedIn czy Tumblr.com. Nie musicie jednak do nas w tej sprawie pisać – możecie swoje konta sprawdzić sami.

Pojawianie się w sieci wycieków baz danych popularnych serwisów niestety nie jest już wielką sensacją – było ich tyle, że powoli powszednieją nam informacje o kolejnym incydencie. Nie jest też łatwo wszystkie te informacje śledzić, a często brak jest możliwości samodzielnej weryfikacji zawartości ujawnionej bazy. Z pomocą przychodzą wtedy wyspecjalizowane serwisy.

Gdzie szukać

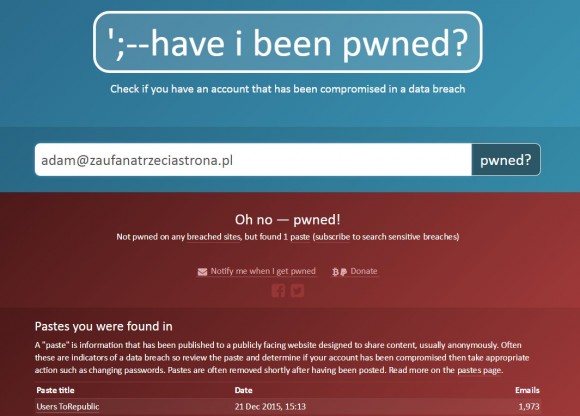

Serwisów oferujących usługę przeszukiwania wycieków baz danych jest kilka, ale ten o najlepszej reputacji to HaveIBeenPwned. Prowadzi go szanowany badacz bezpieczeństwa Troy Hunt i raczej nie mamy powodów sądzić, by adresy email, które tam wpiszecie, wykorzystywał w zły sposób. Wystarczy odwiedzić jego stronę, podać swój adres email i obejrzeć wyniki.

Strona oferuje także automatyczne powiadomienia o pojawieniu się adresu email w bazie wycieków (opcja Notify me) oraz powiadomienia dla całych domen (przydatne dla administratorów – opcja Domain search). Usługi te – o ile się orientujemy – są całkowicie darmowe i działają.

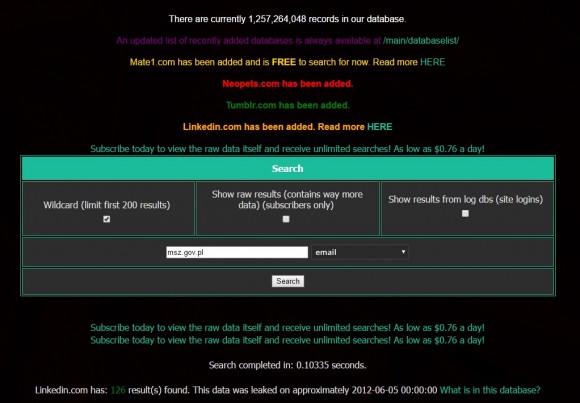

Wadą HaveIBeenPwned jest ograniczony zakres przetwarzanych informacji – właściciel serwisu co prawda dostaje ciekawe bazy, jednak nie wszystkie. Na razie na przykład nie dołączył do zbiorów baz LinkedIn oraz Tumblr. Przeszukiwanie tych baz dla odmiany umożliwia serwis LeakedSource.com, który niestety nie oferuje takiego samego poziomu zaufania (decyzję o skorzystaniu z niego zalecamy poprzedzić analizą ryzyka oraz ewentualnych korzyści).

LeakedSource.com oferuje możliwość weryfikacji czy dany adres (lub cała domena) znajdował się w niedawnych wyciekach (oraz kilku innych dużych bazach). W wariancie darmowym pokazuje liczbę wystąpień dla danego adresu lub maski, w wariancie płatnym może także pokazać adresy email w danej domenie (lub pasujące do określonej maski wyszukiwania) oraz powiązane z nimi hasze haseł. Sprawdziliśmy, że faktycznie wyniki z baz Tumblr oraz LinkedIn są prawdziwe.

Podanie swojego adresu email w przypadku gdy znajduje się on już w jakiejś bazie raczej wiele nie zmieni, jednak podawanie go gdy w żadnej bazie nie wypłynął może np. spowodować większy przypływ spamu, zatem pomyślcie, czy chcecie z tego serwisu korzystać.

Kilka statystyk

Przy okazji rzuciliśmy okiem na wyniki w bazie LinkedIn dla kilku polskich instytucji rządowych. Oto liczby wystąpień adresów z poszczególnych domen w bazie LinkedIn:

- msz.gov.pl: 126 wyników

- mon.gov.pl: 24

- sejm.gov.pl: 45

- kprm.gov.pl: 19

- abw.gov.pl: 1

- bbn.gov.pl: 7

- uke.gov.pl: 19

- nik.gov.pl: 35

- prezydent.pl: 9

- policja.gov.pl: 30

Podawanie służbowego adresu email w serwisie LinkedIn, gdzie i tak z założenia użytkownicy podają swoje miejsce pracy, nie jest szczególnie niebezpiecznym wybrykiem (zakładając, że informacja o miejscu pracy powinna być w ogóle publicznie udostępniana). Niestety patrząc na wyniki z innych baz możemy zauważyć, że rządowe skrzynki były używane nie tylko do tworzenia profili w LinkedIn…

Dane mojego konta wyciekły, co teraz

Jeśli Twoje konto znalazło się w jednym z wycieków i trochę się tym przejmujesz to zalecamy trzy kroki:

- zmianę hasła używanego w tym serwisie oraz gdziekolwiek indziej, gdzie było ono takie samo

- rozpoczęcie używania różnych haseł do różnych serwisów

- rozpoczęcie używania programu do zarządzania hasłami (np. KeePassa)

Dziękujemy czytelnikowi w4cky za pomoc w przygotowaniu artykułu

Komentarze

> Podawanie służbowego adresu email w serwisie LinkedIn, gdzie i tak z założenia użytkownicy podają swoje miejsce pracy, nie jest szczególnie niebezpiecznym wybrykiem (zakładając, że informacja o miejscu pracy powinna być w ogóle publicznie udostępniana). Niestety patrząc na wyniki z innych baz możemy zauważyć, że rządowe skrzynki były używane nie tylko do tworzenia profili w LinkedIn…

Ja bym jeszcze sprawdził co to są dokładnie za adresy. Ponieważ może się okazać, że to adresy „kont firmowych”. Względnie osób z działów HR w tych instytucjach.

„Niestety patrząc na wyniki z innych baz możemy zauważyć, że rządowe skrzynki były używane nie tylko do tworzenia profili w LinkedIn…”

Jeśli chodzi o sam LinkedIn to pełna zgoda, ale tutaj pewnie chodzi o bazy stron trochę innego typu (np. pudelek?) :)

jak sprawdziliście domenę msz.gov.pl skoro strona prosi o token przy weryfikacji domeny. Proszę o link gdzie mog e sprawdzić konkretną domenę czy nie znajduje się w bazie. Dziękuję

LeakedSource nie prosi. A HaveIBeenOwned prosi i słusznie – nie masz to nie możesz sprawdzać.

OK …ale jak sprawdzić daną domenę na LeakedSource bo nei widzę takeij opcji. Jest tylko: username, ipadress, email, phone i name. Gdzie mogę wpisać nazwę domeny np. „nazwafirmy.pl” lub interia.pl itp. Dzięki za info

Domena gov.pl już wycięta z LeakedSource.com

Powinniście zaznaczyć w artykule, że w bazie Troya nie ma jeszcze e-maili z Linkedina: https://twitter.com/troyhunt/status/733401054566453248

Rozumiem, że nie zauważyłeś zdania „Wadą HaveIBeenPwned jest ograniczony zakres przetwarzanych informacji – właściciel serwisu co prawda dostaje ciekawe bazy, jednak nie wszystkie. Na razie na przykład nie dołączył do zbiorów baz LinkedIn oraz Tumblr.”

No to jestem na linkedin

Znam twórcę serwisu LeakedSource, jego nick to PlaySkool. Nie radzę mu ufać, promuje swój serwis na Hackforums, status Ub3r, z jego profilu:

Leakedsource.com + Spamclick.pw Rep

*******

HF Ub3r Prestige: 282

Posts: 5,079

Joined: Nov 2009

Reputation: 569

Reklamuje stronę tu: http://hackforums.net/archive/index.php/thread-5020329.html

Odnośnie tego HaveIBeenPwned, co jeśli mój mail znajduje się na listach breached, ale:

– na stronę z której był wyciek logowałem się np przez FB?

– strona z której był wyciek już nie istnieje?

– znajduje się w miejscach z których nie mogę się wypisać, czyli jakichś spamlistach lub Exploit.In?