Załóżmy, że chcecie zostać internetowymi przestępcami. Nie potraficie jednak napisać złośliwego oprogramowania. Nie chcecie kupować gotowca – w tej sytuacji pozostaje Wam tylko wystawić zlecenie na Oferii i czekać na wykonawców.

Gdy ponad rok temu pierwszy raz opisaliśmy nową rodzinę ransomware, atakującą Polaków, nie sądziliśmy, że będziemy ją tak długo obserwować. Polski Ransomware / Vortex / Flotera (bo pod tymi trzema nazwami występował ten sam egzemplarz złośliwego oprogramowania) był w aktywnym użyciu przez prawie rok. Ponad wszelką wątpliwość wykorzystywany był tylko przez jednego przestępcę – Tomasza T., zwanego Thomasem lub Armaged0nem.

Od ręcznej pracy do pełnej automatyzacji

Pierwszy ślad Polskiego Ransomware znaleźć można z datą 30 stycznia 2017 na Pastebinie. Mimo wysiłków wielu badaczy przez kilka tygodni nikt nie mógł namierzyć pliku wykonywalnego. Znana nam teoria mówi, że Thomas uruchamiał to ransomware całkowicie ręcznie na komputerach ofiar – łączył się zdalnie z zainfekowanym komputerem, czekał, aż ofiara nie będzie siedziała przed ekranem, a następnie odpalał narzędzie do szyfrowania plików, ustawiał hasło, szyfrował co trzeba i kasował narzędzie, zostawiając notatkę z informacją o żądaniu okupu. Ręczna robota, ale skuteczna.

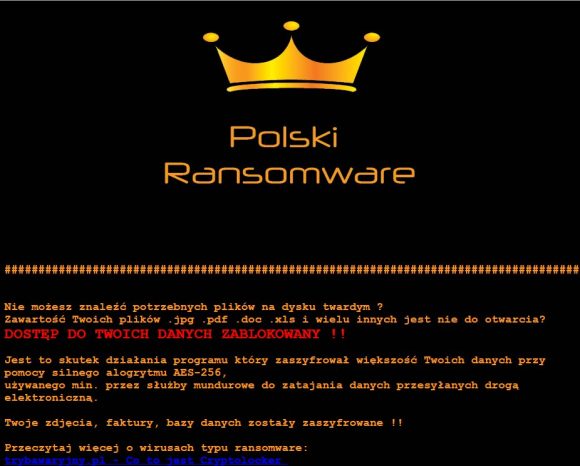

Notatka była w formacie TXT lub HTML – tę drugą widzicie powyżej. Pierwszy raz plik binarny namierzony został dopiero 10 marca 2017, prawie półtora miesiąca później. Ta zidentyfikowana wersja działała już automatycznie, choć nad wyraz naiwnie. Dokładny opis znajdziecie w naszym artykule sprzed roku. W jaki sposób Thomas wdrożył automatyzację procesu? Długo myśleliśmy, że znaleziona wersja Vortexa/Flotery została przez niego osobiście stworzona, ponieważ okazała się nad wyraz prostą modyfikacją programu szyfrującego backupy z Githuba. Tymczasem okazuje się, że nawet tak prostego programu nie mógł stworzyć sam – ktoś mu pomógł.

Modyfikacja programu szyfrującego dane

16 lutego 2017 na Oferii pojawiło się ogłoszenie, w którym ktoś szukał wykonawcy na oko standardowego zadania.

Opis brzmiał następująco:

Program po modyfikacji ma pobierać hasło z API i samoczynnie szyfrować przy jego pomocy pliki we wskazanych folderach.

Kod programu prosty i czytelny szyfrowanie działa poprawnie i niczego nie trzeba poprawiać chodzi tylko o zautomatyzowanie procesu szyfrowania.

Jest to zlecenie wystawione przez Thomasa, opisujące dokładnie funkcje programu, który chciał zakupić i użyć do szyfrowania cudzych dysków. Co jednak jest złego w tworzeniu oprogramowania na zlecenie na Oferii?

Programiści, uważajcie, co piszecie

Osoba, która została wybrana przez Thomasa do wykonania zlecenia i która stworzyła na jego zamówienie ransomware, usłyszała zarzuty karne z art. 269b kk:

Skąd wiadomo, że program stworzony przez zleceniobiorcę był przystosowany do popełnienia przestępstwa? Najwyraźniej autor musiał mieć świadomość tego, co tworzy – program miał szyfrować wybrane pliki losowym kluczem pobranym z internetu, klucz ten miał przesyłać na inny serwer i kasować z zaszyfrowanego komputera, a następnie miał się sam z niego usuwać, zostawiając jedynie notatkę z informacjami o możliwości odzyskania plików. Czy można bardziej precyzyjnie opisać typowe zachowanie ransomware?

Jeśli zatem przyjdzie Wam kiedyś do głowy napisać dla kogoś program, który na pierwszy rzut oka będzie wyglądał i działał jak przeznaczony do popełnienia do przestępstwa, to zastanówcie się dwa razy, zanim nie będzie za późno. Co prawda w tej sprawie programista nie trafił do aresztu, ale raczej nie śpi spokojnie…

Komentarze

Ciekawe ile on tak naprawde ukradl?

Thomas – nowy celebryta polskiego security…

Jakby się wziął za uczciwą robotę, a nie bujał w obłokach, to pewnie w podobnym przedziale zarobkowym.

No ale trzeba mieć jakiegoś bzika na tym punkcie, aby aż tak ambitnie szukać form wyłudzania cudzej kasy….

„miał szyfrować wybrane pliki losowym kluczem pobranym z internetu, klucz ten miał przesyłać na inny serwer i kasować z zaszyfrowanego komputera, a następnie miał się sam z niego usuwać, zostawiając jedynie notatkę z informacjami o możliwości odzyskania plików”

Oj nadinterpretacja szyta grubymi nićmi – nigdzie w ofercie nie ma mowy o usuwaniu klucza i o wyświetlaniu komunikatu. Ja na samym początku założyłbym, że może być to awaryjny sposób na uniknięcie nieupoważnionego dostępu do plików – przy wykryciu jest pobierany klucz z API, przekazywany na inny serwer wraz z timestampem i opisem maszyny/zdarzenia – zwykłe zabezpieczenie tyłka. Ogólnie popełniliście wielką nadinterpretację. Poza tym w ogłoszeniu jest mowa o wybranych plikach – nie wybieranych maszynowo, a ustalonych z góry. Znaczy to tyle, że nasz hakier potrzebował tylko małego modułu do całego programu – exploit do dostania się na docelową maszynę miał już przygotowany.

Adam miał dobre intencje, zniechęcić do pracy na zlecenie bandziorków.

Taki thomas jak widać chuja umiał od początku do końca a był wielki cyberkryminalista, legenda itp

Takich ofert jest więcej ;p https://oferia.pl/zlecenie/item1763592-przechwytywanie-obrazu-z-komputera

Aż się nie chce wierzyć, że taki ktoś tak długo działał. Niewiarygodne.

„Kto wytwarza, … lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa…”

Myślę, że programiści od NMAP’a, WireShark’a, czy całej dystrybucji Kali Linux też nie mogą spać spokojnie…

Myślę, że mogą, jeśli zatrzymanie naszego narodowego „hakera” trwało aż 6 lat, to oni prędzej umrą :)

To są narzędzia do analizy/skanowania, a nie szyfrowania danych.

Jezus maria – produkuje noże – pójde siedziec bo przeciez poza krojeniem chleba można też nimi zabic …..

lubie to porownanie do „produkcji noży”. zawsze pojawia się w związku z pisaniem pseudo agersywnego kodu. buziaki :P

Jeszcze się okarze ,że gość który wykonał mu ten soft będzie miał większe problemy niż ten Thomas. Okarze się ,że był to kompletny amator ale służby rozdmuchaja to do tego stopnia ,że zostanie największym Hakerem Polski bo trzeba trąbić ,że złapaliśmy kogoś wielkiego a nie płotkę.

Pewnie zarobił trochę więcej niz na etacie w Polsce ale nie na tyle dużo aby żyć wygodnie za granicą a jak kraść to kraść miliony bo wtedy dostaniesz w Polsce mniejszy wyrok niż za kradzież kilkunastu tysięcy :-)

Ma ktoś link do prezentacji o której mówił Adam Pogorzelski o tym jak telefony Xiaomi nawiązują połączenia do producenta w celach wysyłania „statystyk”.

Znalazłem taką listę domen które można zablokować https://pastebin.com/raw/fZmSF9e2 są jeszcze jakieś które można by było dodać?

A jak jest z innymi producentami, też tak ochoczo zbierają „statystyki”?

Jak sprawdzic inne tel. pod tym kierunkiem?

Można sprawdzić nawiązywane połączenia przez ssl capture packet np. https://play.google.com/store/apps/details?id=app.greyshirts.sslcapture

Mówił on o mojej prezentacji z Secure na temat użycia fake BTS w pentestach. Akurat tak się złożyło że będę ją też pokazywał na kolejnym spotkaniu ISC(2) :)

„Skąd wiadomo, że program stworzony przez zleceniobiorcę był przystosowany do popełnienia przestępstwa?”

Taaa jasne. Akurat dowiedzenie intencji czy ktoś robił coś świadomie, jest jedną z najtrudniejszych rzeczy do udowodnienia w sądzie. Dlatego jeśli się taki zleceniobiorca sam nie przyzna, raczej wątpliwe, że dostanie wyrok. Nasza prokuratura jak zwykle leci po bandzie, zero pomyślunku.

Można gdzieś znaleźć tę prezentację offline?

https://www.youtube.com/user/TMobilePL