W niedzielę niemieckie służby zatrzymały autora wycieku danych prawie tysiąca osób, głównie niemieckich polityków, a także dziennikarzy i artystów. Okazał się nim dwudziestolatek o umiarkowanych talentach komputerowych, ale dużej motywacji i sporej ilości czasu.

Włamywacz, występujący pod pseudonimem „Orbit”, został zatrzymany po przeszukaniu domu jego rodziców, w którym przebywał. W poniedziałek przyznał się do zarzucanych mu czynów. Co przyczyniło się do jego wpadki?

Same niezbyt dobre pomysły

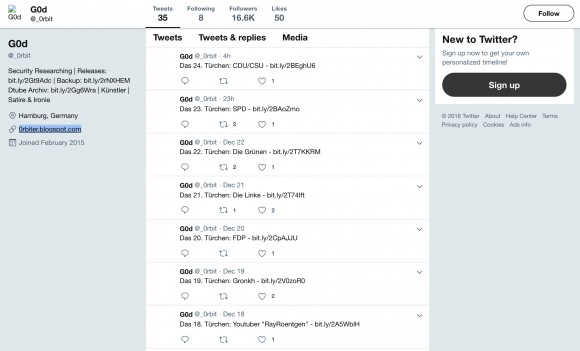

Zacznijmy od tego, że w przeciwieństwie do większości przypadków ujawnianych w mediach społecznościowych, dane wycieku nie były opublikowane z dopiero co założonego konta na Twitterze, a z konta, które istniało już od paru lat. Nie było to jedyne konto sprawcy na Twitterze. Czy da się przez kilka lat logować do Twittera i nigdy nie zostawić swojego prawdziwego adresu IP? Pewnie się da, lecz na pewno nie jest to proste zadanie.

Choć informacje o wycieku publikowane były od 1 grudnia, to przez miesiąc nikt nie zwrócił na nie uwagi. Co prawda, konto autora wycieku miało prawie 17 tysięcy obserwujących, ale podobno były to osoby obserwujące poprzedniego właściciela konta, pewnego niemieckiego youtubera, którego konto zostało skradzione. Dopiero gdy informacja o wycieku pojawiła się na profilu Simona Unge, bardziej popularnego niemieckiego youtubera z dwoma milionami obserwujących, to trafiła do szerszej świadomości. Okazuje się, że konto youtubera także zostało zhakowane. Co więcej, miał on włączone dwuskładnikowe uwierzytelnienie – ale ktoś poprosił ładnie Twittera o jego wyłączenie i zostało wyłączone. Ach, ta amerykańska jakość obsługi klienta…

Choć oficjalnie informacje ze śledztwa nie zostały ujawnione, to pojawiło się niemało przecieków. Podobno ustalenie tożsamości sprawcy zaczęło się od tej publikacji, w której to jakiś inny młodzieniec o polsko brzmiących personaliach (Tomasz Niemiec) twierdzi, że rozmawiał wielokrotnie z autorem wycieków. Następnie niemieckie służby przeszukały dom osoby, z którą haker rozmawiał za pomocą szyfrowanego komunikatora (komunikat nie wskazuje, czy był to Tomasz Niemiec) i na tej podstawie zlokalizowały sprawcę. Sam Orbit rzekomo używał VPN-a Perfect Privacy oraz Tora, lecz to nie wystarczyło.

Według przecieków, w przeszukanym domu jego sieciowego rozmówcy znaleziono ślady rozmów z aplikacji Telegram. Co prawda, sam sprawca usunął już swoje konto, ale wcześniej było ono zarejestrowane na jego prawdziwy numer telefonu. Ot i cała zagadka.

Jak skomentował to jeden z niemieckich użytkowników Twittera (nawet jeśli nie znacie niemieckiego, to możecie zrozumieć wypowiedź):

czyli (po polsku) niepotrzebnie kłapał paszczą.

Komentarze

W jaki sposób pozyskał te dane?

Prawdopodobnie ze skrzynek pocztowych ofiar. Nie wiemy jednak czy hasła zgadywał, wyłudzał czy pozyskiwał w inny sposób.

Na reddicie czytalem kilka komentarzy, ze ten wyciek to glownie zbiory starych wyciekow, zebrane dane z twittera, facebooka, linkedina i wikileaks. Malo bylo tam nowych rzeczy ktore juz kiedys nie byly publikowane.

A jak jest „Big data” po niemiecku? ;)

@helmut

Tak jak po polsku ;)

Ten telegram to bardzo anonimowy…

Zwłaszcza iż trzeba utworzyć konto na numer telefonu, który w niektórych państwach oznacza imię i nazwisko….

domyślnie nawet nie szyfruje konwersacji xD ale dla normalnych ludzi jak trzeba zrobić coś więcej niż kliknąć palcem w kolorową ikonkę to już ich przerasta, lepiej w ogóle nie mówić że masz klucz publiczny GPG bo wyjdziesz na zamachowca

Domyślnie Telegram szyfruje wiadomości, ale nie end-to-end. Przynajmniej masz dostęp do wiadomości z dowolnego urządzenia. Konieczność podania nr tel jest słaba, ale nie wiem, czy istnieje jakaś dobra alternatywa, która tego nie wymaga.

to niezłe szyfrowanie jak mogą czytać twoje wiadomości. dostęp z dowolnego urządzenia, w Jaseniewie i Langley.

tak, istnieje dobra alternatywa która nie wymaga podawania numeru telefonu: https://en.wikipedia.org/wiki/GNU_Privacy_Guard

https://en.wikipedia.org/wiki/XMPP https://en.wikipedia.org/wiki/Tox_(protocol)

Podawania numeru telefonu nie wymaga komunikator Wire – wystarczy adres email. Szyfruje E2E, ale przechowuje sporo metadanych: https://news.ycombinator.com/item?id=14069674

Z drugiej strony, deklaracje Signala że „nie trzyma metadanych” to tylko deklaracje przecież.

Kilkukrotnie wezwany do oddania wszystkich danych użytkowników przekazywał wyłącznie szczątkowe informacje, dowody na to są w aktach spraw toczących się w USA.

to tylko oficjalna wersja

są akta sprawy – czyli namierzyli sprawców. mogą ukrywać źródło informacji

> Kilkukrotnie wezwany do oddania wszystkich danych

> użytkowników przekazywał wyłącznie szczątkowe

> informacje, dowody na to są w aktach spraw toczących

> się w USA.

Zgadza się. Jednak Signal ma *możliwość* gromadzenia wielu metadanych. Jeśli tego nie robi to tylko dlatego, że tak sobie postanowił – technicznie jest to nadal wykonalne.

W każdej chwili może zacząc te metadane zbierać – czy to sam z siebie, czy to na żądanie organów ścigania, które zobowiążą Signala do zatrzymywania metadanych osoby, którą się interesują plus dołożą gag order i Signal nie może o tym słówka pisnąć.

Nie można wykluczyć też tego, że służby mogą celowo nie ujawniać wszystkiego w aktach sprawy, żeby nie odstraszać innych przestępców od danego komunikatora czy innego rozwiązania, by móc ich namierzać.

Podsumowując: obietnice o niezbieraniu metadanych należy traktować jako obietnice. Do poważnego ukrywania metadanych trzeba używać np. Bitmessage czy Tora, gdzie mamy środki techniczne, a nie zapewnienia właściciela komunikatora.

Haha a Tor to wcale nie może zbierać żadnych informacji. W ogóle. Lol.

Adam Haertle – tor może zbierać dane?? A robi to? Jak i jakie? Bardzo zaintrygowałeś mnie tą kwestią. Pozdrawiam

Uruchamiasz plik wykonywalny na swoim komputerze – może zrobić wszystko.

Ja doceniam Signala za szyfrowaną komunikację i łatwość obsługi dla nietechnicznych ludzi. Jednak sądzę, że zapewnienia Signala o niezbieraniu metadanych należy traktować jak zapewnienia. Nic więcej.

„Uruchamiasz plik wykonywalny na swoim komputerze – może zrobić wszystko.”

Tak, może.

Niedoskonałości Tora są powszechnie znane (korelacja, niezaufane węzły wyjściowe etc). Ale Tor jest otwartoźródłowy i uruchamiasz go na *własnym* komputerze – masz wgląd w to, co robi na Twoim komputerze. Możesz go skasować i dysk swój wyczyścić.

Ponadto Tor stawiany na komputerach na całym świecie z założenia utrudnia zebranie metadanych – w przeciwieństwie do Signala, który ma centralne serwery. Nie masz podglądu tego, co robią ludzie stojący za Signalem na *ich* serwerze i jakie dane gromadzą.

Czy zgodzisz się ze zdaniem, że Signal może – z dowolnego powodu – zacząć zbierać metadane wszystkich albo tylko niektórych swoich userów i userzy mogą się nigdy o tym nie dowiedzieć?

Uruchamiając dowolny inny komunikator łudzisz się ze nie może? Rozmawiać w cztery oczy w środku lasu w związku z tym trzeba…

No zaraz Signal podlega pod FISA amendment a to oznacza że musi przekazać 100% content’u w zdeszyfrowanej formie do NSA, CIA i kilku innych. Dodatkowo choć poddali kod klienta audytowi zewnętrznej firmy to nie uczynili tego z częścią serwerową. Dla mnie to wielkie amerykańskie gumowe ucho.

Bzdury piszesz…

ech…… nie wiem czy w ogóle zajmować się tym bezpieczeństwem i anonimowością….. to zdaje się bardzo trudno:( chyba wyjdę nagi do centrum miasta i przestanę się łudzić….

„Uruchamiając dowolny inny komunikator łudzisz się ze nie może?”

Może, oczywiście. Każdy może zbierać, Signal też. Stąd twierdzenie „Signal jest lepszy od komunikatora X bo Signal nie zbiera metadanych a komunikator X zbiera” nie ma sensu.

„Rozmawiać w cztery oczy w środku lasu w związku z tym trzeba…”

Argument nie na temat, bo wiadomo że stuprocentowe zabezpieczenia nie istnieją.

Wire faktycznie jest problematyczny:

https://motherboard.vice.com/en_us/article/gvzw5x/secure-messaging-app-wire-stores-everyone-youve-ever-contacted-in-plain-text

Jakiego vpn polecacie ?

Własnego.

Najlepiej oplaconego przez siebie samego. 100% anonimowosci, polecam Filip Wypych!

… jak własny czyli żaden :(

ps. niebezpiecznik poleca nordvpn. a z3s co na to ?

Własny. Na własnym serwerze.

„Własnym” czyli jakim?

„Własnym” postawionym na czyimś hostingu, czy „własnym” na własnym fizycznym serwerze?

Adamie, bądź precyzyjny! Bo ta dyskusja zamienia się w magiel jaki jest na Wykopie, xD

Panie Adamie

Ok na wlasnym serwerze rozumiem i racja ale..przecietny user nawet ktory postawi taki serwer na malinie czy u siebie w domu..i doinstaluje jakies fireguardy czy inne paczki zabezpieczajace, firewalle antywirusy itd…Przeciez on po jakims czasie o tym zapomnie nie bedzie tego potem konfigurowal/aktualizowal dodatkowo trzeba wszystko stale monitorowac czy wlasny serwer vpn dziala prawidlowo czy cos sie nie haczy czy np dajmy na to openssl czy inny skladnik jest aktualny.

Stawianie wlasnego serwera vna gdziekolwiek w wiekszosci przypadkow konczy sie tym ze poza standardowa powiedzmy instalka ..reszta z czasem zaczyna lapac podatnosci , luki etc.

Czy nie lepiej postawic na cloudflare? albo u innego mniej lub bardziej zaufangeo dostawcy chodzby albo dedyka??

Lepiej zeby ktos kto non stop monitoruje i zbiorowo monitruj zawodowo sie tym zaja ..jezeli taki serwer vpn ma byc uzywany caly czas.

No chyba ze zywasz vpna zadko i za kazdym razem albo raz w tyygodniu masz kilka godzin zeby wszystko dokladnie wg jakiejs wlasnej procedury i checklisty sprawdzic..wtedy fakt wlasny serwer jest najlepszy…tylko ze jezeli ktos bedzie sie chcial wlamac na taki twoj wlasny serwer czytaj jakas darmowa najczesciej instalka…to czy obronisz sie i wykryjesz w pore taki atak np kradziezy klucza..tak szybko jak prywatni hostingowcy zawodowo sie tym zajmujacy majacy caly sztab ludzi i narzedzia monitorujace.

Szczerze?

Ok do pojedycznych uzyc raz na jakis czas wlasny serwer..np wyjazdy zagraniczne lub jakies pojedyncze zadsze dzialania

ale na calodobowe lub calodzienno roczne dzialanai..wybralbym…dostawce komercyjnego z przyslowiowych balearow ktory oczywiscie za 20$ nas nie obroni:) ale za to nie trzeba sie zastanawiac ani nic..ovpn sie instaluje prosty konfig i dziala.

Jezeli to ma byc zwykle przegladanie stronek czy torenty czy poczta i czytanie jakichs cyberow..to zwykly nord czy inny bedzie ok…

A jezeli to ma byc powiedzmy robienie transakcji btc czy jakies mailowanie z kochanka..albo tajna grupa milosnikow szachow..no to faktycznie wlasny vpn moze byc lepszy..ale ryzyko ze samemu cos zwalisz wzrasta..a bezpieczenstwo czesciowo rosnie.

Sam nie wiem dokonca jak sadzicie?

Mullvad, nie loguje i całkiem tani

A skad wiesz, ze nie loguje? Skad wiesz kto za tym w ogole stoi?

Nie pytam o info, ktore mozesz znalezc na stronie uslugodawcy.

Wszystko tak na prawde zalezy od tego do czego potrzebujesz tego VPNa.

To samo można powiedzieć o każdym hostingu, na którym postawisz sobie „własny” serwer VPN. I nie ma znaczenia, czy będzie to dedyk, VPS czy jeszcze coś innego.

oczywiście masz rację

dlatego nie korzystaj z żadnego vpna tylko z trasowania cebulowego, od Tor Project albo własnoręcznie skonstruowanego proxychains (niektórzy przestępcy stawiają na komputerach botnetów ale nie pochwalam bo to nielegalne)

vpn to żadne zabezpieczenie, praktycznie zerowe

Dlaczego? Ma ochotę ktoś łopatologicznie wytłumaczyć jak to działa? Z tego co wiem, moja transmisja jest szyfrowana i tylko odbiorca wie jak ją odszyfrować, czyli nikt do mojej transmisji po drodze się nie włamie. Anarchiści (bodajże anarchiści już nie pamiętam tytułu filmu) tłumaczą, że sygnał VPN omija mojego dostawcę internetowego – to chyba jakiś błąd wiedzy?

jedyne co daje VPN to że twoje pakiety widzi dostawca twojego VPNa, a nie dostawca internetu

szyfrowanie jest rozszyfrowywane na serwerach dostawcy VPNa i widzi wszystkie pakiety jakie wymieniasz z odbiorcą

podczas korzystania z VPN zamiast Tor Browser

-zdradzasz swojego useragenta i fingerprinta

-używasz tego samego ip dla kilku serwisów

-jak ktoś napisał coś z adresu ip 123.45.67.123 to policja moźe sprawdzić kto wtedy łączył się w polsce z adresem ip 123.45.67.123

-każdy dostawca vpn sprzeda cię policji a niektórzy od początku są prowadzeni przez organy ściagnia albo korporacje zajmujące się zbieraniem danych

https://gist.github.com/joepie91/5a9909939e6ce7d09e29

https://exatel.pl/monkeyrocket_nsa_fake_vpn_pod_bitcoin/

https://www.btcnn.com/cryptocurrency-news/snowden-reveals-monkeyrocket-a-honeypot-for-cryptousers/

https://www.top10vpn.com/free-vpn-app-investigation/

https://restoreprivacy.com/lawsuit-names-nordvpn-tesonet/

https://restoreprivacy.com/vpn-websites-recording-scripts/

Och, mam nadzieję, że jesteś cierpliwy:) – moje wpisy po twich cytatach

„szyfrowanie jest rozszyfrowywane na serwerach dostawcy VPNa i widzi wszystkie pakiety jakie wymieniasz z odbiorcą” – szokujące!!, dlaczego nie jest to powszechnie wiadome?

„Tor Browser” – czyli zalecasz „tor browser”? Ale chyba używanie go z Javascripts mija się z celem?

„-zdradzasz swojego useragenta i fingerprinta” – wybacz wiem co to finger ale useragent?

„-używasz tego samego ip dla kilku serwisów” Czyli wchodzę na onet i serwer widzi mnie jako 111.222.333.444, później przeskakuje na wp.pl i też widzi mnie, a później przechodzę na wykop i już pisząc wiadomo że jestem użytkownikiem tych dwóch portali informacyjnych – o to tu chodzi tak? Bo zdaje się jest jakaś historia przeskakiwania na witryny?

„-jak ktoś napisał coś z adresu ip 123.45.67.123 to policja moźe sprawdzić kto wtedy łączył się w polsce z adresem ip 123.45.67.123” – policji się nie obawiam, mi bardziej chodzi o to profilowanie i przyszłość. Kiedyś u nas wprowadzą ten sam system co w Chinach, a wtedy nasze dzieci będą musiały się tłumaczyć, że pochodzą od ojca, który miał cięty język, lub chory dowcip. Mam świadomość takiej ewentualności. Straszne….

„-każdy dostawca vpn sprzeda cię policji a niektórzy od początku są prowadzeni przez organy ściagnia albo korporacje zajmujące się zbieraniem danych” – jak wyżej

Dziękuję tobie za poświęcony czas i odpisanie. PS ty w tych sprawach jesteś zawodowcem czy po prostu się znasz? – nie musisz odpowiadać, w końcu do publiczne komenty:)

To prawda, dlatego używanie VPN ma sens np. z Torem – dostawca Internetu widzi tylko połączenie z VPN, a dostawca VPN tylko połączenie z Torem.

@Wyga

Javascript to największy wektor ataku na Tor Browser, ale lepiej używać Tor Browsera z włączonym javascriptem niż wcale ;)

Useragent przekazuje serwerowi wersję przeglądarki i system operacyjny, np. przedstawia się jako Chrome 59 on Windows 10

Fingerprint jest szerszym pojęciem obejmującym wszystkie techniki rozpoznawania unikalnego użytkownika, jedną z najważniejszych jest właśnie useragent, inne to np. rozdzielczość ekranu, głębia koloru, jak szybko procesor wykonuje skomplikowane operacje w przeglądarce

Tak, taką historię przeglądania witryn zbierają odnośniki do Google Analytics, Doubleclick, Facebooka, Gemiusa i wielu innych. korzystając z Tor Browser na każdej stronie jesteś innym odwiedzającym, korzystając z VPN odnośniki Google i Facebook rozpoznają że jesteś tym samym odwiedzającym więc znają twoją historię

pracuję w IT ale anonimowością interesuję się tylko hobbystycznie

To zależy do czego wykorzystujesz vpn. Mi wystarcza do zakrycia ruchu tak, że mój dostawca nie widzi czy oglądam film czy ściągam torrenty. I jest idealny do ominięcia geolokalizacji.

Ktoś kto się bawi w hakerkę prawdopodobnie szerokim łukiem omija jakiekolwiek vpn.

Ale komputer zniszczył. Czyli nie był takim lamusem jak się wydaje, bo zdawał sobie sprawę ze swojego rychłego zatrzymania. Widocznie chodziło mu tylko o rozgłos :)

po co niszczyć sprzet, jak miałeś zaszyfrowany dysk to wystarczy nadpisać klucz główny

Ale w Niemczech tak jak i w UK czy USA za nie podanie hasła startujesz z dwojki.

W UK jest do pięciu lat więzienia za niepodanie hasła. W USA – to zależy: bywało że sąd uznawał niepodanie klucza za prawo podejrzanego, a bywało że zamykał go za „obrazę sądu”.

Skąd informacje, że w Niemczech jest obowiązek podania hasła?

A mnie zastanawia jak ktos kto byl w stanie zdobyc, bezposrednio od ofiar tak duzo roznych danych, popelnil tak proste bledy?!

Jak masz wystaczajace umiejetnosci zeby wyludzic hasla od call center albo potrafisz sie wlamac na czyjegos maila to chyba rozumiesz ze uzywanie starego konta Tweeter czy podawanie swojeo nr telefonu gdziekolwiek do niczego dobrego nie prowadzi.

A moze cos mi umknelo?

Pewność siebie czasem gubi i zgubiła już wielu.

To jest taka instytucja jak przeszukanie świadka?

Przeszukano mieszkanie świadka. Świadek nie ma immunitetu dyplomatycznego, więc i świadka można przeszukać. W Polsce na pewno, podejrzewam że w niemieckim prawie jest podobnie.

Ni diabla w to nie wierze. Podejrzewam ze to tylko koziol ofiarny.. Zreszta ta publikacja jest tak uboga ze sadze iz budowana na podstawie wiadomosci w tv…. Tak obszerny wyciek, wynikiem dzialania 20 latka.. :p pfff

auf Windows. i wszystko jasne:) Windows przesyła całą telemetrię do M$(nawet jeśli nie wyraziliście na to zgody), które to udostępnia wywiadowi. Wystarczy ładnie zapytać, i zapłacić parę szekli.

Tak więc bez różnicy jakiego komunikatora używał, jak bardzo szyfrował komunikację to wystarczy numer telefonu na który zostało zarejestrowane konto. Przypominam, że wielce chwalony Signal wymaga nr tel.

Nie bardzo rozumiem o co cały raban.

Przecież jak wszyscy wiemy politycy, celebryci i polityko-celebryci to ludzie o nieposzlakowanej opinii i na pewno nie mający czegokolwiek do ukrycia, więc…?

Przy tworzeniu jakichkolwiek przepisów zaostrzających inwigilację i ograniczających wolność w necie powtarzają, że jeśli się nie ma nic do ukrycia, to przecież nie ma się czego obawiać. I że jakieś tam metadane i bilingi to tylko takie łaskotki :D

Teraz wystarczy im tylko pokazać lusterko :)

A prawda jest taka, że te zakały współczesnego świata powinny mieć webcam w każdym gabinecie, po to by można im było patrzeć na łapki 24/7.

A był kiedyś taki film, gdzie można było oglądać kandydata na polityka 24/7 jako pokazanie, że nie ma się nic do ukrycia dostęp do smsów połączeń maili. Szkoda, że nie pamiętam tytułu.

Było też kiedyś takie opowiadanie/wątek, że politykiem mógł zostać każdy pod warunkiem, że mu zakładano specjalną obrożę z ładunkiem wybuchowym. Jeśli zebrał w ciągu pracy zbyt dużo punktów negatywnych to obroża odpalała.

Nie wiem czy to nie było czasem u Sheckleya w „Planecie Zła”?

Obstawiam, że może chodzić Ci o film „The Circle. Krąg”.

ja bym sie przyczepil, ze „Tomasz Niemiec” to nie jest polsko brzmiace nazwisko xD

„Seine Festplatte war nur teilweise verschlüsselt.”

Nie przetłumaczyliście:

Jego dysk twardy był tylko częściowo zaszyfrowany.

Kolejna wpadka gostka.

To nie dyżurni ruscy hakerzy? Gdzie są ci którzy bredzili o ruskich?

Panie Adamie..Pan jest Ok..i wogule wszystko naj…dobrze, ze Pan sluzy dobrej stronie:) ale…Pan dla sluzb pracuje Polskich…i rzez to z3s stracila na undergroundowym charakterze od kilku lat.Zeby gimbaza za duzo nie wiedziala:)

Texty sa pobiezne…malo techniczne tak dla srednio zaawansowanego usera.Nie chodzi o jakich super skill ale..cos bardziej ..co jak ..zeby..praktyka:) tego coraz mniej..bo tylko na platnych szkoleniach:) rozumiem..

z2s przyomina kanal wiadomosciowo newsowy a mniej poradnikowo syntetyczny jak bylo to kiedys i jak zostalo troche na niebezpiecznikach, sekurakach, i kilku innych. Mimo to cenie Pana nadal.

Ludziska..tora samego uzywac? na whonixie albo tailsie..robcie..byle mama sie nie wstydzila i legalne sprawy..aby nie oczerniac.. ideii prywatnosci sprawy..i innych uzytkownikow paranoikow ktozi bawia sie w to dla samej zabawy. Mozna oczywiscie sledzic i uzytkow btc jak uzyja wiecej niz raz adresu z jawnego sprzetu..a Torowiczow..no cuz..tez o ile wybierzecie entry/exit nody jakies amerykanskiej/ruskie na serwerach nazwijmy to skompromitowanych lub wiekszego ryzyka..z jawnych sprzetow i lacza na swoje nazwisko i mail;) pozatym vpn nad torem tez wam za wiele nie da..jezeli jest dpa jakies zaimplementowane..tor sie wykryje i admin bedzie was mial podswietlonych. Co robic jak zyc??..szyfrowac dyski…bezwzglednie..uzywac komunikatorw dobrych na xmpp..z szyfrowaniem… komunikacje komputerowa trzeba opakowac jeszcze czyms ..najlepie jakims opensslem..albo socksem.. a jak nie to puscic to na zewnatrz przez proxy(advor, provoxy np)..zeby transmisja w interesujacym was etapie wygladala na zupelnie normalna..tudziez uzyc w jakims etapie wezla vpsa..co bardziej zaawansowani uzyja „samo czynnie postawionych do testow zoombie kompow” jako kilku proxy posredniczacych..ale ja sam nie umiem tego robic..oczywiscie najlepiej..wiadomo ..antenka kilka km..darmowe wifi..osobny komp kali-gula itd.

To sie wszystko da tylko ze praktyka jest na tyle problematyczna i czasochlonna i to ze do wszystkiego trzeba dojsc samemu cale to zdobywanie wiedzy how to…, ze wiekszosci tak jak mi sie kompletnie tego odechciewa poza ogolna swiadomoscia schematy na wypadek ataku cyber zoombie..wiadomo ruterek jakis tez wartalo by dac na wrt czy torboxem..mozliwosci mieszania jest co nie miara. No i pamietamy ze sprzet karta sieciowa i roterek maja byc osobne nie te co na codzien uzywamy..a do wiekszych akcji jednorazowki poza miejscem waszego zamieszkania. Np gdybyscie chcieli ratowac orke..albo oswobodzic swiat z calego zla:)

Jak mowie…nie nawiedze pedofili, zlodzieji..takich co wykozstuja wiedze do zlych celow. Wg mnie cala ta zabawa z aluminium powinna sluzyc po prostu zabawie..jako experyment i laboratorium technologi..jakies drobne niewinne akcje byc moga ale tak by nikogo nie krzywdzic i nie lamac jakos nadmiernie uczciwych praktyk i zasad. Mam nadzieje ze kto to czyta ten wie o co chodzi.

Niech Policja i sluzby lapia wiekszych wyjebkowiczow..popieram..

Jakies drobne piracenie gier czy programow w celach testowych tym policja nie powinna sie zajmowac czy sciganiem gimbazy.. plisss to nie sa sukcesy policji.

Scigac naleczy wieksze przestepstwa..sexualne, handel bronia, wyludzenia wielkie podatkow, narkotyki..itd.

Gimbaza to ze sie wlamie do dziennika pani wychowawczyni czy spiraci jakas gierke..to to sa raczej wprawki niz realne jakies przestepstwa. Ktos powie tak a potem z tej gimbazy..wyrasta..wiecej i wiecej i wiecej..i z nich biora sie przestepcy. Owszem..to prawda..ale czy na te zasadzie zakazac sprzedazy siekier, maczet, kusz, nawozow, CZP…bo potem taki jeden wezmie i poszlachtuje, zastrzeli, nadzieje..? NIE

Czlowiek ma mozg i wychowanie. Od tego sa zasady spoleczne, moralne i myslenie oraz poczucie nie uchronnosci kary. Wiekszosc ludzi jest normalnych i majac w reku narzedzie nie uzyje go w zly sposob. Wraz z rozwojem swiata zmieniaja sie tylko narzedzia ktorymi mozna robic dobre i zle rzeczy czlowiek jest nadal taki sam.

Wszystko jest dla ludzi i zakazywanie nadmierne jest nie wskazane.

Czy to ze na rynku mozna kupic CZP powoduje ze mamy na ulicach strzelaniny jak z billy kida? No nie..a czy to ze mamy Kalego i antenki..powoduje..ze sasiad na kazdym rogu hakuje sasiada? No nie..bo kazdy kto ma olej w glowie wie , ze technologia jest po to aby po pierwsze non nocere..nie szkodzic. I nie nalezy sie obawiac technologi ani ludzi a NIE WIEDZY! DLATEGO W SZKOLACH POCZAWSZY OD LICEOW POWINNO SIE LUDZI SZKOLIC Z CYBERBEZPIECZENSTWA MOZLIWOSCI I ZAGROZEN ..to powinno byc obowiazkowe..taj jak na bhp czy PO przysp obronne.