W czerwcu i lipcu 2015 złodzieje ukradli z kont klientów banków kilkaset tysięcy złotych. Poszkodowanych klientów łączyło jedno – telefon w sieci Play i seria otrzymanych nocą SMSów z kodami do autoryzacji przelewów, których nie zlecali.

Tydzień temu zgłosił się do nas przestępca, który opisał w jaki sposób przez dwa miesiące zeszłego roku okradano konta bankowe nieświadomych użytkowników. Wydarzenia opisane przez przestępcę udało się nam zweryfikować i potwierdzić w wielu niezależnych źródłach a także poznać ich dokładny przebieg m. in. z ust jednej z ofiar ataków.

Innowacyjna usługa

Wszystko zaczęło się pod koniec roku 2010 kiedy to sieć Play zaoferowała swoim klientom coś, czego nie proponował wtedy żaden operator – usługę pod nazwą TelePlay. Usługa polegała na możliwości uruchomienia wirtualnego telefonu obsługującego ten sam numer co telefon fizyczny, lecz za pomocą komputera i strony internetowej. Turyści oraz osoby mieszkające za granicą docenili ten produkt – mogli dzwonić i odbierać połączenia oraz wymieniać SMSy nie ponosząc kosztów roamingu. TelePlay funkcjonował do ok. 20 lipca 2015, kiedy to nagle, bez żadnego wyjaśnienia najpierw zawieszono aktywację nowych kont a po kilku tygodniach całkowicie wyłączono usługę.

Zamknięcie usługi zaskoczyło nawet świetnie poinformowanego rzecznika sieci, Marcina Gruszkę. Choć obiecał nową usługę, to klienci musieli na nią trochę poczekać. Kiedy na rynek wszedł Telefon okazało się, że połączenia można nawiązywać i SMSy wysyłać, ale z odbierania będą nici. Domyślacie się już, co było powodem wyłączenia TelePlay? Jeśli nie, to odpowiedź znajdziecie poniżej.

Niemiła pobudka

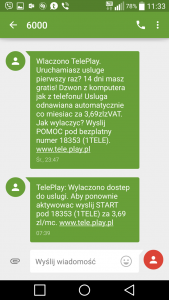

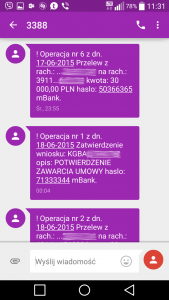

Szukając ofiar przestępców trafiliśmy na Łukasza, który stracił kilkadziesiąt tysięcy złotych w nocy z 17 na 18 czerwca 2015. Krótko przed północą na jego komórkę zaczęły dochodzić dziwne wiadomości. Nie usłyszał ich przez sen i i dopiero następnego dnia rano z przerażeniem zobaczył, że ktoś wyprowadził z jego konta wszystkie zgromadzone tam środki. Zdążył zrobić zrzuty ekranu ze swojego telefonu. Wyglądało to tak:

Ciąg wydarzeń był następujący:

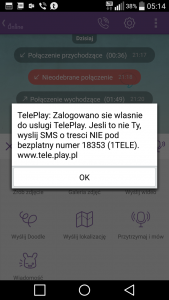

- ok. 23:47 komunikat sieciowy o treści TelePlay: Zalogowano sie wlasnie do uslugi TelePlay. Jesli to nie Ty, wyslij SMS o tresci NIE pod bezplatny numer 18353 (1TELE). www.tele.play.pl

- 23:47 SMS o treści Wlaczono TelePlay. Uruchamiasz usluge pierwszy raz? 14 dni masz gratis! Dzwon z komputera jak z telefonu! Usluga odnawiana automatycznie co miesiac za 3,69zlzVAT. Jak wylaczyc? Wyslij POMOC pod bezplatny numer 18353 (1TELE). www.tele.play.pl

- 23:48 przelew na 1 PLN na konto A w tym samym banku co konto ofiary (test przestępców)

- 23:48 przelew na 1 PLN na konto B w tym samym banku

- 23:50 przelew na 30 000 na konto B

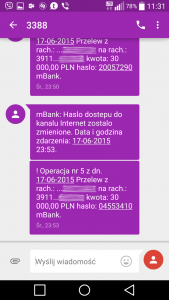

- 23:53 Zmiana hasła dostępowego do kanału Internet

- 23:53 przelew na 30 000 na konto B

- 23:55 przelew na 30 000 na konto B

- 00:04 zawarcie umowy kredytowej

- 00:09 przelew na 39 000 na konto C

- 00:14 przelew na 40 000 na konto C

Gdy Łukasz obudził się krótko po 5 rano znalazł swoje konto uboższe o 169 tysięcy złotych, z czego 40 000 pochodziło z kredytu, którego nie brał. Natychmiast skontaktował się z bankiem gdzie poprosił o zablokowanie wszystkich transakcji. Część przelewów wysłanych do kantoru online udało się odzyskać, ponieważ przestępcy nie zdążyli ich zamienić na walutę, reszta została wypłacona w bankomacie. Wszystkie odzyskane środki są nadal zablokowane w banku na rachunkach na które trafiły feralnej nocy.

Powyższy przebieg wydarzeń pasuje także do scenariusza, w którym przestępcy skradzione środki od razu wypłacają z bankomatów. To tłumaczy 3 przelewy tuż przed północą i dwa po północy. Wynajęty słup mógł stać pod bankomatem i wykorzystać fakt, że o północy następuje wyzerowanie limitów wypłat gotówkowych. Wyjaśnia to także użycie więcej niż jednego konta – przy tak dużych kwotach jakie skradziono w powyższym przykładzie wypłata wszystkiego z jednego konta nawet z dwukrotnym wykorzystaniem limitu dobowego jest niemożliwa.

Spora grupa okradzionych

W sieci nie brakuje relacji osób okradzionych w bardzo podobny sposób w czerwcu i lipcu 2015 roku. W każdej historii powtarza się ten sam scenariusz. Najpierw w środku nocy na telefon działający w sieci Play i obsługujący tokeny autoryzacyjne banku przychodzi informacja o aktywowaniu usługi TelePlay. Chwilę później pojawia się fala SMSów informujących o zaciągniętym kredycie w banku (często na kwoty nawet kilkudziesięciu tysięcy złotych), zrywaniu lokat oraz przelewach wychodzących na inne konta w tym samym banku. Gdy zrozpaczeni klienci próbują zablokować transakcje patrząc na przychodzące SMSy, nocna obsługa infolinii banku przyjmuje od nich reklamacje a w tym samym czasie konta czyszczone są do zera. Oto inna relacja:

Inne przykładowe relacje znajdziecie tu, tu i tu. Jest ich dużo więcej. Najstarszy namierzony przez nas przypadek pochodzi z 9 czerwca. W sumie znaleźliśmy w internecie 3 ofiary okradzione w połowie czerwca i 6 ofiar okradzionych w dniach 17-19 lipca 2015. Pozwala to przypuszczać że ofiar mogło być więcej.

Jak mogło dojść do tych kradzieży?

Krok pierwszy kradzieży, czyli identyfikacja ofiar

Jak pewnie myślicie nie jest prosto opróżnić czyjeś konto w banku. Zasadniczo się z Wami zgadzamy, jednak przestępcy są kreatywni i przy odrobinie szczęścia, braku rozsądku po stronie operatora sieci komórkowej i nierozważności użytkowników byli w stanie opracować wydajny i skuteczny system czyszczenia rachunków bankowych. A wyglądało to tak.

Kluczem do wypłaty środków jest przejęcie kontroli nad otrzymywanymi wiadomościami SMS. Operator sieci Play znacząco to zadanie ułatwił przestępcom poprzez usługę TelePlay. Co prawda by ją aktywować trzeba było wysłać SMS o określonej treści na wskazany numer, ale istniała także druga, łatwiejsza dla przestępcy droga, a był nią serwis Play24. Klienci sieci Play, którzy założyli konto w Play24 i autoryzowali je otrzymaną wiadomością SMS mogli, za pomocą tego samego loginu i hasła co do Play24, aktywować usługę TelePlay. Nie musieli w tym celu ani wysyłać SMSa, ani odczytywać kodu jednorazowego z otrzymanego SMSa. Wystarczyło kilka kliknięć myszki i TelePlay działał. Co prawda Play wysyłał na telefon użytkownika wiadomość o aktywacji usługi a następnie o każdym logowaniu, ale nie był to mechanizm przeszkadzający przestępcom.

Jak przestępcy znajdowali klientów sieci Play? Jedną z metod o których słyszeliśmy było skanowanie przejętych skrzynek pocztowych pod kątem wiadomości z fakturami z sieci Play. Dzięki niefrasobliwości użytkowników, którzy używają tego samego hasła do wielu serwisów, przestępcy dysponują dostępem do tysięcy loginów i haseł do skrzynek pocztowych. Ich przejrzeniem zajmował się specjalny program (np. zwany Fryzjer), który identyfikował skrzynki klientów sieci Play które następnie były ręcznie weryfikowane przez przestępców.

Krok drugi kradzieży, czyli infekcja

Gdy przestępcy wiedzieli już, kto ma telefon w Play, wysyłali do takich osób wiadomości ze złośliwym oprogramowaniem. Oczywiście były one odpowiednio przedstawione – mogły udawać faktury, wiadomości od windykatora czy inne rzekome dokumenty, które trzeba szybko przeczytać. Gdy użytkownik zainfekował swój komputer przestępcy mogli zacząć podsłuchiwać i wykradać jego hasła. W ten sposób zdobywali hasło do bankowości elektronicznej, gdzie sprawdzali saldo rachunków oraz do serwisu Play24. We wszystkich znanych nam scenariuszach ataku występował element zainfekowania komputera ofiary złośliwym oprogramowaniem – niestety ofiary kradzieży również się do nich przyczyniały.

Krok trzeci kradzieży, czyli wielkie czyszczenie rachunku

Gdy przestępcy mieli już wytypowaną ofiarę, znali jej login i hasło do rachunku bankowego oraz do serwisu Play24, aktywowali usługę TelePlay. Umożliwiała ona otrzymywanie przez internet SMSów skierowanych do komórki ofiary. SMSy docierały jednocześnie do strony WWW którą obserwował przestępca oraz do telefonu ofiary, dzięki czemu poszkodowani mogli zorientować się, że dzieje się coś niedobrego. Niestety nawet natychmiastowy telefon do banku nie pomagał zablokować konta ze względu na wolne działanie procedur bankowych i dużą szybkość działania przestępców.

Przestępcy logowali się do rachunku i kradli co mogli. Zrywali lokaty, brali kredyty i przelewali wszystkie możliwe do wydobycia środki na konta założone na podstawione osoby – tzw. słupy – w tym samym banku. Dzięki temu przelewy docierały natychmiast na konta kontrolowane przez przestępców.

Tak wyglądały transakcje przestępców w TelePlay

Krok czwarty kradzieży, czyli duże pranie

Wyprowadzone środki były szybko prane. Scenariusze były różne – wyprowadzone środki mogły trafiać do kantorów internetowych, mogły też być używane do zakupów dóbr elektronicznych (np. kody do gier) lub wypłacane z bankomatów. Bardziej skomplikowany był scenariusz zakupu bitcoinów. Wymagał oczywiście odpowiednich przygotowań – oprócz kont słupów przestępcy rejestrowali konta w różnych serwisach pośredniczących w płatnościach internetowych. Na rachunki założone na skradzione skany dokumentów w serwisie Paysera (z limitem transakcji do 10 tysięcy euro) wpłacali kradzione pieniądze poprzez serwisy obsługujące przelewy natychmiastowe. Serwis obsługujący przelewy widziały przelew z banku z poprawną autoryzacją, bank widział prawidłowy kod z SMSa, zatem do transakcji dochodziło zgodnie z procedurami. Z Paysera środki lądowały na przykład na koncie Webmoney, skąd wędrowały na giełdy kryptowalut i znikały w portfelach BTC.

Inny scenariusz

Powyższy scenariusz pochodzi ze zweryfikowanej przez nas opowieści przestępcy, jednak z sektora bankowego usłyszeliśmy także o innym możliwym scenariuszu wydarzeń. Około 23 czerwca 2015 jeden z botnetów – Slave – zaczął znienacka kraść nie tylko loginy i hasła do konta bankowych, ale także do serwisu Play24.pl. Było to pewnym zaskoczeniem dla obserwatorów tego zachowania, jednak po lekturze tego artykułu zaskoczenie mija – przestępcy mogli najpierw infekować komputery, a potem wykorzystywać fakt, że niektóre z ofiar były klientami sieci Play. Możliwe jest także, że przestępcy dysponowali już pulą wykradzionych loginów i haseł do serwisu Play24 – mogli je zbierać na długo przed odkryciem metody (bot kradł np. wszystkie hasła zapisane w przeglądarce) a potem tylko po nie sięgnąć gdy okazały się przydatne. Wygląda zatem na to, że metoda kradzieży krążyła po środowisku przestępców od maja 2015. Pierwsze kradzieże na których ślady natrafiliśmy miały miejsce w połowie czerwca, wtedy też do sieci Play trafiły pierwsze reklamacje klientów. Trzeba było jednak fali kradzieży z 17-19 lipca, by usługę w końcu wyłączono.

Co na to Play

Tydzień temu poprosiliśmy firmę Play o odpowiedź na kilka pytań dotyczących tej sprawy. Niestety mimo trzykrotnego przesłania pytań zarówno do rzecznika prasowego jak i do całego zespołu prasowego oraz prób nieformalnych kontaktów do tej pory nie otrzymaliśmy żadnej odpowiedzi ani nawet informacji, że taka jest przygotowywana.

W trakcie zbierania informacji o incydentach otrzymaliśmy linka do nieco zapomnianego posta na nieistniejącym już forum przestępczym ToRepublic, gdzie w kwietniu 2014 użytkownik o pseudonimie lisowy.ziom pisał w poradniku dotyczącym usługi TelePlay:

[…] Na pewno wielu z Was przyszło do głowy, zeby założyć taką usługę na czyjś numer mając dostęp do jego telefonu przez krótki czas (żeby odebrać te dwa kody jednorazowe do rejestracji i aktywacji). Moze nawet dałoby się przez socjotechnikę wyciągnąć zdalnie te dwa kody jednorazowe od danej osoby (lub sprytny phishing). Niestety wysyłany jest SMS o aktywacji usługi. […] Wyobraźcie sobie… wgląd we wszystkie smsy, biling połączeń, HASŁA JEDNORAZOWE DO TRANSAKCJI W BANKU, wysyłanie smsów (np. premium, szantaże) bez jego wiedzy czy chociażby rozmowy na jego koszt. […] Akcję można wykonać w nocy (zakładając że mamy jego hasło i login do banku, czy coklwiek tam planujemy zrobić) – ofiara śpi, my logujemy się do teleplay dopiero wtedy – idzie powiadomienie na telefon, które zostanie przespane ;) i działamy, odbierając wszystkie kody jednorazowe do odpowiednich serwisów i używając je zanim ofiara się obudzi. Minus taki że dźwięk smsa może ją obudzić.

Oznacza to, że mimo iż ryzyka związane z TelePlay były dobrze znane – w tym również przestępcom – Play nie zabezpieczył odpowiednio możliwości aktywacji usługi. Gdy Łukasz, którego historię opisaliśmy powyżej reklamował w Playu w czerwcu atak na swoje konto TelePlay w odpowiedzi usłyszał, że reklamacja nie zostanie rozpatrzona, ponieważ usługa jest bezpłatna przez pierwsze 14 dni zatem nie ma podstaw do reklamacji. Play odmówił również Łukaszowi wyłączenia możliwości aktywowania usługi TelePlay w przyszłości.

Kto jest temu winien

Postaramy się odpowiedzieć krótko, bo dłuższe rozważania będą prowadzić prawnicy. Bez wątpienia winni są przestępcy którzy okradali cudze konta. Po drugiej stronie najbardziej winny wydaje się Play, który zaprojektował krytyczną z punktu widzenia użytkownika usługę odbierania wiadomości SMS tak, że mogła być aktywowana bez świadomego działania klienta. Winni są też klienci, którzy zainfekowali swoje komputery złośliwym oprogramowaniem. Winne są także banki, które potrafiły w kilka sekund przyznać w środku nocy kredyty na kilkadziesiąt tysięcy złotych a nie potrafiły wykryć anomalii związanej z opróżnianiem konta ani zablokować transakcji natychmiast po zgłoszeniu klienta. Rola operatora telekomunikacyjnego oraz banku w tym przestępstwie jest tym większa, że to własnie te podmioty miały wiedzę i zasoby które mogły z powodzeniem uniemożliwić oszustwa. Sąd będzie miał trudny orzech do zgryzienia, klienci mogą nigdy nie doczekać się swoich pieniędzy a przestępcy szukają kolejnych sposobów oszukania systemu.

Aktualizacja 2016-03-09

Play odpowiedział, choć nie poinformował nas o odpowiedzi i musieliśmy znaleźć ją sami. Rzecznik przez 8 dni nie znalazł czasu nawet na 3 słowa emaila, ale na szczęście publikacja artykułu pomogła. Oczywiście zabrakło informacji o tym dlaczego tak krytyczna usługa nie była odpowiednio zabezpieczona, ale najbardziej podoba nam się fragment:

Bierzemy najwyraźniej udział w tak głęboko zakonspirowanej konspiracji, że nawet nie wiemy o co chodzi.

Komentarze

Czyli co należy zrobić po otrzymaniu takiego sms-a? Wysłać sms-a o treści NIE? Czy już nic nie da się zrobić?

Dzwonić do banku natychmiast i modlić się by zdążyli zablokować przelewy.

A jak ktoś jest niewierzący?

To polecam nasiadówkę nad rachunkiem prawdopodobieństwa.

System w Play powinien działać tak, że user sam sobie włącza usługę, która mu pasuje + ew. opcje albo jeśli już się zdecydowali na taką metodę włączenia usługi, to powinien przyjść SMS z hasłem jednorazowym do włączenia a nie komunikat „weź sobie wyłącz co ktoś ci włączył wysyłając SMS o treści NIE”.

No ten scenariusz się już nie powtórzy bo pleya wyłączyła usługę. Ale gdyby inny operator coś podobnego wdrożył na tych samych kulawych zasadach aktywacji to… Otworzyć jak najszybciej stronę swojego banku (na przykładzie mBanku) wpisać swój identyfikator i jakiekolwiek przypadkowe znaki w polu hasło. Powtarzać min 3 razy aż spowodujesz blokadę kanału internet. Wtedy szybko dzwonisz do banku i zgłaszasz próbę włamania aby o ile to możliwe cofnęli przelewy (jeśli jest taka opcja) oraz aby zaspany konsultant nie odblokował kanału włamywaczom, zamawiasz nowy pakiet aktywacyjny z nowym identyfikatorem. Odblokowanie kanału internetowego możliwe jest tylko przez IVR albo konsultanta, gdzie wymagane są szczegółowe dane osobowe (patrz wcześniejsze zdanie) lub telekod. Mało prawdo podobne aby ktoś trzymał w komputerze zapisany telekod czy pełne dane z nazwiskiem panieńskim matki.

Z tego co się orientuję, identyfikator klienta w mBanku (login w kanale internet) jest niezmienialny i przypisany do klienta na zawsze. Sądzę tak na podstawie dwóch sytuacji:

– około 4 lat temu znajoma prosiła w placówce banku o zmianę identyfikatora mówiąc, że podejrzewa, że ktoś nieupoważniony mógł uzyskać do niego dostęp – odmówiono jej tłumacząc, że nie mają takiej możliwości i sugerując tylko zmianę hasła,

– sam około 3 lata temu zamknąłem konto (jedyny produkt w tym banku), po czym półtora roku temu otworzyłem je ponownie. Duże było moje zdziwienie, gdy identyfikator klienta był identyczny, jak do starego konta.

Dzwoniłem kiedyś do mBanku na infolinię mówiąc że zapomniałem loginu. Konsultant zaproponował nadanie nowego loginu (przez wysłanie pocztą). Więc da się.

Macie kontakt z kimś poszkodowanym w tym oszustwie? Bardzo mnie interesuje jak się dla nich ta historia skończy.

Jak się skończy to będzie dużo ciekawszy artykuł ;)

Właśnie dla takich tekstów blog z3s jest najlepszy. Brawo :)

A przejecie smartfonu może być jeszcze łatwiejsze, gdy mamy kontrolę nad zainfekowanym komputerem. Nic trudnego wtedy podesłać na smartfona trojana albo przy probie synchronizacji fona z komputerem podesłać inne malware. Można też niepostrzeżenie wbić na kogoś konto, które będzie powiązane kompa z telefonem i tym samym obejdziemy rożne mechanizmy zabezpieczeń.

Gdyby to było takie „nic trudnego” to złodzieje by to robili – a nie robią.

Robią robią w taki sposób. Może w tym konkretnym przypadku opisanym przez Ciebie nie było ku temu możliwości, ale nie jest wiedzą tajemną, że atak poprzez jedno urządzenie na drugie jest wykorzystywane przez hakerów.

Poza tym piszemy tutaj o osobach, ktore dały się złapać i zainfekowały swój komp. Jeśli to im się udało, to nie wierze w to, że np. hasła do routera są zmienione na inne niż fabryczne, a komunikację w urządzeniu nie da się w żaden sposób przekierować oraz podejrzeć. Nie pisząc już o podsunieciu fałszywego komunikatu lub zainfekowanej apki.

Robią? Udowodnij :) Moim zdaniem nie mają pojęcia jak się do komórek zabrać i ich pomysły ograniczają się do „kupny ruskiego trojana tylko jak go wgrać” i „zbudujmy imsi catchera tylko od czego zacząć”.

No przecież już podałem przykład ;) Router > smart. Czym to się rożni od komputera > smarta? Problemem mogą być techniczne (wspomniałem wcześniej o tym). Mianowicie chodzi o to, że komp może być wyłączony w chwili ataku lub w czasie poprzedzającym przygotowania do akcji.

Nie podawaj teoretycznych koncepcji, bo tych można wymyślać setki, tylko podaj przykład ataku który miał miejsce w rzeczywistości.

Przecież sam opisywałeś dziesiątki razy ataki na routery i hakowania za ich pomocą komputerów. Czy to przez nagminne błedy w firmware’u w tanich urządzeniach, czy przez słabe hasła. Przecież to jest to o czym tutaj piszę (urządzenie vs urządzenie). Przestępcy tylko dlatego rzadko korzystają z ataku komputer > smart, że trudno skorelować czas działania wszystkich sprzetów (włączone), gdy działa się na masową skale i – tak jak było we wpisie – czas nagli, żeby nie spalić akcji i wypłacić całą trefną kasę. A telefon jest zawsze włączony, a tym bardziej wirtualny numer. Dlatego koordynacja jest prostsza przy zarządzaniu takim parkiem urządzeń niż komputerow. Podsumowując: rzadko spotykane są takie ataki, ale nie niemożliwe.

Późna pora i brak siłki na dogłębne przedstawienie sprawy, ale zawsze coś:

https://blog.gdatasoftware.com/2013/02/24010-android-malware-infects-windows-pcs-with-spy-bot

Infekcja może być przez zewnetrzne nośniki, ale rownież przez WiFi w sieci lokalnej lub nawet przez BT. W druga stronę jak łatwo się domyślić też to działa.

Jeszcze raz :) Powiedziałeś o scenariuszu gdzie kontrola na komputerem pozwala na kontrolę nad telefonem. Nie znam takiego ataku.

Przytoczyłeś dwa przykłady. W jednym mówisz o ataku na ruter. To nie to samo, przy protokole SSL nie jest tak prosto zaatakować połączenie z bankiem, atak jest widoczny w przeglądarce. Drugi przykład który podałeś to infekowanie komputera przez telefon, więc w drugą stronę. To tez nie to samo.

Dalej twierdzę, że zainfekowanie telefonu przez komputer jest BARDZO TRUDNE i nikt tego nie robi lub przynajmniej o takich atakach nam nie wiadomo.

Dlatego ciągle piszę o routerach, że napisałeś, że „nic trudnego” w odpowiedzi na to co ja napisałem. A chciałem przekonać Ciebie, że atak na urządzenia jest możliwy (nie zagłębiając się już w ich rodzaj). Widać nie przekonuje takie porównanie, to dałem drugi przykład z atakiem fon z Andkiem > komputer. I tutaj też krecisz nosem, że nie to samo. Zgodzę sie, ale to nawet lepiej. Jeśli udało sie stworzyć malware, które potrafi infekować Andkaiem Windowsa (przez podpięcie pena lub przez USB smarta), to tym bardziej prosto będzie w drugą stronę. A to ze wzgledu, że pakiety ochrony które są wykorzystywane w większym stopniu na Windowsach i trudniej taki atak skutecznie dokonać (a w przedstawionej historii udało się, w dodatku nie zostali wykryci!). A Andek rzadko kiedy jest zabezpieczony antywirem (a ich skuteczność woła o pomstę do nieba) i w dodatku są w większości nieaktualizowane i mające mnóstwo luk. A to już prosta droga do użycia exploit kita i powodzenie infekcji niemal gwarantowane.

Odnośnie szyfrowania SSL to fakt, trudno zrobić Man in the middle. Ale mając dostep do routera, ma się o wiele większe możliwości. No ale na dziś zostawmy już nieszczęsne routery.

Piszesz, że nie spotkałeś sie z takim atakiem. Dla mnie to wygląda tak, jakbyś nie chciał się „spotkać”. Mnie udało się dotrzeć do ataku komp > smartfon, ale z przekory nie zamieszczę odsyłacza. Jeśli mnie udało się znaleźć, to badaczowi takiemu ja Ty, powinno to zająć o wiele mniej czasu :)

http://www.lifehacker.com.au/2016/03/warning-new-cyber-threat-hits-australias-major-banking-apps/ Taki przykład z ostatnich dni.

Myślę, że główną trudnością w takim ataku (której nie uwzględniłeś) jest to, że między architekturą i oprogramowaniem na telefony występują znacznie większe rozbieżności, niż między architekturą i oprogramowaniem komputerów PC.

Przykładowo: dużo prościej jest napisać grę na PC, niż grę mobilną, działającą na każdym urządzeniu z systemem Android. Aby taka gra działała na „każdym” urządzeniu z Androidem trzeba uwzględnić masę rzeczy i to może być trudność.

Gdyby tak było, to nie czytalibyśmy o milionach malware’u na Andruta. Poza tym większość jest pisana z pomocą przeróżnych frameworkow, które niwelują problemy pisania softu wynikające z rozbieżności konfiguracji sprzetowych.

Przyjdą czasy, że nie będzie trzeba przejmować telefonu. Wystarczy login i hasło użytkownika do banku. Wycieczka złodzieja z imsi catcherem pod dom ofiary i czyszczenie.

Świetny artykuł! Dzięki.

Pierwsze, co mi przyszło do głowy na początku czytania, to WTF – jakim cudem Play wyrwał tak ogromną dziurę w mechanizmach bezpieczeństwa?! Ale później czytam, że jednak ktoś musiał posiadać login i hasło do konta w ich systemie, więc nie rozumiem skąd w podsumowaniu „najbardziej winny wydaje się Play, który zaprojektował […] usługę odbierania wiadomości SMS tak, że mogła być aktywowana bez świadomego działania klienta” – owszem, taka usługa powinna była do włączenia wymagać potwierdzenia hasłem z SMS-a …ale funkcja była przecież projektowana na okazję 'rozładowanego telefonu’. Najbardziej winny jest użytkownik, który stracił hasła do dwóch powiązanych ze sobą usług (operator telekomunikacyjny oraz bank). Play jest winny mniej – oni po prostu nie przewidzieli konsekwencji uproszczenia życia użytkownikom (podobnie było z kartami zbliżeniowymi, WPS-em i wieloma innymi rzeczami w branży IT; bo kto jest WINNY temu, że są buffer overflowy albo SQL injection?). Ale czy nieefektywne działania zapobiegające PO FAKCIE można określić 'winą’ banków? Nie sądzę – niańczenie klientów to nie jest ich podstawowa funkcja. Należy chwalić te banki, które mają dobre mechanizmy wyłapywania fraudów, ale nie wymagajmy, aby te mechanizmy były w 100% skuteczne. One mają tylko minimalizować skutki (zazwyczaj) głupoty.

No to przecież normalne że ktoś kto ma dostęp do Twojego komputera może bez problemu de facto sklonować Twoją kartę SIM. Czemu tu się dziwić. ;)

1. „klonowanie” nie dotyczy każdego kto uzyskał dostęp do komputera,

tylko konkretnego przypadku z tego artykułu, jeśli się mylę proszę o wyjaśnienie :)

2. Jeśli ktoś nie korzysta z menadżera haseł ale zaznacza opcje „zapamiętaj mnie” też jest narażony na przechwycenie hasła i loginu??

Problem dotyczył tylko klientów sieci Play, tylko do lipca 2015, tylko jeśli mieli konto w Play24 i tylko jeśli zainfekowali swój komputer.

Nie ma takiego sposobu na obecne karty SIM.

„V2 or later SIM cards are very difficult to copy as additional copy protection and anti tamper protocols have been added to the cards. A V2 card is anything made circa 2002 and later (this includes 3G cards). Any attempt to copy a V2 or newer card could result in the card being rendered utterly useless.”

Jest tylko jedna metoda, ale nigdzie nie ma szczegółów jej przeprowadzenia: https://www.youtube.com/watch?v=qKCQ1KL9GEc

Mówię o „de facto” sklonowaniu czyli osiągnięciu stanu, w którym połączenia i SMSy docierają gdzie indziej niż aktualna karta SIM. Klonowanie kart SIM jest dzisiaj niepraktyczne nawet jeśli wykonalne, dużo prościej jest wyłudzić duplikat albo wręcz ukraść telefon…

[blockquote]owszem, taka usługa powinna była do włączenia wymagać potwierdzenia hasłem z SMS-a …ale funkcja była przecież projektowana na okazję ‚rozładowanego telefonu[/blockquote]

To oznacza błąd projektowy. Zamawianie usługi na zasadzie wyślij SMS’a o treści NIE jeśli nie zamawiałeś jest porażką. Włączenie każdej takiej usługi powinno się potwierdzać.

Co do projektowania pod rozładowany telefon. Przecież nic nie stoi na przeszkodzie użytkownikowi, który zobaczy 5% baterii na włączenie usługi i jej potwierdzenie – nie czekając na całkowite jej padnięcie.

1.Jeśli ktoś korzysta z menadżera haseł wbudowanego w przeglądarkę, jak ma się chronić? W moim przypadku nie ustawie hasła głównego, są jakieś dodatki integrujące się z przeglądarka do zapamiętywania haseł?

2. Czy jeśli w przeglądarce lub programie pocztowym ustawimy hasło główne zabezpieczy to w jakikolwiek sposób?

3. Programy do przechwytywania haseł pobierają je bezpośrednio z przeglądarki (menadżer haseł) czy także z plików w których te hasła się znajdują na komputerze?

1. Nie korzystać.

2. Patrz pkt 2

3. Automatycznie z przeglądarek.

Zainstaluj KeePassa.

Dziękuje.

czy program pocztowy jest dobrym rozwiązaniem do odbierania maili??

Program pocztowy bez zapisanego hasła tak ;)

The Bat! Professional lub Voyager ma możliwość zaszyfrowania plików z emailami generalnie całego profilu. Co prawda The Bat jest płatny, ale … niczego nie sugeruję ;) Wtedy możesz nawet zapisać hasło do logowania.

Zatrzymałem się na pętli nieskończonej przy pkt 2

KeePass ok, albo Safe-in-cloud – db trzyma na dysku i we wskazanej chmurze (Google drive, OneDrive, Dropbox, Yandex, itp) +apka na smartfona ze wsparciem odcisku palca, płatna tylko raz, bezabonamentowo.

Keepass? Hmm, sam używam, ale blokuję automatycznie po paru minutach nieużywania: https://www.helpnetsecurity.com/2015/11/03/open-source-keefarce-tool-loots-encrypted-passwords-stored-in-keepass/

Adamie, a czy zapisane hasła w przeglądarce zabezpieczone hasłem są dla takich botów jakąś przeszkodą? Hasło silne:)

Nie wiem, ale obstawiam, ze jak już to hasło podasz bo skorzystasz to mogą je ukraść.

Oby Was prawnicy Playa nie zaczęli ścigać za ten artykuł, tak jak w tamtym roku pewna kancelaria jak napisaliście o włamaniu do ich sieci. Tu ewidentne wskazujecie, ze winna była ich usługa, mogą się czepiać. no ale trzymam kciuki, nie dajcie sie!

ekstra art, dopiero teraz dowiedzialem sie czym (TP) handlowali na torepublic Pocket i inni.

De facto handel widoczny dla postronnych dotyczył usługi TelePlay jako takiej, nie dostępu do cudzych SMSów. Teleplay służył na co dzień przestępcom np. do obsługi kont słupów albo do dzwonienia na infolinie banków.

Super artykuł na poziomie dawnej prasy drukowanej

Szacun za sekcję „Kto jest temu winien”. Solidne i dobitne podsumowanie..

A wystarczy korzystać z listy haseł jednorazowych na PAPIERZE, zamiast z kodów przesyłanych SMS-em i od razu jest się poza zasięgiem większości tego typy oszustów.

majac SMS skontrolujesz, czy nie zostal w przegladarke wstrzykniety numer innego konta. Majac karteczke, puscisz przelew.

Skontrolujesz poprawnie o ile porównasz numer rachunku w SMSie z informacją o rachunku docelowym, który chciałeś użyć.

Do tego dochodzi kwestia gdzie jest ta informacja o rachunku docelowym – jeśli jest w postaci elektronicznej to może być już tam podmieniona, więc porównanie z nr. rachunku w kodzie SMS nic nie da – będzie poprawny.

Już w roku 2010 zamierzałem opublikować kryteria oceny bankowości elektronicznej, która w czasie zamieniła się na opis modelu zagrożeń – http://lists.owasp.org/pipermail/owasp-poland/2010-May/000066.html (swoją drogą, to był drugi co do wielkości, wątek na liście OWASP Poland wszechczasów ;-)).

Ciągle, czasem w artykułach (w tym akurat nie :) na innych portalach – tak), czasem w komentarzach, widzę brak zrozumienia modelu zagrożeń dla korzystających z bankowości elektronicznej.

Jeśli ktoś ma ochotę na chwilę współpracy i skompletowania modelu zagrożeń, który opublikujemy w sieci, zapraszam do kontaktu, a póki co, część opisu można znaleźć tutaj – https://speakerdeck.com/pskowron/sphinx-dyre-slave-potomkowie-zeusa-jest-czego-sie-bac

ALe papier jest bardziej podatny na socjotechnike. W SMS-ie masz podane jakiej operacji dotyczy – raz wykradzionym kodem papierowym możesz potwierdzić dowolną transakcje – w tym uruchomienie kredytu – i nawet SMS-a o północy nie dostaniesz, żeby cokolwiek ratować.

Po pierwsze banki nie lubią haseł jednorazowych – np. DB pobiera ekstra opłatę jak ktoś nie chce przejść na komórkę.

Po drugie teoretycznie autoryzacja przez SMSa jest bezpieczniejsza bo bank (CZASAMI) przesyła numer konta, na które wysyłasz kasę.

Poza sytuacją, gdy tracisz komórkę, ew ci ja sklonują jak w powyższym przypadku. Tyle, że tu „klonowanie” za przestępców zrobił Play.

Rzetelne śledztwo.

Jestem pełen podziwu dla złożoności tego ataku, skali kradzieży i koordynacji działań. Robota zawodowców w swoim fachu…

Dopóki nie będzie pozwu zbiorowego + nagłośnienie w mediach dopóty można zapomnieć o odzyskaniu środków, po prostu rozpłynie się to i mówię tu o sądach które zwyczajnie to zbagatelizują.

Tymczasem sprawdza się stara jak świat metoda do zabezpieczenia a mianowicie komputer + internet = linux chyba że nie masz na nim nic co można by ukraść wtedy windows ;]

90% wszystykich scamow zaczyna sie od zalacznika w emailu, gdzie glupi ludzie klikaja byle gdzie bez zastanowienia i bez wiedzy jakie to moze wyrzadzic konsekwencje.. a potem tylko placz i zgrzytanie zebami… Ja tego nie pojmuje, przestępcy pewnie też i dlatego kroja takich na prawo i lewo i w sumie nie jest mi ich żal.

Winę ponosi w znacznym stopniu bank, dział bezpieczeństwa widząc logowanie z obcego IP (pewnie TOR lub VPN), powinien automatycznie zablokować realizację transakcji a odblokować je po kontakcie z klientem.

Dobry artykuł. Choć spodziewałem się czegoś bardziej wyrafinowanego. Przez chwilę bałem się, że to trojan na androida. Jak doczytałem do części dot. infekcji komputera, odetchnąłem :). A przez chwilę pomyślałem że może lepiej mieć feature phona do autoryzujacych smsow..

Świetny artykuł, dobra robota.

Wy dalej wierzycie PolyPocketowi w jego story ?

Czy po prostu napisaliście art bo nie było o czym pisać ?

Wierzę w te elementy historii które byłem w stanie potwierdzić w wielu niezależnych i wiarygodnych źródłach.

Przy okazji czy ktoś się orientuje ile warty jest dodatek typu Key Scrammbler w starciu z obecnie używanymi keyloggerami? Z definicji ma chronić wpisywane hasła przed keyloggerami szyfrując dane z wciskanych klawiszy. Podobną funkcjonalność plus zaawansowany HIPS ma nasz krajowy SpyShelter ktoś używał albo poddawał go odpowiednim testom i może coś powiedzieć o nim w kontekście opisywanego ataku?

Super artykuł, jak zwykle trzymacie poziom!

Ten program fryzjer to co to takiego bo pierwsze slysze ?

Wspomniany „program” Fryzjer to w zasadzie skrypt php do masowego przeszukiwania skrzynek pod kątem wiadomości zawierających słowa kluczowe. W przestępczym świecie taki proces nazywa się „czesaniem skrzynek”, stąd pewnie wzięła się nazwa tego skryptu.

Ciekawostką jest, że autorem tego programu jest ten sam cytowany w artykule „lisowy.ziom” (w źródle skryptu php jest taka informacja i wiele komentarzy do kodu), który w 2014 roku pisał o wykorzystaniu TelePlay do takiego ataku na banki. Ciekawa zbieżność.

Ten skrypt znalazłem na jakimś forum ze skryptami php, z adnotacją, że osoba wrzucająca znalazła go na forum w sieci ToR. Teraz jednak nie mogę tego znaleźć – nie będę pomagał przestepcom!

jak dla mnie Play zabezpieczył wszystko dobrze, musisz się zalogować, a i tak dostajesz powiadomienia o aktywacji i każdym logowaniu

a że ktoś dał sobie przejąć maila i konto play? cóż, jak się otwiera faktury w exe i jeszcze klika „tak jasne, uruchom jako admin” to można mieć pretensje tylko do siebie

Powtórzę poprzedni komentarz: No to przecież normalne że ktoś kto ma dostęp do Twojego komputera i nie ma do Twojego telefonu to może bez problemu de facto sklonować Twoją kartę SIM.

i zrobić bardzo wiele innych rzeczy jeśli nie zabezpieczysz komputera odpowiednio, jak ktoś ci się włamie do domu to wyniesie komputer z loginami, ale poza tym wszelką pozostałą elektronikę, gotówkę, cokolwiek co da się łatwo sprzedać

ba, może również mieć fizyczny dostęp do telefonu, i co wtedy?

jasne, można było to zrobić bezpieczniej, ale niestety zawsze bezpieczeństwo kosztuje wygodę

nie widzę sposobu na aktywację tej usługi w sposób niewymagający dodatkowych opłat gdy nie możesz skorzystać ze swojego telefonu, w końcu wszelkie (ok, na pewno jest kilka chwalebnych wyjątków, niestety w ostatnich latach nie spotkałem) infolinie i teleboki są płatne…

Zgadzam się z zakiusem, wina nie jest po stronie Play. Zaoferował nową usługę, która była użyteczna. To że w bankach uznają że SMS nie można przeczytać bez komórki, to już jest problem banków a nie operatora albo klienta.

IMO przesadzasz. To tak, jakby lekarz mówił: „to przecież oczywiste, że choroby X leczy się Y”. Nie każdy musi znać się na wszystkim. Opisany przypadek nie wskazuje na naiwność klientów – to nie była żadna socjotechnika, a skomplikowany atak, przed którym aby się zabezpieczyć, trzeba było mieć sporą wiedzę lub brak zaufania do usługi Play umożliwiającej korzystanie z telefonu – bez niego.

Klienci mieli prawo założyć, że skoro Play udostępnił taką usługę, to jest ona bezpieczna. Nie była ona bezpieczna głównie dlatego, że IMO nie da się zabezpieczyć w pełni takiej usługi, tak jak nie da się lepiej zabezpieczyć komputera przed zagrożeniami płynącymi z Internetu niż po prostu – nie podpinać go pod sieć. Zdalne sterowanie telefonem po prostu z definicji stwarza pole do nadużyć.

była bezpieczna, wymagała logowania, nie było w samej usłudze żadnej dziury umożliwiającej przejęcie konta bez poważnego błędu użytkownika (czy raczej: nie została żadna ujawniona, bo czy istniała nie jesteśmy w stanie stwierdzić)

Jeśli usługa ma na celu umożliwić korzystanie z numeru w sytuacji, gdy SIMka jest niedostępna to trudno wymagać aktywacji kodem SMS. Jasne, można też aktywować na podstawie jakiegoś numeru klienta czy czegoś z umowy, ale kto to ma ze sobą na wyjeździe? Play wybrał rozsądny kompromis między bezpieczeństwem a wygoda i dostępnością. Nie sprawdziło się? No nie, ale czy obwiniasz producenta maszyny jak włożysz rękę do młynka? Gdzie się da wykrywa się kontakt z ciałem, przy okazji rozwalając maszynę by ją zatrzymać, ale jak to jest maszynka do mięsa to się już nie da, pozostaje wiara w rozsądek użytkownika.

Pytanie nie za bardzo związane z tematem.

Zastanawiam się co wybrać jeżeli chodzi o bezpieczne przechowywanie haseł, Lastpass czy KeePass?

Co polecacie bardziej?

Z góry dzięki za odpowiedź.

KeePass 2 daje rade, tak samo jak Keepass wcześniejszy. Tylko wyłącz skrót klawiaturowy w ustawieniach keepass, bo nie będziesz mógł napisać literki „ą”.

W sypialni na Pe?

Poszkodowanym polecam lekture orzeczen sadow w podobnych sprawach. Zdecydowana wielszosc osob poszkodowanych odzyskuje swoje pieniadze od banku

http://orzeczenia.lodz.sr.gov.pl/content/$N/152510100000603_II_C_000383_2015_Uz_2015-09-28_001

Na pozwanym Banku jako dostawcy wydającemu instrument płatniczy ciążył z mocy art. 43 pkt 1 ustawy obowiązek zapewnienia, że indywidualne zabezpieczenia instrumentu płatniczego nie są dostępne dla osób innych niż użytkownik uprawniony do korzystania z tego instrumentu, na powódce zaś – jako użytkowniku instrumentu płatniczego – spoczywał obowiązek korzystania z instrumentu płatniczego zgodnie z umową ramową oraz zgłaszania niezwłocznie dostawcy utraty, kradzieży, przywłaszczenia albo nieuprawnionego użycia instrumentu płatniczego lub nieuprawnionego dostępu do tego instrumentu (art. 42 ust. 1 pkt 1 i 2). W celu spełnienia powyższego obowiązku użytkownik, z chwilą otrzymania instrumentu płatniczego, winien podejmować niezbędne środki zapobiegające naruszeniu indywidualnych zabezpieczeń instrumentu, w szczególności jest obowiązany do przechowywania instrumentu płatniczego z zachowaniem należytej staranności oraz nieudostępniania go osobom nieuprawnionym (art. 42 ust. 2).

http://orzeczenia.lodz.sr.gov.pl/content/$N/152510100000603_II_C_000383_2015_Uz_2015-09-28_001

A to się będzie działo teraz :-) Dzięki za link do orzeczenia!

Orzeczenie nieprawomocne. Póki co nic nie znaczy.

Pytanie, czy komputery/smartfony miały zainstalowane oprogramowanie antywirusowe?

Wg mnie Play niepoważnie podszedł do sprawy uniemożliwiając klientom permanentne wyłączenie usługi. Bardzo lekceważące podejście ze strony banku, który nie potrafił zauważyć anomalii oraz dokonać niezwłocznie blokad po otrzymaniu sygnału klienta. Nawet nazwała bym to blamażem banku.

Sam jestem użytkownikiem Playa i testowałem kiedys ten TelePlay, gdy była to nowość. Jestem na 100% pewny, że mimo że się zalogowałem przez play24, to musiałem potwierdzać kodem SMS włączenie tej usługi i jej aktywację. Do tego chyba losowo co któreś logowanie pytał o kod wysłany na komórkę – i to było bardzo dobre zabezpieczenie.

Tylko jaki sens był tak zabezpieczonej usługi skoro miała ona służyć między innymi do komunikacji, gdy wysiadł nam zwykły telefon? Nie dało rady się zalogować do teleplay bez odczytania kodu z prawdziwej komórki (która była rozładowana). Więc domyślam się, skąd ta zmiana ze strony playa i wyłączenie autoryzacji dostępu kodem sms… pewnie klienci krzyczeli, żeby nie musieli potwierdzać swojego wejścia tymi kodami. No i masz babo placek :)

Winni są głównie uzytkownicy, którzy nie zmieniają haseł po kilka lat i dają się zainfekować w banalny sposób na faktura.pdf.scr (tym bardziej że Play wysyła faktury z podpisem cyfrowym już od pół roku chyba).

Czy ktoś wie w jaki sposób zabezpieczyć pliki na google drive? Często zmieniam hasło do poczty ale na telefonie dla wygody mam ustawione na stałe a wolałbym żeby nikt nie dobrał się do moich w których dużo mam prywatnych informacji. Najlepiej jakby się dało w jakiś bezpieczny sposób ustawić hasło na pliki.

„Pytanie, czy komputery/smartfony miały zainstalowane oprogramowanie antywirusowe?”

Wg mnie to czy mialy czy nie mialy nie przesadza o winie uzytkownika. Dla przykladu dla windows 8 w gore mozna twierdzic ze fabrycznie zainstalowany windows defender to oprogramowanie antywirusowe. Wiec wystarczy oryginalny system i odpowiednie argumentowanie w sadzie (nieobciazajace uzytkownika) i sprawa kest do wygrania. Na portalu orzeczen sadowych wystarczy kliknac podbne orzeczenia i tego jest pelno. Program antywirusowy to tylko jeden i niekoniecznie przesadzajacy element pozwu.

A czy tak samo można by okraść osoby mające włączoną apkę typu Mighty Text do czytania i pisania smsów na kompie?

Patrząc na tą sytuację może być ciężko odzyskać kase iMHO. Po pierwsze mówimy o zinfekowaniu komputerów – co jest winą użytkownika, i tym samym udostępnieniu, mniej świadomie loginu i hasła do portalu bankowego. W związek z czym bank może oprzeć się na braku należytych zabezpieczeń ze strony klienta. Jeżeli chodzi o banki i mechanizmy antyfraudowe – transkacje muszą znacząco odbiegąc od wzorca żeby system je wyłapał i oznaczył – co z reguły powinno łaczyć sie z zablokowaniem transakcji nawet internalowej. Musiałoby to znaczyć że albo one nawaliły – wyłączono z kontroli internalowe transakcje – i tu winę poniesie bank, albo że obserwowano historie transakcji klienta by zrobić je równie podobnie – spójrzcie na przykład Łukasza – kilka transakcji po okreslonej kwocie. Oczywiście może być to przypadek tego typu że to był limit transakcji jednorazowej – ale to przeciez można zmienić mając dostęp do portalu klienta. także szarpanie się na zasadzie kto jest winny – i na ile Play – może chwile potrwać.

Można dzwonić na *500 i poprosić o usunięcie konta play24…

Pytanie graniczne, z jakich systemów korzystali poszkodowani? Czy znalazł się tam ktoś z linuxem?

Troszkę z innej beczki.

Czy jest takie konto pocztowe z interfejsem www, które przesyła zawartość mejla/załącznika jako plik graficzny? Czy to zmniejszyłoby szansę na atak na komputer osoby zalogowanej do skrzynki pocztowej?

Jest taka aplikacja nazywa się Criptext http://criptext.com/

Odpowiedź Gruszki: https://blogplay.pl/2016/03/co-play-ma-wspolnego-z-producentem-nozy/

I dlatego wszystkie środki trzymam w bitcoinach. Multi Sig i tylko offline. Plus parę cold wallet ów.

a nie boli cie to ze przez wahnięcie kursu tracisz czasami w jeden dzien 1000 zł? przyjmujac ze masz w tym wallecie przynajmniej te 10 btc.

cold wallet też ci mogą opierniczyć tak jak na paru światowych giełdach i jednej krajowej. Kwestia mocy obliczednioswej optymisto

„Po drugiej stronie najbardziej winny wydaje się Play, który zaprojektował krytyczną z punktu widzenia użytkownika usługę odbierania wiadomości SMS tak, że mogła być aktywowana bez świadomego działania klienta. Winni są też klienci, którzy zainfekowali swoje komputery złośliwym oprogramowaniem. Winne są także banki, które potrafiły w kilka sekund przyznać w środku nocy kredyty na kilkadziesiąt tysięcy złotych a nie potrafiły wykryć anomalii związanej z opróżnianiem konta ani zablokować transakcji natychmiast po zgłoszeniu klienta.”

– Dostęp do TelePlay nie odbywał się bez świadomości, były smsy. Oczywiście lepiej gdyby trzeba było to jakoś dodatkowo aktywować, ale info do klienta było wysyłane. Równie dobrze, ktoś mógł uzyskać taki dostęp przy kradziezy smartfona, ma wtedy numer tel, i ma sms.

– Klient winny bo zainfekował swój komputer, przez co dopiero wtedy złodzieje uzykiwali dostęp, zarówno do kont bankowych, jak i Play24 a w efekcie TelePlay. W sumie to mieli dostęp wszędzie mając pod kontrolą taki komputer.

– Banki mają poustawiane limity, ale jak ktoś się loguje na lewo na konto i te limity zmienia na maksymalne, to co mają wyłapać ??

Niestety na końcu wyjdzie, że winny jest klient, bo gdyby nie zainfekował komputera, to cała akcja by się nie odbyła (brak dostępu do konta bankowego, Play24, TelePlay itp.), tak samo jak klient jest winny, że wszędzie używa tego samego hasła, i jak ktoś je pozna to może to wykorzystać.

Zamiast tak siedzieć czasem bezczynnie, polecam lekturę bazy danych ToRepublic :D

Po to od początku w telefonii komórkowej GSM była karta SIM by z niej korzystac. Jaki to normalny operator wpuszacz do swojej sieci terminale nieuwierzytelniane kartą SIM? Takim operatorem powinno zająć się UKE i prokuratura, bo naraża swoją głupotą innych. Przecież to jest sprzeczne z prawem telekomunikacyjnym.

A ludzie korzystający z tak głupich rozwiązań sami sobie są winni (tyle, że nie każdy musi się znać na wszystkim).

Wg mnie uruchomienie tak debilnej usługi, która pozwala identyfikować się tym samym numerem komórkowym i wykorzystawać go do odbioru SMS-ów z komputera, bez sprzetowego komponentu (w telefonii komórkowej mamy standardow two-factor authentication) zasługuje na jak największe potępienie.

To może jeszcze zablokujmy funkcję przekierowania połączeń albo poczty głosowej? Bo one umożliwiają odbiór informacji bez dostępu do „sprzętowego komponentu”.

Witajcie,

coś Play ma dziwną politykę i chyba często sprzedaje swoje bazy danych numerów. W dniu wczorajszym ojciec dostał podobnego sms-a o usłudze że może wyłączyć bo 14 dni jest za free. Na szczęście ma zablokowane numery wychodzące na sms więc nie mógł odpowiedzieć. W tej sieci jest od nie lada prawie miesiąca i przenosił numer :) a nie otrzymał go od Play :)

P.S miał konto w mBanku kilka lat temu czyżby przypadek?

Taka myśl podpowiedź dla organów ścigania. Gdybym ja miał zrobić taki atak, sprawdził bym wcześniej, jak intensywnie śpi ofiara i czy śpi w danych godzinach. Mając jej numer telefonu, zadzwoniłbym kilka dni wcześniej, o danej godzinie, sprawdzając reakcję. Jeśli coś takiego miało miejsce, można mniej więcej zlokalizować złodziei.

Nie wiem czy wiecie, ale tak jak w Play działo TelePlay, tak np. w Orange nadal działa MultiBox, który także daje możliwość wysyłania jak i odbierania sms. Może by się ktoś tym zainteresował.

Ile jest jeszcze podobnych usług?

Mam telefon w play’u. Co robić, jak żyć?

Johny a masz świadomość że ta usługa już dawno jest nie aktywna?

Czy bez zainfekowania kompa daliby rade tez ukrasc?

Tylko w przypakdu, jezeli posiadali hasło do przeszukiwanych kont pocztowych, i klient miał np. takie samo hasło zarówno do poczty jak i play24. Wtedy z poczty mieli faktury i nr telefonu, a dzięki dostepowi do play24 mogli uzyskać dostęp do TelePlay.

W innych przypadkach, tylko po zainfekowaniu komputera.

No to ja przy okazji zareklamuję usługę, która powstała w miejsce tej niebezpiecznej: Telefon https://telefon.play.pl Jest ładna, a numery telefonów można ściągnąć łatwo z komórki. I roaming niestraszny

„PS: Zastanawiam się też, dlaczego ten tekst pojawił się akurat wczoraj wieczorem? Dziwny zbieg okoliczności.”

Przypadek? Nie sądzę :D

Dziwnym trafem znowu bank_ na_M ….ktory to rozdaje numery klientow na prawo i lewo

A ja powiem krotko tak – od poczatku istnienia internetu, tj gdy zaczynal on raczkowac powiedzmy 1996-97 roku, nigdzie nie podawalem zadnych waznych swoich danych osobowych itp. A juz w tamtych czasach powstawaly rozne ankiety atakujace nas wypelnieniem niby anonimowym w celach marketingowych itp. Wszelkie portale na ktorych chca aby podac swoj nr tel omijam szerokim lukiem, tam gdzie trzeba podac email podaje jeden specjalny taki do spamu, tam gdzie trzeba podac swoje dane osobowe najpierw podaje te zmyslone, a jak portal wymaga podania prawdziwych wraz z peselem itp, 10 razy sie zastanawiam czy podac w zaleznosci do jakiej uslugi sie rejestruje, nawet jezeli informuja mnie ze nie beda przetwarzac danych. Pomijam juz odbieranie fikcyjnych maili z niepewnych zrodel itp. Play24 nie uzywam bo nie widze totalnego sensu w tej usludze. Dobre to dla firm szpiegujacych swoich pracownikow z tel sluzbowymi w play. Telefon mam na karte, i nie zamierzam brac na abonament (SIC!), bo wiem ze wtedy jestem na widelcu roznych sluzb, takze przestepczych :) Swiadomosc internetowa ludzi na swiecie (uzytkownikow jak i instytucji wszelakich, np bankow ) jest dalej na poziomie przedszkolaka i ten fakt wykorzystuja przestepcy i beda wykorzystywac, zadne zabezpieczenia nie pomoga jak sie nie wlaczy myslenia.

A mam pytanie jeszcze, moze mi ktos wytlumaczyc jakim cudem banki przynaly ofiara kredyty , w piatek, o 12 w nocy , bez papierologii i stawienia sie osobiscie w banku ? Potrzebuje wziac kredyt, bez zdolnosci kredytowej :P

Człowiek bez zdolności kredytowej nie zrozumie problemów człowieka ze zbyt dużą zdolnością, któremu bank tylko zmienia oferowane kredyty i kwoty które może wziąć „od ręki” bez żadnych (dodatkowych) dokumentów. Wystarczą obroty na koncie i historia z BIKu

Jeśli rzecznik Playa mówi, że o czymś nie wie, to na pewno tak jest! Bo Play to jedyna taka sieć! Marka młodych, ambitnych! Hurra! …Nie, rzecznik Play nie jest osobą godną zaufania. Wiadomo, każdy rzecznik będzie manipulował marketingowo, ale pamiętam też, jak zarzekał się, że nic nie wie o danej sprawie, podczas gdy kilka dni wcześniej pisał na ten temat. To już wykracza poza granice etycznego marketingu, jeśli w ogóle taki jest. Szkoda, że jako dziennikarze nie zwracacie na to uwagi. Jeśli napiszę „jestem fajny”, a gazeta napisze, że „Krzysiu jest fajny”, to słowa dziennikarza sprawiają wrażenie faktu, a nie mówienia o samym sobie – co by nie miało miejsca przy „Krzysiu twierdzi, że jest fajny”. Tak, wiem, jest źródło, ale podświadomie się zapamiętuje to pierwsze.

Wydaje się, że wystarczy wyłączenie telefonu lu tryb samolotowy.

Czy wiadomo jak ten temat się skończył?