Mieliście kiedyś na pomysł, żeby na publicznym adresie IP wystawić zdalny pulpit i nie zabezpieczyć go żadnym hasłem? Okazuje się, że gdybyście tak zaszaleli, Wasz komputer znalazłby się wśród wielu tysięcy podobnie skonfigurowanych maszyn.

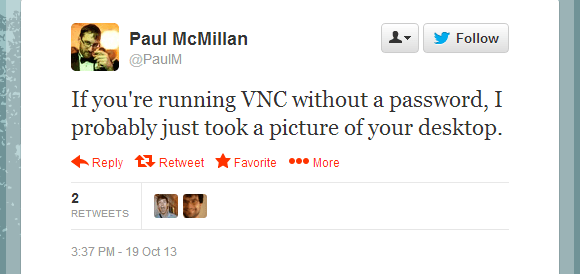

Paul McMillan nie jest pewnie pierwszym, który wpadł na pomysł przeskanowania całego internetu pod kątem dostępnych publicznie zdalnych pulpitów – jest jednak pierwszym, który nie tylko to zrobił ( i to na żywo, w trakcie konferencji toorcon), ale również wykonał zrzut ekranu każdego odwiedzonego pulpitu i umieścił wyniki w sieci. Przeskanował on za pomocą narzędzia Masscan całą dostępną przestrzeń adresową IPv4 (oprócz instytucji rządowych i uniwersytetów) pod kątem otwartego portu 5900, na którym domyślnie instaluje się usługa VNC (Virtual Network Computing), umożliwiająca zdalny dostęp do pulpitu komputera.

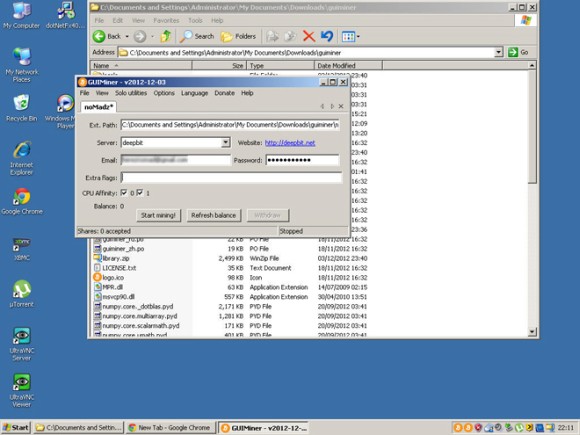

W drugim kroku użył narzędzia VNCSnapshot, by utrwalić zrzuty ekranów, do których dostał się bez podawania hasła. Cała operacja skanowania i utrwalania zajęła mu 16 minut. Niewiele dłużej myśląc w kroku trzecim opublikował całą kolekcję 30 tysięcy zrzutów ekranów w sieci. Niestety w kroku czwartym kolekcję usunął, ponieważ ktoś zwrócił mu uwagę, jakie poufne dane znalazły się na przechwyconych ekranach.

Co prawda wyniki tego skanu zostały usunięte (a raczej schowane, bo są udostępniane zaufanym badaczom, pomagającym dotrzeć do właścicieli tak spektakularnie niezabezpieczonych komputerów), jednak dzięki artykułowi The Wired możemy dowiedzieć się, na co trafił robot skanujący.

Co prawda nie zawsze ze zrzutu ekranu można wywnioskować, jaką rolę pełni i gdzie znajduje się dany komputer, ale opiszemy najciekawsze przykłady, które dało się zidentyfikować. Skaner zauważył sporo systemów automatycznej kontroli – trafił na przykład na panel zarządzania systemem karmienia świń na wielkiej farmie. Każdy internauta mógł zmienić skład mieszanki, którą otrzymywały zwierzaki. Z podobnej branży pochodziły także panele zarządzania systemem przechowywania mleka oraz system zarządzania kliniką weterynaryjną. Robot natrafił też na system zarządzania wentylacją kopalni w Rumunii, stacji radiowej w Bułgarii czy sterowania kamerami w kasynie w – jak twierdzi The Wired – Czechosłowacji (widocznie podróżował również w czasie).

Badacz trafił również na systemy terminali sprzedaży sklepowych, w których widział dane i numery kart kredytowych klientów, system kontroli reklam, wyświetlanych na wielkich ekranach, myjnie samochodowe czy też system sprzedaży jednej z aptek, gdzie dostępne były dane pacjentów i przepisanych im recept. Wśród zrzutów ekranów pojawiły się także systemy stacji benzynowych, elektrowni z Nowego Jorku czy huty w Los Angeles. Oczywiście nie zabrakło także pulpitów domowych – automat natrafił na graczy World of Warcraft, miłośników pobierania filmów z sieci, kopaczy BTC czy osoby wykonujące przelewy. Inni użytkownicy oglądali zdjęcia, pisali emaile, trafił się też miłośnik pornografii.

Na liście przechwyconych ekranów pojawił się także system monitoringu ładnej rezydencji gdzieś w Polsce – może rozpoznajecie, gdzie się znajduje?

Co prawda pewnie nie wpadlibyście na pomysł, opisany w pierwszym akapicie, ale na wszelki wypadek sprawdźcie swoje serwery VNC.

Komentarze

nie widać w tym żadnej sensacji, już dawno bawiłem się tak z rdp. teraz gimbusy będą masowo skanować 5900 by wydymać kogoś na parę $ w grach online.

Ale od kiedy na rdp zalogujesz się bez podawania hasła? Czy DOMYŚLNE ustawienie polityk w Windows nie zabrania przypadkiem zdalnego logowania na konta, na których nie ustawiono haseł?

Może i zabrania, ale VNC to zewnętrzny program, nie ma tamprocedury logowania jako takiej, zwykle ktoś już jest zalogowany do sesji windowsowej.

Jak się skanuje cała przestrzeń IPV4 w tak krótkim czasie/jak działa MassScan? Potrafię zrozumieć koncept skanowania za pomocą botnetu (https://zaufanatrzeciastrona.pl/post/przeskanowal-caly-internet-botnetem-ktory-stworzyl-skanujac-internet/), potrafię nawet zrozumieć, że jedna maszyna wysyła asynchronicznie masę pakietów na sekundę, ale nie za bardzo wiem, kto następnie zbiera odpowiedzi maszyn (DDOS).

Piję do tego, że wydaje mi się, że nie każdy może takie skanowanie przeprowadzić w tak krótkim czasie, bo trzeba dysponować odpowiednią infrastrukturą. A to, że w internecie mamy wiele niezabezpieczonych urządzeń to nie nowość, więc Paul McMillan chyba nie to chciał nam pokazać?

Co zatem Paul McMillan tak naprawdę nowego z punktu widzenia bezpieczeństwa pokazał swoją prezentacją?

Pomóżcie zrozumieć :>

@pol Na skanowanie portu (TCP) wystarczy wysłanie 1 pakietu (SYN) i odpowiedź od serwera to też 1 pakiet (RST dla zamkniętych portów, SYN-ACK dla otwartych) więc DDOS raczej nie jest możliwy ;)

jak mam to zrobić, proszę powedz

Poznaję , ten ostatni ekran to dom redaktorów @zaufanatrzeciastrona :)).

Zaprzeczam, nasza piwnica nie ma kortu tenisowego ;)

wybudujcie xd

@vi – no właśnie, to dobre pytanie.

Ponadto w jaki sposób sprawdził czy serwery VNC mają ustawione hasło czy nie? Bo Masscan zwróci mu wyłącznie hosty z otwartym portem 5900.

Gdzie się rozglądać za maszyna/serwerownia pozwalającą na tego typu (nie koniecznie 2x10GbE) skany w celach naukowych/statystycznych (to nie żart) ?

Najlepiej zapytaj na Twitterze @erratarob albo @hdmoore – może się podzielą doświadczeniem :) HDMoore pisze „We went through a couple of options before we were able to establish a good communication channel with our hosters and thus allowed to conduct this kind of project using their resources. We saw network equipment failing at packet rates over 100k/sec, high packet loss in others at rates over 500k/sec and had hosters locking our accounts even after we notified them about the process beforehand.”

Pewnie nie obędzie się bez wieeelu eksperymentów – na szczęście jest w czym wybierać. Chętnie też posłuchamy o wynikach :)

@jan kowalski:

https://github.com/PaulMcMillan/toorcon_2013

a czy to nie przypadkiem rezydencja Pudziana?

Kolor ścian się nie zgadza :)

jak i czy wgl mogę też tak skanować komputery bez haseł ?