Juniper właśnie ogłosił, że w wielu z produktów z serii Netscreen znajduje się tylna furtka, która umożliwia nieautoryzowany dostęp do treści połączeń VPN oraz zdalne przejmowanie pełnej kontroli nad urządzeniami. Furtka mogła być obecna w kodzie od lat!

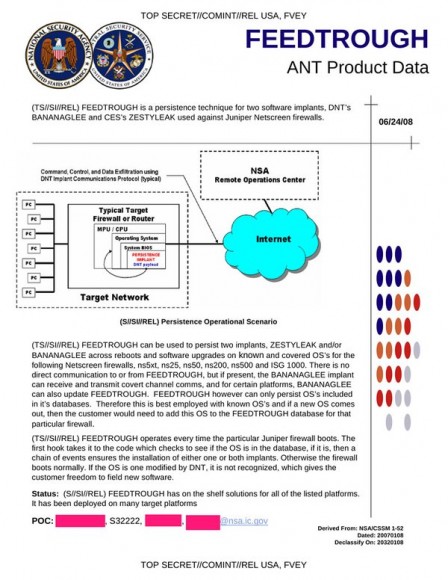

Ogłoszenie Junipera jest chyba jedną z najbardziej spektakularnych wpadek w historii bezpieczeństwa informacji. Warto także zauważyć, że dokumenty NSA wykradzione przez Snowdena i opublikowane 2 lata temu pokazywały, że NSA posiada możliwości podsłuchiwania dokładnie tej samej kategorii urządzeń tego producenta.

Mamy tylną furtkę, a w zasadzie wrota

Wczoraj wieczorem Juniper wydał poprawkę bezpieczeństwa dla systemu operacyjnego ScreenOS, używanego przez firewalle NetScreen®. Z opisu zidentyfikowanych problemów można wyczytać, że usuwa ona dwie krytycznie niebezpieczne funkcje. Pierwsza to nieautoryzowany zdalny dostęp do urządzeń przez protokoły telnet oraz SSH (wskazywane jest konto system). Już sam ten problem jest tragedią – nieautoryzowany dostęp do firewalla na poziomie administratora umożliwia nie tylko dowolne kontrolowanie jego zachowania, ale także ukrycie faktu dostępu.

To jednak nie wszystko – drugi problem okazuje się być równie, jeśli nie bardziej poważny. Juniper pisze wprost, że atakujący mógł uzyskać możliwość odszyfrowania treści przechwyconych połączeń VPN zestawianych przez te urządzenia. Oznacza to, że służby specjalne takie jak NSA czy GCHQ, o których wiemy, że podsłuchują hurtowo ruch internetowy, mogły nagrywać treść połączeń VPN i ją odszyfrowywać bez żadnego problemu.

Oba problemy są tym gorsze, że nie istnieje żaden sposób by dowiedzieć się, czy dane urządzenie lub połączenie było celem ataku. Należy zatem założyć, że wszystkie informacje przesyłane przez firewalle Netscreen przez ostatnie 3 lata mogą być w rękach obcych służb.

Trzy lata? Juniper, serio?

Juniper wskazuje, że nieutoryzowany kod znaleziono w wersjach ScreenOS od 6.2.0r15 do 6.2.0r18 oraz od 6.3.0r12 do 6.3.0r20. Rzut oka na daty wydania poszczególnych wersji wskazuje, że tylna furtka była obecna w kodzie od jesieni 2012 do wczoraj. Nie wiemy jeszcze, jak bardzo wyrafinowany był kod zawierający ukryte funkcje, ale konieczność analizy kodu systemu operacyjnego nie powinna była być dla Junipera zaskoczeniem po tym, jak w internecie opublikowano karty z katalogu produktów NSA jasno wskazujące na poważny problem w urządzeniach Netscreen.

Czy faktycznie trzeba było tylu lat, by wykryć zmodyfikowany kod? W jaki sposób wprowadzono zmiany? Dlaczego nie zostały wykryte? Ile jeszcze takich kwiatków czeka w kodzie źródłowym oprogramowania urządzeń sieciowych? Niestety na odpowiedzi na te pytania musimy jeszcze poczekać.

Komentarze

yes.

Wykryć? Sami go tam pewnie dorzucili. Podejrzewam że prostu ktoś inny go znalazł i zagroził publikacją więc trzeba było całość załatać.

Może jeszcze niedługo się okaże, że każdy kupując sobie ADSLa do domu dostaje w rzeczywistości symetryka z ukrytą przepustowością na… upload wszystkiego co się dzieje w jego sieci domowej? Oczywiście wiadomo gdzie upload ;)

Łot? :D Przecież to wszystko przelatuje już przez infrę dostawcy, po cholerę to jeszcze dublować? :D

może żeby dobrać się do szyfrowanego ruchu VPN?

Technologia ADSL z zasady nie jest symetryczna. Stosunek download/upload wynosi 4/1. Inna rzecz, że mało kto daje możliwość pełnego wykorzystania wszystkich kanałów uploadu.

Strach kupować teraz routery/switche, ogólnie sprzęty tego typu. Nie zdziwię się jeśli z czasem zacznie się boom na urządzenia sprzed wielu lat, gdzie ich budowa jest prosta jak konstrukcja cepa i nie ma możliwości (miejsca – chipu, pamięci, etc) aby przemycić jakiekolwiek backdoora.

Hmm ale w domowych routerach mozna wgrac alt firmware wiec nie ma problemu z adsl..

Jest. Nie ma alternatywnego firmware obsługującego technologię ADSL. W tym problem, że na router spoko można wgrać inne, ale modemy są skazane na soft od producenta.

Jedno pudelko do adsl, i wszystkie przekierowania /bridge na openwrt.

Ale nadal będzie skaszaniony modem ADSL, który będzie miał zamknięty kod.

Na WAG200 był – taki wyjątek.

Przez pomyłkę opublikowali jako „komponenty GPL” cały kod i ktoś to zdążył zauważyć…

to tlumaczy zmiane kluczy slużacych do podpisywania oprogramowania dla screenos jaka zrobił Juniper w 2014 (potencjalny wyciek kluczy, bez dodowodów na kompromitacje):

Nauczcie się w końcu, do cholery, że compromise != kompromitacja !!!!

Zwróć łaskawie uwagę, że słowo kompromitacja w tytule użyte jest w sensie kompromitacji.

Dlatego nie powinno się używać urządzeń sieciowych, które to urządzenia nie mają firmware’u OS. Mój router jest zbudowany wyłącznie na bazie takiego oprogramowania i nie słychać o żadnych furtkach. To samo z VPN-ami, tylko otwartoźrodłowe implementacje.

Tylko jedno drobne pytanie: Czy masz schemat, z pomocą którego możesz powiedzieć: „Nie, w żadnym miejscu nie pracuje zamknięte oprogramowanie.”? Bo jeżeli nie ma, to niestety soft może być najbezpieczniejszy, a i tak jakiś chip będzie monitorował magistralę.

Póki co nikt jeszcze nie znalazł w czipie mojego routera żadnej tylnej furtki. Ale co do zasady zgodzę się, czipy mogą mieć furtki np. te od Intela.

Albo sami stoja za tym kodem albo sa banda amatorow. Tak czy inaczej nie mozna im ufac.

Weźcie coś zmieńcie z tym layoutem.

Ale co?

NetScreen to historia… tak, ktoś wciąż tego używa. Mniej więcej jak Windows Server 2003.

@ADSL – no i właśnie dlatego mój modem jest tylko modemem (nawet, jak ma w pi.du funkcjonalności) i jest do niego podłączony, jako jedyny, całkiem oddzielny router do sieci domowej. Sobie mogą słuchać…