Wyobraźcie sobie złośliwe oprogramowanie, które przeżywa nie tylko reinstalację systemu, ale także wymianę dysku twardego. Właśnie po raz pierwszy odkryto jego użycie na większą skalę i wszystko wskazuje, że część ofiar pochodzi z Polski.

Firma ESET opublikowała niezwykle ciekawy raport dotyczący zaawansowanego technicznie konia trojańskiego modyfikującego UEFI, następcę BIOS-u. Sprawia to, że koń trojański jest bardzo trudny do wykrycia i usunięcia. Według raportu firmy ESET większość ofiar to instytucje rządowe z krajów Europy Środkowo-Wschodniej, a statystyki ruchu do adresów przestępców wskazują, że wiele infekcji ma miejsce w Polsce. Za wszystkim na stać rosyjska grupa APT28 (znana też jako Fancy Bear, Sednit czy Pawn Storm).

Niecodzienny rodzaj ataku

ESET zamieścił dzisiaj artykuł poświęcony nowemu, nietypowemu koniowi trojańskiemu, nazwanemu przez badaczy LoJax. Artykułowi towarzyszy także obszerny raport techniczny. Dlaczego LoJax jest taki nietypowy?

UEFI to oprogramowanie stanowiące interfejs między oprogramowaniem wbudowanym w sprzęt komputerowy a systemem operacyjnym. Poprzednio taką rolę pełnił BIOS, lecz został zastąpiony przez młodszego i bardziej elastycznego kuzyna. Choć koncepcje konia trojańskiego ukrytego w UEFI pojawiały się na konferencjach, to nikt nigdy nie wykrył takiego ataku w świecie rzeczywistym – aż do niedawna, gdy analitycy ESET-u trafili na ślady LoJaxa.

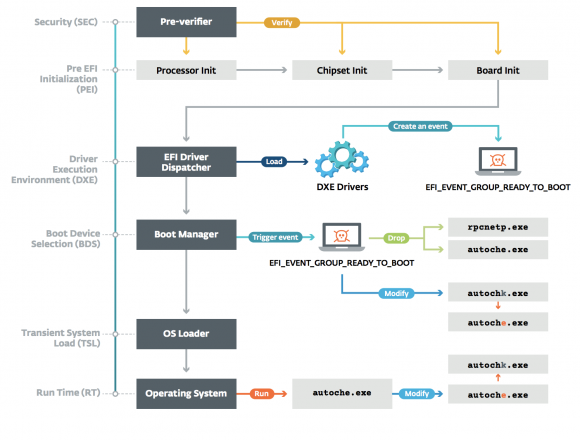

LoJax ukrywa się w pamięci Flash komputera jako moduł UEFI. W momencie uruchamiania komputera potrafi zainfekować system operacyjny, zapisując w nim odpowiednie złośliwe pliki. Powoduje to, że ani reinstalacja systemu operacyjnego, ani wymiana dysku twardego nie usuną infekcji. Po reinstalacji świeży system zostanie zainfekowany przy pierwszym uruchomieniu. Złośnika usunąć może tylko reinstalacja UEFI, czego z reguły nie robią ani administratorzy, ani zwykli użytkownicy.

LoJax swoją nazwę zawdzięcza podobieństwu do oprogramowania LoJack, preinstalowanego przez wielu producentów sprzętu, umożliwiającego odzyskanie skradzionego laptopa. LoJack również instalowany jest na poziomie UEFI, by utrudnić złodziejowi usunięcie śladów mogących prowadzić do zlokalizowania sprzętu.

O ile LoJack instalowany jest przez producenta sprzętu, o tyle LoJax musi sam zatroszczyć się o siebie. Jego instalacja wymaga wcześniejszego przejęcia kontroli nad komputerem przez włamywaczy. Następnie umieszczają oni na infekowanym sprzęcie kilka narzędzi niezbędnych do zrealizowania tego procesu. Jednym z nich jest sterownik RwDrv.sys pochodzący z legalnego oprogramowania służącego do odczytywania niskopoziomowych parametrów sprzętu. Kolejne narzędzie pozwala na zebranie informacji o szczegółach konfiguracji sprzętowej ofiary, trzecie zapisuje zawartość pamięci UEFI do pliku, a czwarte modyfikuje oprogramowanie i aktualizuje UEFI zmodyfikowaną wersją.

Aktualizowanie oprogramowania UEFI wygląda różnie w zależności od konfiguracji konkretnego komputera. Włamywacze korzystają z błędów konfiguracji, domyślnych słabych ustawień lub ze znanych podatności umożliwiających ominięcie wbudowanych zabezpieczeń przez zapisem.

Skąd wiadomo, że stoją za tym Rosjanie

Badacze ESET-u wskazują na kilka powodów, dla których są przekonani, że w tym przypadku mamy do czynienia z grupą APT28, świetnie znaną obrońcom polskich sieci rządowych. Po pierwsze część serwerów C&C była wcześniej używana w atakach tej grupy. Po drugie na komputerach zainfekowanych LoJaxem regularnie znajdowano oprogramowanie takie jak SedUploader, XAgent i Xtunnel, którego wyłącznymi użytkownikami są przedstawiciele APT28.

Skąd wiadomo, że ofiary są w Polsce

ESET stwierdza jedynie, że na liście ofiar dominują instytucje rządowe z Bałkanów oraz Europy Środkowo-Wschodniej. Z kolei analiza wskaźników infekcji, przeprowadzona przez Kevina Beaumonta za pomocą narzędzi Cisco Umbrella (opartych o pasywny monitoring zapytań DNS m.in. do serwerów OpenDNS), wskazuje, że większość ruchu do serwerów sterujących pochodzi z Polski. Kevin wskazuje także, że zapytań są tysiące dziennie.

https://twitter.com/GossiTheDog/status/1045276116590710784

Jak bronić się przed atakiem

Najprostszym (choć niekoniecznie wszędzie najprostszym do wdrożenia) sposobem jest aktywowanie w ustawieniach UEFI tzw. Secure Boot. Ta funkcja pozwoli na używanie wyłącznie komponentów podpisanych cyfrowo – a LoJax takim podpisem obecnie nie dysponuje.

Drugim sposobem jest korzystanie z relatywnie nowych procesorów (wyposażonych w Platform Controller Hub) i aktualnej wersji UEFI. Takie połączenie powinno znacznie utrudnić przestępcom nieautoryzowane modyfikacje oprogramowania.

Niestety usunięcie konia trojańskiego także nie jest prostym zadaniem. Wgranie czystego oprogramowania UEFI nie jest zadaniem trywialnym – często prostsza może okazać się wymiana płyty głównej. Co gorsza, kupno używanej płyty głównej może okazać się sporym ryzykiem – można kupić już zainfekowaną.

Jak wykryć atak

Bez wątpienia przejrzenie logów połączeń nie jest złym pomysłem. ESET podaje listę adresów IP i domen, powiązanych z atakiem. Warto pamiętać, że część infrastruktury pokrywa się z wcześniejszymi atakami APT28.

secao[.]org ikmtrust[.]com sysanalyticweb[.]com lxwo[.]org jflynci[.]com remotepx[.]net rdsnets[.]com rpcnetconnect[.]com webstp[.]com elaxo[.]org 185.77.129[.]106 185.144.82[.]239 93.113.131[.]103 185.86.149[.]54 185.86.151[.]104 103.41.177[.]43 185.86.148[.]184 185.94.191[.]65 86.106.131[.]54

Komentarze

No tak. Niezawodni ruscy hakerzy.

„Bo uefi to ma słuzyć do lepszego zabezpieczenia komputera”.

No i wyszło jak zwykle.

NSA approved :)

No jak ktoś wyłącza Secure Boot to nic dziwnego, że jest narażony na atak :D

A po co dali opcje „secure boot” ?

Moze dlatego ze zachcialo im sie aktualizowac BIOS z systemu ?

Jeszcze rok temu wyłączenie SecureBoot było niezbędne, aby zainstalować inny OS niż Windows/MacOS. A sprzęt w większości urzędów nie jest wymieniany co rok-dwa, bardziej co 5-7 lat, a nawet rzadziej.

Bardzo ważna informacja. To konkretne oprogramowanie ewidentnie z warsztatu wywiadów.

Czy popularne programy antywirusowe skanują w ogóle zawartość pamięci UEFI? Chodzi mi o wykrycie infekcji po fakcie

Tak, wspomniany eset ma wbudowany skaner UEFI

Aż człowiek z łezką w oku wspomina CHI aka Czernobyl, tam nikt się nie cackał z BIOSem :-)

W czasach CIH:

1. Wchodzę z drugiego komputera na stronę producenta płyty.

2. Ściągam update BIOSu na pendrive/dyskietkę.

3. Wyciągam BIOS ze swojej płyty bo byłem kretynem i nie zablokowałem go zworką, po czym idę do drugiego znajomego, gdzie za piwo wypala mi BIOS programatorem.

4. Wkładam kość i robię profilaktyczny skan/format.

Dzisiaj:

1. Wchodzę na stronę producenta.

2. Żeby zobaczyć support muszę podać imię, nazwisko, e-mail, numer buta i ile razy potrząsam po porannym korzystaniu z toalety.

3. Okazuje się, że płyta ma aż pół roku więc nie jest już wspierana.

4. Aktualizacje właśnie skasowali bo płyta ma end of life.

5. Znajduję mirrora na tajwańskim serwerze na zasadzie „index of”, w sąsiedztwie katalogu ze zdjęciami nagich pań i lewego spss, z którego korzysta połowa tamtejszej uczelni.

6. Okazuje się, że nie sposób odlutować EEPROMu bo jest przylutowany bizmutową gnojówką.

7. Podlutowuję się pod ISP. „Geniusze” zaprojektowali płytę tak, że zasilając ROM zasilam całość. Z procesorem włącznie. Rżnę ścieżki.

8. Po wielokrotnych próbach udało się rozszyfrować czemu się nie wgrywa – ROM jest zaszyfrowany i tylko narzędzie do flashowania producenta może go otworzyć. Narzędzie producenta meine arse…

9. Tydzień odpalania narzędzia do aktualizacji (w którym producent wyświetla reklamy na powiększenie sobie twardziela) w wirtualce pozwolił na odkopiowanie pliku z „temp’a”.

10. Weflashowało się! Tylko dlaczego nie startuje?

11. No tak, przecież płyta nie uruchomi się bez zapisanego adresu MAC sieciówki i podobnych bo ku..de żyjemy w czasach płyt z EISA i wszystko musi mieć konfigurator. Diffuję backup.

12. Po 3 tygodniach udaje mi się odpalić się do awaryjnego uefi shell i weflashować stamtąd aktualizację tak, aby zobaczyła twarde dyski.

13. Pierniczyć ładowanie z pendrive, profilaktycznie zaoram stamtąd dysk.

14. Wirus siedział w SA dysku twardego.

Gdzie jest ta zworka do blokady zapisu? No tak, przecież to jest tak „bezpieczne”, że nie trzeba.

To tak właśnie to wygląda.

Niezłe :D

Ale pewnie taka prawda.

Nie, to pasta i masa bzdur niczym z amigowego portalu.

To są moje doświadczenia z naprawy ok. 10 gów… ekhm, „nowoczesnych” płyt głównych poza punktem z wirusem w SA dysku tylko z tej przyczyny, że nie zwykłem zrzucać SA dysku twardego. Bo to, że coś takiego może być to podejrzewam od dawna.

Co do potrząsania, to jak inaczej można nazwać praktykę pewnej tajwańskiej firmy produkującej serwerowe płyty główne wymagającej logowania kontem jakiegoś serwisu reklamowego (nazwanym tam „społecznościowym”, Fecesbook? coś takiego :) )?

Dodatkowo w tych nowych płytach parę razy EEPROM po prostu miał „przeorany” kawałek zawartości jakimiś śmieciami, co stało się podczas wyłączania komputera „z prądu”, nie podczas aktualizacji tylko normalnej pracy. Po co w ogóle tam zapisywać w trakcie normalnej pracy? To jest proszenie się o usterkę.

I odpowiadam zbiorowo: „hot swap” na CIHa działał najlepiej tylko wtedy, gdy mieliśmy dwie bardzo podobne płyty. Na podobne chipy na różnych płytach działał w czasach Pentiuma I i wczesnych II. Dlaczego? Otóż płyty od PIII w górę (późne slotowe i potem S370) miały dodane coś od producenta, np. kartę sieciową. Ta karta miała swoje informacje (boot block, MAC itp.) w jednym z banków BIOSu, omijanym podczas uruchamiania a także podczas aktualizacji, więc update’y go nie miały. Flashowanie w obcej płycie więc kończyło się często tym, że komputer wstawał do BIOSu i system halted. W najlepszym przypadku bootowało, ale bez owych peryferiów.

Obejściem było albo zgranie bloku z EEPROMu innego egzemplarza płyty i poprawka swojego zrzutu, albo odpalenie w sposób „awaryjny” (w zależności od producenta: trzymać Ctrl-alt przy starcie, trzymać F12 przy starcie, wcisnąć Ctrl-A podczas wchodzenia do setupu i kilka innych) i uruchomienie narzędzia, które wyciekło od producenta. Te narzędzia dokonywały flashowania w stylu „remont silnika przez rurę wydechową”, czyli zamiast przez interfejs płyty głównej robiły to przez interfejs wbudowany w chip sieciowy. To nie był w ogóle interfejs do codziennego użytku i z reguły pierwszy flash po prostu nie wchodził, pisało się plik BAT katujący flasha do oporu.

Smutne, ale potwierdzam. Sam zajmuję się surowym sprzętem i to, jak są obecnie produkowane płyty, woła o POMSTĘ DO NIEBA. Stopy lutownicze tak gówniane iż trzeba rozgrzewać rozlutownicę do 320 stopni albo grzać płytę z dwóch strony aby cokolwiek zaczęło płynął. Trzeba dysponować profi stacjami za pierdyliard cebulionów z piecem bo inaczej to w ogóle zapomnij. Jeszcze pół biedy jak chip od uefi ma nóżki bo przynajmniej jest co katować. A są płyty które mają go wlutowanego w technologii BGA. I wtedy w ogóle dochodzą sita, kuleczki, przejściówki posiadające podstawki z pinami aby po wylutowaniu można było się do skubańca podłączyć. A to wszystko KOSZTUJE!!!! Wyposażenie warsztatu do takich zabaw to jest koszt ok. 15k za sam sprzęt do lutowania ze średniej chińskiej półki na który się 1000 razy wkurzysz, że twoja chińska lutownica 150W nie topi spoiwa tak łatwo jak 50W Weller. Ale wyposażenie warsztatu w markowy sprzęt do napraw BGA to jest koszt ok. 30 – 50k. A teraz się dziwicie czemu serwisy komputerowe (te prawdziwe seerwisy, nie pan który potrafi przeinstalować shitdows) upadają i jest coraz mniej. Bo koszt naprawy często przewyższa koszt nowego sprzętu. Więc łatwiej wywalić jest do śmieci niż naprawić. To jest dopiero Eko podejście w dobie ekoterroryzmu.

Ołów… niema go w cynie. Ale za to podziękuj UE. Również to jest przyczyną sypania się styków. Druga sprawa że płyta dobrze zaprojektowana lepiej odprowadza ciepło im lepiej zaprojektowana tym lepiej. Z niektórych konstrukcji ciężko odlutować cokolwiek nawet wtórnie wlutowanego normalną cyną ołowiową. W PC rzadziej ale w automatyce bywa różowo. Na samo grzanie z dwóch stron ciężko narzekać przy cienkim laminacie. Inaczej Ci go powygina. Co do samego dolutowywania to da się i zwykłą dmuchawką ale musisz mieć ją w rękach naprawdę dobrego elektronika z fachem w ręku. Ale tak było od zawsze. Nawet przy zwykłej lutownicy. Jeden potrzebował drogiego sprzętu a fachura brał każdą jedną i wlutowywał. Za czasów braku dostępu do stacji też się bga lutowało i się dało. (między innymi biosy :D )

A za czasów „zwykłych płyt” mistrzowie z lutownicami katowali je masakrycznie. Czemu? Bo mieli lutownicę za kilka dych i mogli… A nie mieli fachu w ręku. Teraz jest podobnie. Umiesz i wiesz o co chodzi to wlutujesz i wlutujesz wszystko. Owszem stacja kapitalnie poprawia jakość pracy i skraca proces.

Za czasów Czernobyla to wyciągało się kość biosu na pracującym kompie, wkładało zawirusowaną i wgrywało zawartość czystego biosu :)

WINCICH ;)

Platform controller hub- masz na myśli mosty Intela od hm55 w górę? Od pierwszej i3 każda płyta ma jakiegoś pch na sobie. A uefi przeprogramowac to żaden większy problem, programator za 1.5$ wystarczy :D

W jakim celu chcesz kupować programator?

Wszystkie narzędzia programowe dostarcza Intel.

Mapa funkcji UEFI, odblokowanie jednorazowej możliwości programowania i po restarcie zaprogramowanie.

Wiedziałem… Od kiedy wziąłem w ręce pierwszą płytę główną z UEFI, że w kontekście bezpieczeństwa i prywatności to zło, i tylko kwestią czasu jest pojawienie się „produkcyjnego” bootkita/trojana na UEFI.

Kluczowa jest teraz odpowiedź na pytanie – czy ustawienie go w tryb kompatybilności z BIOSem i ładowanie wszystkich sterowników w trybie legacy zabezpiecza jakoś przed takimi niespodziankami?

W takich artykułach zawsze wrednie można kupić podobną domenę, dodać z niej niewidoczny obrazek i patrzeć na zasiany chaos i panikę :)

Czy pracując na linuksie mogę mieć nadzieje że jestem bezpieczna? Nawet na płycie z obsługą UEFI Capsules i wyłączonym secure boot?

Przecież wyraźnie jest opisany mechanizm działania. Co zrobią rpcnetp.exe i autoche.exe pod linuxem? :)

Mam także nieodparte wrażenie, że aby wszystko zadziałało prawidłowo musi być spełniony szereg warunków.

1. Płyta główna z obsługą UEFI i w trybie UEFI, a nie Legacy.

2. Aktywna funkcja Computrace, którą się oczywiście da permanentnie wyłączyć, nawet po aktywacji.

3. Odpowiedni system operacyjny.

4. Odpowiedni system plików na partycji aktywnej.

Wszyscy podają, że rozwiązaniem najprostszym jest aktywacja „Secure boot”. Co na to urządzenia z niepodpisanymi sterownikami?

Pod linuxem jest trudniej,

ale Linux nie zapewnia 100% bezpieczenstwa, nawet jesli jest 70% bezpieczniejszy.

Zwlaszcza jesli pisze sie coraz wiecej programow kompatybilnych pod kazdy system.

Duzo zalezy od samego uzytkownika, bo jak bedzie uparty to

– przetestuje kazdy wirus uruchamiajac z „wine”

– bedzie uzywal konta administratora

– bedzie wchodzil na strony ktore przegladarka blokuje

– bedzie instalowal programy z internetu byle jakie,

w tym sterowniki, Bios/Uefi watpliwego pochodzenia

– nie bedzie aktualizowal systemu

– bedzie wykonywal komendy ktorych nie rozumie

i czy go Linux uchroni przed wirusem ?

Watpie.

Teraz tekst „Zhakuję ci płytę główną” nabiera nowego znaczenia ;)

Zaraz zaraz chwila chwila. Bo ja tu czegoś nie rozumiem.

Można WGRAĆ wirusa do UEFI z poziomu systemu operacyjnego bez fizycznego dostępu do komputera?

He?

Mozna. Przynajmniej niektore plyty glowne na to pozwalaja.

Ma to swoj plus. Nie tylko wirusa mozna wgrac z systemu, ale takze zaktualizowac Bios do nowszego.

Nie bede pisal ktory producent umozliwia aktualizacje UEFI z systemu, prosze poszukaj w internecie.

„Drugim sposobem jest korzystanie z relatywnie nowych procesorów (wyposażonych w Platform Controller Hub)”

Przecież ta platforma ma już z 10 lat więc jakie to niby relatywnie nowe procesory?

„O ile LoJack instalowany jest przez producenta sprzętu, o tyle LoJax musi sam zatroszczyć się o siebie.”

Musiałem jednak wypić kawę aby dotarł do mnie pokrętny sens tego zdania…

Że przepraszam, ale update uefi to jakaś skomplikowana sprawa? Może mi ktoś wyjaśnić na czym polega trudność tego zadania, bo robiłem updejty i reinstale kilkanaście razy i nigdy nie spotkalem żadnych problemów.

Update nie jest skomplikowany, skomplikowana jest reinstalacja (wgranie czystego UEFI) a na dzień dzisiejszy tylko ona daje gwarancję, że szkodnik został usunięty.

jak i gdzie mogę zobaczyć „Listę logów połączeń internetowych” tak jak jest na ilustracji?

Jak nie wiesz gdzie to nigdzie. Trzeba to skonfigurować zanim stanie się coś złego…

Jakby producentom zależało na bezpieczeństwie to na kości bios była by zworka 'tylko do odczytu”. Może za dużo powiedziane, bo pewnie szybko skończyli by biznes… Dlatego tak ważny jest powrót do normalności, gdzie władza nie wpycha się do gospodarki.

Tak to mamy taki teatrzyk gonienia zająca dla zasady żeby go gonić, a nie złapać.

W jaki sposób władza wtrącała się przy wdrażaniu UEFI?

A jak wykonasz aktualizacje 4k komputerów ?

Słuchajcie ja mam do was takie pytanie. W posiadanym przeze mnie modelu laptopa do aktualizacji służy plik exe z poziomu systemu operacyjnego. Czy nie dało by się zrobić tak aby do aktualizacji służył no obraz iso który przeinstalowywał by całe uefi? Czy jest to technicznie wykonalne, coś jak format partycji?

Da sie. Ale nie zawsze jest to proste.

Jedno mnie ciekawi od jakiegos czasu. Dawniej to Kaspersky wykrywal i ujawnial zaawansowane wirusy. Od jakiegos czasu pojawiaja sie zaawansowane wirusy/backdoory i tu kaspersky milczy… Jak dla mnie to troche dziwne i jeszcze kilka lat temu nie do pomyslenia.

Jakiś przykład?