Od wczoraj nie mówi się o niczym innym, jak o najnowszym błędzie w OpenSSL. Umożliwia on odczytywanie z pamięci serwera krytycznych danych – np. kluczy prywatnych serwera lub danych przesyłanych przez użytkowników zaszyfrowanym kanałem.

Jeśli jeszcze nie załataliście, to biegnijcie łatać – i w przypadku, gdy przetwarzacie poufne dane, wymieniać klucze SSL. A jeśli najgorsze już za Wami, to poniżej zbiór miejsc, gdzie warto zajrzeć, by przeczytać coś więcej.

- Skrócony opis po polsku autorstwa Bad Sectora.

- Podstawowe źródło informacji autorstwa odkrywców błędu – wyczerpujący opis problemu.

- Dokładny opis techniczny kodu, który powodował błąd.

- Diff kodu przed łatą i po.

- Komunikat OpenSSL na temat błędu.

- Wpływ błędu na użytkowników sieci Tor.

- Jeszcze kilka godzin temu podatne były AWS, Cloudfront, Github…

- Kod umożliwiający weryfikację podatności.

- Cloudflare chwali się, że błąd załatało już kilka dni temu.

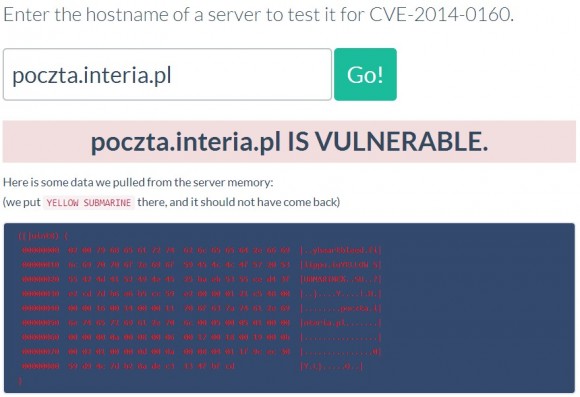

W sieci jest tez już strona umożliwiająca testowanie podatności – wg jej wyników np. poczta.interia.pl jest jeszcze podatna (ok. godz. 10 witryna zwraca już informację, że serwer Interii nie jest podatny).

Dostępna jest też druga strona umożliwiająca zdalną weryfikacje podatności (i jeszcze trzecia). Na razie nie mamy gwarancji, że na którejś z nich nie ma błędów typu false positive.

Komentarze

http://rehmann.co/projects/heartbeat/ – to badziewie zwraca FALSE POSITIVES

Czy ktos jeszcze wierzy, ze tego typu bledy powstaja przez przypadek? To moga byc zwykle backdoory napisane w ten sposob, aby nie dalo sie nikomu udowodnic ich wprowadzenia.

Jestem dokładnie tego samego zdania.

czy blad dotycz protokolu ssh?

Nie. Ponieważ SSH nie używa TLS. Tylko usługi używające TLS są dotknięte a więc https, IMAP itd.

Dla grzebaczy ( Jak by przez 13 h nie zauważyli )

https://github.com/titanous/heartbleeder

Ps:

http://technologie.gazeta.pl/internet/1,104530,15766126,Heartbleed___czy_najwieksza_w_historii_luka_w_zabezpieczeniach.html

Gdy Bruce Schneier określa sytuację słowami „’Catastrophic’ is the right word. On the scale of 1 to 10, this is an 11.” to znaczy, że jest źle.. :)

no to teraz sie zacznie resteowanie hasel na wszystkich witryanch :/

NASy Synology też są narażone http://www.synology.com/en-global/releaseNote/model/DS213j