Gdy używamy bezpiecznego komunikatora, spodziewamy się, że wszystkie istotne elementy jego infrastruktury pozostają pod kontrolą firmy lub organizacji, która za nim stoi. Czy tak jest w przypadku Usecrypt Messengera? Zobaczcie sami.

Rzut oka na ruch sieciowy generowany przez szeroko reklamowany w telewizji komunikator Usecrypt Messenger doprowadził nas do informacji ciekawych z punktu widzenia bezpieczeństwa infrastruktury dostawcy tej aplikacji.

Z czym łączy się Usecrypt Messenger

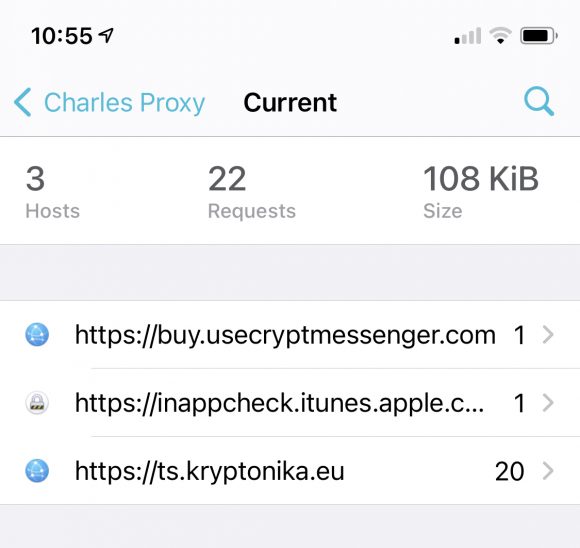

Sprawdziliśmy, z jakimi serwerami łączy się Usecrypt Messenger, gdy nawiązujemy komunikację tekstową z innym użytkownikiem tej usługi. Na platformie iOS użyliśmy do tego celu narzędzia Charles Proxy, monitorującego ruch sieciowy aplikacji. Oto efekt:

Po uruchomieniu aplikacji w wersji 2.42 i wysłaniu kilku wiadomości widzimy jedno połączenie do domeny buy.usecryptmessenger.com oraz 20 żądań do domeny ts.kryptonika.eu. O ile pierwsza nazwa jest dość oczywista, to ta druga nic nam nie mówi.

Dla potwierdzenia sprawdziliśmy, jak to wygląda w aplikacji dla Androida. Tym razem pobraliśmy plik APK w wersji 2.13.4 i zdekompilowaliśmy za pomocą apktoola.

apktool d usecrypt-messenger_2.13.4.apk

Następnie sprawdziliśmy, czy domena kryptonika.eu występuje w kodzie źródłowym aplikacji. Oto fragment wyniku:

MacBook-Pro:usecrypt-messenger_2.13.4 ah$ grep -r kryptonika * smali/org/thoughtcrime/securesms/registration/RegistrationActivity$RegistrationAsyncTask.smali: const-string v3, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/registration/ProtectedRegistrationService.smali: const-string v3, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/util/task/PutUpdatedSeedTask.smali: const-string v3, "https://ts.kryptonika.eu/v1/totp/synchronize" smali/org/thoughtcrime/securesms/util/task/UnregisterTask.smali: const-string v2, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/util/ServerConnectionUtil.smali: const-string v3, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/util/ServerConnectionUtil.smali: const-string v3, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/dependencies/RedPhoneCommunicationModule.smali: const-string v4, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/push/SignalServiceNetworkAccess.smali: const-string p1, "https://ts.kryptonika.eu" smali/org/thoughtcrime/securesms/version/VersionChecker.smali: const-string v3, "https://ts.kryptonika.eu"

Analiza kodu aplikacji związanego z tymi wierszami pozwoliła nam potwierdzić, że także aplikacja dla Androida komunikuje się z domeną ts.kryptonika.eu, by obsługiwać m.in. funkcje wymiany informacji tekstowych użytkowników Usecrypt Messengera.

Do kogo należy domena kryptonika.eu

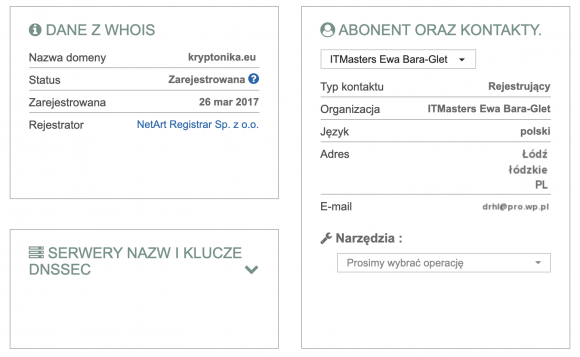

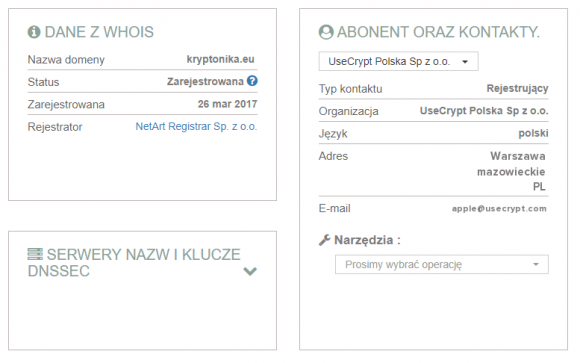

Skoro przez subdomenę ts.kryptonika.eu przechodzi tak istotny z punktu widzenia bezpieczeństwa aplikacji ruch użytkowników, warto sprawdzić, kto nią zarządza. Rejestr domen EU umożliwia poznanie zarówno podmiotu, który domenę zarejestrował, jak i adresu e-mail, użytego jako kontaktowy w procesie jej rejestracji. Weszliśmy zatem na stronę usługi WHOIS, gdzie znaleźliśmy takie oto dane:

Jeśli zajrzycie tam dzisiaj, dane są już inne – o tym pod koniec artykułu.

Gdy pisaliśmy ten artykuł, dostępne wówczas informacje wskazywały, że domena została zarejestrowana 26 marca 2017 w rejestrze nazwa.pl. W procesie rejestracji jako właściciela wskazano firmę ITMasters Ewa Bara-Glet oraz podano adres e-mail [email protected].

Kim jest właścicielka firmy i kto posiada ww. adres e-mail? To istotne pytanie, ponieważ dysponując domeną, można na przykład przekierować ruch użytkowników na nieautoryzowany serwer.

Tu ważna uwaga – to nie oznacza automatycznie możliwości podsłuchu rozmów. Dzięki temu, że Usecrypt Messenger w zakresie komunikacji tekstowej używa kodu najbezpieczniejszego komunikatora w tym zakresie, czyli Signala, wiadomości nie da się odszyfrować, nawet mając dostęp do serwera pośredniczącego w ich transmisji. Przejmując kontrolę nad domeną, da się za to np. odciąć użytkowników od możliwości korzystania z aplikacji lub poznać ich adresy IP, gdy spróbują jej użyć. Ale wracajmy do próby ustalenia, kto może kontrolować domenę.

Nazwisko Glet znaliśmy już z dokumentu o nazwie „Prezentacja inwestorska” firmy Usecrypt SA. Na stronie 8 znajdujemy tam taki oto slajd:

Slajd ten opisuje skład osobowy Zespołu ds. Kluczowych Technologii. Według tego dokumentu, opublikowanego przy okazji emisji obligacji przez spółkę, w dziale „Zespół ds. Usecrypt Messenger” figurują dwie osoby:

- Kamil Kaczyński jako Dyrektor ds. Technicznych Usecrypt Messenger,

- Michał Glet jako szef zespołu programistów Usecrypt Messenger.

Czy to przypadkowa zbieżność nazwisk? To spróbujemy ustalić za chwilę. Zadaliśmy m.in. następujące pytanie Michałowi Gletowi:

Czy był lub jest pan zatrudniony w jakiejkolwiek formie przez

podmioty tworzące produkty pod marką Usecrypt?

Niestety otrzymaliśmy odpowiedź o treści:

Wracając jednak do Pana pytań, z uwagi iż dotyczą prywatnej sfery mojego życia jak i życia członków mojej rodziny, nie zamierzam na nie odpowiadać.

Kod aplikacji Usecrypt Messenger w wersji iOS wskazuje, że Michał Glet (lub ktoś posługujący się kontem o takiej nazwie) pracuje nad jej rozwojem:

SELECT "pageKey", "group", "prevPageKey", "count" FROM "%@";/Users/michalglet/Projekty/messangerios13/messangerios/Pods/YapDatabase/YapDatabase/Extensions/View/YapDatabaseViewTransaction.m-[YapDatabaseViewTransaction prepareIfNeeded]

Pytanie o zatrudnienie w podmiotach tworzących produkty pod marką Usecrypt zadaliśmy także Kamilowi Kaczyńskiemu, który najpierw zaprzeczył, a na kolejne pytanie w tej sprawie:

Skoro nie był Pan zatrudniony przez twórców produktów z rodziny

Usecrypt, to dlaczego figuruje Pan (z imienia, nazwiska, tytułu

naukowego i uczelni) jako „Dyrektor ds. Technicznych Usecrypt

Messenger” w „zespole ds. Usecrypt Messenger” w dokumencie

informacyjnym z października 2019 związanym z emisją obligacji

Usecrypt?

Odpisał tak:

Wysłałem żądanie sprostowania/usunięcia tych informacji do

Usecrypt SA. Nie jestem „Doktorem”, nie byłem też nigdy zatrudniony w

Usecrypt SA, tym bardziej na stanowisku „Dyrektora”.

Wiemy zatem, że z dwóch osób wymienionych w składzie zespołu firmy Usecrypt SA ds. Usecrypt Messengera jedna informuje, że nie pracowała w tej firmie, a druga odmawia odpowiedzi na pytanie. Sam dokument nadal w momencie publikacji artykułu znajduje się na stronie firmy i nie zostały w nim wprowadzone zmiany. Ale wróćmy do domeny kryptonika.eu.

Przyjrzyjmy się adresowi e-mail, z którym powiązana jest domena. Wyszukiwanie w Google pseudonimu „drhl” wskazuje na wiele stron i profili. Tego pseudonimu na pewno używa osoba najprawdopodobniej niepowiązana z naszą analizą (ktoś z Białej Podlaskiej). Trafiliśmy jednak też na innego użytkownika o tym pseudonimie. Pod adresem

http://drhl.prv.pl

co prawda nie ma już strony, która kiedyś się tam znajdowała, ale w kodzie pod tym adresem pozostał jej tytuł o treści „Mike Glet” oraz adres właściwej witryny, na którą wskazywał alias:

www.myjavaserver.com/~drhl

Strona myjavaserver to niedziałający od dawna serwis, umożliwiający hostowanie Javy.

Na fakt, że najprawdopodobniej adres [email protected] należy do Michała Gleta, wskazują zatem:

- nazwisko właścicielki firmy, na którą zarejestrowana była domena,

- fakt, że nazwisko to jest dość unikatowe (według bazy PESEL nosi je w Polsce mniej niż 100 osób),

- pseudonim „drhl” z adresu e-mail wskazujący na profil „Mike Glet”,

- osoba Michała Gleta w prezentacji inwestorskiej.

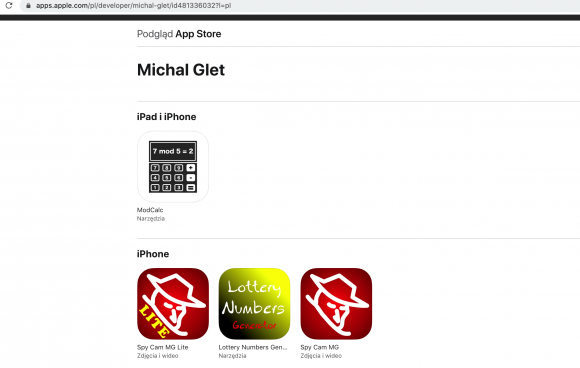

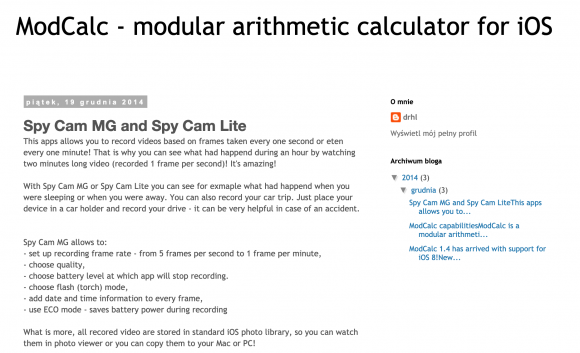

Co jeszcze wiemy o panu Michale? Jest autorem m.in. kalkulatora oraz aplikacji Spy Cam na iOS.

Skąd mamy pewność, że Michał Glet, autor aplikacji, to ten sam Michał Glet, na którego adres e-mail zarejestrowano domenę kryptonika.eu? Wystarczy wejść na stronę płatnej wersji aplikacji Spy Cam MG, kliknąć „wsparcie aplikacji” i wylądować na stronie http://modcalc.blogspot.com. Jej twórcą jest użytkownik o znanym nam już pseudonimie drhl.

Dwie osoby z jednego slajdu

Michał Glet jest także asystentem na Wydziale Cybernetyki WAT. Dość często publikuje prace naukowe z Kamilem Kaczyńskim, drugą osobą wymienioną w prezentacji Usecrypt SA. Wspólnie są także autorami czterech różnych patentów, zgłoszonych przez firmę Usecrypt SA., związanych z technologiami używanymi w komunikatorze Usecrypt Messenger. Patenty dotyczą:

- sprawdzania przy każdym odblokowaniu aplikacji, czy telefon nosi ślady zrootowania,

- blokowania dostępu do komunikatora osobnym hasłem,

- kasowania zawartości urządzenia po podaniu „kodu awaryjnego”,

- wyświetlania powiadomień.

Obaj panowie są także wspólnikami (mniejszościowymi, inna osoba posiada większość udziałów) w Data Research Institute sp. z o.o.

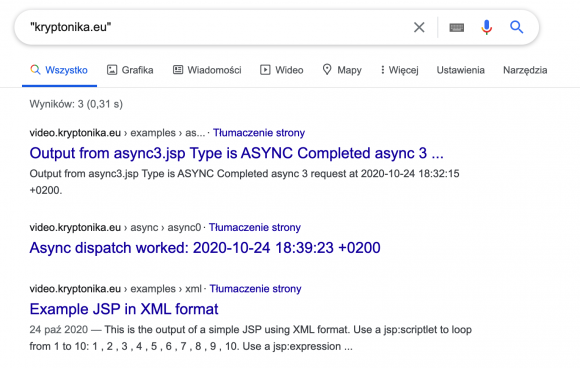

Z domeną kryptonika.eu wiąże się także osoba Kamila Kaczyńskiego – choć nie bezpośrednio. Sama domena prawie nie ma historii w Google (oprócz śladów instalowania w subdomenie video.kryptonika.eu jakiegoś oprogramowania, prawdopodobnie Apache Tomcata).

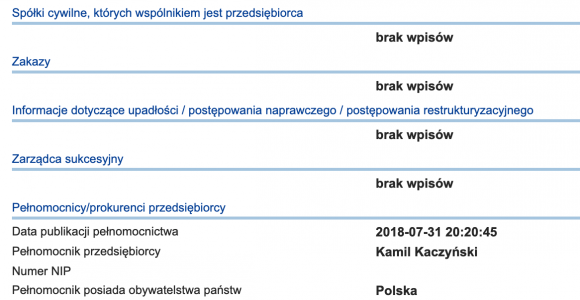

Z kolei słowo „kryptonika” okazuje się nie być zbyt popularne i już wyniki z pierwszej strony wyszukiwania wskazują na działalność gospodarczą pod nazwą „Kryptonika Monika Kaczyńska”. Pełnomocnikiem tej firmy jest Kamil Kaczyński.

Kamilowi Kaczyńskiemu zadaliśmy następujące pytanie:

Aplikacja Usecrypt Messenger na iOS do komunikacji pomiędzy użytkownikami używa domeny ts.kryptonika.eu. Pan jest pełnomocnikiem przedsiębiorcy działającego pod nazwą Kryptonika. Czy może Pan wyjaśnić, na czym polega ta zbieżność nazw?

Odpowiedział następująco:

Zbieżność nazw polega na występowaniu takiego samego ciągu 10 znaków.

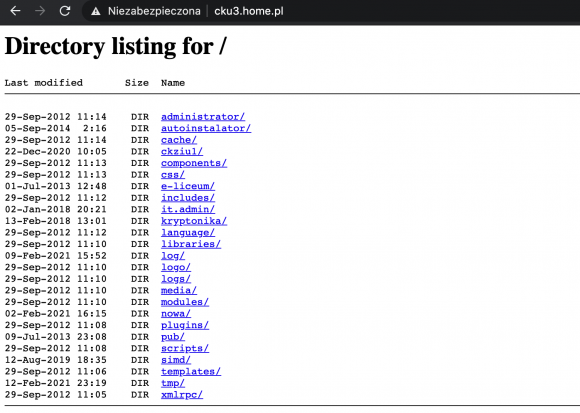

Słowo „kryptonika” występuje także w wykazie folderów witryny http://cku3.home.pl.

Zawartość folderu jest niedostępna, a nazwa serwera wskazuje na Centrum Kształcenia Zawodowego i Ustawicznego nr 1 w Warszawie, działające pod patronatem naukowym WAT.

Podsumowanie

W oparciu o dane z otwartych źródeł ustaliliśmy, że bezpieczny, szyfrowany komunikator przesyła rozmowy swoich użytkowników za pomocą domeny, której właścicielem jest firma należąca do rodziny jednego z pracowników, a która została zarejestrowana na prywatną skrzynkę pocztową tego pracownika.

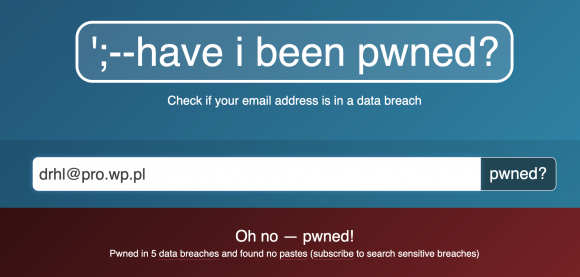

Adres [email protected] znajdował się w co najmniej kilku bazach danych, które zostały wykradzione i opublikowane (m.in. MyFitnessPal i MyHeritage). Łatwo można to sprawdzić w serwisie haveibeenpwned.com.

Wraz z ww. bazami danych wykradzione zostały także hasła użytkowników, powiązane z ich kontami. Takie hasła mogły potencjalnie służyć do przejęcia kontroli nad skrzynką pocztową.

Jaki był zatem skutek figurowania w rejestrze EU prywatnej skrzynki programisty Usecrypt Messengera? Przejęcie kontroli nad skrzynką [email protected] pozwoliłoby na przejęcie kontroli nad domeną, bez dostępu do konta w firmie Nazwa.pl. Można było tego dokonać za pomocą usługi „Moje konto .eu”. Wystarczyło podać adres domeny i adres e-mail, by otrzymać link dostępowy do interfejsu użytkownika, gdzie można było wygenerować kod AUTH INFO, niezbędny do skutecznego przeniesienia domeny.

Istnieje możliwość, że zapisy w rejestrze EU były nieaktualne – wykonanie cesji domeny w ramach różnych kont użytkownika w Nazwa.pl nie powoduje automatycznej aktualizacji danych w rejestrze EU. Nie ma to jednak znaczenia dla występowania wyżej opisanego ryzyka – tak długo, jak w rejestrze figurował adres prywatnej skrzynki, tak długo jej przejęcie mogło prowadzić do przejęcia domeny.

Brak odpowiedzi

W piątek wysłaliśmy do firmy Usecrypt S.A. następujące pytania:

1. Czy to prawda, że aplikacja Usecrypt Messenger opiera swoją komunikację na domenie ts.kryptonika.eu?

2. Czy widzą Państwo jakieś ryzyka związane z faktem, że domena ta zarejestrowana jest na firmę należącą do osoby prywatnej, spokrewnionej z panem Michałem Gletem i adres e-mail prywatnej skrzynki pana Michała?

3. Czy pan Michał Glet i pan Kamil Kaczyński są lub byli pracownikami Państwa spółki lub spółek powiązanych kapitałowo lub osobowo lub czy świadczyli lub nadal świadczą na rzecz ww. spółek pracę na podstawie innych firm zatrudnienia?

Niestety do momentu publikacji tego artykułu firma Usecrypt SA. nie odpowiedziała.

Dowiedzieliśmy się także, że już 13 października 2020, a więc ponad 4 miesiące temu, Tomasz Zieliński, autor bloga Informatyk Zakładowy, wysłał do firmy Usecrypt SA. m.in. takie pytanie:

Usecrypt Messenger komunikuje się z serwerem kryptonika.eu, zarejestrowanym na firmę ITMasters Ewa Bara-Glet z siedzibą w Łodzi. Jaki jest związek między Usecrypt Messengerem a firmą ITMasters?

Tomasz także do tej pory nie otrzymał odpowiedzi.

Happy end

Ta historia ma szczęśliwe zakończenie. Wygląda ono tak:

Już w sobotę w rejestrze domeny EU pojawiły się nowe dane właściciela domeny i powiązanego z nią adresu e-mail. Tym razem są to dane niebudzące wątpliwości. Cieszymy się, że użytkownicy Usecrypt Messengera są od soboty trochę bezpieczniejsi.

Komentarze

Czyli to całe reklamowane „sprawdza czy telefon nie jest zhakowany” (a już szczerze uchachałem się ze zhakowanego mikrofonu) to tak naprawdę sprawdzenie, czy jest zrootowany? Rly?

Całkowicie rozumiem, że zrootowanie może doprowadzić do kompromitacji urządzenia (i np aplikacje bankowe odmawiają pracy na zrootowanym telefonie), ale root absolutnie nie jest tożsamy ze zhakowaniem…

Swoją drogą, gdyby *rzeczywiście* mieli skuteczny algorytm na wykrycie haka telefonu, to właściwie mogliby już zamknąć działalność, bo Apple i Google przerzucaliby się kontenerami pieniędzy, żeby ich kupić. W ogóle nie musieliby robić żadnego komunikatora…

Reklama dźwignią handlu :)

Nie ma się z resztą co dziwić gdy ten artykuł zrozumie jakiś promil społeczeństwa, a reszta kupi produkt ufając reklamie.

Sukces by był, gdyby przynajmniej sprawdzali roota. Dla testów odpaliłem Usecrypta na zrootowanym telefonie z magiskiem, xposed i zmodyfikowanym systemie bez nawet safetyneta. Według Usecrypta telefon był zajebiście bezpieczny. Już nawet aplikacja mcdonalds ma lepsze sprawdzanie zabezpieczeń

Średnio czuję się bezpieczny jak w historii pojawiają się takie nazwiska jak Kaczyński. To nie jest budząca zaufanie nazwisko.

W takich przypadkach pomocna może być wizyta u psychiatry.

Lub polonisty :)

Są takie personalia „wielkich” ludzi jak Ted Kaczyński, Jarosław Kaczyński… lekka paranoja może tu być uzasadniona.

Ale o so chodzi? Nie słyszałeś o UnaBomberze? Jest się czego bać.

Nazwisko, mimo, że kojarzące się z dwiema wiadomymi osobami, całkiem popularne. Nie widzę powodu, by nie darzyć zaufaniem np. już nie żyjącego, ale niegdyś często pojawiającego się w telewizji (i bynajmniej nie w programach dotyczących polityki) p. Bogusława Kaczyńskiego – a między Polską a Ukrainą jeżdżą autobusy z napisami „Kaczyński Bus”.

Tak więc to post kompletnie pozbawiony sensu.

A tam pozbawiony. Kaczyński to morderca skazany prawomocnym wyrokiem na karę dożywocia w 1998 roku. Zabił sporo ludzi zanim go złapali. Ted Kaczyński.

Still, lepszy filozof, niż obaj lokalni Kaczyński.

Taak, buachacha, Tusk, Trzaskowski i Budka …. to budzi zaufanie i pewność bycia okradanym ;)

Jak cię „lepsza” zmiana okrada to jest w porządku? :D

Adamie, czy możemy liczyć na bardziej rozbudowany artykuł opisujący nasz wybitny Polski wynalazek UseCrypt Messenger? Zwłaszcza jego świetne funkcje takie jak

*Przywłaszczenie kodu Signala bez jasnego zaznaczenia tego faktu

*Akcje botów w komentarzach na Z3S i Niebiezpieczniku

*Powiązania serwisu AvLab z usecrypt, artykuły sponsorowane

*Kupione oceny w sklepie Google Play

*Akcje „niezależnego” „dziennikarza” Jana Pińskiego wymierzone przeciw osobom krytycznie nastawionym do UseCrypta (z3s, niebiezpiecznik)

*Słynny certyfikat MoD Izraela/Mossadu/”Unitu 8200″ którego nikt nie widział

Nic tylko kupić UseCrypt klienta i poprosić o pełny kod zgodnie z licencją GPLv3. Jak nie to nasyłać gpl-violations na nich.

UseCrypt – Albicla komunikatorów internetowych.

Ten komentarz zasługuje na postawienie soczystego browara! ;-)

buy.messenger.com nie buy.messanger.com ;-)

messanger to taki żargon w tej firmie, taka ciezka siedzi w apk:

C:/Users/Hubert/Documents/Android/Projects/messangerandroid/jni/openssl/crypto/cms/cms_enc.c

Hubert to pewnie anyżewski, cofounder UC

Z ciekawostek proponuje wyguglić: kokoszka vladimir evtushenkov oraz: Umarło Abbey, niech żyje Artnews i naziwsko na samym końcu

Witam,

Patenty na coś co działa już od wielu lat:

– blokowania dostępu do komunikatora osobnym hasłem,

– kasowania zawartości urządzenia po podaniu „kodu awaryjnego”

?

Ciekawe.

Pozdr.

Tak tak Adaś signal jest najbezpieczniejszy dopóki P0 nie zacznie się nudzić. Ostatnio taki kategoryczny byłeś przy IOSie. Warto sobie uzmysłowić że błędy są wszędzie a bezpieczeństwo zależy od tego w jaki sposób nimi zarządzamy

> Tak tak Adaś signal jest najbezpieczniejszy dopóki P0 nie zacznie się nudzić. Ostatnio taki kategoryczny byłeś przy IOSie. Warto sobie uzmysłowić że błędy są wszędzie a bezpieczeństwo zależy od tego w jaki sposób nimi zarządzamy

Generalna zasada jest taka – kiedy podajesz informacje o bezpieczeństwie jakiegoś rozwiązania, są one aktualne na tu i teraz. Nie na „za 10 lat”.

Na razie, tu i teraz, Signal jest najprawdopodobniej najbezpieczniejszym rozwiązaniem, a wskazany tu Usecrypt ma historię pokazującą na do-tej-pory amatorskie podejście jego twórców do zagadnień bezpieczeństwa. Co oczywiście nie oznacza, że za 10 lat to Usecrypt nie będzie bezpiecznym komunikatorem.

Zakładanie, że UC będzie działał za 10 lat jest dość dużym optymizmem ;)

No tak przejęcie konta pocztowego może prowadzić…

Co wy ich tak nie lubicie, nie zapłacili haraczu?

Usecyrpt od samego początku mi się kojarzy z januszerką pierwszej wody, od momentu jak swoje wejście na rynek postanowili uczcić sponsorowanym artykułem na pewnej technologicznej stronie z pająkiem w nazwie pod którym „ktoś spamował w komentarzach o tym jaki to świetny komunikator. Nie dość że cały spam leciał z kont które były utworzone tego samego dnia albo dzień wcześniej, to jeszcze potrafili się kłócić że signal jest niebezpieczny bo przez to że ma otwarty kod łatwo w nim znaleźć luki, natomiast usecrypt otwartego kodu nie ma, więc jest bezpieczny xD

Linki do patentów nie banglają, ale tutaj jeden z nich: https://uspto.report/patent/app/20200242256 No jak łubudubu nazwiska jakieś znane ;)

To nie jest patent, to jest zgłoszenie patentowe. Ekspert będzie je badać i porównywać ze znanym stanem techniki, i wtedy się okaże, czy jest warte patentu.

Kolejna farsa i stek insynuacji. Rozumiem, że Szanowny Pan Redaktor spróbował przejąć i maila i ruch aplikacji usecrypt? – wszystko oczywiście zgodnie z polskim prawem. I co? Udało się? Mail przejęty? Ruch przejęty? Domena przejęta? A czemu się nie udało? Może nie wystaczyło Szanownemu Redaktorowi kompetencji? A może wskazywane wektory ataku to stek bzud? Tak więc pozostają jakże popularne w środowisku rodzimych speców it insynuacje ….. . wielkie brawa i pozdrowienia!

Z ktorej grupy jestes, mrowki czy gumisie? Dominik dalej obie prowadzi? Macie jeszcze te posiedzenia na Discordzie? No i jak tam stawki, ciagle 50 groszy za komentarz i wypelnianie tych exceli z kazdym wpisem co miesiac do rozliczenia? Uciazliwe to troche bylo. Pozdrawiam!

Dzięki! Nie zamykam od dzisiaj drzwi na noc, bo nikt nie ma prawa wejść i mnie okraść :D

@dkhe

> wszystko oczywiście zgodnie z polskim prawem

O! Dobre! Każdemu przestępcy można o tym przypominać.

Przeczytałem artykuł z satysfakcją. Nie dość, że uczy podchodzić z rezerwą do nowych rozwiązań technologicznych to także klarownie przedstawia metodykę przeprowadzonego dochodzenia.

Oczywiście nadal czekam na kurs OSINT od Pana Redaktora ;)

Panowie … jako portal branżowy, który do tej pory był uznawany za opiniotwórczy im dalej w las tym bardziej jestem Wami załamany! Niestety ale poziom tych waszych „analiz” ma mało wspólnego z tym po co tu wszyscy wchodzimy. A wchodzimy po to żeby przeczytać mądre i rzeczowe analizy i argumenty a nie jakieś bełkot i śledztwo na zasadzie odpytania bazy WHOIS albo wyszukania w Internecie prezentacji inwestorskiej Usecrypt… Serio?? To jest temat ciekawy dla Waszych czytelników??

Na Waszym miejscu trochę bym się wstydził takiego materiału w tym miejscu. Co to ma wspólnego z tematyką bo jakoś nie widzę związku …

Jeżeli Wasze materiały mają dalej tak wyglądać radzę poważnie przemyśleć sens dalszego prowadzenia tego portalu bo powoli się to przeradza w Pudelka.

Zatroskany i zniesmaczony Czytelnik

Tak, uważam że to ciekawe. Przynajmniej mnie zaciekawiło. Taka mała metodologia śledztwa OSINTowego. Piękna sprawa – niby proste ale na co dzień człowiek się na tym nie zastanawia.

Ależ się zlecieliście, usecryptowcy. Gdybyś czytał portal regularnie, a nie od święta, gdy znowu się dowiadujesz, że ktoś kompetentny z branży wytyka słusznie fuszerkę twojemu „bezpiecznemu” komunikatorowi, to byś wiedział, co takie analizy mają wspólnego z tematyką poruszaną na z3s i jak często tu goszczą. Za dużo emocji, misiu kolorowy, by nie podejrzewać, skądś ty jest.

Dla mnie jest ciekawy. :)

Pozdrawiam,

Stały Czytelnik

Imho b ciekawy :-p

To nie tylko ciekawe ale i wartosciowe, bo pozwolilo mi ogarnac ze jest to komunikator robiony na kolanie z elementami Signala (do czego sie Januszocrypt i wytyka rzekome wady Signalowi, co jest zapewne elementem picia duzych ilosci preparatow ziolowych nienzanego pochodzenia).

Podejscie do tematu domeny w stylu „zalozymy sobie ze szwagrem wasrstat za stodolom, bedzie sie nazywam Gajowy Maruch i (hora) Curka i bedziem robic altoryzowane naprawy passatuf” przez zespol (donot)useCrypta ilustruje ich odejscie zarowno do biznesu jak i bezpieczenstwa co stanowi solidna informacje dla potencjalnych klientow.

Tak wiec, drogi (dla swojego pracodawcy za komentarz) Pawle – jest to nader interesujacy i wartosciowy artykul.

Dla mnie bardzo ciekawe, zwłaszcza, kiedy osoby w prezentacji inwestorskiej wypierają się powiązań ze spółką.

Mi artykuł się bardzo podobał, biały wywiad w najlepszym wydaniu, bo w praktyce. Widzę że jest tu wysyp trolli wg. których nagle poziom artykułów na stronie spadł :D Wiadomo inwestycja w antyhakujący wielozadaniowy komunikator musi się zwrócić, więc wszelkie negatywne informacje o produkcie trzeba zbombardować. Tutejsi czytelnicy nie są natomiast głupi, by byle troll był w stanie zmienić zdanie o aplikacji wpisem typu: ale farsa, teraz z3s to pudelek czy podważanie przydatności OSINT-u xD

To idź stąd. Nam się podoba :).

Kolejna farsa i stek insynuacji. Rozumiem, że Szanowny Pan Redaktor spróbował przejąć i maila i ruch aplikacji usecrypt? – wszystko oczywiście zgodnie z polskim prawem. I co? Udało się? Mail przejęty? Ruch przejęty? Domena przejęta? A czemu się nie udało? Może nie wystaczyło Szanownemu Redaktorowi kompetencji? A może przedstawiony wektor ataku do niczego się nie nadaje? Tak więc pozostają jakże popularne w środowisku rodzimych speców it insynuacje ….. . wielkie brawa i pozdrowienia !

Ale skąd od razu taki atak? Autor zrobił śledztwo, nie oskarżał o nic a jedynie zadawał pytania a twórcy apki zamiast rzeczowo wyjaśnić zrobili wszystko by nabrać większych podejrzeń. To im się należą wielkie brawa. W kwestii budowania zaufania użytkowników strzelili sobie w stopę. Sam aplikację znałem i nawet o niej myślałem i jej kibicowałem. Obecnie niestety została skreślona.

Ja to się trochę dziwie … że osoby które potrafią tylko sięgnąć do bazy WHOIS (autor tekstu) chcą polemizować na temat bezpieczeństwa z specjalistami krypto z WAT.

Radziłbym, się trochę podszkolić Panowie bo na razie to jeszcze daleka droga przed Wami do podobnego poziomu …

Z ktorej grupy jestes, mrowki czy gumisie? Dominik dalej obie prowadzi? Macie jeszcze te posiedzenia na Discordzie? No i jak tam stawki, ciagle 50 groszy za komentarz i wypelnianie tych exceli z kazdym wpisem co miesiac do rozliczenia? Uciazliwe to troche bylo. Pozdrawiam!

50 gr za wpis chwalący UseCrypta? Daj kontakt chętnie dorobie w przerwie obiadowej

Panie „też Pawle”

Ja akurat dodaje prawdziwe komentarze bo takie jest moje

Tyle w temacie :)

Pozdrawiam :)

XD XD XD

Oduczcie się jeszcze tych wielokropków w komentarzach, usecryptowcy, a już będziecie *fully undetectable* :o :o :o

Hahaha! Fakt, to nie są trzy kropki, tylko jeden znak – wielokropek. Usecryptowcy w Wordzie te komenty tworzą?

Ja tam potrafię i z And…- kwestia zainstalowanej klawiatury, to jedno, a drugie- wystarczy znać kody UTF (U+2026)=…

Bingo!

S P E C J A L I S T A M I krypto z W O J S K O W E J uczelni!!! Powinieneś byś leszczu wdzięczny za to, że PAN PROFESOR PŁK. DR HAB. INŻ. udostępnia ZWYKŁYM CYWILOM technologie przyszłości dostępne dotąd tylko dla WIELKIEGO POLSKIEGO WOJSKA, a nie jeszcze psioczyć, pytać o jakieś szczegóły, kod źródłowy. SPECJALIŚCI Z WATu chyba wiedzą co robią, nie?

No, a tu jeszcze przychodzi taki Pan Paweł i będzie tu z nami chciał, tego, no, polimorfizować, kurde. Powinniśmy być wdzięczni i z chęcią przyjmować tę autorską technologię z potężnej Wojskowej Akademii!

Wreszcie ktoś zauważył powiązanie z WATem. Ta cała appa to rządowy Honeypot na przestępców i wywrotowców, i tyle. ;D

Jezus Maria, wszystkich chcacych przejmowac serwery, maile i inne podobne straszycie POLSKIM PRAWEM?

Hmm… cos Wam poradze, za free: zacznijcie grozic: jak sie wlamiecie to Pawlowicz was pozre.

IMHO – wplywa na wyobraznie i wyglada bardziej groznie

Oho… aż boty UseCrypt Messengera przywiało w komentarzach…

Widać teraz, że procedura wniosków pisemnych o authinfo powinna być stosowana bez wyjątku. Wystarczy mieć bowiem dostęp do konta mailowego i można przejąć domenę, co potwierdza sam autor. Niestety domeny .eu nie są należycie chronione przez głupią politykę euridu i sam straciłem domenę po ataku hakerskim na moją skrzynkę, tutaj też jest wrost wskazane – masz skrzynkę, masz domenę. Dlatego kody powinny być wysyłane listownie bo inaczej ludzie będą tracić domeny.

Widzę, że od czasu moich studiów na wspomnianej uczelni adres (wtedy mgra) się nie zmienił i ciągle funkcjonuje, a nawet teraz stał się bardziej znany :)

I pamiętając doświadczenia a obydwoma to taka amatorka nawet mnie zbytnio nie dziwi, choć przyznam – głowy obydwaj mieli naprawdę tęgie i wiedzę i umiejętności posiadali.

Dla lekko paranoicznych – zbieżność nazwisk „Kaczyński” (i to info pewne) – całkowicie przypadkowa ;)

Tak jak Teda i Jarka? A może jednak mają coś wpsólnego, chcą niszczyć …

Bardzo fajny art, zwłaszcza z zakresu osintu, dodatkowego smaczku dodaje ból pewnej części ciała u pewnego komentującego, który oczywiście jest osobą w pełni niezależną i nie ma nic wspólnego z tym projektem.

BTW, to masakra z tymi komunikatorami, tyle lat minęło, a nadal nie ma takiego, który byłby bezpieczny i przystępny dla casualowego użytkownika (nie, nie jest to signal, który stoi w usa i ujawnia nr telefonu nieokreslonym w zasadach prywatnosci providerom w celu wysłania SMS-a rejestracyjnego)

Przecież jest od dawna Jabber się zwie, tylko wielcy tacy jak G i F zamkneli dla kontroli i napisali własne klienty bez szyfrowania co by 3 literowe agencje miały dostęp. OTR działał, gpg działało i było nie do złamania imho.

Dorzuce moze niewypowiedziane mysli

Czy to ignorancja , prywata czy sluzby specjalne ? ;)

Niebezpiecznik też punktuje jus-krypta. Nie wprost ale daje do zrozumienia, że o niego też a raczej głównie o niego chodzi chodzi :)

Chodzi o funkcję weryfikacji zhackowania urządzenia.

Czy jus-krypy faktycznie wymazuje dane czy tylko kasuje klucze szyfrujące tak jak robią to iphony?

Najbardziej dziwi ta opryskliwość autorów i nie transparentność.

Zatrudnił się w spokrewnionej spółce, zatrudnił żonę, siostrę. No to potwierdź po co ukrywać.

Czemu się niektórzy gotują jak odsłania się rodzinne powiązania biznesowe?

Przypomina mi to zachowanie pewnego znanego filantropa z naszego krajowego podwórka.

Najbardziej odstraszyło mnie od tego jus-krypta to, że jakiś minister z Izraela pozytywnie zaopiniował ten program.

Dziś ukazał się ciekawy artykuł na temat Signala na stronie Polska Times. Jak widać „najbezpieczniejszy” Signal wcale taki bezpieczny nie jest. Poniżej link.

https://polskatimes.pl/sluzby-bez-problemu-lamia-zabezpieczenia-signala-i-iphonea-czytelnicy-polskiego-portalu-wprowadzeni-w-blad/ar/c3-15445441

Jaki artykuł chłopie przecież widać że to sponsorowany PR napisany przez jus crypta, strzelam że przez samego Pińskiego

https://signal.org/blog/cellebrite-and-clickbait/

No popatrz, artykuł dziwnym trafem zniknął. Czyżby portal zorientował się jakie bzdury napisał w ramach sponsorowanego tekstu?

No za długo nie powisiał ten „artykuł” – „404 zgłoś się”

Jest kopia w serwisie Archive.org

Ale żadnych sensacji ten artykuł nie zawiera.

Jak ktoś nie zdążył przeczytać a ma ogromną chęć to google cache trzyma jeszcze tą stronę.

Daję też link do zrzutu:

https://i.imgur.com/LdHYYTe.png

Link z artykułu (Forbes) na który się powołał autor:

https://www.forbes.com/sites/thomasbrewster/2021/02/08/can-the-fbi-can-hack-into-private-signal-messages-on-a-locked-iphone-evidence-indicates-yes/?sh=466699b86624

https://ts.kryptonika.eu – self-signed cert, który wygasł w 2019. Pełna profeska.

Według EKRS nie ma firmy Usecrypt S.A., tylko nazywa się ona V440 Spółka Akcyjna. Profeska numer 2.

Adres spółki: Świeradowska 47 w Warszawie, czyli w Hub Kolektyw – coworking i _wirtualne biuro_ ;) Spółka akcyjna taka poważna :D

Ale przynajmniej RSA 4096 jest xD

Ta pewnie generowane na Debianie w czasach super poprawionego OpenSSL ;). Faktoryzacja tego to błachostka.

Nie zaufam nigdy jakiemukolwiek rozwiązaniu pochodzącemu z takiego kraju jak polska, w dodatku firmowanej obecnością „doktorów” z gównouczelni typu WAT opierającyh bezpieczeństwo na zamkniętym kodzie źródłowym. Śmiech na sali.

WAT jest „gównouczelnią”? Skończyłeś lepszą? Jeśli tak, to co to za uczelnia i na czym polega jej „lepszość”?

Ja nie skończyłem WATu, jestem „tylko” po polibudzie, ale nigdy bym WATu nie nazwał „gównouczelnią”.

Myślę że jesteś sfrustrowanym łebkiem, który nie byłby w stanie ukończyć WATu.

Pod względem informatyki WAT jest zdeklasowany przez chociażby wydział MIM na UW. Przepaść jest olbrzymia: podejrzewam, że część profesorów informatyki na WAT nie byłaby w stanie ukończyć studiów informatycznych na UW. Pod względem elektroniki czy lotnictwa – o wiele lepsza jest PW.

WAT miał potencjał, wypracowany głównie – przy wszystkich uwarunkowaniach ideologicznych – w PRL-u. Ale ciągłe zmiany polityczne i różne sprzeczne ze sobą koncepcje szkolnictwa wojskowego, przywleczona z jednostek wojskowych trepowska mentalność, plus obrzydliwe kolesiostwo i nepotyzm zabija innowacyjność tej uczelni. Gdyby znalazł się dynamiczny i ambitny rektor, który by tę skorupę rozbił, to można by możliwości tej uczelni o wiele lepiej wykorzystać.

Jeśli jest tak jak piszesz, to jest bardzo smutne. Mam w głowie obraz WATu gdy sam studiowałem i wyobrażałem sobie że to elitarna uczelnia techniczna. Wiem że kiedyś jej rektorem był mądry człowiek – dr Mierczyk, który w latach ’90 razem z drem Kwaśnym skonstruowali specjalny laser do fotouczulaczy które opracowała prof. Graczykowa. Robili razem świetny projekt pozwalający wykrywać raka na poziomie pojedynczych – dosłownie – komórek. To jest prawdziwa nauka!

(…) przywleczona z jednostek wojskowych trepowska mentalność, plus obrzydliwe kolesiostwo i nepotyzm (…)

Skądinąd wiem, że nie tylko WAT może się tym „pochwalić”. Każdy urząd, każda uczelnia czy jednostka wojskowa, to rodzinna firma.

lepszość innych uczelni polega na tym że wojsko nie nakłoni do kradzieży kodu Signala, wprowadzenia backdoora i zamknięcia kodu

„kradzieży kodu Signala”

Ludzie z WATu ukradli kod Signala?

Tak. Jeżeli wykorzystują kod na licencji GNU GPL i nie udostępniają źródeł programu powstałych na jego bazie (a taki obowiązek jest warunkiem licencji), jest to kradzież.

programiści UseCrypt ukradli i zamknęli kod, wbrew licencji GNU GPL na której jest opublikowany kod Signala

z powodu zamkniętego kodu na razie nie można zweryfikować czy rzeczywiście jest tam backdoor do podsłuchiwania polskich polityków, ale będzie to ustalane

@allesz & @b

Nie uważacie że określenie „kradzież” jest trochę nadinterpretacją?

Dla mnie „kradzież” byłaby wtedy, gdyby kod został bezprawnie skopiowany/wykradziony z serwerów devów Signala, którzy chronią swój kod i nie życzą sobie żeby ktoś ten kod im skopiował i używał go bez ich zgody i zapłaty. Tymczasem Signal jest na dość liberalnej licencji GPL, gdzie można kopiować i używać go do woli, byleby w produktach zawierających kod Signala zachować pierwotne zapisy licencji GPL. Twórcy Usecrypta nie zachowali tego ostatnego warunku, bo zamknęli kod. Czyli można powiedzieć że niezgodnie z licencją GPL – w domyśle: nieuczciwie i nielegalnie – wykorzystali kod Signala.

Pierwszą metodą, jaką stosują przygłupy na polskich forach dyskusyjnych, żeby stworzyć pozory, że są mądrzy, to po prostu zaczynają mówić, jacy to oni nie są wykształceni. I wiecie, są okazje, przy których wspomnienie o tym, jaki ty jesteś wykształcony, jest odpowiednie. I te momenty są podczas rozmowy o pracę, albo kiedy chcesz laskę wyrwać z baru, tudzież by zaimponować kumplom. Ale są też chwile, kiedy to po prostu się mija z celem. Na przykład jak jesteś na takim śmiesznym forum internetowym. To, że masz dyplom i tak dalej, w prawdziwym życiu nikogo nie obchodzą twoje dyplomy, tylko liczy się to, co potrafisz zrobić, rozumiesz?

Odpowiadając na twoje pytanie, tak, skończyłem lepsze studia. Nie będę mówić jakie, aby nie ułatwiać życia profilerom, ale lepsze niż WAT, MIM UW, PW, UJ – to wszystko są gównouczelnie, co dowodzi ich obecność (a raczej brak) w jakichkolwiek liczących się europejskich i światowych rankingach. Porównywanie się do instytucji z innego miasta wojewódzkiego to naleciałość z minionego ustroju, kiedy nie było innych alternatyw, ale robienie tego dzisiaj, i to jeszcze obracając się w najbardziej zglobalizowanym sektorze gospodarki w historii, u każdego ogarniętego człowieka powinno wywołać jedynie uśmiech politowania.

– Ukończyłem { ETH Zurich, Ecole, Cambridge, ICL }

– Oo, super, gratulacje. Bardzo dobra uczelnia.

– Ukończyłem { MIM UW, WAT, Politechnikę Warszawską, Uniwersytet w Addis Abebie }

– Okej…?

;)

Hej asd

urodzilismy sie miedzy Bugiem a Odra, w kraju ktory w porzadku pojaltanskim znalazl sie w drugim swiecie choc sie wcale nie prosil. W tym jezyku mowimy tu mamy rodziny prace dziewczyny i uczelnie. Gdybys chcial wesprzec rozwoj polskich uczelni serdecznie zapraszamy: pracujemy tu za smieszne pieniadze bo spoleczenstwo nie ceni nauczycieli tak jak adwokatow czy specjalistow od cyberbezpieczenstwa a programista junior zarabia wiecej od dziekana. Zeby tu siedziec trzeba kochac swoja prace (albo nie miec gdzie pojsc :-D), wiec szanse na spotkanie ludzi ideowych i kreatywnych sa niezerowe. A jakbyscie nam dorzucili procent PKB zebysmy mieli naklady na nauke wieksze niz trzeci swiat chetnie przeskoczymy pare setek do gory.

A w tym jest sporo prawdy, tylko to jest trochę błędne koło. Społeczeństwo nie ceni w/w zawodów, więc są one niedofinansowane co kończy się albo emigracją, albo różnymi patologiami, o których tutaj już wspominano – plagiaty, wyłudzanie diet, nepotyzm itp. Skutek jest taki, że szacunek dla tych zawodów jest jeszcze niższy. Czy normalna jest sytuacja, w której uczelnia wycisza plagiat dwóch doktorów bo w sumie to wszystkie rady uczelniane go wcześniej same przyklepały i każdy by stracił – i w końcu oskarża osoby, które go nagłośniły? Jak to rozwiązać? Nie wiem, sami wiecie najlepiej. Pytanie dlaczego nic z tym nie robicie? Nikt z zewnątrz nie przyjdzie i za was tego nie zrobi, co najwyżej może was zamknąć.

UW jako całość czy UJ jako całość są faktycznie bardzo przeciętne.

To powiedziawszy, informatyka na UW czy informatyka analityczna na UJ prowadzą jednak badania na poziomie światowym a ich studenci regularnie wygrywają międzynarodowe zawody programistyczne. Te wydziały są rozpoznawalne w środowiskach naukowych za granicą, w tym także w USA, Wielkiej Brytanii czy Szwajcarii. Poza tym prowadzone tam studia są o niebo trudniejsze niż w innych jednostkach tych uczelni.

I nie ma tam kolesiostwa ani nepotyzmu – przynajmniej z tego co wiem z opowieści ludzi, którzy tam studiowali. W przeciwieństwie do innych wydziałów – tam bywa różnie.

A WAT jest szczególnie problematyczny, bo mentalność polskiego wojska jest bardzo mocno skażona (post-)komuną. Dopóki monowski beton będzie miał tam coś do powiedzenia, będzie coraz gorzej.

Nie twierdzę, że nie istnieją w tym kraju jednostki ponadprzeciętne, ale w kontekście akademickim brylują one nie DZIĘKI systemowi, a raczej POMIMO niemu. Najwidoczniej złożyło się, że w/w uczelnie stawiają najmniej barier w rozwoju dla takiego kogoś.

o.o na czym polega to bezpieczeństwo użytkowników ?

bo nowy wpis w Whois jest na słupa a zza pleców nadal będą rządzić te fajtlapy wymienione a artykule ?

ciekawe ilu durniów odda im swoje dane

Informacje z artykułu i komentarzy to jedno (i to już w zasadzie wystarczy), ale jeśli firma zarządza kryzysem wizerunkowym (po krytycznej publikacji w uznanym branżowym portalu) przy pomocy wpisów na poziomie pyskówek gimnazjalistów, zero merytorycznych kontrargumentów – to dla mnie ten temat jest skończony.

Tak myślałem, dobry artykuł

Padaka. I nie dlatego że aplikacja zawiera błędy, podatności itd. Każda zawiera i żaden to wstyd. Po to się zleca testy penetracyjne, przeglądy kodu żeby to wykryć. To samo się robi z zvloszeniami osób trzecich – łata błąd, dziękuję zgłaszającemu, wypłaca nagrodę albo wysyła czekoladki/kubek. A nie idzie w zaparte, w mysl zasady jak cię złapią za rękę to mów że nie twoja. Co szkodzi powiedzieć 'tak,przeoczyliśmy,ddomena była zarejestrowana na zone,już poprawione’,albo Zakładowemu napisać 'dzięki za zgłoszenie, poprawiamy’. A taka reakcja jak prezentują twórcy, wola o pomstę do nieba i powoduje utratę jakiekolwiek wiarygodności,januszostwo pierwsza klasa. Do tego te mityczne certyfikaty izraelskie,śmiech na sali. Zamiast zmyślać certyfikaty, zamówiliby testy i miałoby to więcej sensu. Zalatuje to wszystko najlepszymi praktykami obecnie nam panujących – źle siły się zebrały, atakują i sypia piach w nasze dobrze naoliwione tryby.

Dziwi tylko ten Plus reklamujący to cos, w telekomach tak jak w bankach zwykle pracują ludzie nie w ciemie bici. Chyba że poszło to klasycznie,marketing wymyślił i wdrożył,Ciso i spółka dowiedzieli się z TV i zrobili facepalm

Dokładnie tak!

„Dziwi tylko ten Plus reklamujący to cos, w telekomach tak jak w bankach zwykle pracują ludzie nie w ciemie bici. Chyba że poszło to klasycznie,marketing wymyślił i wdrożył,Ciso i spółka dowiedzieli się z TV i zrobili facepalm”

CISO tam jest od upewnienia się że automatyczne przekazywanie billingów przebiega bezpiecznie

chyba nie myślałeś że od ochrony danych klientów?

Oj tam przeoczenie. Zobacz ile żon watowców prowadzi firmy :)

Chodzisz w mundurze, biznes „po godzinach” prowadzisz na żonę.

Ot cała tajemnica poliszynela.

Taką „tajemnicą poliszynela” był kiedyś fakt że sporo trepów miało samochody diesle. Bo jednostki wojskowe zasobne w ropę były. Miałem kolegę który miał ojca-trepa, mówił mi że u starego w pracy wszyscy mają diesle. Cholerne trepowskie złodziejstwo, a każdy z patriotyzmem na ustach. Bezgraniczna hipokryzja!

Bo to nie żadna służba, tylko kariera. W wojsku mało kto interesuje się obronnością. Główny temat to paragrafy, awans i emeryturka.

W punkt mój drogi. No ale powiedzmy szczerze to też jest jakiś pomysł na życie. Ja mam jeszcze parędziesiąt lat pracy, a koledzy ze studiów są już młodymi emerytami z nieoficjalnym etatem u żony :P

Świetna Robota !!! – tyle mam w „Temacie” :-)

Mnie osobiście fakt że jest tam ktoś z WAT automatycznie sugeruje że ta domena przez którą przechodził ruch jest postawiona przez wojskowe służby.

Nie sądzę żeby ktokolwiek współpracujący z państwowymi strukturami współtworzył komunikator który z natury ma unikać podsłuchu. To nielogiczne.

Akurat teza o „domenie postawionej przez wojskowe służby” jest naciągnięta. Poniosła Cię wyobraźnia.

Gdyby takie służby chciały przeprowadzić poważną operację, stworzyłyby dobrze zalegendowaną firmę, niemającą nic wspólnego z sektorem obronnym, żeby nie wzbudzać podejrzeń.

Poza tym, kogo wojskowe specsłużby mają podsłuchiwać? Januszy biznesu? Nie są przecież od tego.

ktore sluzby? chyba fsb bo taka padaka to akurat bardzo pasuje do harcerzy antoniego

a kogo podsluchiwac – politykow oczywiscie, sowa i przyjaciele sie klania

W Sowie nie podsłuchiwały polskie służby. Tylko pachoły Falenty który sam był pachołem, tyle że kremlowskim. Za pieniądze z rosyjskiego mafijnego biznesu węglowego powiązanego z rosyjskimi specsłużbami, sprzedał Polskę. Powinien dostać KS. Osobiście bym go rozjechał ciężarówką!

> W Sowie nie podsłuchiwały polskie służby.

> Tylko pachoły Falenty który sam był pachołem, tyle że kremlowskim.

Skąd wiesz czyim pachołkiem był Falenta? Jakie są na to dowody?

> Za pieniądze z rosyjskiego mafijnego biznesu węglowego powiązanego

> z rosyjskimi specsłużbami, sprzedał Polskę.

I znów: dowody?

> Powinien dostać KS.

Wiesz że kara śmierci nie jest znana polskiemu prawu.

Dlaczego piszesz takie rzeczy?

> Osobiście bym go rozjechał ciężarówką!

Po co takie wrzaski rodem z gimbazy?

Karę – również główną – wymierza się humanitarnie. To co napisałeś każe podejrzewać, że nie umiesz odróżnić kary od zemsty.

@W11

Falenta dostał łagodny wyrok. Zbyt łagodny jak spiskowanie z rosyjską agenturą i na zdradę stanu. Powinien dostać bardzo długą odsiadkę a cały jego majątek i majątek jego rodziny powinien zostać skasowany. Oczywiście, nie żałuje tego co zrobił. Ma się bardzo dobrze. Niebawem skończy odsiadkę i wróci do swojego komfortowego życia które sobie zafundował za rosyjskie węglowe srebrniki. Bezpośrednimi beneficjentami jego dealu z rosyjską mafią węglową i rosyjskimi specsłużbami jest partia która dziś rękami głupich psów opresyjnie bije kobiety na polskie ulicach.

https://www.polityka.pl/tygodnikpolityka/kraj/2102397,1,falenta-nie-placi-ale-chce-wyjsc-na-wolnosc.read

@Duży Pies

Ale korzyść dla rosyjskich sprzedawców węgla to jest poszlaka, a nie dowód.

Policjanci w Polsce biją tych – i jest to zawsze naganne – których rząd im każe bić. Każdy rząd. Przed 2015 rokiem katowali ludzi na Marszach Niepodległości, dzisiaj biją ludzi na Strajku Kobiet. Policja w Polsce jest do zaorania i zbudowania od nowa.

@Crispin

Destabilizacja jaką miała zafudnować Polsce partia PiS – i jaką ostatecznie zafundowała – była zgodna z kremlowską doktryną i zgodna z osobistym interesem Putina i całego rosyjskiego rządu. Rosjanie wiedzieli że PiS jest antyunijny i będzie czynił po ich myśli, czyli osłabi rolę Polski w UE, zrobi z Polski nieprzewidywalnego i kłótliwego politycznego partnera. Co też się działo i dzieje się nadal. Dla PiS cała Afera Taśmowa to był dar z niebios, bo pozwolił łatwo wysadzić prounijną Pltaformę w kosmos. Stało się tak jak tego chcieli architekci na Kremlu. Platforma przy końcu drugiej kadencji i tak miała słabe notowania, ale Afera Taśmowa dosłownie wbiła ją w ziemię.

Sam Falenta ze swoim węglowym biznesem, to tylko pionek w rękach rosyjskich specłużb. Które musiały jakoś dotrzeć do centrum Warszawy i znaleźć polskich wykonawców podsłuchów a potem patrzeć jak Polska płonie. Zrobiły to właśnie za jego pomocą. A jeszcze wcześniej skontaktowali się z nim mafiozi z rosyjskiej mafii sołncewskiej która wsółpracuje z rosyjskimi specłużbami. Czyli masz łańcuch działań pośrednich, żeby zatrzeć ślady prowadzące do Kremla. Afera Taśmowa to majstersztyk żeby stworzyć pozory że to tylko „polska lokalna walka polityczna”. Tak robią rosyjskie specsłużby na obcym terenie – posługują się lokalnymi przestępcami gospodarczymim i politycznymi. Dosłownie jakbym Ci to zacytował z podręcznika socjotechniki jaką stosują rosyjskie specsłużby.

Węgiel to tak naprwdę pikuś. Chodziło o zainstalowanie w Polsce prorosyjskiego i antyunijnego rządu i przekierowanie Polski na antyunijny kurs.

Jeszcze czegoś nie rozumiesz?

@Duży Pies

Twoja odpowiedź jest nie na temat. Opisana teoria jest powszechnie znana, ale to tylko hipoteza.

Masz dowody? Pokaż je. Wnioskowanie w myśl rzymskiej zasady „is fecit cui prodest” nie wystarczy.

Nawiasem mówiąc, krążą i odmienne teorie: że podsłuchy sprowokować miał nie Kreml, ale służby Stanów Zjednoczonych, żeby zainstalować rząd proamerykański i skłócić nieco Unię Europejską, która – i to jest akurat fakt – u elit rządzących Stanami Zjednoczonymi budzi mieszane uczucia. Bo to już nie jest ta Europejska Wspólnota Węgla i Stali czy potem EWG, którą Amerykanie pomagali zakładać.

Niezależnie od tego która teoria jest prawdziwa, współpracę z obcym, a zwłaszcza wrogim wywiadem, należałoby panu Falencie udowodnić. Tego nie zrobiono. Dlaczego pomstujesz na wyrok, który w tej sytuacji nie mógł być inny?

> Gdyby takie służby chciały przeprowadzić poważną operację,

> stworzyłyby dobrze zalegendowaną firmę, niemającą nic wspólnego

> z sektorem obronnym, żeby nie wzbudzać podejrzeń.

Twoje twierdzenie byłoby prawdziwe, gdyby założyć że służby wojskowe w Polsce napełnione są fachowcami. Dobrze wiesz ty, ja i każdy, kto się obraca w branży, że nie są.

> Poza tym, kogo wojskowe specsłużby mają podsłuchiwać? Januszy

> biznesu? Nie są przecież od tego.

Wcale nie jest pewne, że zajmują się wyłącznie tym, „od czego są”. Pokusie bezprawnej inwigilacji i zbierania haków nieraz już ulegały.

„Happy End”??

Tylko przy założeniu, że „UseCrypt Polska Sp. z o.o.” ma cokolwiek wspólnego z „Usecrypt S.A.”.

To pierwsze na pierwszy rzut oka wygląda na spółeczkę celową.

Daliście się uśpić jak dziecko? xD

Zachodzi domniemanie, że spółka z o.o. ma być zderzakiem do zbankrutowania, gdy w końcu Plus postanowi pozbyć się śmierdzącego jaja i zakończy współpracę z powodu wad prawnych (Usecrypt bazuje na kodzie GNU GPL a jednak nikt nigdy nie dostał źródeł).

Usecrypt Polska to spółka z 2018 roku,w którym udziały ma obywatel z Izraela. Może trwać stamtąd certyfikat bezpieczeństwa? Kapitał 5000 PLN.

Jakie udziały?

Pozdrawiam

Rabin

z kapitału udziałowego?

Czy dekompilując tą aplikację nie złamaliście przypadkiem prawa ?

UseCrypt złamał prawo kradnąc i zamykając kod opublikowany na licencji GNU GPL

kiedy niesprawiedliwość staje się prawem, opór staje się obowiązkiem

„kiedy niesprawiedliwość staje się prawem, opór staje się obowiązkiem” – interesujące podejście, idąc tym tropem można np. rozjechać pieszego który przeszedł na czerwonym świetle, bo przecież to niesprawiedliwe że on może, a ja nie.

W moim odczuciu autor (abstrahując od przesłanek jakie nim kierowały) złamał jednak prawo (wydaje mi się że zastosowanie ma tutaj prawo autorskie). Co gorsze informacje pozyskane w ten sposób (dekompilacja) zostały udostępnione osobom trzecim, czyli nam czytelnikom.

Taaaak? A od kiedy to dekompilacja jest łamaniem praw autorskich?

Opublikowany został ciąg znaków znajdujący się w pliku. Do takiej „dekompilacji” wystarczy edytor tekstów z opcją edytora heksadecymalnego. Nie wiem co na to prawnicy, ale w dzisiejszych czasach „dekompilacja” czy „reverse engineering” wydaje mi się raczej odtwarzaniem algorytmu niż przedstawianiem pliku binarnego w postaci asemblera czy jakiegoś wyższego języka.

pokaż mi przypadek, gdzie ktoś został skazany w Polsce za reverse-engineering. W licencji możesz sobie nawet napisać, że użytkownik dobrowolnie zezwala na wycięcie sobie nerki. Kwestia tego, czy takie postanowienie jest zgodne z prawem, a co dopiero wyegzekwowanie tego to kompletnie inne rzeczy. Polska to nie stany czy UK, wszelkie tego rodzaju regulaminy są **** warte.

Izrael, służby, mafie i łoże a tu jacyś goście chcą sprzedawać komunikator i otworzyli sobie firmę :O

Panie Adamie może jednak czas na merytoryczną dyskusję? https://twitter.com/GletMicha/with_replies

Wpiszcie sobie na YT :

Vega usecrypt

Śmiech na sali.

Tu interesujący opis z „drugiej strony”:

https://wiesci24.pl/2021/02/17/pegasus-i-przyjaciele-kto-promuje-komunikatory-przyjazne-cba-i-atakuje-tego-ktorego-nie-mozna-zlamac/

Jedna strone Pierdolińskiego opisuje artykuł z drugiej strony Pierdolińskiego, dowodów? brak, renomy? brak, logiki? brak

Poszlak o to że pan „redaktor” jest pieskiem na smyczy UseCrypt? Nie brakuje

Łomatko! Kiedy czytam takie brednie, to przypomina mi się powiedzenie o nieskończoności wszechświata i głupoty ludzkiej.

A piszę to jako osoba, która miała przez ładnych parę lat poświadczenie bezpieczeństwa osobowego do dość wysokiej klauzuli, pracowała bezpośrednio dla CBA, realizowała projekty dla ABW, paru ministerstw etc.

I co, za każdym razem, kiedy wychodziłem z pracy przy al. Ujazdowskich w imię transparentności powinienem był informować o tym na swoim profilu na LinkedIn? Posiadanie poświadczenia bezpieczeństwa to też skaza na honorze? Prowadzenie szkoleń dla ludzi, którzy mają dbać o bezpieczeństwo nas wszystkich też jest złe? Wdrażanie narzędzi, które mają im w tym pomóc to pewnie kolaboracja?

Ech… Szkoda mitrężyć palce na klawiaturze na odpisywanie na takie bzdury. Ale też przejść obok nich na spokojnie nie da się.

Teksty pana Pińskiego są mało wiarygodne, bo on nie podaje żadnych dowodów oraz widać że nie bardzo rozumie bezpieczeństwo IT.

ABW i CBA – z oczywistych względów – zależy mocno na tym, żeby (nietechniczni) Polacy nie komunikowali się w sposób uniemożliwiający ich podsłuchanie przez te służby czy policję. Zależy im też na tym, żeby (nietechniczni) Polacy nie szyfrowali dysków, nie korzystali z Tora czy innego oprogramowania do anonimizacji.

Ponieważ jednak starają się nie mówić wprost, to próbują innych metod: wymuszania na rządzie uchwalania ustaw antyterrorystycznych oraz wpływania na masy nietechnicznych użytkowników przez media.

Dlatego Piotr Konieczny, zdecydowanie odradzający zwykłym użytkownikom używanie Tora a nachalnie wręcz polecający pocztę w Gmailu (ręce opadają) i VPN, zachowuje się podejrzanie.

Jego argument o panamskiej siedzibie NordVPN jako niby gwarantującej niepodatność na wpływy USA świadczy, że albo nie zna on historii tego małego państwa albo celowo o niej milczy.

Na koniec: praca dla wspomnianych służb czy ministerstw przynosi chwałę czy hańbę?

Trudno powiedzieć. Zależy, co się tam robi i w czym się te służby w ten sposób wspiera. Twierdzenie „ABW i CBA dbają o nasze bezpieczeństwo” jest fałszywe, zważywszy na całkowite upolitycznienie służb specjalnych w Polsce. W policji zresztą też jest źle. Oceniając pracę dla takich instytucji, jeszcze jedno by trzeba pod uwagę wziąć: cel nie uświęca środków, także w działaniach służb.

To jest tak szokujące że trudno się dziwić że nikt nie traktuje poważnie środowiska cyber bezpieczeństwa poza jego niektórymi członkami. Powiedzieć że z3s to jest opiniotwórczy portal to jednak lekkie nieporozumienie.

[email protected] wyciekło też z Adobe.

W wycieku z myfitnespal przy tym adresie email widnieje IP 213.216.102.27 a sprawdzenie go w whois wskazuje na TiMSI (www.timsi.pl).

LinkedIn pokazuje że pan Kamil Kaczyński kiedyś był „Projektant systemów IT, kryptolog at TiMSI Sp. z o.o.” a teraz „Asystent badawczo-dydaktyczny w WAT”.

Na mega.nz w listopadzie 2016 roku leżał plik z dumpem zawierającym pary username:hasło a w nim „drhl:99947” oraz „drhl:slipknot” (akurat tu nie można mieć pewności, że to było hasło do konta na pro.wp.pl).

W Collection1 też hasło przy tym username nie było zbyt skomplikowane (drhl:463067).

Jeśli dostęp do konta [email protected] wymagał podania tak skomplikowanych haseł, to gratuluję.

https://spidersweb.pl/2020/09/usecrypt-messenger-izrael.html

„Służby Izraela zachwycają się naszą kryptografią”

zachwycają się bo takich głupków i frajerów to jeszcze nie widzieli

W komentarzach pojawiło się wspomnienie o Abbey House, więc zmobilizowaliście mnie do popełnienia artykułu, który przypomina nieco z historii tego przedsięwzięcia, któremu stuknęło już dziesięć lat.

http://fromtheartworld.blogspot.com/2021/03/abbey-house-i-use-crypt-o-co-chodzi.html

To trochę inny punkt widzenia niż Wasz, ekspercki, dotyczący spraw bezpieczeństwa i wiarygodności tej aplikacji, ale są pewne punkty wspólne pomiędzy działalnością Abbey House i UseCrypta.

Pozdrowienia dla Was

Ładnie napisany artykuł.

Dla pełniejszego obrazu: tu artykuł promocyjny Pana Makowskiego z 2016, Berkeley Funds brzmi bardzo ładnie i profesjonalnie.

https://echodnia.eu/o-polaku-ktory-jest-jak-krol-midas-czego-nie-dotknie-zamienia-sie-w-zloto/ar/c3-10162506

Szkoda, że ta prywatna firma chyba już nie zarządza miliardami z doliny krzemowej, bo jej domena wygasła i została przejęta przez łapaczy domen z New Ventures Services dość dawno temu. Ale jak widać Pan Makowski nie spoczywa na laurach sukcesu i coraz to nowe przedsięwzięcia promuje, uwiarygadniając je czym/kim się tylko da.

https://www.crunchbase.com/organization/berkeley-funds

A tu kolejne przedsięwzięcia IT Lazar Vision Fund, pomoc zdalna wideokonferencje i nawet animowana stópka maila:

https://imeworldwide.com/

Lazar – trochę się kojarzy z Łazarzem, który powstał z martwych, ale tłumaczenie angielskie to trędowaty, czyli trędowata wizja, chociaż znając sposób bycia Pana M.&Co to pewnie po prostu ma wyglądać na zagramaniczne globalne przedsięwzięcie. No i ciekawa sprawa z KRS, 17.02.2021 Lazar VF zmienia kapitał z 5k na 1M, cokolwiek to znaczy.

Szkoda trochę tych klepaczy/asystentów, których produkty są używane w dość wyolbrzymiany sposób przez cwanych inwestorów, acz muszą chyba bronić swojej.

Kokoszka się też szarogęsi w mediach:

https://natemat.pl/13861,ma-24-lata-i-debiut-gieldowy-za-soba-jakub-kokoszka-dla-dobrych-zawsze-jest-miejsce-na-rynku

Panie, cyrk na kółkach…

Ciekaw jestem, jaki będzie tego finał. Szczególnie że chcą być postrzegani jako ci bezpieczni, a sami macą wodę na potęgę.

To pisałem doktor Marcin (doktor ehhhh)

nie jestem informatykiem ani nic z tych rzeczy (jestem zielony), ale kurde muszę przyznać, że przeczytałem cały artykuł i wszystkie komentarze + tweety pana Glet, bo to wszystko jest mega ciekawe i intrygujące, mógłbym za darmo pracować przy takiego typu rzeczach, pozdrawiam!

ps: moim zdaniem to, że poszedł w zaparte zamiast potwierdzić jest zwykłym informatycznym odruchem, mam na myśli pokazanie klasy, prestiżu, nie wiem czy dobre słowa dobieram, ale chodzi mi o powagę i poziom – często tak się zachowujemy, gdy jesteśmy w posiadaniu czegoś wyjątkowego tudzież unikalnego

Usecrypt atakuje ponownie stekiem kłamstw i manipulacji:

https://polskatimes.pl/podsluchy-sa-wszedzie-a-gwiazdy-chronia-sie-dzieki-aplikacji-usecrypt-zalozyciel-netflix-tez-uzywa-tego-komunikatora/ar/c12-15709522

A tu info od Signala:

https://signal.org/blog/cellebrite-and-clickbait/

O co chodzi z Usecryptem, opisał ktoś na blogu i to chyba najlepsza analiza tego przedsięwzięcia, w dwóch częściach:

https://www.ciemnastrona.com.pl/2021/07/16/powrot-usecrypta.html

https://www.ciemnastrona.com.pl/2021/03/11/usecrypt-afera.html