Dziesiątki tysięcy domowych ruterów i innych prostych urządzeń zostały zainfekowane zaawansowanym technicznie robakiem. Zamiast jednak wykorzystać je do ataków DDoS, robak blokuje popularną metodę infekcji i… nic dalej nie robi.

Badacze z firmy Symantec opublikowali właśnie analizę ciekawego, nietypowego przypadku robaka infekującego Internet Rzeczy. Robak, choć niewątpliwie rozmnaża się bez autoryzacji, wydaje się mieć pokojowe intencje.

Rok działania, zero ataków

Pierwsze ślady Wifatcha, bo tak robak został nazwany, prowadzą do wpisu na blogu pewnego analityka, który natrafił na dziwne pliki na swoim ruterze prawie dokładnie rok temu. Dwuczęściowy opis przedstawia nietypową infekcję. Analityk przez przypadek znalazł na swoim ruterze pliki, których nie powinno tam być. Pliki utrudniały analizę i wskazywały na Perla jako język bota. Po ich odpakowaniu i odkodowaniu oczom analityka ukazała się skomplikowana architektura P2P. Pobierając regularnie listę węzłów sieci P2P analityk już rok temu zidentyfikował ponad 3000 zainfekowanych urządzeń, z których każde serwowało pliki botnetu. Łącznie zidentyfikowano ponad 40 plików, obsługujących wszystkie umiarkowanie popularne rodzaje architektury sprzętowej.

Po raz kolejny botnet został zidentyfikowany w październiku 2014 przez badaczy z firmy BlueCoat, którzy natrafili na niego w swoich honeypotach, jednak nie opublikowali bardziej szczegółowej analizy. Dopiero artykuł Symanteca rzuca więcej światła na to ciekawe przedsięwzięcie.

Symantec od marca obserwował działanie botnetu. Przez cały ten czas żaden z jego elementów nie został wykorzystany w celu wyrządzenia jakiejkolwiek szkody. W kodzie brak elementów bezpośrednio umożliwiających wykonywanie ataków DDoS czy kradzież informacji. Wygląda na to, że jego jedynymi zadaniami jest rozprzestrzenianie się oraz łatanie dziurawych urządzeń, na które się dostanie.

Dobry wujek

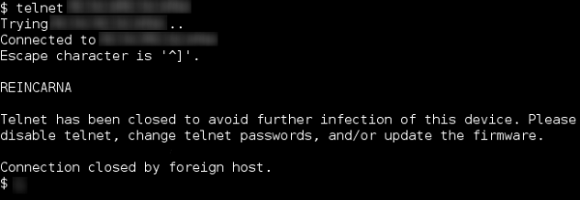

Wifatch dostaje się na cudze urządzenia wykorzystując łatwe hasła usługi telnet. Po przejęciu kontroli nad urządzeniem nie tylko wyłącza dostęp przez telnet, ale także umieszcza odpowiedni komunikat ostrzegający o konieczności zmiany haseł i aktualizacji oprogramowania.

Bot dysponuje także wieloma modułami. Część z nich ma za zadanie usuwanie innych znanych przypadków złośliwego oprogramowania atakującego urządzenia IoT. W przypadku systemów monitoringu wizyjnego Dahua osobny moduł zmienia konfigurację urządzenia tak, by restartowało się co tydzień (prawdopodobnie jako metoda pozbywania się złośliwego oprogramowania z pamięci urządzenia). W kodzie znajduje się także komunikat znany z sygnaturki Richarda Stallmana:

Według badaczy Symanteca kod bota nie jest w ogóle ukryty, a jedynie skompresowany, a w kodzie znajdują się elementy wręcz ułatwiające jego analizę.

Zły wujek

Trzeba także pamiętać, że bot skanuje sieć w poszukiwaniu kolejnych ofiar, dostaje się na urządzenia bez wiedzy właściciela i zawiera funkcje pozwalające na zdalne wykonywanie poleceń pod kontrolą tajemniczego autora programu. Autor zadbał jednak o to, by nikt niepowołany nie mógł przejąć kontroli nad urządzeniami i każdy komunikat sterujący jest weryfikowany za pomocą kryptografii krzywych eliptycznych (ECDSA).

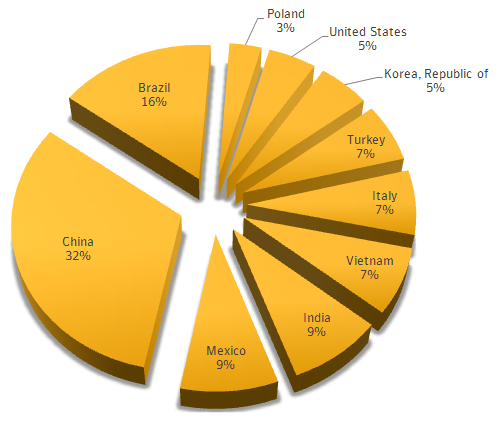

Wśród kilkudziesięciu tysięcy zainfekowanych urządzeń większość to domowe rutery i kamery IP. Większość znajduje się w Brazylii i Chinach, chociaż 3% infekcji zlokalizowano w Polsce.

Bot obsługuje wszystkie popularne architektury sprzętowe, a wśród zainfekowanych maszyn rozkład wygląda następująco: ARM 83%, MIPS 10%, SH4 7%. PowerPC i X86 łącznie odpowiadają za 0,1% infekcji.

Podsumowanie

Nawet etyczny botnet zawsze pozostaje botnetem. Badacze, gdy rozmawiają o tego rodzaju inicjatywach, przytaczają często jako ryzyko scenariusz, w którym bot trafia przez przypadek np. na pompę dializową i powoduje jej awarię. To faktycznie poważny dylemat dla osób chcących pobawić się w Robin Hooda. Nie przeszkadza to jednak niektórym podejmować się tego rodzaju projektów – wśród najbardziej znanych jest pewnie niezwykle sprytny botnet Carna, który został zbudowany by przeskanować cały internet lub tajemniczy przypadek ekspresowej aktualizacji oprogramowania na tysiącach podatnych ruterów w sieci TP.

Komentarze

Ktoś chyba czytał http://helion.pl/ksiazki/hakerzy-atakuja-jak-przejac-kontrole-nad-siecia-ryan-russell-tim-mullen-thor-fx-dan,hakata.htm :)

tak sobie myślę … jak bardzo mają i mogą cieszyć się instytucje rządowe ? skoro stworzyli przepisy i wydali kasę żeby programiści pozostawili luki w oprogramowaniu, a teraz Robin Hood je pozamykał ? szczególnie jeżeli chodzi o głównego benificjenta akcji Chiny :) ABW już pije … :)

A tam,nie przesadzajmy,nie wiadomo w którym dziale tak schlali się w trupa,że jeden już nie będzie nigdy w stanie wytrzeźwieć. Będzie wielki offtopic,ale trudno: Wątpię,żeby chodziło o szkolenie z konserwowania serwerów spirytusem. Nie wiadomo też ostatecznie, czyja słaba głowa zadecydowała o takim zgonowaniu (pdk).Samo zdarzenie nieco ironiczne,skoro do tego wypadku doszło WEWNĄTRZ budynku agencji BEZPIECZEŃSTWA WEWNĘTRZNEGO – ale nie sądzę,żeby to co piszesz było powodem.Przygotowanie na uchodźców przygotowaniem na uchodźców,ale jaki szanujący się agent udawałby akurat wielbłąda ? A skoro agent nie wielbłąd,to wiecie,rozumiecie… W każdym razie związku nie widać,a służby i tak są w stanie kupić czy zamówić u producenta nowe zabawki tego typu.

Jak sprawdzić czy moj router/kamera zostały „załatane”?

Mozesz mi przelac 10000.00zł na konto, to przyjade i ci powiem :)

Spróbuj połączyć się przez telneta, jeśli Cię załatał, to powinieneś mieć taką samą wiadomość

„Telnet has been closed to avoid further infection of this device. Please disable telnet, change telnet passwords, and/or update the firmware.”

NSA wpadla we wlasne sidla i zaczyna panikowa cprzed Moskwa. Raczej zgadlem.

Ma ktoś pliki źródłowe tego robaka? Chętnie się mu przyjrzę.

W gruncie rzeczy ktoś może hakować te routery po to żeby mieć wyłączność na nie…

Tak, wszystko ładnie by było gdyby po załataniu urządzenia robak się usunął. Ktoś sam chce się bawić w piaskownicy, nie ładnie.

Aha, jeszcze powinno być zamiast ” i… nic dalej nie robi.” i… czeka na instrukcje.

„I nic dale nie robi” jest stwierdzeniem faktu.

„I czeka na instrukcje” jest intencjonalną interpretacją.

Co to jest pompa dializowa? Czy autor miał na myśli sztuczną nerkę?

Nie, miał na myśli dializator. (A może pompę insulinową?)

Dializatora nie da się zhackować. Tam nie ma elektroniki.

Przydała by się jeszcze informacja o tym ,jakich to modeli dotyczy, a może każde jakie akurat napatoczy się na drodze.

https://gitlab.com/rav7teif/linux.wifatch

Temat nie bardzo chyba już świeży, ale żałuje że nie mam waszej wiedzy,bowiem z tego linka wiele nie rozumiem. Jednak co przyszło mi na myśl, to zabranie informacji o tym, jak podejrzeć co robi mój router, jak sprawdzić co w nim tkwi.Ale tak nie z grubsza .Tylko solidnie.Ale ciekawostką jest to że według opisu zamykany jest dostęp przez telnet, i to jest dla mnie ciekawe, dla tego że wiem o tym że za pomocą telnetu mój isp, może mieć wgląd do mojego urządzenia. Za dużo tu pisania by było na ten temat, ale zaciekawiło mnie to. Pozdrawiam tubylców ,ciekawy artykuł .