Czy internet można po prostu wyłączyć? Raczej nie, można jednak uniemożliwić korzystanie z niego znakomitej większości użytkowników. Wystarczy wyłączyć serwery DNS by zwykli internauci zostali odcięci od swoich ulubionych serwisów.

Nieustaleni sprawcy (choć tropy prowadzą rzekomo do jednego kraju) od dłuższego czasu testują odporność systemu serwerów DNS na różne formy ataków. Testy te nie mają na celu wyłączenia infrastruktury DNS, lecz najwyraźniej osoby za nimi stojące w inteligentny sposób badają możliwości jej obrony. Jest to dość niepokojące i warto się temu tematowi bliżej przyjrzeć.

Serwery dzięki którym działa internet

W grudniu zeszłego roku napisaliśmy o ciekawych atakach na główne serwery DNS. Serwery tłumaczące nazwy domen na adresy IP czyli ułatwiające poruszanie się po internecie znakomitej większości internautów (przyznajcie się, ile adresów IP popularnych serwisów znacie na pamięć?), posiadają hierarchiczną strukturę. Na jej szczycie znajduje się 13 tzw. serwerów głównych, oznaczonych literami od A do M. Serwery te odpowiadają za właściwe kierowanie zapytań do serwerów niższego rzędu. Każdy z 13 serwerów ma oczywiście wiele swoich kopii, rozsianych po całym świecie. Na przykład w Polsce serwer K ma kopie w Poznaniu, Gdyni i Warszawie, a w stolicy znajdują się także kopie serwerów D, E, F i J. Dzięki takiemu rozproszeniu (aktualnie system obsługuje 628 serwerów w różnych lokalizacjach) i odpowiedniej konfiguracji sieciowej rozwiązanie to powinno być jednym z najbardziej odpornych na ataki na świecie. Mimo tego ktoś sprawdza, czy można je wyłączyć.

O incydentach związanych z dostępnością serwerów DNS napisał kilka dni temu słynny Bruce Schneier, jeden z największych autorytetów w obszarze bezpieczeństwa. Jego artykułu nie chciały opublikować szanowane magazyny poświęcone kwestiom IT, zarzucając brak namacalnych dowodów. My nie widzimy powodów, by nie ufać jego publikacjom, poza tym część dowodów można jednak znaleźć w sieci.

Tajemnicze testy

Bruce informuje, że dwie różne firmy, odpowiadające za obsługę serwerów DNS, poinformowały go niezależnie od siebie o dziwnych atakach które obserwują od pewnego czasu. Po publikacji artykułu odezwały się do niego kolejne 3 firmy, zatem zjawisko wydaje się być dość powszechne. Ataki DDoS nie są dla nikogo zaskoczeniem i główne serwery DNS bywały ich celami. Teraz jednak ataki wyglądają inaczej. Ich celem nie jest jak najszybsze wyłączenie serwerów przez zapchanie ich łączy lub wyczerpanie mocy obliczeniowej. Ataki wydają się być nastawione na sprawdzenie, z jaką skalą zagrożenia poradzą sobie administratorzy. Przykładowe scenariusze obejmują powoli, systematycznie narastający ruch w kierunku serwera, który w pewnym momencie całkowicie znika, by po tygodniu powrócić, zaczynając jednak już z innego poziomu – zupełnie jakby ktoś szukał punktu, w którym serwery przestaną odpowiadać. Ataki osiągają większy wolumen niż obserwowane wcześniej, trwają dłużej niż kiedyś i są bardziej wyrafinowane. Często łączą ze sobą różne metody ataku, mieszając trzy – cztery scenariusze pod kątem używanych protokołów i rodzajów pakietów. Atakowane firmy muszą używać wszystkich swoich mechanizmów obronnych naraz, by powstrzymać napastników. Oprócz ataków DDoS zdarzają się także inne rodzaje ataków, jak np. wstrzyknięcia nieprawidłowych tras BGP, dotykających właśnie infrastruktury DNS.

Szczegóły ataków

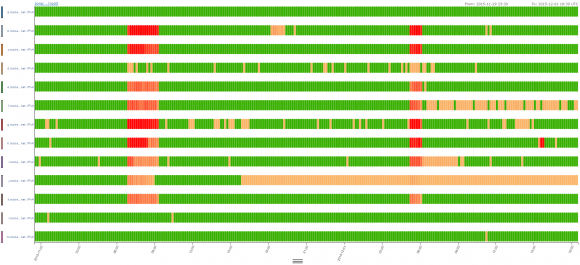

Choć Bruce Schneier nie wskazuje na niezależne źródła informacji potwierdzające jego historię, sprawdziliśmy jak w ostatnich dwóch latach wyglądała dostępność serwerów DNS. Natrafiliśmy na dwa dobrze widoczne incydenty. Pierwszy z nich miał miejsce 30 listopada i 1 grudnia 2015 roku. Wykres dostępności serwerów DNS wyglądał wtedy tak:

Znaleźliśmy także opis tych incydentów. Według operatorów głównych serwerów DNS 30 listopada o godzinie 6:50 część serwerów zaczęła otrzymywać ogromną liczbę identycznych zapytań. Wszystkie były prawidłowo zbudowanymi zapytaniami DNS i dotyczyły jednej domeny, przychodziły jednak z praktycznie całej adresacji IPv4 i było ich całkiem sporo – każdy z atakowanych serwerów otrzymywał ok. 5 milionów zapytań na sekundę. Atak zakończył się ok. 9:30, by powrócić następnego dnia o godzinie 5:10 – lecz z inną nazwą domeny. Druga fala trwała do 6:10. Jak widać na wykresie, niektóre serwery atak zniosły lepiej niż pozostałe. Co ciekawe, nie wszystkie serwery były celem ataku.

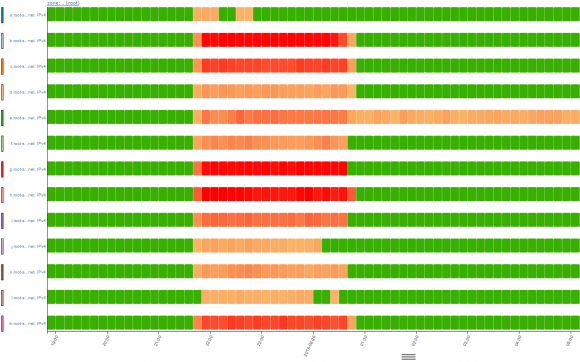

Drugi znaleziony przez nas atak miał miejsce 25 czerwca 2016. Wykres dostępności serwerów wyglądał wówczas tak:

Tym razem oberwało się wszystkim serwerom – choć nie wszystkie ucierpiały w takim samym stopniu. Według udostępnionego opisu incydentu tym razem metodą ataku był SYN flood połączony z ICMP flood. Atak zaczął się o 21:45 i zakończył ok. 00:41 dnia następnego. Źródło ataku było ponownie rozproszone po całej adresacji IPv4 (dzięki możliwości fałszowania adresów źródłowych), a każdy z głównych serwerów otrzymywał ok. 10 milionów pakietów na sekundę, czyli 17 Gb/s.

Wszystkie te ataki, ze względu na ciągle istniejącą w sieci możliwość przesyłania pakietów ze fałszowanym adresem źródłowym, są bardzo trudne do powstrzymania. Niestety wyeliminowanie takich scenariuszy ataków wymaga współpracy setek jeśli nie tysięcy największych operatorów internetu na całym świeci a inicjatywy do tego zmierzające do tej pory nie zakończyły się powodzeniem.

Kto może stać za atakami

Bruce Schneier twierdzi, że sprawcami prawdopodobnie są Chińczycy. Nie da się ukryć, że ta teoria ma sens. Chiny sa jednym z niewielu krajów na świecie posiadających istotne możliwości ofensywne w obszarze bezpieczeństwa IT, są także jednym z niewielu krajów na świecie, któremu wyłączenie możliwości dostępu do Facebooka, Twittera, witryn banków internetowych czy największych portali nie zaszkodzi. Chińczycy od wielu lat realizują politykę wewnętrznego internetu – większość popularnych zachodnich serwisów ma swoje odpowiedniki w Chinach (a spora część jest dla Chińczyków niedostępna), a chińska sieć oddzielona jest od zepsutego świata zewnętrznego Wielkim Firewallem, pilnującym wszystkich połączeń. Gdyby zatem któregoś dnia serwery DNS przestały działać, Chińczycy płakaliby najmniej. Jeśli zatem brak możliwości odwiedzenia ulubionego serwisu Was lekko przeraża, zapiszcie jeszcze dzisiaj jego adres IP w kajecie.

Komentarze

czy IP wystarczy??? a co się dzieje jak pod jednym IP jest kilka serwisów a identyfikacja tego szukanego odbywa się na podstawie adresu URL, co wtedy?

Wtedy serwer pod danym IP przekieruje Twoje zapytanie do odopowiedniego serwera www.

Plik hosts

Identyfikacja serwisu odbywa sie najczesciej na podstawie host headera, lub rozszerzenia SNI w przypadku TLS’a. Przy wpisaniu adressu IP w przegladarke, te pola/wartosci nie sa generawane, wiec trzeba je manualnie dodac do requesta (sa do tego narzedzia – np. modify http headers).

Albo curl’em, swoją drogą dobra metoda diagnostyczna:

curl -k -H”Host: zaufanatrzeciastrona.pl” https://104.27.206.99/

HEHEHE BRAWO, BRAWO DZIEKI ZA IP Z CLOUDFLARE MAMEJO :d

Hej,

może czas zacząć robić offline’owe kopię DNS albo chociaż własny cache zapisywać I trzymać na wszelki wypadek.

Zapisanie adresu IP nie wiele pomoże w dostępie przez HTTPS (np logowanie do banku)

A dlaczegóż to? A od kiedy nie można dodać certyfikatu strony do wyjątków?

Witryna „x.x.x.x” używa nieprawidłowego certyfikatu bezpieczeństwa.

Dodaj wyjątek, potwierdź certyfikat i voila.

A może plik hosts? I link dla leniwych jak łatwo wygenerować pary url+ip

I historia zatoczy koło ;). Tak właśnie powstał DNS, który wywodzi się z współdzielonych plików hosts

No słyszałem o tym już kilka dni temu (spóźniony news) i faktycznie zastanawiam się nad spisaniem adresów IP serwerów, które najczęściej odwiedzam :P

Zapisac adres ip strony? Przeciez zdecydowana wiekszosc stron nie jest dostepna po wpisaniu IP, a ustawienie wlasnych DNS pod IP malo kto potrafi. Nieprawdaz?

Hosts? :)

„Wszystkie te ataki, ze względu na ciągle istniejącą w sieci możliwość przesyłania pakietów ze fałszowanym adresem źródłowym”

W jaki sposób fałszują IP w tych atakach?

Pozdrawiam

https://en.wikipedia.org/wiki/IP_address_spoofing

a stamtąd dalej w ciemność :)

A mówimy tylko o IPv4 a co z IPv6 tych adressow sa miliardy miliadow, no chyba ze wymyslimy nowy system dns dla ipv6

Ip na stack overflow i da się pracować:)

Jak taki atak mógł zostać wykonany? Poprzez jakiś botnet lub superkomputer?

Koleżanki i koledzy,

a jak to jest z taki stronami jak Z3S serwowanymi przez CloudFlare albo inne tego typu usługi? Nie da się „zapamiętać” IPków, dobrze mówię?

„przyznajcie się, ile adresów IP popularnych serwisów znacie na pamięć?”

Nie ma znaczenia kiedy np. ulubiony serwis jak z3s siedzi za CloudFlare…

Przyjdzie czas na dns przez p2p.

Nic dziwnego, że takie próby są prowadzone. Z tym, że zaczekałbym z typowaniem sprawców bo równie dobrze takie „ataki” mogą w ramach testów prowadzić służby różnych państw (np. USA czy IL). Może też być tak, że testują obie strony barykady. Dostęp do pewnych usług via Internet stał się bardzo istotny dla wielu obywateli i państw, zatem nie powinno dziwić sprawdzanie możliwości jego paraliżu.

to dlaczego nie wezmą się za światłowody ?

Chyba nie pomyślałeś, że np. Ruscy chcąc unicestwić internet wyślą zielone ludziki przebrane za ogrodników z sekatorami i będa ciąć kable?

ich okręty podwodne od lat interesują się transoceanicznymi duktami

Czemu routery w internecie pozwalają na przesyłanie pakietów z przekłamanym adresem IP? Przecież jakąś informacje o adresacji sieci mają.

Nie do końca. Router zna adresację swoich sąsiadów. Ale adres źródłowy może pochodzić z hosta dziesięć przeskoków dalej, a przez router tylko przechodzi.

Pozwalają na wiele więcej – ostatnio miałem atak na swój komputer ze strony dostawcy internetu ale z adresu 192.168.x.x. To jest dopiero hit sezonu.

Ostatni raz zapisywałem ip jak kożytsałem z Tora. Nie ma tam przecież wyszukiwarki i te dziwne onion nazwy odkrywałem na kolejnych forach.