Firma Lenovo od kilku miesięcy instaluje na fabrycznie nowych laptopach oprogramowanie, które wyświetla użytkownikom reklamy a przy okazji potrafi podszywać się pod wszystkie szyfrowane witryny WWW i umożliwia to innym.

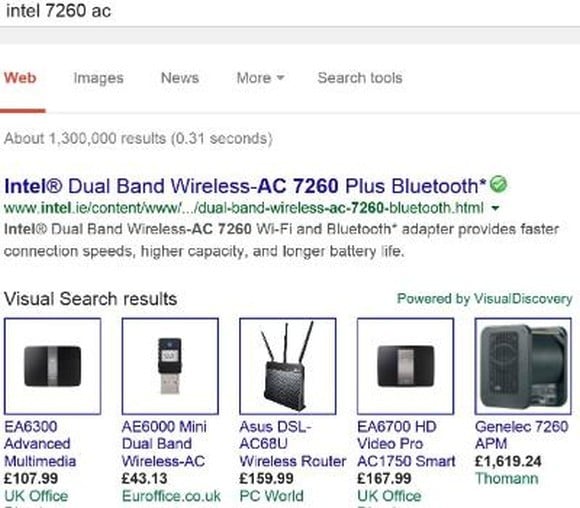

Superfish, bo tak nazywa się program o którym mowa, ma za zadanie prezentować użytkownikowi wizualne reklamy w wynikach wyszukiwania np. Google. Samo w sobie jest to już poważnym nadużyciem zaufania użytkownika, ale program ten instaluje również swój własny certyfikat jako zaufany w repozytorium certyfikatów Windows, co umożliwia mu podszywanie się pod każdą witrynę. Co gorsza, każdy komputer ma identyczny certyfikat, dzięki czemu posiadacz klucza prywatnego może przeprowadzać ataki MiTM na innych właścicieli laptopów Lenovo.

Przyznanie na forum

Choć o programie Superfish na forum Lenovo użytkownicy rozmawiali już od kilku miesięcy, to dopiero pod koniec stycznia tego roku administrator forum oficjalnie przyznał, że firma instaluje ten program na nowych komputerach i służy on do „prezentowania wizualnych reklam z ofertą produktową”.

Praktyka przechwytywania wyników wyszukiwania by wstrzelić do nich swoje własne reklamy jest uznawana powszechnie za naganną i większość oprogramowania antywirusowego rozpoznaje służącego do tego celu narzędzia jako niepożądane i je usuwa. Co prawda program Superfish w momencie jego pierwszego uruchomienia pyta użytkownika, czy wyraża zgodę na jego działanie, jednak główny problem leży gdzie indziej.

A może dodatkowy certyfikat?

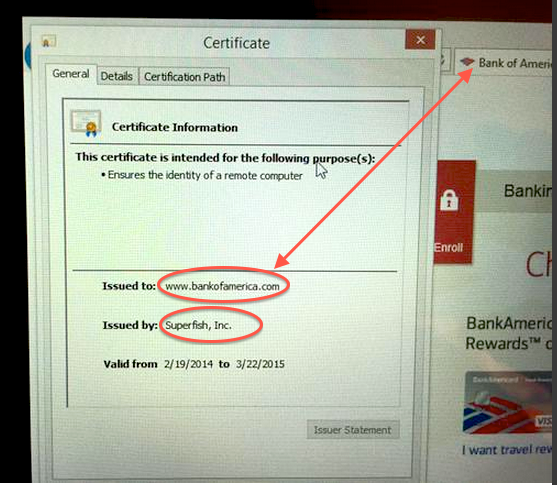

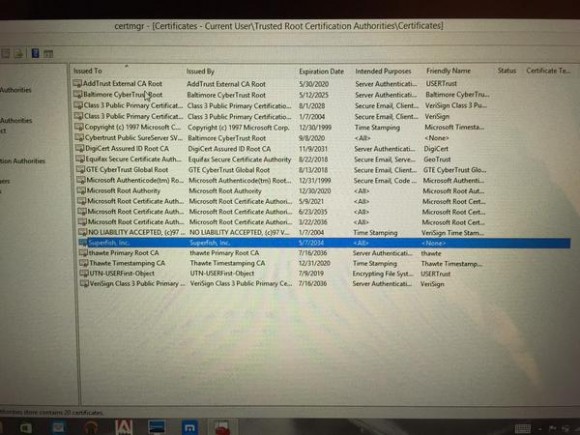

Do tej pory nie było o tym głośno, jednak okazało się, że Lenovo wraz z programem Superfish dodaje certyfikat nadrzędny firmy Superfish do repozytorium certyfikatów Windows. Zapewne ma to służyć programowi do wstrzykiwania swoich reklam do połączeń HTTPS – program reklamowy działa jako lokalne proxy i oszukuje przeglądarkę, że odwiedza oryginalną witrynę, podczas kiedy w rzeczywistości otrzymuje jej zmodyfikowaną kopię. Skutkiem tego są np. połączenia z bankami, w których właściwościach widać nieprawidłowy – choć uznawany przez komputer za zaufany – certyfikat Superfish.

Na taki atak podatne są przeglądarki Internet Explorer oraz Chrome, ponieważ korzystają one z repozytorium certyfikatów systemu Windows. Nie jest z kolei podatny Firefox, ponieważ ma on swoje własne repozytorium certyfikatów.

Co jednak w tym wszystkim budzi nasze największe obawy to fakt, że każdy komputer z programem Superfish posiada identyczny certyfikat. Oznacza to, że gdy już zostanie wydobyty jego klucz prywatny (a powinien on znajdować się w aplikacji), to wszystkie komputery z programem Superfish będą podatne na ataki MiTM niewykrywane przez system operacyjny. Wystarczy, że atakujący użyje uniwersalnego certyfikatu Superfish do podszycia się pod dowolna witrynę korzystającą z SSL i zarówno Internet Explorer jak i Google Chrome uznają to połączenie za zaufane.

Mam komputer Lenovo, co robić?

Polecamy weryfikację zawartości repozytorium certyfikatów. Jeśli znajdziecie tam certyfikat Superfish, należy go usunąć. Niestety usunięcie aplikacji nie usuwa certyfikatu.

Zalecamy także chwilowo korzystać z Firefoksa, a wkrótce zapewne Windows i Chrome umieszczą certyfikat Superfish na czarnej liście.

Aktualizacja 2015-02-20: Otrzymaliśmy oficjalne oświadczenie Lenovo, które po pierwszej reakcji (problem? jaki problem?) poszło po rozum do głowy. Oświadczenie publikujemy poniżej w całości:

OŚWIADCZENIE LENOVO W SPRAWIE TECHNOLOGII SUPERFISH

W Lenovo dokładamy wszelkich starań, by zapewnić klientom jak najlepszą ofertę. Wiemy, że z naszych urządzeń korzystają codziennie miliony osób, a my jesteśmy zobowiązani zapewniać użytkownikom wysoką jakość, niezawodność, innowacyjność i bezpieczeństwo informacji. Dążąc do doskonalenia swojej oferty, na niektórych notebookach dla klientów indywidualnych instalowaliśmy fabrycznie oprogramowanie producenta zewnętrznego — firmy Superfish z Palo Alto w stanie Kalifornia.

Wychodziliśmy z założenia, że produkt ten, zgodnie z intencjami Superfish, ułatwi użytkownikom zakupy w Internecie. Oprogramowanie to nie spełniło jednak oczekiwań naszych ani klientów, którzy krytykowali jego działanie. Na te skargi zareagowaliśmy szybko i zdecydowanie. Przepraszamy, jeżeli nasi użytkownicy poczuli się zaniepokojeni z jakiegokolwiek powodu. Zawsze wyciągamy wnioski z własnych doświadczeń i staramy się doskonalić na ich podstawie.

W styczniu zaprzestaliśmy fabrycznej instalacji tego oprogramowania. Także w styczniu zablokowaliśmy połączenia z serwerem, który umożliwiał jego działanie. Na naszych stronach internetowych zamieściliśmy instrukcję usuwania tego oprogramowania. We współpracy z Superfish oraz innymi partnerami branżowymi reagujemy na wszelkie obecne i potencjalne kwestie związane z bezpieczeństwem informacji. Szczegółowe informacje na temat tych działań oraz narzędzia do usuwania oprogramowania można uzyskać pod adresami:

http://support.lenovo.com/us/en/product_security/superfish

http://support.lenovo.com/us/en/product_security/superfish_uninstall

Pragniemy podkreślić, że firma Lenovo nigdy nie instalowała tego oprogramowania na jakichkolwiek notebookach marki ThinkPad, komputerach stacjonarnych ani smartfonach. Oprogramowanie to nie było nigdy instalowane na żadnych produktach dla klientów z sektora dużych przedsiębiorstw —serwerach ani rozwiązaniach pamięci masowej — i sprawa ta w żaden sposób nie dotyczy tych urządzeń. Nie instalujemy już technologii Superfish na żadnych urządzeniach Lenovo. Najbliższe tygodnie poświęcimy na dogłębne zbadanie tej sprawy i wyciąganie wniosków na przyszłość. Będziemy prowadzić dialog z partnerami, specjalistami branżowymi oraz użytkownikami i poprosimy ich o opinie. Pod koniec miesiąca przedstawimy plan działań, które pomogą Lenovo i całej branży działać z większą świadomością kwestii związanych z oprogramowaniem adware, oprogramowaniem instalowanym fabrycznie i zabezpieczeniami. Poczuwamy się do odpowiedzialności za swoje produkty, ofertę dla użytkowników i wyniki naszych nowych działań.

Technologia Superfish mogła być instalowana na następujących modelach komputerów:

Seria G: G410, G510, G710, G40-70, G50-70, G40-30, G50-30, G40-45, G50-45

Seria U: U330P, U430P, U330Touch, U430Touch, U530Touch

Seria Y: Y430P, Y40-70, Y50-70

Seria Z: Z40-75, Z50-75, Z40-70, Z50-70

Seria S: S310, S410, S40-70, S415, S415Touch, S20-30, S20-30Touch

Seria Flex: Flex2 14D, Flex2 15D, Flex2 14, Flex2 15, Flex2 14(BTM), Flex2 15(BTM), Flex 10

Seria MIIX: MIIX2-8, MIIX2-10, MIIX2-11

Seria YOGA: YOGA2Pro-13, YOGA2-13, YOGA2-11BTM, YOGA2-11HSW

Seria E: E10-30

Aktualizacja 2015-02-21: I nowe oświadczenie Lenovo:

Zaktualizowane oświadczenie Lenovo w sprawie technologii Superfish

Jak już informowaliśmy wczoraj, Lenovo bada wszelkie możliwości, by pomóc użytkownikom zaniepokojonym kwestią oprogramowania Superfish. Dzisiaj podjęliśmy dwa dodatkowe działania:

1. Oprócz dostępnej na naszych stronach internetowych instrukcji ręcznego usuwania tego oprogramowania, udostępniliśmy także automatyczne narzędzie do usuwania zarówno oprogramowania, jak i certyfikatu. Narzędzie to jest dostępne tutaj: http://support.lenovo.com/us/en/product_security/superfish_uninstall

2. Współpracujemy z firmami McAfee i Microsoft nad kwarantanną lub usunięciem oprogramowania i certyfikatu Superfish przy użyciu przodujących w branży narzędzi i technologii tych firm. Działania te już się rozpoczęły i spowodują automatyczne usunięcie tej luki w zabezpieczeniach nawet na komputerach użytkowników, którzy nie wiedzą jeszcze o tym problemie.

Na podstawie zażaleń użytkowników, w styczniu zaprzestaliśmy fabrycznego instalowania oprogramowania Superfish i zablokowaliśmy jego połączenia z serwerem. Jednak dopiero wczoraj dowiedzieliśmy się o potencjalnej luce w zabezpieczeniach. Obecnie koncentrujemy się na jej usunięciu.

Na podstawie uzyskanej wiedzy, od wczorajszego dnia działamy szybko i zdecydowanie. Choć problem ten w żaden sposób nie dotyczy notebooków ThinkPad, tabletów, komputerów stacjonarnych i smartfonów ani przeznaczonych dla przedsiębiorstw serwerów i urządzeń pamięci masowej, uważamy, że informacja ta powinna dotrzeć do wszystkich klientów Lenovo. Przepraszamy, jeżeli nasi użytkownicy poczuli się zaniepokojeni z jakiegokolwiek powodu. Wyciągamy wnioski z własnych doświadczeń i staramy się doskonalić na ich podstawie. Będziemy nadal ułatwiać klientom usuwanie tego oprogramowania i zagrożonych certyfikatów oraz umożliwiać im dalsze korzystanie z naszych produktów w poczuciu pewności, jakiej zasadnie oczekują.

Aktualizacja 2015-02-26: I jeszcze list otwarty dyrektora technicznego Lenovo

Najświeższe informacje dotyczące oprogramowania Superfish — list otwarty dyrektora technicznego Lenovo Petera Hortensiusa.

RESEARCH TRIANGLE PARK, Karolina Północna, USA — 23 lutego 2015:

We wrześniu 2014 r. postanowiliśmy, że niektóre z naszych notebooków przeznaczone dla klientów indywidualnych będą dostarczane z oprogramowaniem Superfish. Oprogramowanie to nie sprostało oczekiwaniom niektórych użytkowników, nie podnosząc równocześnie komfortu obsługi, stąd rozpoczęliśmy proces usuwania go z naszej konfiguracji fabrycznej.

Następnie, gdy doszły do naszej wiadomości opublikowane raporty o luce bezpieczeństwa spowodowanej przez oprogramowanie Superfish, podjęliśmy natychmiastowe działania w celu jej usunięcia. Niewątpliwie sprawa ta wywołała zaniepokojenie naszych klientów, partnerów biznesowych oraz wszystkich, którzy interesują się firmą Lenovo, naszą branżą oraz ogólnie technologią. Chciałbym za to ponownie przeprosić. Jednocześnie chciałbym zainicjować proces bieżącego informowania o tym, jak pracujemy nad rozwiązaniem problemu i przywróceniem Waszej wiary w Lenovo.

Podjęliśmy już szereg istotnych działań:

* Zaprzestaliśmy fabrycznego instalowania oprogramowania Superfish i nie będziemy już więcej umieszczać go na żadnych urządzeniach.

* Podjęliśmy we własnym zakresie, oraz we współpracy z naszymi partnerami biznesowymi, działania, które mają zabezpieczyć Wasze komputery przed tą luką bezpieczeństwa, tak łatwo i szybko, jak to tylko możliwe.

* W czwartek 19 lutego firma Lenovo udostępniła procedurę ręcznej naprawy, a w piątek 20 lutego udostępniliśmy naszym klientom automatyczne narzędzie do łatwego usunięcia Superfish wraz z powiązanymi plikami.

* Również w piątek nasi partnerzy biznesowi Microsoft, McAfee i Symantec, zaktualizowali swoje oprogramowanie, aby automatycznie zablokować i usunąć oprogramowanie Superfish. Zapewniło to automatyczną ochronę użytkownikom, którzy korzystają z produktów tych firm. Chcielibyśmy podziękować naszym partnerom za ich szybką reakcję.

* Wymienione wyżej działania zapewniają ochronę wszystkim nowym produktom znajdującym się w magazynach. Krótko po pierwszym uruchomieniu systemu, program antywirusowy uruchomi skanowanie i usunie oprogramowanie Superfish z systemu. Oprogramowanie Superfish zostanie usunięte w ten sam sposób z systemów, które są odtwarzane z obrazu na zapasowej partycji dysku twardego (re-imaged).

* W przypadku urządzeń już użytkowanych, oprogramowanie Superfish zostanie usunięte po aktualizacji programu antywirusowego.

Pozostajemy w stałym, niezwłocznym kontakcie z naszymi klientami, partnerami biznesowymi i znawcami branży. Mamy nadzieję, że dzięki wzajemnej komunikacji jesteśmy lepiej zorientowani w zaistniałej sytuacji i wiemy, jakie działania są teraz najważniejsze.

Aktualnie opracowujemy plan działań dla eliminowania luk oprogramowania i zapewnienia jego bezpieczeństwa. Kolejne, konkretnie zdefiniowane kroki przedstawimy do końca tego tygodnia.

Na dzień dzisiejszy mogę powiedzieć, że rozważamy szerokie spektrum możliwości, w tym:

* uproszczenie pierwszej konfiguracji komputera (czyli czytelny system operacyjny i oprogramowanie, które znajdują się na Waszym urządzeniu i są gotowe do pracy zaraz po wyjęciu z opakowania),

* bezpośrednią współpracę z użytkownikami, ekspertami z dziedziny ochrony prywatności/bezpieczeństwa i innymi podmiotami, w celu szybkiego opracowania właściwej strategii pre-instalowania oprogramowania,

* zwracanie się z prośbą o opinię do naszych nawet najbardziej zagorzałych krytyków, w celu oceny rozwoju naszych produktów.

Chociaż omawiany problem ograniczał się do notebooków dla klientów indywidualnych i w żaden sposób nie dotyczył naszych notebooków ThinkPad, tabletów, desktopów ani smartfonów, ani też firmowych serwerów lub urządzeń pamięci masowej, rozumiemy, że wszyscy klienci Lenovo mogą być zainteresowani obecną sytuacją i planowanymi przez nas działaniami. Niewątpliwie nasza reputacja ma wpływ na wszystkie te obszary naszej działalności oraz opinie wszystkich naszych klientów. Jesteśmy zdeterminowani, aby naprawić zaistniałą sytuację, zwiększyć bezpieczeństwo dostarczanych produktów, a także pomóc całej branży w eliminowaniu i zapobieganiu problemom bezpieczeństwa, jakie zostały ujawnione w ubiegłym tygodniu.

Dziękuję

Peter Hortensius

Komentarze

Wow, zdjęcie ekranu, dosłownie :-D

dlatego pierwszą czynnością po zakupie w zasadzie każdego laptopa to jest format :) i repartition – zeby sie pozbyc wszelkich smieci z recovery. a pozniej czysta instalacja odpowiedniej wersji oprogramowania.

Powodzenia w zdobywaniu oryginalnego nośnika pozwalającego zainstalować Windowsy Pro. Nie że niemożliwe, ale generalnie – trudno jest postawić czystą windę na czystym kompie w tych czasach :(

Nieprawda!

Obrazy ISO do Windows 7/8/8.1/Server 2012/Server 2012 R2, szczególnie w wersjach angielskiej, niemieckiej, hiszpańskiej, ściągniesz z serwerów MS TechNet. Z wersjami polskimi jest problem ale można je też znaleźć. Resztę wersji MS Windows (XP, Vista) w dowolnej wersji, także językowej, ściągniesz z Sieci – pełno jest tego na różnych serwerach, FTP, torrentach.

.

I nie mówię tutaj o pirackich obrazach ISO, bo takie mnie nie interesują, nie ruszam tego syfu. Możesz mieć problem ze znalezieniem sum kontrolnych, bo na stronach MS często ich już nie ma i trzeba szukać gdzie indziej. Gwarantuję Ci że te obrazy są, bo sam je ściągałem. A czego dokładnie szukasz?

.

Jak dobrze poszukasz na torrentach, to znajdziesz tam nawet rodzynka – specjalną wersję Windows XP którą MS wprowadził cichaczem – Windows XP Fundamentals for Legacy PCs („WinFLP”) : http://pl.wikipedia.org/wiki/Windows_Fundamentals_for_Legacy_PCs

Z Win7 i jeśli się nie mylę odpowiednikami serwerowymi jest tak, że CD instalacyjne zawiera wszystkie wersje poza starterem. Home i Pro są na bank. Obraz na płycie siedzi w pliku .wim, i można go ręcznie postawić z użyciem imageX i ręcznym ustawieniem loadera (bcdboot i bcdedit bodajże), albo można zedytować .iso (lub instalować po przerzuceniu na pendrive, opis w google ;) i usinięciu pliku ei.cfg z katalogu sources (wtedy podczas instalacji jest pytanie którą wersję chcemy).

Nie ma za co ;)

A skąd wziąć polską płytkę? Można popytać kolegów z serwisów (zakładam, że mają oryginałki ;), uczelni (miałem oryginalne .iso z MSDNAA) etc.

Możesz też użyć „Windows 7 eicfg Removal Utility” – narzędzie umożliwiające usunięcie pliku „ei.cfg” z płyty instalacyjnej Windows 7 i przygotowanie obrazu nowej, która umożliwi instalację dowolnej edycji Windows 7.

Obrazy .iso leżą na stronach M$ (wraz z sumami kontrolnymi)…

https://msdn.microsoft.com/en-us/subscriptions/downloads/default.aspx#searchTerm=Windows%20XP&ProductFamilyId=0&Languages=pl&FileExtensions=.iso&PageSize=10&PageIndex=0&FileId=0

https://msdn.microsoft.com/en-us/subscriptions/downloads/default.aspx#searchTerm=Windows%207%20Ultimate&ProductFamilyId=0&Languages=pl&FileExtensions=.iso&PageSize=10&PageIndex=0&FileId=0

https://msdn.microsoft.com/en-us/subscriptions/downloads/default.aspx#searchTerm=Windows%208&ProductFamilyId=0&Languages=pl&FileExtensions=.iso&PageSize=10&PageIndex=0&FileId=0

…więc w czym problem?

W przypadku W7Ultimate/W8Enterprise edycje te zawierają wszystkie niższe (po usunięciu pliku ei.cfg z obrazu .iso, np. przy pomocy UltraISO), przy czym Starter dostępny jest tylko w 32-bit.

Ja szukałem na TechNet i tam były angielskie edycje. Ale resztę sobie poszukałem w Sieci i znalazłem.

Dzięki za linki, zaciągnę z Twoich wraz z sumą kontrolną. Miło że na forum jest pozytywny feedback:)

Tylko po co w takim razie kupować laptopa z systemem…?

Nie lepiej od razu kupić bez systemu?

Jak to po co? A co Ty myślisz ze świat się z informatyków składa? Polowa użytkowników umie tylko włączyć lapka i przeglądarkę i chce mieć wszystko gotowe.

NIe pierwszy i nie ostatni. Odkąd przeglądarki blokują dodatki to oszukane proxy jest coraz popularniejsze.

Oczywiście nie zadziała dla niektórych witryn w chrome z powodu cert pinning

http://niebezpiecznik.pl/wp-content/uploads/2015/02/B-LFlqYCMAE_Zy2.jpg

Żebyś się nie zdziwił… ;)

Error 1011

Kliknij na pasek adresu i naciśnij Enter, zadziała. Niebezpiecznik blokuje obce referery. :P

ale to jest już czyste sk***syństwo!

„dlatego pierwszą czynnością po zakupie w zasadzie każdego laptopa to jest format „,

czyżby to Ci coś dało? Są narzędzia szpiegowskie, które nic sobie z takiego czegoś nie robią, bo na dysku ….przeczytaj ….

http://securnet.pl/equation-group-infekuje-tysiace-komputerow/

Czy z systemem kupisz, czy tez bez – nic to nie zmienia, bo jak nie firma produkująca sprzęt chce od ciebie coś wyciągnąć, to zrobić to mogą inni, i w zasadzie jak chcą. Chyba że sam wyprodukujesz sobie dysk twardy do kompa…

W takim razie cieszę się, że ten szmelc rozpadł mi się kilka lat temu i nie wróciłem do tej marki ;)

A w ogóle jeśli już Windows, to w miarę możliwości nie trzymam poza maszyną wirtualną…

To dość tendencyjna wypowiedź;)

Dziś piszą o Lenovo, ale nie zdziw się gdy inni producenci też zaczną dorzucać swój szpiegowski syf, o ile już tego nie robią.

Takie czasy, dziś wszystko jest na sprzedaż, nasza prywatność też.

@steppe – myślisz że korzystając z Linuksa czy OS X jesteś bezpieczniejszy? Wybij sobie to z głowy, mało tego – jest jeszcze gorzej niż na Windowsie obecnie, także nie podniecaj się. Dawno już Cię szpiegują:

http://www.computerworld.pl/news/387353/Stallman.oskarza.tworcow.Ubuntu.o.szpiegowanie.uzytkownikow.html

@Duży Pies – tak jest, np:

http://forum.android.com.pl/f484/asus-ciae-szpieguje-cmclient-apk-203354/

Znów tendencyjnie;)

Wiesz, Linux ma wiele oblicz, a Ubuntu mimo medialnego szumu, nie jest najważniejszym z Linuxów.

Dla profesjonalistów „Linux” to dystrybucje: RedHat/CentOS, Debian, Slackware, PLD i jeszcze kilka innych, np. dedykowanych do klastrów.

Firma Canonical i jej flagowe Ubuntu, było jest i będzie ciągle wtórne, bo swoje distro opiera o Debiana, nie zapominajmy o tym. Coś tam dodają od siebie, ale gdyby nie Debian, to nie byłoby Ubuntu i jego klonów.

Ubuntu nigdy nie było i nie będzie reprezentatywne dla marki „Linux”.

Reprezentatywny może być taki Debian, bo to jedna z najstarszych i najdojrzalszych dystrybucji Linuxa.

Podałem tylko przykład Ubuntu. A te reprezentatywne wg, Ciebie są bezpieczne? Kiedy były? Nigdy nie były, tylko o tym nie wiedziałeś, aż się nagle dowiedziałeś np o: GHOST od 2000 roku, Mayhem – malware, Shellshock, itd.

Faktycznie, ma wiele obliczy – stawiam go na równi z Windowsem, taki sam dziurawy, może jeszcze nawet gorzej i nic w nim lepszego od Windy. Udział rynkowy tego systemu na komputerach to istne dno – 2%.

A opowiastki jaki on jest bezpieczny i super, tzn, był kiedyś dawno, dawno temu, można zachować sobie jako bajkę na dobranoc dla swoich wnuczków, gdy będziemy dziadkami.

@Duży Pies

„pełno jest tego na różnych serwerach, FTP, torrentach.

.

I nie mówię tutaj o pirackich obrazach ISO”

Taaa, Microsoft wystawia oficjalnie na torrentach czyściutkie obrazy ISO swoich systemów … ;-)

Pisząc „pirackie” miałem na myśli obrazy przerobione, skrakowane, itp. bo takich jest najwięcej na torrentach. Ale można tam znaleźć także „czyste” obrazy ISO, czyli „kopia 1:1”, wykonane z oryginału płyty instalacyjnej lub będące kiedyś na serwerach MS. Na przykład polską edycję „Windows 7 Home Premium”, czyli chyba najczęściej instalowanej wersji 7 w PL, znajdziesz na polskich torrentach, jest tam kopia ISO „1 do 1”. Czy dystrybuowanie oryginalnego obrazu ISO jest nielegalne? Nie wiem.

http://support.lenovo.com/us/en/product_security/superfish_uninstall

Fabrycznie zawirusowane laptopy i to firmy którą jakiś czas temu uznawałem za dobrą! Mokry sen Orwella (mokry od łez); wciskajmy czerwony guzik bo tzw. Ten Dzień dawno nadszedł tylko nie zauważyliśmy bo byliśmy zbyt zajęci kotami w internetach. Najpierw Norton, później McAfee, teraz ataki MITM wykonywane przez twój własny komputer. Dokąd zmierzasz świecie?

Na zwykłym pc

Problem nie tyczy się tylko lenowo: zobaczcie kawałek loga

http://www.superfish.com/ws/sf_preloader.jsp?dlsource=dnmrlsp&CTID=suggest&a… Zablokowany na podstawie wewnętrznej czarnej listy C:\Program Files\Google\Chrome\Application\chrome.exe xxx-Komputer\xxx

2015-02-20 15:47:41 ssl://http://www.superfish.com Zablokowany na podstawie wewnętrznej czarnej listy C:\Program Files\Google\Chrome\Application\chrome.exe xxx-Komputer\xxx

2015-02-13 12:03:04 http://js.komputerswiatportal.com/downloader.min.js Zablokowany na podstawie czarnej listy PUA C:\Program Files\Google\Chrome\Application\chrome.exe xxx-Komputer\xxx

Ostatnio dalsza rodzinka kupila w NeoNet laptopa Toshiba, nizsza polka 1000zl w promocji. Nie dalo im sie tego uzywac, wiec zaprosili mnie zebym spojrzal. To co zauwazylem, przekroczylo moja wyobraznie – domyslnie w Windows8 nainstalowane bylo tyle dodatkowego syfu, ze komputer nie dosc ze dzialal jak kilku-letni Windows, to jeszcze nie dalo sie otwierac zadnych stronek, przy otwarciu jednej strony wyskakiwala masa reklam + dodatkowe okna z reklamami. Tyle tego bylo, ze musialem kilka razy przeskanowac komputer Esetem, zanim wszystko pousuwal.

Pytanie czy spotkal sie ktos z tym? Zastanawia mnie, czy HP posuneloby sie do dodania takiej ilosci syfu do swojego laptopa, czy moze mieszal ktos po drodze? Ja rozumiem dodac cos do reklam, ale tego komputera sie po prostu nie dalo uzywac…

Po zakupie nowego lapka lepiej zacząć od reinstalacji formatu i windy