Poziom śledzenia naszej aktywności w sieci staje się coraz bardziej niepokojący. Jeden z naszych Czytelników odkrył, że w trakcie korzystania z rachunku w mBanku jego przeglądarka przesyła saldo rachunku na serwer Gemiusa.

Dostawcy internetowych usług zbierają o nas mnóstwo informacji. Chcą wiedzieć, co oglądamy, gdzie klikamy, ile czasu spędzamy na danej stronie, gdzie jeździmy na urlop lub czego szukamy w sieci. Zbierają o nas tysiące informacji, by lepiej nas „profilować”, czyli sprzedawać nam bardziej dopasowane do nas towary i usługi. Nawet na poziomie zanonimizowanym, gdzie usługodawca nie wie, jak się naprawdę nazywamy, może wiedzieć o nas więcej, niż nasi rodzice lub my sami. Po co jednak firmie śledzącej naszą aktywność w sieci wysokość salda naszego rachunku?

Tajemnicze wywołanie do serwera

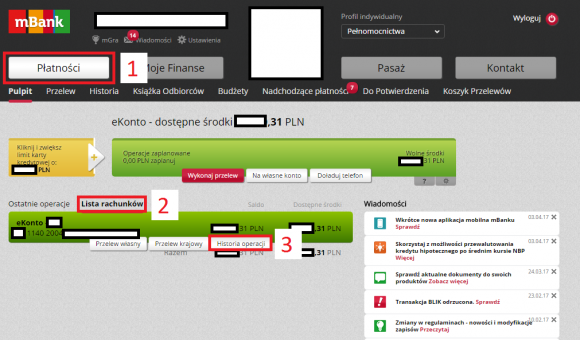

Jeden z naszych Czytelników, pragnący zachować anonimowość, walczył z przeglądarką swojej drugiej połowy, która miała problemy z korzystaniem ze strony mBanku przy włączonej wtyczce blokującej reklamy. W trakcie analizy problemu odkrył bardzo dziwne wywołanie serwera Gemiusa, wysyłane przez jego przeglądarkę. Aby je spowodować trzeba było przejść następującą ścieżkę:

- zalogować się na konto,

- w zakładce „Płatności” wybrać zakładkę „Lista rachunków”,

- po najechaniu myszką na opis rachunku wybrać „Historia operacji”.

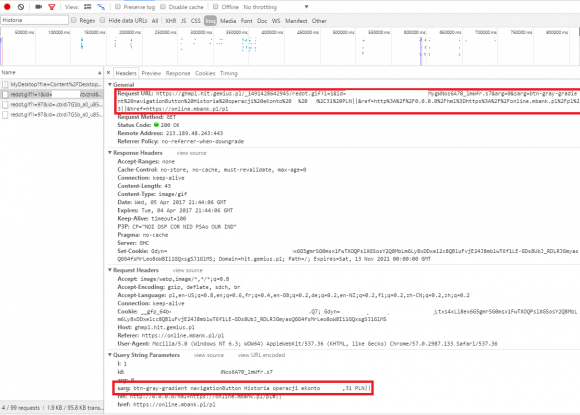

Za pomocą narzędzia do podsłuchiwania ruchu przeglądarki (np. narzędzia dewelopera w Chrome) można było zobaczyć, jakie żądania biegną w świat. Widać to na poniższym zrzucie ekranu:

Na załączonym obrazku możecie zobaczyć, że przeglądarka wysyła ruch do serwera ghmpl.hit.gemius.pl. Nie jest to nic dziwnego – większość kliknięć w panelu klienta mBanku powoduje taka komunikację. Jednak pozostałe kliknięcia z reguły przesyłają nazwę klikniętej zakładki lub otwartego okna, podczas gdy ten scenariusz dodaje coś jeszcze – i jest to wysokość salda rachunku.

Kluczowy fragment żądania wygląda tak:

sarg=btn-gray-gradient%20navigationButton%20Historia%20operacji%20eKonto%20xx%20xxx,31%20PLN

Co w „czytelnym formacie” wygląda następująco:

sarg=btn-gray-gradien navigationButton Historia operacji eKonto xx xxx,31 PLN

(zarówno na zrzutach ekranu jak i w opisie żądań niektóre fragmenty zostały zanonimizowane)

Przetestowaliśmy to na naszym koncie, zatem nie mamy zatem wątpliwości, że jeszcze dzisiaj w nocy saldo rachunku w mBanku mogło trafiać na serwery Gemiusa. Obecnie mBank wyłączył w ogóle skrypty Gemiusa wewnątrz serwisu transakcyjnego.

Krótka analiza

Nie mamy także wątpliwości, że dane trafiały do całkowicie zewnętrznego serwera. Host ghmpl.hit.gemius.pl znajduje się pod adresami IP z klasy 213.189.48.* należącej do Gemiusa i jest obsługiwany przez jego serwery DNS. Certyfikat SSL również wskazuje na *.hit.gemius.pl.

Możliwe skutki i pewne ich ograniczenia

Przesyłanie salda rachunku do firmy zajmującej się analizą statystyczną zachowań internautów nie jest dobrą wiadomością. Nawet w najprostszym ujęciu, regularna analiza wysokości salda pozwala ustalić chociażby miesięczne przychody posiadacza rachunku. Jeśli firma analizująca dane nie zna imienia i nazwiska tej osoby, to może oznaczyć jej przeglądarkę swoim ciasteczkiem i w ten sposób identyfikować w przyszłości. To naszym zdaniem zdecydowanie zbyt daleko idąca ingerencja w prywatność użytkownika. Nie analizowaliśmy jeszcze regulaminów, na które klienci mBanku wyrażali zgodę zakładając konto lub aktywują dostąp internetowy.

Z dobrych wiadomości – połączenie do serwera Gemiusa odbywało się za pomocą protokołu HTTPS, zatem ryzyko jego podsłuchania przez strony trzecie było praktycznie zerowe (konfiguracja serwera nie jest najgorsza). Nie natrafiliśmy także w krótkich testach na inne wrażliwe dane przesyłane do Gemiusa w trakcie korzystania z panelu mBanku (nasze testy były jednak dość krótkie). Gemius nie jest także pierwszą lepszą, przypadkową firmą – to profesjonalna organizacja, potrafiąca dbać o bezpieczeństwo danych (mieli jakiś czas temu wpadkę, ale dobrze sobie z nią poradzili). Mamy też dobrą wiadomość dla użytkowników wtyczek blokujących reklamy – serwery Gemiusa są zapewne na wszystkich listach blokad, zatem Wasze dane raczej do tej firmy nie trafiły.

Reakcje mBanku i Gemiusa

Obie firmy powiadomiliśmy dzisiaj koło północy, jak tylko potwierdziliśmy istnienie problemu. mBank już rano wyłączył serwowanie skryptów Gemiusa w serwisie transakcyjnym. Przed chwilą otrzymaliśmy także stanowisku mBanku w tej sprawie:

Bezpośrednio po zgłoszeniu, skrypty analityczne zostały wyłączone. Obecnie żadne dane nie są przekazywane do Gemiusa. Trwają analizy mające potwierdzić przyczynę tej sytuacji.

Był to błąd, za który bardzo przepraszamy.

Niestety do momentu publikacji artykułu nie dotarła do nas odpowiedź Gemiusa.

Komentarze

Dobrze że ublocki blokują Gemiusa w standardzie.

Co z tego że zablokujesz content gemiusa jak mBank zasłoni ci cały serwis transakcyjny warstwą z informacją że nie może ściągnąć ważnej części serwisu? Miałem takie przypadki i za każdym razem musiałem „odsłaniać” serwis przez dev toolsy….

W FF zainstaluj sobie „nuke anything”. najezdzasz myszka na cokolwiek i w kontekstowym „remove object” i tela

Polecam wtyczkę Greasmonkey (dla FF) ze skryptem Anti-Adblock Killer (https://reek.github.io/anti-adblock-killer/). Co prawda nie mam konta w mBank, ale większość stron co pokazywała jakieś g*no informację na pełen ekran lub przekierowywały, gdy wykryły zablokowane reklamy, przestały to robić. A jak coś dalej denerwuje, to zawsze można napisać własny skrypt…

Ogólnie zawsze u siebie używam na FF: uBlock origin + NoScript + RequestPolicy + Greasmonkey (z AADB killer) + Stylish (dla ukrywania elementów reklamowych na stronach, które lubię).

Ok, a czy logując się do banku z włączoną wtyczką potencjalnie jej programista nie odczytuje danych ze strony??

Potencjalnie tak, w praktyce po to właśnie używa się otwartego oprogramowania żeby mieć pewność a nie zastanawiać się co się może potencjalnie zdarzyć.

Podobny problem był z Allegro. Przy włączonej wtyczce blokującej reklamy nie można było się zalogować, przekierowywało na główną stronę.

Ale zara… 'Jeśli firma analizująca dane nie zna imienia i nazwiska tej osoby, to może oznaczyć jej przeglądarkę swoim ciasteczkiem i w ten sposób identyfikować w przyszłości.’…toż cookiesy ustawiane mają obowiązek podawać na www i ja tam nie widzę nic zdroznego. Bez paniki więcej danych zostawi się wchodząc do sklepu

@rr mylisz się, takie dane można łatwo powiązać.

A w sklepie co komu zostawiasz za dane?

jak sprawdzi sobie ze ma cookies gemiusa u siebie i doda do tego adres IP który pewnie też mają to może wyjdzie mu jakieś równianie.

Paragony…wszak tam też jest kwota :-]

Ba nawet wczoraj podałem kod pocztowy…

Muszę zajrzeć do regulaminu sklepu.

Już widzę jak profiluja mnie ze zdjęciem z kamery CCTV, czytnik na bramkach skanuje mój telefon. Ochroniarz też się na mnie patrzył spod oka i widział jak zostawiam odciski na pomarańczach

@Jazz

> Paragony…wszak tam też jest kwota :-]

> Ba nawet wczoraj podałem kod pocztowy…

Niech zgadne, placiles karta.

Sklep dostaje od operatora platnosci ostatnie cztery cyfry numeru karty. To, plus znajomosc kodu pocztowego pozwala na identyfikacje klienta (w malo zaludnionych obszarach niemalze jednoznacznie, w centrach miast z bardzo wysokim prawdopodobienstwem).

Zatem, jezeli kiedykolwiek kupowales cos w tym sklepie przez internet i placiles ta sama karta sklep ma pelne Twoje dane, jezeli nie placiles przez internet to sklep ma tylko historie wszystkich Twoich zakupow :-)

TL;DR

Platnosc karta + podanie kodu pocztowego, to jak wylegitymowanie sie karta lojalnosciowa.

No właśnie o tym napisałem…jest tyle miejsc gdzie się legitymujemy bezpośrednio czy pośrednio że nie wiem o co kaman..rozumiem że wysokość salda to raczej nie jest coś mega wrażliwego?

GIODO w swoim czasie zalecał, żeby podawać fałszywy kod pocztowy, bo w połączeniu z płatnością przy pomocy karty może pozwolić na jednoznaczne zidentyfikowanie kupującego.

> […] żeby podawać fałszywy kod pocztowy […]

Falszywy, ale za kazdym razem inny, tylko wtedy to ma sens.

Kod pocztowy + cztery ostatnie cyfry karty kredytowej (do tego mają dostęp) = bardzo dobry profiler. Dlatego ja zawsze podaję zmyślony kod.

Jeżeli masz opór przed zrobieniem kasjerce przykrości poprzez odmowę podania kodu, podawaj zawsze kod „Dwanaście – trzysta czterdzieści pięć” :)

Yep,

W pytaniu o kod pocztowy mam w zwyczaju odpowiadać przy kasie 90210 Beverly Hills ;-).

Pozdrawiam,

P.

Z tą różnicą, że na paragonie jest kwota jaką płacisz za zakupy, a nie saldo konta…

1. Wchodzisz na Allegro, strona wywołuje JS z serwera gemiusa.

2. Jesteś zalogowany, więc skrypt gemiusa może cię łatwo rozpoznać.

3. Skrypt gemiumsa ustawia ciasteczko dla domenu cośtam.cośtam.gemius.pl

4. Wchodzisz do mbanku, strona wywołuje JS z serwera gemiusa

5. Js przychodzi z tej samej domeny na które zostało wysłane ciateczko z Allegro, wysyła informacje o z ID ciasteczka które jest zapisane w przeglądarce, wysyłą też informacje o saldzie na koncie.

6. Wchodzisz znowu na Allegro, gemium zauważa fakt że to ten sam gość który ma na koncie 54 234,10zł, więc skrypt JS podrzuca ci troszkę droższe oferty na górze strony Allegro.

^ nieźle Cię fantazja poniosła. Allegro korzysta co najwyżej z kodów do badania PBI/Gemius (dawniej megapanel). Nie ma adserwera od Gemius / AdOcean.

[pomijając już kwestię wypływu tego typu danych]

Nie chodzi przecież o to. Chodzi o to, że Kowalskiemu podstawią ofertę z wyższą ceną, a Nowakowi z saldem 321 zł z niższą. Dalej chodzi o to, że znają „Twoje zwyczaje” zakupowe, więc wiedzą, że Kowalski robi szybkie zakupy – podstawią wyższą cenę, a on to kupi, bo tak się zwykle zachowuje. Nowak dostanie tanie oferty, bo inaczej w ogóle nie kupi, a Maliniak, mimo, że ma 65k na koncie to dokładnie wybiera oferty, więc ten dostanie jeszcze inne wyniki.

Idąc tym tropem dalej – Tesco ma ceny na e-papierze – Kowalski znowu przepłaci, bo sklep, śledząc jego trasę zakupową, podstawi mu ulubione produkty w dostosowanych cenach.

Jeszcze rok temu się z tego śmiałam, ale znajomy miał taką historię: chciał kupić dziecku prezent, dość drogi (ok. 800-900 zł). Oczywiście szukał tańszej oferty, ale „im dłużej szukał” tym mniej ciekawych ofert znajdywał. Najpierw ceny startowały od 800 zł, po tygodniu 850 zł, po trzech najtańszą jaką widział to już 900 zł (najdroższe po ok. 1100 zł). Stracił nadzieję, ale kilka dni później będąc na jakimś rodzinnym wypadzie korzystał z cudzego komputera i bez problemu znalazł ofertę za 700 zł. Pewnie był to zwykły przypadek, ale… no właśnie, daje do myślenia. ;)

Jest szansa zaradzać(skutecznie) odszkodowania od mbank? przecież w regulaminie nie zgadzałem się na przekazywania moich poufnych informacji dla firmy reklamowej.

W sumie masz racje.

Zapewne tylko sądownie, tak działa polskie gówno państwo

Działa tak samo jak każde inne, w jakim państwie odszkodowanie wypłaci Ci podmiot typu bank, ubezpieczyciel bez procesu sądowego?

Jestes pewien ze nie? ;) Warto czasem przejrzec zgody zostawiane w bankach

Podpinam się pod to pytanie.

pozew zbiorowy? :)

mBank z pewnością polubownie nic nie wypłaci. W sądzie szanse na wygraną są nawet spore, ale ewentualne niewysokie odszkodowanie (chyba, że ktoś potrafiłby udowodnić jakąś większą szkodę) z pewnością nie będzie większe niż poświęcone pieniądze, czas i nerwy na proces.

Pozew zbiorowy gdzie prawnikowi daje się procent od wygranej. W sumie jak jakaś kancelaria chciałaby zarobić, to sama by się ogłosiła, że poprowadzi proces i żeby tylko im podpisać zgodę na reprezentowanie.

Problemem jednak może być udowodnienie, że konkretnie Wasze dane wyciekły, tzn udowodnienie, że jak kiedyś weszliście na stronę mbanku to na pewno Wasze dane się wysłały.

Dajcie spokoj. Na 100% firmy maja podpisane umowy na udostępniane i przetwarzanie danych. Jestem pewny ze z prawnego punktu widzenia bedą czyści.

Właśnie dlatego polecam korzystanie z narzędzia Blur. Jest dostępne jako wtyczka do wszystkich popularnych przeglądarek i blokuje wysyłania takich i innych danych do zewnętrznych serwerów śledzących. Sam korzystam i jestem bardzo zadowolony. I dla pewności – nikt mi nic nie zapłacił za tą opinię.

Własnościowe wtyczki, tak jasne, już instaluję. Od czego jest uBlock Origin?

Jakim KURWA prawem jakikolwiek skrypt działa wewnątrz serwisu transakcyjnego i wysyła dane zewnętrznej firmie?

Właściwie, jak serwis transakcyjny pobiera zewnętrzny skrypt JS robiący cokolwiek, to samo to dyskwalifikuje bank…

Teraz już nic nie ma, ale czy ten skrypt Gemiusa był serwowany z systemu banku czy z serwerów Gemiusa?

Tagi byś lepiej poprawił #pdk

I to jest kluczowe pytanie, ale nie sadze aby dla tych dziadow z mBanku mialo one znaczenie.

@m__b & reszta:

Nic nie działa „wewnątrz serwisu banku”. Skrypt z serwrów mBanku zbiera informacje i robi zapytanie do serwera Gemiusa. Pisałem o tym pod informacją o incydencie w Gemiusie (https://zaufanatrzeciastrona.pl/post/powazny-incydent-w-gemiusie-skutki-dla-internautow-mogly-byc-katastrofalne/#comment-47501) — co wtedy spotkało się z ironicznymi komentarzami. Zresztą i ze zrzutów ekranów wyżej można na oko wywnioskować, co jest pobierane. Żadne oprogramowanie nie jest z serwera Gemiusa zasysane.

Ale nawet gdyby działało, to nadal nie byłby to wielki problem. Chyba nie sądzicie, że właściciele marki mBank sami siedzą i każdą operację samodzielnie, ręcznie przetwarzają. Nie; mają zawarte umowy z setkami, jeśli nie tysiącami osób — tak fizycznych, jak i prawnych. Na podstawie tychże umów osoby te działają w imieniu/na rzecz mBanku. Nie ma znczenia, czy robi to pani Kazia Kowalska, czy Pol-przetwarzax sp. z o.o.

Problemem jest wybór tego, kto owe dane przetwarza, nie jego rodzaju. Jest to osoba [prawna], która ma możliwości oraz interes w tym, żeby powiązać informacje o klientach mBanku z innymi informacjami i je sprzedawać. Nawet gdyby to nie miało miejsca (w co wątpię — samemu mBank-owi przydałaby się taka wiedza), to są one przechowywane w jednym miejscu i w razie wycieku informacje takie wydostają się na zewnątrz. To jest bolączka całej sytuacji, a nie fakt oddelegowania zadania do zewnętrznej firmy, czyli rzecz, którą robią wszyscy — włącznie z serwisem, z którego właśnie korzystasz, a także tobą samym.

Czy istnieje możliwość popełnienia przestępstwa? Może zawiadomienie do prokuratury, albo pozew zbiorowy? Widać w Polsce wszyscy czują się bezkarnie i mogą robić z klientami co tylko chcą vide ambergold okradli ludzi i nigdy pieniądze nie zostaną odzyskane…

Podpinam się po pozew zbiorowy. Chyba nie można tak tego zostawić. Straszne źle to wygląda

Ciekawe co z tajemnicą bankowa?

Takie rzeczy powinny być nagłaśniane i napiętnowane w mediach ogólnych!

Rozwala mnie stanowisko mBanku… „nadmiarowe dane”… come on, przecież same się nie wysyłały. Żeby coś takiego się wysyłało, programista musi to świadomie zakodować. To się nie dzieje przypadkowo.

Żadne „nadmiarowe dane” tylko poufne dane finansowe, teoretycznie chronione tajemnicą bankową. Teoretycznie ktoś tu popełnił przestępstwo. Niestety państwo też działa tylko teoretycznie…

Niekoniecznie świadomie trzeba to zakodować. Wysyłała się treść przycisku. Błąd, ale raczej nie celowe działanie. A Gemius mógł siedzieć cicho i zbierać te dane nie mówiąc o problemie.

@zcxzc

Nie wnikam teraz w to czy mBank popełnił błąd. Jedno jest dla mnie pewne. Jeśli to ty nie popełniłeś błędu pisząc taki komentarz, to wiedz, że jestem pełen pogardy dla ludzi o takiej mentalności. Ta sama zaraza truje politykę na każdym szczeblu. Teraz już wiesz dlaczego nasz kraj jest jaki jest?

Nie mogę się doczekać, aż ludzie odpowiedzialni za tzw. „błędy informatyczne” zaczną być karani, na początek, jak co najmniej lekarze, czyli potężnym stresem i dożywotnią skazą, bo o karach finansowych, czy pozbawienia wolności, nie mam siły już marzyć.

Oczywiście nazwisk winnych tego „błędu” nigdy nie poznamy.

Gemius rejestruje w ciągu sekundy ponad 140 tysięcy zdarzeń w kilkudziesięciu krajach (informacja ze strony). Naprawdę wierzysz, że siedzą tam świstaki i oglądają ręcznie wywołania z jakiegoś banku? No może bez przesady z tymi teoriami spiskowymi.

Jestem jak najbardziej „za”. Fajnie by było, żeby geminus dostał po dupie. To nie jest błąd przypadkowy, to jawne wyłudzanie danych finansowych.

Jasne, a powtórzysz ten zarzut pod własnym imieniem i nazwiskiem i wskażesz trochę dokładniej, skąd to wiesz, poza własną intuicją i złym nastrojem w piątek? Ja też czasem mam ochotę dać komuś w d…, wtedy wyłączam kompa, idę na dłuższy spacer. Przepraszam, ale nie widzę związku między opisem w artykule a tymi wnioskami. Wszędzie złodzieje, oszuści i trotyl. Dobrze, że my jesteśmy bez zarzutu :)

Może chodziło o nadmiarowe PLNy na kontach :)

A bo to pierwszy raz? Kiedyś na starym systemie mieli taki fajny feature, że jak klikalo sie „wyloguj” z systemu transakcyjnego to był get do strony informacyjnej (tzw. strona logout, już bez ssl) z loginem klienta w parametrach. Legendy chodziły o tym, jak admini na roznych proxy/natach w sieci kolekcjonowali te loginy…

Miejmy tylko nadzieję, że ten javascript (uruchomiony w kontekście zalogowanej do bankowości przeglądarki) nie był linkowany z Gemiusa czy innego zewnętrznego źródła, a ze stron banku…

pnc

zawsze możesz to sprawdzić jak tylko skrypt wróci na stronę mBanku

W pień.

O już się sępy zleciały chcące powalczyć o odszkodowanie za straty :)

Jak rozumiem dane były przekazywane do analizy strony www. Ale inne banki też mają chyba podpiętego gemiusa (na pewno te, które są w miesięcznych raportach). Czy tam dane nie są przekazywane?

Dane bankowe mogą opusić system tylko na trzy sposoby:

– Bank ma umowę outsourcingu z Gemius – wątpię,

– Klient podpisał pisemne oświadczenie,

– sam klient wysłał te dane.

W mojej ocenie to przestępstwo.

Tu nie ma co oceniać. Jest to złamanie Prawa Bankowego.

Zlamanie tajemnicy bankowej.

Pragnę zwrócić jeszcze uwagę, że Bank BZ WBK ma również kody Google Analyticsa wpięte do bankowości, które to przekazują różne dane do Googla o kliencie w tym fakt, że dana osoba jest klientem Banku. Wystarczy, że firma Google dokona porównania danych i uzyska informacje kto jestem klientem Banku. O handlu takimi danymi nie wspomnę.

Jak slysze mBank przestaje prowadzic dyskusje. Typowy parabank dla kompletnie niezorientowanych w temacie frajerow – dla dzieci i nastolatkow.

Według mnie w niektórych przypadkach była możliwa deanonimizacja do imienia i nazwiska, ponieważ z gemiusa mogą korzystać np. sklepy internetowe. Przykładowy scenariusz:

1. Użytkownik loguje się do banku, sprawdza historię konta (request z saldem do gemiusa, np. 500 PLN).

2. Użytkownik robi zakupy w sklepie XYZ na kwotę 39,99 PLN (potencjalny request do gemiusa z tym faktem)

3. Użytkownik ponawia czyność z kroku 1 – saldo wynosi 460,01 PLN (ponownie request z obniżonym saldem)

W ten sposób można połączyć krok 1,3 z krokiem 2 i powiązać użytkowników jako tego samego.

To tylko pokazuje jaki to daje potencjał (nie wiem czy gemius dokonuje takich trackingów w sklepach, ale nie jest to logicznie wykluczone – a mi chodziło jedynie o pokazanie możliwości jakie dają takie „anonimowe” informacje z banku). To jest podobny scenariusz do sieci reklamowych, które trackują użytkowników po tej samej domenie z wielu róznych stron internetowych (przykład do facebookowy like button na innych domenach).

„konfiguracja serwera nie jest najgorsza” – Serio? – ocena B jest poniżej krytyki, w dodatku mówimy tu o podatności RC4, jak dla mnie jest to bardzo zła konfiguracja. W zasadzie dziś konfiguracja poniżej A+ jest proszeniem się o kłopoty.

Niezupełnie. Ustawienia tych serwerów zależą od używanych na rynku przeglądarek. To nie sztuka uruchomić serwer badający ruch z tak wyśrubowanym szyfrowaniem, że będzie odrzucał część przeglądarek – to zniekształcałoby wyniki badania. O ile nie zrobi się nierozsądnych rzeczy, te serwery dostają informacje o otwarciu strony, bez wrażliwych danych.

Nielegalna kradziez danych. Policja powinna sie tym zajac. Co z tego, ze wylaczyli, skoro kradli. Tez moge zaczac krasc cokolwiek, by potem przestac i udawac glupka, ze nic sie nie stalo. Trzeba tych cwaniakow w koncu wziac za mordy bo mysla, ze sa nietykalni.

Ale już jest ok, już nie kradną :)

Z tego co widzę w HTMLu, to o ile specjalnie tak tego w mbanku nie spreparowali, do gemiusa po prostu leci zawartość klikniętego tagu A, tak jak zresztą pisaliście że klikanie po innych przyciskach też leci.

W tagu A tego buttona jest dokładnie to wpisane co na zrzutach widać.

Więc jest szansa że faktycznie to tylko przypadek. I widać że choćby się bardzo starać i dbać o bezpieczeństwo to i tak nie da się wszystkiego przewidzieć…

Też uważam, że to przypadek, po co w tagu jest balans konta!!

Nie widać go na przycisku bo go wyciął CSS klasy operation-accessabilty-nohide

przy użyciu overflow: hidden

:D

Idealnie by było gdyby serwis transakcyjny był zabezpieczony przy użyciu Content Security Policy.

tj. serwis z danymi wrażliwymi i poufnymi nie powinien ani jednego javascriptu spoza serwisu wywoływać; a nawet jeśli by się taki kod pojawił, bo serwis powinien w nagłówkach CKS ustawić

script-src: self;

Aby przegladarki tego kodu nie wykonały.

Idealnie było by gdyby serwis transakcyjny nie używał żadnego JavaScript. Ale ludzie to gląby którzy lecą na frajerwerki.

Pewien inny bank się do tego przymierza. Ale to nie jest takie proste zrobić to na istniejącym systemie z warstwami load balancerów, firewalli i IDSów, jednocześnie przenieść wszystkie potrzebne skrypty z zewnątrz do wewnątrz i zapewnić bezprzerwową prace pamiętając że prawdziwy test odbędzie się dopiero na produkcji. Z egzotycznymi przeglądarkami i rozszerzeniami do nich niektórych użytkowników. A nie zawsze jest komfort zignorowania grupy która nie korzysta z zgodnych z standardami przeglądarek, z perspektywy banku do klient, który może potencjalnie odejść.

Równie dobrze Pan Eryk, lat 23, w dziale marketingu MB, mógł stwierdzić, że fajnie było by badać zachowania klientów w zależności od zasobności ich portfela. Jak wspominają w odpowiedzi, mają umowę z Gemiusem, bo z ich pomocą analizują użycie swojego serwisu. Gemius wcale nie musiał maczać palców w uzyskaniu tych danych, to czy sobie użyją na boczku to zupełnie inna sprawa. Moim zdaniem MB powinien za coś takiego beknąć, nawet jeśli Gemius ich okradał.

Nóż sie w kieszeni otwiera na myśl o głupocie mbanku. Gemius sprzedaje wiedzę którą zbiera.

„Dane z badania Gemiusa służą reklamodawcom, agencjom reklamowym i domom mediowym do szacowania potencjału reklamowego stron www i planowania kampanii online.” Cytat ze strony gemiusa.

Gemius potrafi połączyć dane które zbiera również z innych stron, np. poczty. A ile osób posiada konta w postaci imię.nazwisko@*?

Jak do tego ma się anonimowość salda rachunku kiedy można wygenerować odcisk sprzętowy i powiązać użytkownika nawet jak zmieni system operacyjny a nie tylko przeglądarkę i adres IP?

Tutaj są pomieszane dwie rzeczy.

Po pierwsze, Gemius ma kilka rodzajów badań, które różnią się między sobą i fajnie tak sobie ogólnie pogadać, ale które badanie masz na myśli? Traffic, panel, audience czy heatmap?

Po drugie, to są spore automatyczne systemy. Jeśli ktoś wyśle swoje dodatkowe dane, to będą to dane niestandardowe, nie ma do nich narzędzi, nic z tym nie zrobisz. Firma badawcza, żeby użyć tych danych, musiałaby mieć na to jakąś umowę i standard na cały rynek. W większości systemów mierzących można sobie dokleić jakieś własne dane, tylko ten system nie wie, co to jest.

Sam jesteś odcisk…buahaha

owszem, odcisk. mozna zidentyfikowac użytkownika dzięki jego unikatowej konfiguracji przeglądarki. więcej info: https://panopticlick.eff.org/

Przecież to jest skandal! Ewidentnie mBank łamie tajemnicę bankową.

Art. 104 ust. 1 ustawy Prawo bankowe:

Bank, osoby w nim zatrudnione oraz osoby, za których pośrednictwem bank wykonuje czynności bankowe, są obowiązane zachować tajemnicę bankową, która obejmuje wszystkie informacje dotyczące czynności bankowej, uzyskane w czasie negocjacji, w trakcie zawierania i realizacji umowy, na podstawie której bank tę czynność wykonuje.

Konsekwencje złamania tajemnicy bankowej również są poważne:

Art. 171 ust. 5 ustawy Prawo bankowe:

Kto, będąc obowiązany do zachowania tajemnicy bankowej, ujawnia lub wykorzystuje informacje stanowiące tajemnicę bankową, niezgodnie z upoważnieniem określonym w ustawie, podlega grzywnie do 1 000 000 złotych i karze pozbawienia wolności do lat 3.

Na początek proponuję, by wchodzić na profil Facebook mBanku i w zakładce recenzje odznaczać „1”.

@Seba: Zgłosiłeś już do prokuratury?

Jestem zainteresowany podłączeniem się do pozwu zbiorowego.

Jeżeli większa grupa się zorganizuje to bank będzie miał kłopoty.

No trudno stalo się, jak przyblokowac gemiusa, po ip w routerze, host czy jakiś inaczej ?

Cześć! To będzie pytanie od zupełnego laika w temacie, więc bez nerwów:)

Czy możecie polecić jakieś wiarygodne źródło dotyczące bezpieczeństwa banków w Polsce? Niestety morze danych i statystyk dużo mi nie mówią i trudno odsiać mi prawdę od fałszu w tym zakresie. Który bank obecnie może się pochwalić najlepszymi zabezpieczeniami? Do mBanku straciłem już dawno zaufanie, ale kompletnie nie wiem, który z pozostałych brać pod uwagę. Dzięki za pomoc.

Idea Bank

To praktycznie przestępstwo popełnione albo przez Bank (prawo bankowe), albo przez Gemiusa.

Profilowanie zwykłych użytkowników to wielki biznes firm typu google, geymus, Facebook. A ułatwia im to każda strona, która używa przycisków do udostępniania treści (łapka). Pomyślcie, gdyby kochany ustawodawca nakazał umieścić swój przycisk na każdej stronie … A usuwanie adblockem by karał. Lepsze niż blokowanie dnsow. Jakoś nie przepadam za profilowaniem mnie, dlaczego zukerberg albo inny lary ma wiedzieć że mam konto w BZ WBK?

gemius.pl hit.gemius.pl prism.gemius.pl lądują od lat w iptables na routerze :)

Dodam tylko, że jeśli masz na domowym routerze openwrt, lede, dd-wrt i inne to pewnie masz na nim dnsmasq.

Możesz (i sam to zrobiłem już lata temu) skonfigurować go by zawsze na *.gemius.pl odpowiadał NXDOMAIN – nie ma takiej nazwy.

Do pliku /etc/dnsmasq.conf dopisz:

server=/gemius.pl/

I przeladuj dnsmasq:

/etc/init.d/dnsmasq restart

Przetestuj na komputerze w sieci:

nslookup gemius.pl

p.s. mam długą listę sieci reklamowych, które tak blokuję.

Nie potrzeba ublockow…

Dobre remedium, jeśli reszta użytkowników podsieci jest oporna i nie kwapi się do skonfigurowania własnych komputerów… ;)

W załączonych zdjęciach widać parametr id + saldo konto.

Parameter id to najprawdopodobniej identyfikator sesji użytkownika = informacje użytkownika + saldo konta.

Jeśli lądowało to po stronie analityków którzy zestawiali to z danymi z serwerów/baz danych (pobierali infomracje użytkownika na podstawie identyfikatora sesji) MBank to mieli pełny obraz jaki użytkownik ile $ ma na koncie.

Moim zdaniem żadne zabezpieczenie. Dane finansowe/poufne nie powinny wypływać poza serwery banku.

no juz na stronach bankowych takie gówna. jak tenis i inne nie powinny się pojawiać. tylko pazerność właścicieli stron jest nieskończona

teraz wazne pytanie: od kiedy ten skrypt gemiusa przesyłał te salda?

gemius powinien złożyć obszerne wyjaśnienie z analiza incydentu for all.

Ja dodam jeszcze, że powiadomienia email i wyciągi idą przez serwery onetu.

Return-Path:

Received: from mbank2.onet.pl (mbank2.onet.pl. [213.180.147.179])

Razem wychodzi z tego tajemnica bankowa, jak się patrzy, zwłaszcza, że każdy mail przechodzący przez onet zawiera imię, nazwisko i numer rachunku i środki dostępne po operacji.

Mbank jest taki biedny, że nie stać go na własny serwer do spamowania?

O szyfrowaniu poczty przez GnuPG nie wspominając w ogóle.

W każdym Banku jest departament bezpieczeństwa, który musi wiedzieć o kodach wpinanych do źródła strony. Bez ich zgody żaden departament nie ma prawa wpinać takich kodów. Niestety, ale z doświadczenia w pracy w Banku wiem, że nie zawsze DBO kuma jakie kody są wpinane.

Gemius nie może zbierać danych o transakcjach klientów Banku bez pisemnej zgody klienta, a Bank ich udostępniać – mówi o tym Ustawa o prawie Bankowym. Nie można więc tego dodać od tak do regulaminu ponieważ nie będzie miało to mocy prawnej. Bank musiałby mieć umowę z Gemiusem o outsourcingu bankowym, czego na 100% pewnie nie zrobił.

Moim zdaniem to jest radosna twórczość jakiegoś trafic Mangera za aprobatą jakiegoś dyrektora marketingu, który cisnął kogoś na wynik i chciał mieć statystyki.

Tak czy inaczej Gemius posiada mnóstwo danych o cookies, która bez problemu pozwala na łączenie danych o anonimowych wizytach.

To pozwala na dokładne odbudowanie historii wizyt kto, gdzie, co i kiedy. Tymi danymi Gemius handluje z innymi Bankami. Sam nie raz miałem takie oferty od Gemiusa.

Banki coraz częściej handlują cookies z mediami i firmami zajmującymi się zbieraniem profili behawioralnych. Co tu dużo gadać, skoro ryzyko kredytowe można już modelować w oparciu o cookies, sieci neuronowe itd. to takie łącznie danych to pikuś. Rynek wymiany cookies w Polsce stale rośnie.

Telekomy np. play wcale nie są lepsze pod tym względem. One również sprzedają dane do Banków i platform mediowych.

W Polsce na tą chwilę można zidentyfikować prawie 90% ruchu i stwierdzić kim jest dana osoba, która odwiedza moją stronę. Przykład Remintrex itd. Chwilę po wizycie mogę wysłać e-mail do takiej osoby lub zlecić contact center rozmowę telefoniczną z takim użytkownikiem. Akurat przytoczone rowziązanie daje 30%, ale zebrane kilka narzędzi pozwala ogarnąć 90%!

Bank BZ WBK jest jeszcze głupszy niż MBank ponieważ swoje dane przekazuje do Google – inna strefa poza Europę. Ma w panelu transakcyjnym przecież wpięty GA.

Google bez problemu jest w stanie połączyć dane o id użytkownika GA z konkretną osobą. Google Mówilił o tym kilka lat temu na konferencji poświęconej Google Analytics w Warszawie na której oczywiście byłem.

Od ponad roku dane w GA są kolekcjonowane w taki sposób aby umożliwić analitykę na konkretnych użytkownikach. Niemal każdy loguje się do Google w trakcie korzystania z wyszukiwarki. Po wylogowaniu ciasteczka nie giną! Firma Google może z nimi robić co chce. W USA te dane można kupić.

Z doświadczenia w pracy w DKM w kilku dużych Bankach w Polsce wiem, że ludzie tam pracujący często nie mają pojęcia o co chodzi z tym trackingiem. Często wpinają coś nie widząc do końca co i jak działa. O tym, że DBO nic nie wiem to norma. Co z tego, że dane się wysyłają do innych podmiotów ;) DBO ma to gdzieś, bo nikt im tego nie zgłasza.

Tak to już jest – czego się nie robi dla kasy. Wasza prywatność nie obchodzi ludzi pracujących w Banku. Liczy się sprzedaż produktów.

Przecież wystarczy zgłosić listownie do prokuratury „możliwość popełnienia przestępstwa” przez Mbank i już oni się tym zajmą.

Proponuję masowo zgłaszać sprawę do Komisji Nadzoru Finansowego. Niech oni zbadają sprawę. Osobiście już wysłałem zgłoszenie z powodu podejrzenia złamania przez mBank tajemnicy bankowej.

Poniżej proponowana treść:

Szanowni Państwo,

zgłaszam działanie mBanku SA polegające na udostępnieniu bez mojej zgody informacji o transakcjach oraz saldzie mojego rachunku bankowego (a także tysięcy innych klientów tego banku) w mBanku SA na rzecz firmy Gemius. Sprawa została opisana szeroko w artykule na stronie: zaufanatrzeciastrona.pl

Link do artykułu: https://zaufanatrzeciastrona.pl/post/masz-konto-w-mbanku-na-serwery-gemiusa-moglo-trafic-saldo-twojego-rachunku/

W związku z powyższym zachodzi podejrzenie naruszenia przez mBank SA przepisów ustawy Prawo bankowe poprzez ujawnienie tajemnicy bankowej zewnętrznej firmie bez zgody klienta.

Wnoszę o wszczęcie postępowania wyjaśniającego w tej sprawie oraz podjęcie wszelkich działań w ramach Państwa kompetencji, celem ustalenia, czy w efekcie działania mBanku SA doszło do ujawnienia podmiotowi trzeciemu danych objętych tajemnicą bankową.

imię i nazwisko

adres zamieszkania

Zgłoszenie można wysłać do KNF-u mailem na adres: [email protected]

Ponoć zhaczony

A co jesli bank ma umowę z gemiusem na udostępnianie i przetwarzanie danych? To tez przestępstwo? Czy juz nie?

Mało prawdopodobne, że ma taką umowę. Tak czy inaczej musiałby ją zgłosić do KNF. Tego typu umowy podlegają specjalnym procedurom nadzoru i mogą być kontrolowane w każdym momencie przez KNF.

Wątpię, też że jakiś członek zarządu będzie teraz dorabiać kwity wstecz jeśli nie było takiej umowy. Z jakiegoś powodu ktoś podjął decyzję o wypięciu tych kodów, a Bank przyznał się że to był błąd. Nie wypinaliby tych kodów gdyby sprawa była czysta.

Proponuje poinformować KNF i prokuraturę. Serio. To złamanie PRAWA BANKOWE (Tajemnicy bankowej). Za to są paragrafy

Co niedziałający polski nadzór czyli KNF oraz jako tako działający UOKiK na to?

W jakikolwiek sposób zamierzają to sprawdzić czy trzeba to osobno zgłosić jako „zatroskany klient mbanku”?

Znowu „klienci nic się nie stałol”?

oj tam oj tam

Należy brać pod uwagę, że dane były w ten sposób udostępniane od dłuższego czasu, oraz to, że pewne dane z Gemiusa wyciekły:

https://zaufanatrzeciastrona.pl/post/powazny-incydent-w-gemiusie-skutki-dla-internautow-mogly-byc-katastrofalne/

więc tak naprawdę nie wiadomo kto mógł wejść w posiadanie tych danych.

aA co na to nadzór instytucji finansowych teoretycznego państwa?

Z czym jeszcze „rozmawia” system mBanku?

Moje spostrzeżenia po lekturze ogólnodostępnego kodu ich strony/systemu:

– Komunikacja z Gemius wygląda na wyłaczoną, tj. zmienili ScriptEnabled na false (widać to w źródle po zalogowaniu).

– ale… w ten sam sposób wyłaczone jest także coś o nazwie Ebre.Hicron.

Ale cóż to takiego? Po chwili szukania ujawnia się adres, który miałby zostać wywołany gdyby w/w było włączone:

api.spoldzielnia.nsaudience.pl/frontend/api/dataReceiver.png?token=…-…-…-…-….&provId=mbank&userId=’ + Ebre.Hicron.CustomerId;

(źródło: https://online.mbank.pl/Scripts/Shared/hicronPixel.js.

Strona http://spoldzielnia.nsaudience.pl/ przekierowuje na http://audience.netsprint.eu/, tam zaś dowiadujemy się, iż jest to SPÓŁDZIELNIA DANYCH.

W zakładce dostawcy znajdujemy „5 powodów, dla których warto dołączyć do spółdzielni danych”:

pkt 1. Dodatkowe źródło przychodów – każdy Dostawca Danych uczestniczy w podziale przychodów proporcjonalnie do swojego wkładu w danym typie danych.

Zaś poniżej, w dziale FAQ: Spółdzielnia Danych generuje przychody na sprzedaży segmentów użytkowników (profile demograficzne, intencje zakupowe i profile zainteresowań) do reklamodawców bezpośrednich, a także agencji reklamowych, domów mediowych i DSP.

O ile Gemius to zapewne faktycznie analityka, to czy ninejsza spółdzielnia nie wygląda na zarobkową sprzedaż danych?

Przyspieszony kurt wychowania obywatelskiego, nagle staje się jasne że państwo czasem jest niezbędne, hehe.

KNF to instytucja powołana do ochrony systemu pieniężnego – więc w ich interesie jest, aby NIE BYŁO rozgłosu w takich sprawach. Wymienią parę pism i na tym sprawa się skończy.

Prokuratura powołana jest do ścigania przestępstw. Przestępstwo oznacza osobę poszkodowaną – tutaj nikt nie jest poszkodowany (o tym niżej), więc bez zgłoszenia z KNF-u nic nie zrobi.

Pozew cywilny (zbiorowy) – aby uzyskać odszkodowanie w naszym systemie prawnym, trzeba ponieść faktyczną szkodę, nie potencjalną (jak w USA). Udowodnij, że coś straciłeś na tym, że ktoś dostał saldo konta – inaczej nie jesteś poszkodowany, cywilnie nic nie ugrasz, a i prokurator (punkt poprzedni) nie będzie mógł nic zrobić.

No, jest jeszcze UOKiK, ale tak jak w przypadku prokuratury – nie mają kompetencji do banków. Oni sobie ścigną jakiś telekom albo sklep internetowy za regulamin, i wyrzygają do rejestru kolejny tysiąc klauzul abuzywnych.

Na tym się „niezbędne instytucje” państwa kończą. Te instytucje służą innym instytucjom, bo tak działa struktura państwowa, a nie obywatelom. I nie to, że u nas jest źle – to jest po prostu zachodnioeuropejski model, w którym pod pozorem liberalnej demokracji mamy czystą biurokrację.

Rozpowszechnianie moich danych lub danych mojego konta podmiotom nieuprawnionym jest samo w sobie stratą faktyczną, a nie potencjalną, więc pozew jest jak najbardziej realny.

Sprawdzał ktoś czy inne banki też tak postępują?

Zostaje tylko rezygnacja z usług mbanku?

Zgłosiłem do prokuratury Warszawa mokotów i KNF.

Przeczytałem wszystkie komentarze ,prawdę mówiąc nic z nich nie wynika.Trudno z koniem się kopać.Można zrezygnować z usług banku,ale jaka jest gwarancja że inne banki nie stosują podobnych praktyk.Do posiadania konta zmusza nas ,na przykład pracodawca.Musimy posiadać konto aby na nie wpłynęła wypłata.Ale przecież można zaraz po wpływie gotówki,dokonać wypłaty całości,i myślę że jest w tym momencie pozamiatane.Bank jest ukarany;brak gotówki na jego koncie.Zakupy robimy za gotówkę,i w tym momencie nie dajemy żadnych danych.Trop zaczyna się urywać.Można utrudnić ten proceder śledzenia,Trzeba włączyć myślenie.Niema kija z jednym końcem,zawsze są dwa końce.Proste rozwiązania są najlepsze,przestańmy być leniwi.To od nas przecież dużo zależy,jak będzie dalej.Pozdrawiam.

Zgłosiłam do KNF.