Przynajmniej od lipca polskich internautów atakuje groźny koń trojański, który potrafi przechwytywać SMSy z kodami jednorazowymi. Tydzień temu mBank zmodyfikował swoje SMSy, by zawierały komendę odinstalowania wirusa.

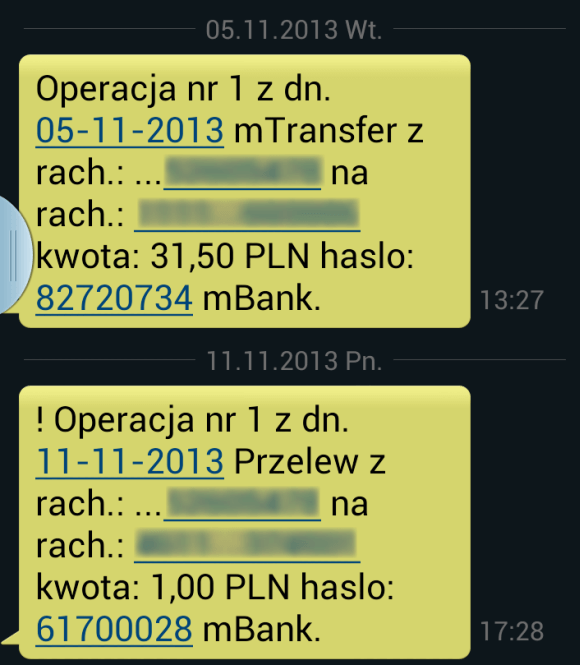

Czy ktoś z Was zwrócił uwagę, że od ok. 5 listopada SMSy z kodami jednorazowymi wysyłane przez mBank, zamiast zaczynać się od „Operacja nr X” mają postać „! Operacja nr X”? Ten dodatkowy wykrzyknik najprawdopodobniej ma na celu odinstalowanie groźnego konia trojańskiego, który potrafi przechwytywać wiadomości z kodami jednorazowymi.

Sprytny koń trojański poluje na kody jednorazowe

Prawie miesiąc temu CERT Polska opublikował bardzo ciekawy i wnikliwy raport, opisujący nowy rodzaj złośliwego oprogramowania, zwany KINS lub PowerZeus. Pierwsze przypadki obecności wersji, skierowanej na polski rynek, zauważono w lipcu tego roku. Analiza działalności konia trojańskiego była dość trudna, ponieważ okazało się, że moduły, odpowiedzialne za podmienianie treści wyświetlanych stron internetowych banków, ładowane były jedynie do pamięci komputera i nie dało się ich znaleźć na dysku.

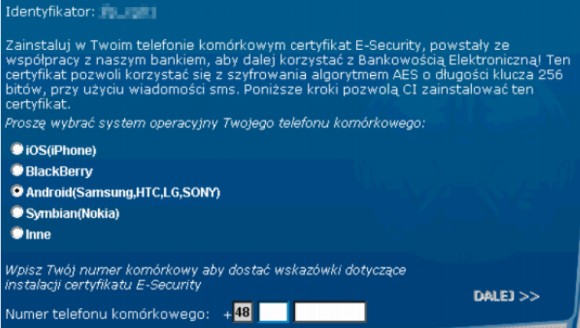

KINS, najczęściej atakujący komputery poprzez odwiedzane strony internetowe lub spam, wyświetla zainfekowanemu użytkownikowi prośbę (rzekomo pochodzącą od banku) o zainstalowanie dodatkowego „certyfikatu” na telefonie. Tym „certyfikatem” jest aplikacja E-Security, której celem jest przechwytywanie SMSów z kodami jednorazowymi, służącymi do autoryzacji transakcji. Użytkownik jest proszony o podanie numeru swojego telefonu, na który SMSem otrzymuje link do pobrania złośliwej aplikacji. Proszony jest także o włączenie instalowania aplikacji z nieznanych źródeł oraz potwierdzenie faktu zainstalowania programu.

Złośliwa aplikacja mobilna jest obsługiwana przez przestępców za pomocą wiadomości SMS, zawierających odpowiednie kody. Wiadomości, zaczynające się od „#”, skutkują wysłaniem przez telefon zestawu informacji identyfikujących urządzenie. Jeśli wiadomość zaczyna się od znaku „/”, oznacza przekierowanie przychodzących SMSów na nowy numer, ukryty w treści SMSa. Wyłączeniem przekierowania po udanym ataku skutkuje wiadomość, zaczynająca się od przecinka. Ostatnie polecenie to usunięcie oprogramowania – taki efekt ma otrzymanie SMSa, który zaczyna się od znaku wykrzyknika.

SMSy od mBanku usuwają wirusa

Najprawdopodobniej z tej ostatniej funkcjonalności zaczął od ok. tygodnia korzystać z mBank. Potwierdziliśmy w wielu źródłach, że wszystkie SMSy z kodami jednorazowymi, otrzymane po 5 listopada przez klientów mBanku, zaczynają się właśnie od wykrzyknika. Ich otrzymanie skutkuje bezpowrotnym usunięciem wirusa z telefonu (chyba, że użytkownik ponownie zainstaluje złośliwą aplikację).

Należy zaznaczyć, że SMSy z wykrzyknikiem otrzymują wszyscy klienci mBanku, bez względu na to, czy ich telefony są zainfekowane, czy nie. Otrzymanie SMSa nie skutkuje również usunięciem konia trojańskiego z komputera – tę operację trzeba przeprowadzić samodzielnie. Zainteresowanym działaniem wirusa polecamy lekturę całego raportu CERT.

Czy tylko mBank?

Czy sami zauważyliście zmianę w SMSach od mBanku? A może macie konto w innym banku, których też już dodaje „!” na początku swoich SMSów? Dajcie znać w komentarzach. Przy okazji możecie od dzisiaj utrudnić życie przestępcom, zaczynając od wykrzyknika każdego swojego SMSa do znajomych.

Aktualizacja: Czytelnicy donoszą, że wykrzyknik wstawia również MultiBank.

Komentarze

„Otrzymanie SMSa nie skutkuje również usunięciem konia trojańskiego z komputera”

Oh, really? :D

Może Zaufana Trzecia Strona myśli że jego czytelnicy są tak samo rozgarnięci jak czytelnicy AntyWeba ;)

Różnych mamy Czytelników, trafiają tu również osoby, które wpisały w Google coś w stylu „mam wirusa i co teraz” – ta uwaga była właśnie dla nich.

Inna sprawa, ze z technicznego punktu widzenia atakujący zna zarówno ID komputera jak i nr telefonu ofiary i mógłby w celu zatarcia śladów wysyłać polecenie autodestrukcji do obu koni trojańskich jednocześnie.

W mBanku 3 listopada miałem po staremu. 9 listopada już z wykrzyknikiem. Trzeba być niezłym hardcorem, żeby korzystać z konta bankowego tylko z samego telefonu.

Potwierdzam, 04.11.13 mam jeszcze SMS-y bez ” ! „.

6.11 u mnie się już pojawiły.

Nawet nie zauważyłem tych wykrzykników:) Taka mała rzecz a tak wiele można się dowiedzieć:)

I dlatego jestem przeciwny kodom przez SMS.

Zdrapki górą! :)

Ja również polecam kody na papierze :) tego mi nie zhackuja :D

Kradzież telefonu zauważysz po 15 minutach, kradzież zdrapki przy kolejnym przelewie. Jak często robisz przelewy?

Shackują w prosty sposób,czyli masówka do wielu kont i użycie wszystkich kombinacji cyfr jakie są na zdrapkach.Długość znaku odkrywa role najwieksza a dopiero później znaki specjalne,tzn. łatwiej złamać hasło ze znakami specjalnymi niż dłuzsze hasło..

A tymczasem PKO zaczęło pobierać opłaty za użycie zdrapki. No cóż…

mBank też. Chyba z 19zł

Niech Ci się skończą jak będziesz musiał przelew zrobić…

„Aktualizacja: Czytelnicy donoszą, że wykrzyknik wstawia również MultiBank.”

mBank i MultiBank to praktycznie to samo (grupa Bre Bank)

Trojan jest zaprogeamowany na konkretne komendy. Tworca nie przewidzial wykrzyknika ale zaraz sie to zmieni I nowa wersja poradzi sobie z tego typu trikami „zabezpieczajacymi”. TheEnd

od jutra znak ! zastąpi ciąg dezaktywujący ^%$*^&$#*&$*^@%$*#^&%$@*^%#$*@%$#(&*^%(&@#$*&^@%&#^%. W reakcji na zmianę ciągu dezaktywującego mbank zmieni treść SMSów. Od przyszłego tygodnia każdy SMS będzie zaczynał się od tego ciągu, informacji o numerze konta, itd. Informacja o saldzie lub hasło jednorazowe nie zmieści się i zostanie odrzucona przez system, jako i ja odrzucam takie newsy z dupy :P

No tak, zabawa w kotka i myszkę rozpoczęta. :)

Mimo wszystko gratulacje dla mBanku za próby walki z tym wirusem.

Dodam, że informację o tym wirusie widać też na stronie Alior Banku (identyczny komunikat, tylko w innym kolorze). Ostatni sms z Aliora mam 4 listopada i czegoś takiego nie ma. 8 listopada w mBanku był wykrzyknik.

Trzeba być kompletnie szurniętym gościem by takie coś opisywać. Drogi człowieku, autorze tego artykułu – pisząc o tym tylko pomagasz przestępcom. Szkoda, że „zaufana trzecia strona” utrudnia walkę z cyberprzestęcami….ale cóż dla lansu, sensacyjki zrobi się wszystko. No nie?

Bardzo ciekawa teoria, biorąc pod uwagę fakt, że funkcjonalność „wykrzyknika” była znana publicznie od kwietnia (dzięki raportowi CERT, opisującemu aplikację E-Security) i przestępcy mieli już trochę czasu, by zmodyfikować swoją aplikację.

No i?

To że ktoś głupio robi pisząc publicznie o funkcjoanlności trojana ma być powodem by ktoś inny pisał jeszcze więcej – o tym że bank stosuje tą metodę?

Nie pochwalam certu – bo to że się próbują lansować i przejaskrawiać wiele to standard, ale oni przynajmniej coś w zakresie tego tematu zrobili….a wy tylko opisujecie, żerujecie jak pismak-pasożyt.

adamie, swoją teorią podważasz podwaliny istnienia full disclosure, open source i wolnego dostępu do informacji.

Security by obscurity – that’s improper security.

To, że ktoś opisuje stosowane mechanizmy bezpieczeństwa nie oznacza, że to bezpieczeństwo obniża. A jeśli informacja o mechanizmie bezpieczeństwa jest w stanie obniżyć jego bezpieczeństwo, to znaczy, że sam system i/lub jego implementacja jest wadliwa.

Open Souce > Closed Source.

Tajemnice na temat implementowanych protokołów bezpieczeństwa maja sens tylko w sieciach/systemach o ograniczonym dostępie – patrz >>.mil<< .

Zachecam do lektury artykulu czym zespoly CERT/CSIRT w ogole sa – https://en.wikipedia.org/wiki/Computer_emergency_response_team.

Dla leniwych… do ich zadan nalezy m.in. reagowmanie na incydenty, ich doglebna analiza i obsluga etc. Podejscie ktore kolega probuje narzucic innym z taka zawzietoscia, jest juz znane od bardzo dawna; ponownie zachecam do lektury lacznie z linkami zewnetrznymi – https://en.wikipedia.org/wiki/Security_through_obscurity.

Krytykowac jest oczywiscie bardzo latwo. Znacznie trudniej jest zadac sobie trud zrobienia czegos samemu jak np. analiza malware’u, szerzenie swiadomosci wsrod uzytkownikow, wywieranie presji na dostawcach etc.

Moze niektorzy juz zapomnieli (albo nie mieli okazji tego odczuc w swoim czasie), ze bez presji spolecznosci dostawcy, banki, korporacje same z siebie nie wiele robily, bo byly zbyt zajete pomnazaniem swoich zyskow. Obecnie sie to juz oczywiscie zmienia ale nie zawsze i nie wszedzie.

Stad niedaleko do krucjat nad wyzszascia full i coordinated disclosure. Se’k jednak nie w tym, ktore podejscie jest lepsze bo . Lepiej jest miec dwie opcje do wyboru niz jedna lub byc pozbawionym calkiem prawa glosu.

ZTS nalezy sie duzy plus za to, ze chce im sie prowadzic serwis i robia to poki co rozsadnie. Podobnie jak Sekurak i BAD[SEKTOR]. Wlasnie te serwisy publikuja informacje w sposob stricte techniczny bez zbednej sensacji. W niebezpieczenstwie do innego.

Wracajac to glownego watku. Mowi sie ze niewiedza jest blogoslawienstwem. Niezgadzam sie z tym stwierdzeniem w kontekscie bezpieczenstwa. Przeciwnie, wiedza i informacja jest wszystkim. Skad bysmy sie mieli niby dowiedziec o flame, stuxnecie, duqu, inwigilacji USA, malwarze skierowanym na foo, bledzie w oprogramowaniu bar? Z gazet? O tym, ze niedobrzy hackerzy emacsem przez sendmail ukradli miliony z tostera w zapleczu kuchennym jakiejs firmy? Od politykow, ktorzy na prawde mysla, ze podsluchy nie sa udowodnione. Ze to zeznaje renegat. Ze szkodzi bardzo Ameryce. Takiego przekazu by sobie kolega Adam zyczyl?

Naiwnym mysleniem jest, ze publiczna niewiedza na temat danego zagrozenia nie jest wykorzystywana przez kogokolwiek, kto tylko bedzie mial interes w tym zeby je wykorzystac do swoich celow. Analizy lub artykuly pomagaja przestepcom i utrudniaja walke z nimi? A kto wg Ciebie Adamie z nimi walczy? Banki? Policja? Myslisz, ze komu banki/firmy placa za analize tego malware’u? Wlasnie CERTowi, firmom antywirusowym lub zatrudniaja ludzi z odpowiednimi kwalifikacjami do tego. Ci ostatni czesto wlasnie prowadza hobbistycznie blogi takie jak ten. Banki nie maja czasu ani pieniedzy na wewnetrzne zespoly zajmujace sie analiza malware’u;-)

Z przykroscia stwierdzam jednak, ze szkoda palcuf na odpisywanie na twoje „komcie” bo i tak sie odbije od sciany. Sa to bowiem rzeczy oczywiste dla kogos, kto w tematyce bezpieczenstwa sie porusza od jakiegos czasu i sam faktycznie ma stycznosc z kodem.

Jesli nie moje slowa, to moze tych troche mniej znanych ode mnie komus otworza oczy na pewne sprawy…

https://www.schneier.com/blog/archives/2008/06/security_throug_1.html

https://www.schneier.com/essay-146.html

http://lcamtuf.blogspot.co.uk/2010/04/responsibilities-of-disclosure.html

czy nie mylimy wiedzy z rozgłosem i dziennikarską sensacyjką?

Adamie, bredzisz jak potłuczony. Jeśli autorzy trojana zmodyfikują go, to nie dlatego, że o „!” napisał jakiś portal internetowy. Zrobią to, kiedy zauważą, że wszystkie (większość? dużo?) banki wysyła kody poprzedzone „!”.

Wg. Twojej teorii, rozumiem, że media np. nie powinny ostrzegać o kradzieżach metodą „na wnuczka” (wyłudzanie pieniędzy od samotnych starszych ludzi), bo jak już wszyscy będą o tej metodzie wiedzieć, to przestępcy na pewno wymyślą nową.

Tak, pewnie wymyślą, ale to chyba nie znaczy, że *teraz* mamy dawać się okradać?

zrobią to kiedy się dowiedzą, że banki stosują. Dowiedzą się bo zauważą albo jakiś portalik o tym napisze i zrobi się zbędny rozgłos.

a. i żeby nie było. mnie to nie dotyczy bo nie mmam konta w mbanku. pensje dostaje wprost na konto w bezpiecznym banku zagranicznym.

No tak, jak zagraniczny, to „bankowo” bezpieczny – lulz

Alior Bank też wysyła już z wykrzyknikiem ;)

Potwierdzam, Alior też krzyczy :)

Już od paru miesięcy tylko jakoś tak nie zawsze jest ten wykrzyknik – w wakacje już miałem takiego SMSa

A ja na miejscu autrow trojana bym go tak zmodyfikowal zeby ! usuwal cala pamiec telefonu, byla by aferka ze mbank wyczyscil telefony klientow ^^

Rozumiem ze ten wykrzyknik ma po prostu sprawic by tresc smsa nie podchodzila pod schemat zakodowany w trojanie? Jesli tak to po pierwsze marna algorytmika trojana a po drugie marna countertechnika bankow.

Aaaa już znalazłem informację o co chodzi z tym wykrzyknikiem dokładnie.

czy ktoś wie jak tego śmiecia usunąć z systemu? Przy próbie logowania do każdego banku pojawia mi się to okienko z wyborem telefonu. Czytałem info na stronie ING, zainstalowałem program dr web, skanowałem trzema programami do usuwania koni trojańskich i nadal to świństwo mi się pokazuje…

na stronę mbanku w ogóle nie mogę się zalogować. Jeszcze przedwczoraj pomimo kominikatu mogłem się zalogować, a teraz już w ogóle nie mogę- to okienko nie chce mnie przepuścić….heeelp

Jakoś nie usuwa….Ja zostałam okradziona. ” Ktoś” zdefiniował się na moim koncie i wykonał sobie cztery przelewy!!! Zdefiniował się tylko imieniem i nazwiskiem.

Dodam, że mam komp. stacjonarny, system legalny, antywirus legalny. Nie korzystam z telefonu do celów bankowych, nie pobieram nic z komp., nie czytam smsów sieciowych, nie wchodzę w żadne linki! Jestem ostrożna , a jednak, ktoś złamał hasło sms, login i hasło mojego konta. Teraz toczę walkę z bankiem o swoje pieniądze!

Jak na razie czeski film: ” Nikt nic nie wie”.

Witajcie

Zostałem okradziony przez mBank. Osoba znała wszystkie dane – telekod , nr karty , login i hasła – Wszystko było tylko w mojej pamięci , nigdy nie wpisywane poza mBankiem. Jestem informatykiem , człowiekiem ostrożnym , a jednak !

Ktoś wziąl kredyt przez serwis internetowy, przelal na inny rachunek. Sąd skazał słupa, a ja zostaje z kredytem na 10 000 zl.

Jeśli ktoś zauważy podobieństwa do swojej sprawy , proszę o kontakt [email protected]

Razem wygramy!!

! Skup się! Właśnie cię odwirusowalem