Kilka lat temu nad wyraz profesjonalna grupa włamywaczy wykradła z Microsoftu bazę danych, zawierającą informacje o niezałatanych błędach w systemach i aplikacjach. Informacja o tym zdarzeniu dopiero teraz wyciekła do mediów.

Na początku 2013 opisywaliśmy niezwykle ciekawą serię włamań, których ofiarami padły największe firmy technologiczne świata. Włamywacze najpierw przejęli kontrolę nad forum dla programistów iphonedevsdk.com i osadzili w nim kod nieznanego wcześniej exploita na Javę, atakującego maszyny z OS X. Przejmując kontrolę nad komputerami programistów uzyskiwali dostęp do środowisk deweloperskich takich gigantów jak Twitter (skąd wykradli co najmniej bazę danych 250 000 użytkowników), Facebook (gdzie zainfekowano wiele komputerów i wykradziono między innymi fragmenty kodu źródłowego) oraz Apple (który nie określił strat). Facebook atak wykrył, przejął (we współpracy z Shadowserverem) serwer C&C włamywaczy i ustalił, że ofiar ataku było ok. 40. Okazuje się, że na liście był też Microsoft, który stracił bardzo, ale to bardzo wrażliwe dane.

Najciekawsza baza firmy

Jaki zasób w Microsofcie jest najciekawszy? No może poza kluczami kryptograficznymi? Jak ujawniła przed chwilą agencja Reutera, przestępcy wykradli z Microsoftu bazę informacji o wykrytych, lecz nadal niezałatanych błędach w oprogramowaniu. Znajdujące się w niej informacje mogły pomóc we włamaniach do milionów komputerów na całym świecie – wiedza o tym, jakie błędy znajdują się w systemie operacyjnym Windows lub pakiecie Microsoft Office jest dla włamywaczy bezcenna. Microsoft, gdy tylko odkrył skutki włamania, przyspieszył prace nad załataniem błędów opisanych w bazie, jednak przestępcy mogli mieć kilka tygodni lub miesięcy na ich wykorzystanie. Firma także przeprowadziła śledztwo w celu wykrycia, czy wykradzione błędy były używane w późniejszych atakach, lecz podobno nie znalazła na to dowodów. Prawdopodobnie metodą badania była analiza zrzutów pamięci po błędach w systemie Windows, które dość dobrze sygnalizują próby ataków na konkretne podatności w systemach, jednak jeśli atakujący byli wystarczająco dobrze przygotowani, mogli ataki przeprowadzać w sposób trudny do wykrycia dla Microsoftu.

Kim są włamywacze

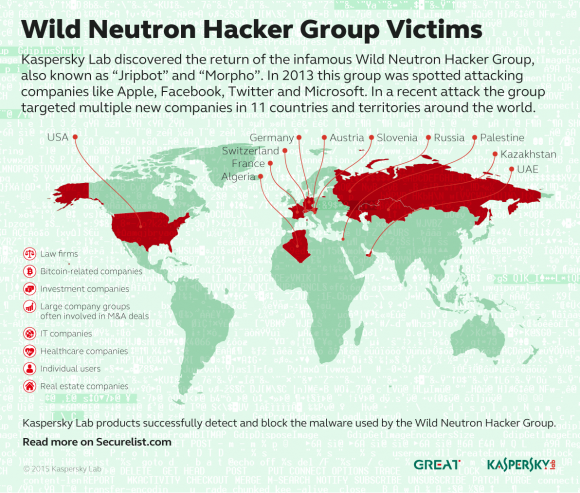

W praktycznie prawie każdym przypadku gdy mamy do czynienia z grupą profesjonalnych włamywaczy, cele ich ataków lub wycieki informacji pozwalają ustalić ich pochodzenie i powiązania z danym krajem. W tym wypadku badacze oceniają, że grupa poziomem profesjonalizmu lokuje się w absolutnej czołówce atakujących, jednak ich obszar zainteresowania wskazuje raczej na działanie komercyjne niż szpiegowskie. Grupa ta, nazwana przez badaczy Wild Neutron lub Butterfly, ma bardzo szeroki zakres zainteresowań. Oprócz opisanych wyżej ataków przypisywane są im próby infekowania użytkowników serwisów dla dżihadystów, producenta oprogramowania szpiegowskiego, firm zajmujących się tematyką bitcoinów, korporacji z całego świata, firm inwestycyjnych oraz kancelarii prawnych. Kompozycja celów wskazuje, że Wild Neutron raczej nie reprezentuje żadnego rządu, lecz działa na własną rękę lub indywidualne zlecenia. Przecieki prasowe wskazują na lokalizację grupy w naszym regionie świata, a ślady w kodzie unikatowych koni trojańskich używanych przez grupę wskazują na zaangażowanie programistów z Rumunii i Ukrainy. O Wild Neutronie i jego atakach możecie poczytać w serwisach Kaspersky’ego i Symanteca.

To nie pierwszy raz

Warto także zauważyć, że to nie pierwszy udokumentowany przypadek kradzieży danych z bazy niezałatanych podatności. Pisaliśmy jakiś czas temu o podobnym ataku na system śledzenia błędów w produktach Fundacji Mozilla, czyli głównie w Firefoksie. W owym przypadku ktoś niepowołany miał przez kilka lat dostęp do bazy wszystkich niezałatanych błędów i co najmniej jednego z nich użyto w prawdziwym ataku na internautów. Pozostaje nam tylko wierzyć, że firmy, które padły ofiarami podobnych ataków, obecnie lepiej dbają o bezpieczeństwo tak bardzo wrażliwych danych.

Komentarze

Im większa firma, tym większy burdel, tym trudniej zapanować nad ludźmi i tysiącem możliwych podatności.

Firma od lat stosowała prowizorki, złe zarządzanie, część ludzi pracuje tam na jakiś dziwnych umowach (nie mam na myśli polskiego oddziału), nie ominęła ich moda na outsorcing.

Skoro NSA dało się wydymać takiemu cieniasowi Snowdenowi (przy naborze sfałszował swoje CV i nikt tego nie sprawdził), to pomyślcie jaki burdel jest w dużych amerykańskich korpach, także z obszaru nowych technologii.

Czyta się takie rewelacje bez zdziwienia.

Zresztą w ITsec już niewiele zadziwia: jesteśmy spadkobiercami technologii gdzie aspekt bezpieczeństwa nie był (nadal nie jest) najważniejszy. Niestety, zbyt często dział marketingu ma więcej do powiedzenia niż dział IT/Cybersecurity.

Czekam na zalew urządzeń Internetu Rzeczy który za kilka dobrych lat zafunduje nam cyber-tsunami: nie ogarniemy tego! Jeśli za kilka $ można na Ali zamówić chińską zabawkę która będzie kiedyś częścią bootnetu, to ja daje se siana.

Oj, do definicji burdelu odsyłam:

firma, w której klienci spodziewają się zadowolenia, a pod względem finansów panuje porządek.

W ciekawych czasam żyjemy. Zależymy od komputerów i technologii w coraz wiekszym zakresie… a nie ma tu już czegoś takiego jak bezpieczeństwo. Ta epoka skończyła się w momencie kiedy komputery zaczęły wymieniać informację – dyskietki a później internet.

Zastanawiam się jak chronić najwrażliwsze dane aby być pewnym że nie wyciekły. Pozostaje chyba tylko przeglądanie ich na maszynie która nigdy nie jest podłączana do internetu. Choć i tu pewnie jakieś malware na nośnikach wymiennych mogą namieszac..

> Ta epoka skończyła się w momencie kiedy komputery zaczęły wymieniać informację – dyskietki a później internet.

Ta epoka skończyła się w momencie gdy informacja zaczęła biec szybciej niż człowiek był w stanie – a więc w momencie wynalezienia telegrafu, pierwsza połowa lat 30-tych XIX wieku. I jakoś żyliśmy przez 150 lat. To jest proces, każdego dnia będzie ci się wydawało że to już koniec świata ale jutro zostaniesz zaskoczony po raz kolejny.

@Duzy Pies, niestety, ale masz racje. Moc obliczeniowa przejetych urządzen bedzie uzywana do lamania zabezpieczen innych, DDOSoswania itp. Elektroniczne dowody osobiste, giełda, dane wrażliwe – na temat zdrowia, sekrety handlowe, prawne, patenty, systemy bezpieczeństwa to wszystko może być zhackowane i twórcy o ile się dowiedzą, to po latach. Ustawodawcy kategorycznie powinni uchwalić ustawę nakazującą używanie najbezpieczniejszych i najbardziej aktualnych frameworków do krytycznych systemów, które mają zapewnić zabezpieczenia fizyczne – np. ramie robota nie może sie poruszyć poza zakres ustalony – niebzpieczny dla człowieka lub innego obiektu zakres (fizyczne zabezpiczenie), linia produkcyjna ma mieć fizyczne, niezależne czujniki offline, wyłączające jej elementy w razie nieprawidłowości itp, zakaz autonomicznych samochodów, automatycznego parkowania itp.. Jestesmy u progu zmian – producenci samochodów lobbują za zmiana prawa, aby auto samo nas mogło wieźć bez naszej ingerencji. Zapominają jednak, ze te auto juz teraz da się zhackować, a włamanie i kradzież przy pomocy elektroniki to kwestia sekund. Juz teraz samochody autonomiczne sa testowane i jeżdzą np w Kaliforni. Shackowanie kilku takich samochodów i zastraszone społeczństwo nie może wyjść z domu – mamy do czynienia z wręcz pociskami, którymi będa mogły sterować grpu, które je przejeły. Już teraz niemal każde nowe auto ma bluetooth, nieco droższe mają radary, a technicznie same sterują hamowaniem, kierownicą i przyspieszeniem. Ludzie powinni się obudzić i natychmiast zablokować powstawanie takich zabawek.

To wszystko jest niezbędne jesli chcemy w miare bezpieczenie żyć.

Najciekawiej zrobi się jak banki centralne albo inne duże giełdy zostaną zhackowane. Tsunami na rynku finansów, dewaluacja fizycznego pieniądza, dewaluacje cyferek, które widzicie po zalogowaniu na konto (jedynie wpis w bazie..). Powrót do twardych wartości – surowce, metale szlachetne, ziemia itp.. Obym się mylił..

Patrząc na tempo rozwoju technologii i postepu, zaniedbywania bezpieczeństwa, pogoń za nowinkami.. nie wygląda to różowo.

Urządzenia IoT to najczęściej będzie tani chiński plastik, którego firmware w zdecydowanej większości nigdy nie będzie aktualizowane. Ten szajs będzie działał tak długo dopóki nie zostanie uszkodzony fizycznie żeby skończyć w koszu na elektrośmieci. Jeśli pojawią się podatności – a pojawią się na pewno – to będą trwale zagrażały wszelakim sieciom. W ciemnych hakerskich norach już powstają projekty cyberprzestępstw na bazie IoT – ten przestępczy rynek dopiero się rozwija.

.

Internet of Things nieodłącznie związany będzie z rozwijającym się trendem Smart City – tu także widzę poważne zagrożenia dla bezpieczeństwa obywateli. Taka cyberprzestrzeń to idealne miejsce do ulokowanie wektora ataku terrorystycznego, dodajmy do tego stare nieaktualizowane i pełne podatności systemy SCADA i mamy przepis na problem.

To, o czym pisze A i Duży Pies już się dzieje – brak odpowiednich regulacji prawnych nakazujących użycie odpowiednich zabezpieczeń spowodowało, że właśnie mamy w enegetyce na świecie tysiące urządzeń wykorzystujących bezbronny protokół RS232 popiętych bezpośrednio do Internetu przez proste konwertery. I teraz dopiero, jak do czegoś takiego dopuszczono, podnosi się larum, że tzw. „ruscy hakerzy” są w stanie wyłączyć dowolną sieć energetyczną. Szkoda, że nikt nie pomyślał o tym ZANIM podpięto te sieci do Sieci.

A energetyka jest przecież ważną składową Infrastruktury Krytycznej każdego państwa!

Do tego dochodzi inny bałagan, bo energetyka częściowo została sprywatyzowana a to raczej nie sprzyja bezpieczeństwu.

Zobaczcie co się dzieje na polskich kolejach gdzie po przekształceniach gospodarczych, z dawnego PKP mamy teraz chyba ze 20 różnych spółek kolejowych. Tam też zresztą można by się przyczepić do ich ułomnego (cyber)bezpieczeństwa.

.

Po prostu, jeśli nie zostanie ustawowo wymuszona zmiana pewnych zachowań, działań i technologii, szczególnie w ważnych dla bezpieczeństwa państwa obszarach, to nigdy nie ogarniemy bałaganu będącego spuścizną ubiegłych dziesięcioleci.

#Duzy Pies wrote

„Po prostu, jeśli nie zostanie ustawowo wymuszona zmiana pewnych zachowań, działań i technologii, szczególnie w ważnych dla bezpieczeństwa państwa obszarach, to nigdy nie ogarniemy bałaganu będącego spuścizną ubiegłych dziesięcioleci.”

chciałeś napisać ostatnich dwóch dziesięcioleci, związanych z prywatyzacją. proszę nie powielać szkodliwych bareizmów.

@tsn

Nie. Akurat w ostatnim akapicie miałem na myśli sferę IT (która boryka się nierzadko z technologiami z lat ’80) a nie przekształcenia gospodarcze w Polsce po ’89 roku.

Nieprecyzyjnie się wyraziłem i miałeś prawo mnie źle zrozumieć – tak to jest jak się szybko pisze.

Teraz jest to już jasne.

Panowie spokojnie. Głęboki oddech. Energetyka ma swoich ludzi ogarniętych w bezpieczeństwie i prywatyzacja spółek nie oznacza, że wszystko jest przeliczone na złotówki. Nie widzicie tych ludzi na codzień, ale może nawet znacie paru z konferencji, tylko jako uczestników, tak jak ja znam niektórych. Głęboki szacun dla nich za pracę bez trąbienia w telewizji i prelekcjach bo jak ktoś wyskakuje z przechwałkami jak to wszystko zabezpieczył, to znaczy że jest nowy albo tępy i jeszcze nie popracował na serio. Patrzcie na plakietki uczestników i zaczynajcie rozmowę, dowiecie się dużo ciekawych rzeczy. Mnie kilku bardzo dużo nauczyło i zawsze będę do nich uderzał na konsultacje. Nie boję się, że będę miał ciemno w domu, a konwertery RS232 wystawiają w USA, nie w Polsce i nie w energetyce, tylko stacjach uzdatniania wody i tym podobnych drobnych organizacjach.

Pisząc „Energetyka” masz na myśli energetyczne sieci przesyłowe, duże elektrownie/elektrociepłownie, a nawet egzotyczne małe elektrownie wodne, elektrownie solarne lub farmy wiatrowe, czy wszystko razem?

.

Nie kwestionuję tego co piszesz, ale „energetyka” (nierzadko skojarzona z ciepłownictwem i/lub z inżynierią procesową) jest tak rozległym zagadnieniem i jest tam tyle różnej automatyki przemysłowej, komputerów i przesyłowych sieci danych (czasem nawet połączonych w jedno medium z przesyłem energii elektrycznej), że pisanie w sposób ogólny o cyberbezpieczeństwie w „Energetyce” bez sprecyzowania o jaką energetykę chodzi i jaki aspekt CyberSecurity chodzi, sprawia że możemy tak pisać cały dzień i nie dojdziemy do konsensusu.

.

Ale fajnie że masz kontakt z ciekawymi ludźmi i że się rozwijasz. Tak trzymać!

Duży Pies ogólnie dobrze pisze (jak zwykle), ale to czepianie się „plastik, którego firmware w zdecydowanej większości nigdy nie będzie aktualizowane” to już chyba stały znak dzisiejszych czasów.

Utożsamiacie tutaj zdolność do częstych update i wielkość firmy/produktu z bezpieczeństwem. Wychodzi na to, że każda e-żarówka powinna posiadać świeżego Windowsa 10 ze swoim bezpiecznym dostępem do sieci update, najnowszego frameworka z wczorajszymi paczami, osobnego użytkownika i dwóch dobrze opłacanych informatyków (nie adminów!), żeby działać bezpiecznie.

Czyli znowu trzeba wydać majątek tylko po to, żeby ktoś po 29 aktualizacjach wreszcie poprawnie napisał kod typu „if (znasz_hasło) {właź();} else {spi?????aj();};”.

Piszecie o dobrze zabezpieczonych rzeczach, ale sami pewnie przeczuwacie, że takich nigdy nie będzie. Producenci aut nie robią super-zamków, bo koszty, bo wygoda, bo reklama, bo ustawa, bo jak komuś zginie auto, to taki klient będzie zmuszony wygenerować nowy pozytywny ruch w biznesie.

Do pewnego momentu to jest dla chciwego kapitalizmu dobre, bo klient będzie zmuszony szybciej kupić nowy produkt, nawet jeśli stary jeszcze się nie zepsuł. Od pewnego momentu jednak jest to strzelanie sobie w stopę.

Przy obecnym prawie też może być bezpieczniej, jeśli: zapłacisz sam firmie za produkt, postawisz na bezpieczeństwo, będziesz mądrzejszy od wszystkich programistów i sam rzeczywiście (!) poprawisz po nich aplikację, itd.

To już chyba lepiej kupić zwykłą żarówkę i wpiąć na stałe, bo wyjdzie taniej, bo nie musisz nawet znać słowa update, bo dodatkowo zmylisz w ten sposób złodziei, że niby jesteś w domu 24/7.

A do kolejnej produkcji ze znaczkiem Barei to i nawet sam tytuł tego artykułu się nadaje.

Tylko że autko to nie lodówka albo lampa halogenowa podpięta do Sieci. Producenci samochodów prędzej coś zrobią z cyberbezpieczeństwem swoich układów elektronicznych niż producenci wszelakiego IoT który nas zaleje i będzie dosłownie wszędzie i który to po zakupie i uruchomieniu będzie żył swoim nierzadko długim życiem bez szans na aktualizację oprogramowania układowego.

@Duży Pies

Takich rozważań to ja oczywiście nie neguję, ponieważ to jest opinia przewidująca odnośnie przyszłych działań wielu dużych firm. Do wypowiadania się w tej kwestii trzeba mieć m.in. doświadczenie, a do stanowczego negowania trzeba mieć to doświadczenie jeszcze większe.

.

Ja natomiast wskazuję m.in. na fakty, które już się wydarzyły. Pełno jest przykładów, gdzie można było zrobić od razu dobrze, ale nikt tego dobrze nie zrobił. Małe urządzenia stacjonarne są wręcz idealne do takich rozważań, ponieważ ich stopień skomplikowania jest względnie niewielki, strategia bezpieczeństwa bardzo prosta i nie przewiduje się nowych funkcji w czasie. Możliwe jest zrobienie tego od razu dobrze przy pewnych założeniach (nawet gdyby po drodze transmisja szła jako RS232 i gdyby całość była na OTP NVM), ale nikomu się nie chce lub nie opłaca.

.

Zresztą swoistym kuriozum są przypadki, gdy script-kiddies są w stanie zdalnie włamywać się na rejestratory (lektura w *ptr u konkurancji) po tym, jak instalator zmienił hasła i porty (czyli postąpił zgodnie z instrukcją). Czy rejestratory są elementem, gdzie bezpieczeństwo powinno być priorytetem? Tak. Czy rejestratory mają możliwość aktualizacji firmware? Mają i to często przy użyciu różnych metod. Czy coś to dało? Jak widać nie. Czy mamy alternatywę *w rozsądnej cenie*? No cóż…

Akurat banki są bogate i stać je na cyberbezpieczeństwo, poza tym są do tego zmuszone uregulowaniami prawnymi.

Głośny u nas włam do pewnego banku sprzed 2 lat, ostatecznie okazał się dla niego „korzystny” – po włamie, wycieku danych i wtopie wizerunkowej, wdrożyli tam bardzo nowoczesne i drogie zabezpieczenia. Czyli nie ma tego złego, co by na dobre bankowi nie wyszło, he he xD

Ludzie z działów CyberSec/IT Forensic powinni wiedzieć która grupa wiekowa jest najbardziej narażona na popełnienie wykroczeń i przestępstw: http://wyborcza.pl/7,155287,22518590,ryzyko-naduzyc-w-firmie-na-kogo-trzeba-najbardziej-uwazac-w.html

Ja jestem raczej zdania, że to była lista utrzymywana na potrzeby agencji.. I z tasklistą do łatania to wiele wspólnego nie miało..

Ponieważ czytam wszystko co mi wpadnie, polecam Wam naprawdę niezłą książkę „Wojny w cyberprzestrzeni” Jeana Guisnela, którą odkryłem w antykwariacie i którą właśnie kończę czytać.

Książka stara (polskie wydanie to rok 1998!) ale ciągle jara. Taki trochę klasyk, coś z gatunku „Black Ice” Dana Vertona, którego nie muszę bezpiecznikom przedstawiać.

.

Czytając klasyki i porównując je z aktualną wiedzą odkryjecie że część starych hakerskich pomysłów wraca w nowej odsłonie, np. niektórzy cyberprzestępcy w dobie wszechogarniającej inwigilacji poczty elektronicznej i sieci społecznościowych wrócili do BBSów.

Fajnie się czyta te komentarze ale za bardzo spinacie poślady, IT security to nie jest dziedzina, to jest proces który żyje i dostosowuje się do nowych zagrożeń