Dość częstą reakcją na wniosek o dostęp do informacji publicznej bywa stwierdzenie, że nie jest to informacja publiczna. Czasem można jednak otrzymać ciekawie uzasadnioną decyzję odmowną, np. jeśli spytamy o SSL/TLS w pewnym ministerstwie.

Zgodnie z raportem przejrzystości Google’a wiadomości szyfrowane przy użyciu protokołu TLS stanowią już 90%, co oznacza, że zabezpieczanie e-maili w ten sposób staje się standardem. „Można zatem pomyśleć, że problem dotyczy marginesu, prowincji, przestarzałych systemów, które nie przetwarzają danych wrażliwych. Okazuje się jednak, że czasem wyróżnić się może w tym obszarze nawet resort, który bezpieczeństwo stawia na pierwszym miejscu” – pisze na Facebooku Adam Dobrawy, znany też jako Karol Breguła, aktywista, który od lat angażuje się w ujawnianie rejestrów umów zawieranych przez różne urzędy, członek Stowarzyszenia Sieć Obywatelska Watchdog Polska.

MSWiA odmawia odpowiedzi

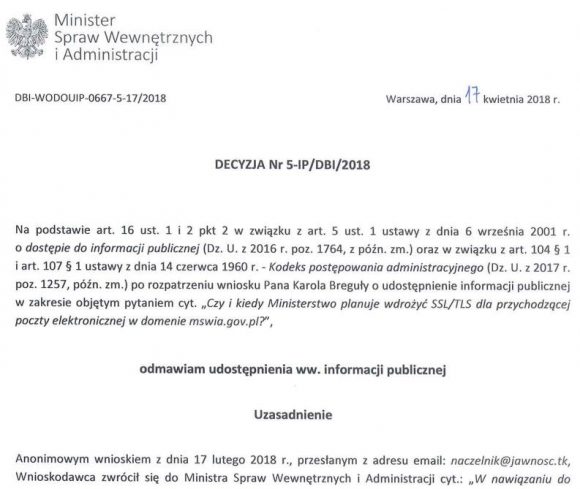

Parę miesięcy temu Ministerstwo Spraw Wewnętrznych i Administracji otrzymało – nie pierwszy i pewnie nie ostatni – wniosek o udostępnienie informacji publicznej. Etapami odpowiedziało na wszystkie zawarte w nim pytania oprócz jednego, zdawałoby się, całkiem prostego, które brzmiało: Czy i kiedy Ministerstwo planuje wdrożyć SSL/TLS dla przychodzącej poczty elektronicznej w domenie mswia.gov.pl? Niedawno do wnioskodawcy dotarła decyzja odmowna w tej sprawie.

Chcecie wiedzieć, co powstrzymało MSWiA przed odpowiedzią na powyższe pytanie? Zagłębmy się w uzasadnienie i zróbmy jego „deobfuskację”, przetłumaczmy je z prawniczego na nasze. Ministerstwo powołuje się na dwie ustawy – DIP i ODO – czyli na:

- Ustawę z dnia 6 września 2001 r. o dostępie do informacji publicznej

(Dz. U. z 2016 r. poz. 1764, z późn. zm.), w skrócie DIP, - Ustawę z dnia 29 sierpnia 1997 r. o ochronie danych osobowych

(Dz. U. z 2016 r. poz. 922, z późn. zm.), w skrócie ODO.

Zgodnie z art. 1 ust. 1 ustawy DIP „każda informacja o sprawach publicznych stanowi informację publiczną”, czytając dalej, dowiemy się, że każdy z nas może wnioskować o jej udostępnienie. Nie zawsze ją otrzyma, bo art. 5 ust. 1 ogranicza dostęp do informacji publicznej, jeśli można do niej zastosować przepisy „o ochronie informacji niejawnych oraz o ochronie innych tajemnic ustawowo chronionych”.

Przepisów tych poszukajmy w ustawie ODO. Ministerstwo zwraca uwagę na art. 39 ust. 2, który głosi, że podmioty upoważnione do przetwarzania danych „są obowiązane zachować w tajemnicy te dane osobowe oraz sposoby ich zabezpieczenia”. Teraz po kolei: wiadomości wysyłane do MSWiA mogą zawierać dane osobowe, Ministerstwo ma prawo je przetwarzać, SSL/TLS jest powszechnie stosowanym sposobem zabezpieczania e-maili. Wniosek? Nie należy mówić o ewentualnym wdrożeniu tego protokołu. Według Ministerstwa informacja ta stanowi „tajemnicę prawnie chronioną”.

Czując, że to nie wystarczy, w dalszej części uzasadnienia MSWiA powołuje się na art. 61 ust. 3 Konstytucji Rzeczypospolitej Polskiej. Mówi się w nim, że dostęp do informacji publicznej może być ograniczony ze względu na ochronę bezpieczeństwa lub ważnego interesu gospodarczego państwa. Ministerstwo uważa, że takiej właśnie ochronie podlegają „charakterystyka systemów i ich konfiguracja oraz informacje dotyczące opisu metod i środków technicznych stosowanych do zabezpieczenia systemów teleinformatycznych”, w tym także plany dotyczące SSL/TLS.

Na koniec MSWiA wspomina o własnej Polityce Bezpieczeństwa Danych Osobowych, z której wynika to samo. Aby wszystko wyjaśnić, Ministerstwo potrzebowało czterech stron formatu A4, z całym uzasadnieniem możecie się zapoznać, zaglądając do Archiwum Dobrawego.

Luka w rozumowaniu

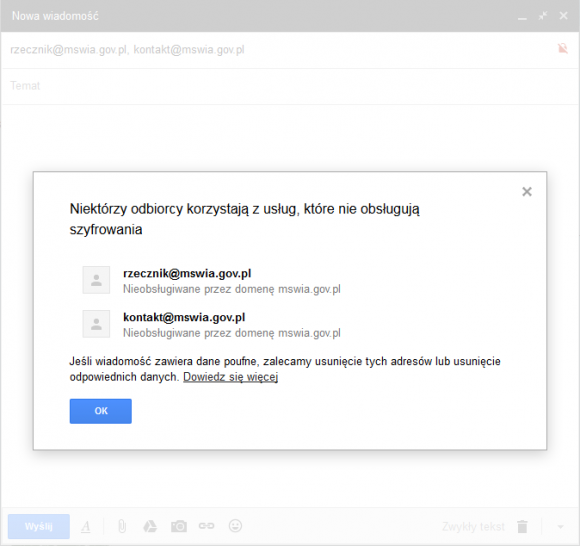

Jeśli sposoby zabezpieczania danych stanowią tajemnicę, to skąd wiadomo, że MSWiA nie stosuje SSL/TLS? Sprawa jest banalnie prosta, zdradza to choćby Gmail. Wystarczy utworzyć nową wiadomość i wpisać dowolny adres e-mail z domeny mswia.gov.pl – z boku pojawi się przekreślona czerwona kłódka. Klikając w nią, zobaczymy komunikat: „Niektórzy odbiorcy korzystają z usług, które nie obsługują szyfrowania (…) Jeśli wiadomość zawiera dane poufne, zalecamy usunięcie tych adresów lub usunięcie odpowiednich danych”.

Zwróciliśmy na to uwagę, pytając Ministerstwo o ewentualny komentarz do zaistniałej sytuacji. Wydział Prasowy MSWiA odpowiedział jednym zdaniem: „Pani Redaktor, informujemy, że nie udzielamy informacji dotyczących infrastruktury teleinformatycznej wykorzystywanej w urzędzie”. Szkopuł w tym, że informację o braku szyfrowania można bez problemów pozyskać inaczej.

Sposób dostępny nawet dla laików już opisaliśmy. Bardziej zaawansowani użytkownicy mogą sięgnąć po OpenSSL – otwartoźródłowy, wieloplatformowy zestaw narzędzi dla SSL/TLS. Przyda się też podstawowa znajomość basha. Wystarczy zadeklarować odpowiednią funkcję i można testować. Poniżej zamieszczamy logi z analizy wszystkich resortów, którą w kwietniu przeprowadził Adam Dobrawy.

adas@adam3-Latitude-E7450:~$ function check_smtp_ssl(){ echo "EXIT" | openssl s_client -connect $(dig MX $1 +short | head -1 | awk '{print $2}')":25" -starttls smtp 2>/dev/null >>/dev/null && echo "OK $1" || echo "FAIL $1"; };

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mc.gov.pl

OK mc.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl men.gov.pl

FAIL men.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl me.gov.pl

OK me.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mf.gov.pl

OK mf.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mgm.gov.pl

FAIL mgm.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mib.gov.pl

FAIL mib.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mkidn.gov.pl

OK mkidn.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mnisw.gov.pl

OK mnisw.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mon.gov.pl

OK mon.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mr.gov.pl

OK mr.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mrpips.gov.pl

FAIL mrpips.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl minrol.gov.pl

FAIL minrol.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mr.gov.pl

OK mr.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl msit.gov.pl

OK msit.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mswia.gov.pl

FAIL mswia.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl msz.gov.pl

OK msz.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl ms.gov.pl

OK ms.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mos.gov.pl

OK mos.gov.pl

adas@adam3-Latitude-E7450:~$ check_smtp_ssl mz.gov.pl

OK mz.gov.pl

Jak widać, nie tylko Ministerstwo Spraw Wewnętrznych i Administracji (mswia.gov.pl) nie wdrożyło SSL/TLS dla poczty przychodzącej. Podobny problem mogą mieć:

- Ministerstwo Edukacji Narodowej (men.gov.pl),

- Ministerstwo Gospodarki Morskiej i Żeglugi Śródlądowej (mgm.gov.pl),

- Ministerstwo Infrastruktury (mib.gov.pl),

- Ministerstwo Rodziny, Pracy i Polityki Społecznej (mrpips.gov.pl),

- Ministerstwo Rolnictwa i Rozwoju Wsi (minrol.gov.pl).

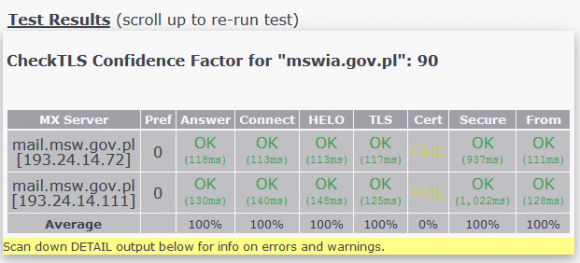

Jak uprzedza pomysłodawca testu, wynik pozytywny można uznać za wiarygodny, z kolei wynik negatywny jest obarczony ryzykiem z powodu możliwych zakłóceń. Istnieje też prawdopodobieństwo, że do czasu publikacji artykułu któryś z resortów problem naprawił, choć na pewno nie zrobił tego MSWiA. Poniżej zamieszczamy wyniki skanowania z użyciem dostępnego online narzędzia CheckTLS.

Można z nich wywnioskować, że technicznie Ministerstwo wspiera SSL/TLS, ale używa samopodpisanego certyfikatu (ang. self-signed certificate), czyli takiego, który nie został wydany przez uznany urząd certyfikacyjny. Certyfikaty tego typu mogą zapewnić bezpieczeństwo przesyłanych danych, ale nie udzielają żadnych informacji na temat ich prawdziwych odbiorców, co w przypadku urzędów administracji rządowej wydaje się poważnym felerem.

Gdzie indziej inaczej

Na koniec warto poruszyć jeszcze jedną kwestię: czy inne ministerstwa podchodzą do udzielania informacji na temat planowanych poprawek tak samo restrykcyjnie jak MSWiA? Otóż niekoniecznie. W ubiegłym roku Adam Dobrawy wystosował do Ministerstwa Cyfryzacji petycję w sprawie podjęcia działań zmierzających do poprawy bezpieczeństwa użytkowników platformy ePUAP. Petycja wraz z udzieloną odpowiedzią zostały opublikowane w BIP-ie, czyli Biuletynie Informacji Publicznej.

Odpowiedź okazała się szczegółowa – Ministerstwo podało, co konkretnie i kiedy zamierza poprawić. Gorzej było z realizacją tych planów, ale to temat na inny artykuł (na powyższych zrzutach ekranu możecie zobaczyć fragment odpowiedzi MC, a także wyniki skanowania przeprowadzonego w lipcu 2017 r. i dla porównania w ubiegłym miesiącu).

Czy to nie dziwne, że jedno z polskich ministerstw wzbrania się przed odpowiedzią na pytanie dotyczące poprawy bezpieczeństwa, a drugie podobne informacje z własnej inicjatywy zamieszcza w BIP-ie? Które Waszym zdaniem ma rację?

Komentarze

Bezpieczeństwo to jedno, przyzwoitość to drugie

O jakim tutaj bezpieczeństwie danych tutaj mówimy – chyba urojonym. Skoro maila wysyłamy z gmaila to tak jak by te dane miał cały świat więc nie rozumiem problemu.

Może chodzi tylko o to aby dane dostarczone do odbiorcy nie zostały przekłamane – żeby ktoś po drodze ich nie podmienił?!

Nie jest to dziwne, ponieważ w ministerstwie pracują osoby z przeświadczeniem, że o wartości zabezpieczenia stanowi jego tajność a nieujawniony xor jako algorytm szyfrujący dane stanowi najwyższy poziom zabezpieczenia. Pozostaje się modlić aby tacy „specjaliści” z urzędów nic nie informatyzowali bo spowodują poważną katastrofę i wyciek wrażliwych danych.

Decyzja jest nieważna – brak osoby do której kierowane jest pismo.

art 107 kpa

Decyzja zawiera: (…)

par 1 pkt 3) oznaczenie strony lub stron

To ze pisuary wogle jeszcze odpisuje na te petycje to cud

żyją z naszych podatków i jeszcze trzeba im pokazać palcem co mają robić, ech…

…na początek kupili certyfikat od Certum :)

tak w ogóle to jakieś chore, każdy urząd ma swój serwer pocztowy. No ale łatwo się wydaje nie swoją kasę.

Każdy kto zajrzał na zaplecze IT państwówek wie, że tam jest zacofanie spowodowane głupotą, biirokrację i przez co głównie brakiem informatyków. Jak to mówią pierdylion systemów i musisz wiedzieć co w każdym, zgłoszeń tyle samo +1linia na oddziały jeździ. Ci na ciepłych posadkach tylko wykresiki, koszty, itd. nie rozumieją ile to czasu trzeba siedzieć, a za friko niestety nikt nie chce robić. Microsoft nie pomaga… swoimi porażkowymi wersjami, a zwłaszcza co chwilę EOL i brak aktualizacji + problemowy upgrade Win zwłaszcza na szyfrowaniu, ale i nie tylko.

Niestety tak: każde ministerstwo, to księstwo udzielne. Każdy sobie rzepkę skrobie. Nie ma wypracowanych (nie wiem jak to nazwać) dobrych obyczajów, dobrych praktyk, że jest np. MC odpowiedzialne za wydawanie zaleceń/zarządzeń jakie powinny być zabezpieczenia dot. witryn, www, etc. Można by się wzorować na Izraelu. Tam jest urząd „bezpiecznika” (bezpośrednio pod premierem), który wydaje zarządzenia dla wielu instytucji, czy firm z infrastruktury krytycznej. I nie są to zalecenia (jak jeszcze było ok. rok temu), tylko zarządzenia „do realizacji” z terminem wykonalności.

Zresztą np. w USA jest podobnie. DHS wydał zalecenia odnośnie do zabezpieczeń dot. SPF, DMARC w domenie .gov w połowie października. Minęło kilka miesięcy i tylko połowa zrobiła – https://www.securityweek.com/dmarc-implemented-half-us-government-domains

Reasumując: można się wzorować na innych krajach. Tylko trzeba by podejść do zarządzaniem państwem, jak do zarządzania bardzo dużą firmą (niekoniecznie we wszystkich aspektach – ale to już dyskusja bardziej filozoficzna, czy ustrojowa).

Dajcie już spokój, ba zaraz zatrudnią jeszcze więcej nowych urzędasów do administracji sprawami wewnętrznymi. W ten sposób nie pomagacie.

A ta „podstawowa znajomość basha” to tak gdzie konkretnie potrzebuje w ogóle „basha”? Nie wystarczy dowolny POSIX-owy sh albo wręcz coś, co nie obsysa jak bash, na przykład zsh?

Ej ale men.gov.pl pokazuje że używają tls

Czyli (w uproszczeniu) zapytaliście, czy komunikacja elektroniczna z Ministerstwem jest bezpieczna. Ministerstwo odmówiło odpowiedzi…

Wniosek: istnieje poważna obawa, że Ministerstwo nie spełnia podstawowych normy bezpieczeństwa przetrwarzania informacji.

– Żołnierzu! Dlaczego macie drewnianą atrapę zamiast karabinu?

– Nie mogę odpowiedzieć na to pytanie! Informacja nt. typu broni na wyposażeniu wojska została utajniona ze względu na bezpieczeństwo państwa!

Ostatnio uczę się zarządzania serwerem.

Kiedy skonfigurowałem obsługę poczty i w czasie testów zauważyłem informację o braku szyfrowania to stosowną zmianę wdrożyłem w … 2 minuty, opierając się na … tutorialu znalezionym w sieci.

Czyli poinformowanie administratora i wdrożenie szyfrowania zajęłoby mniej czasu niż napisanie 4 stron odpowiedzi… Gdzie tu logika?

Jeśli chodzi o ePUAP to jest ciekawie https://www.ssllabs.com/ssltest/analyze?d=epuap.gov.pl :)