Oszuści, których działania opisujemy od kilku dni, nie próżnują. Po kampaniach podszywających się pod ZUS i firmę KRUK przyszedł teraz czas na firmę InPost. Wiadomość jest prymitywna, ale niestety jak zwykle ofiar ataku nie brakuje.

Przestępcy od środy testują różne metody doręczania złośliwych plików. Zaczynali od exploitów w plikach RTF na darmowych hostingach (nie udało się), potem przeszli do złośliwych plików serwowanych bezpośrednio z darmowych hostingów (średnio się udało, bo hosting usunął plik po kilku godzinach), a dzisiaj zdecydowali się na własny hosting.

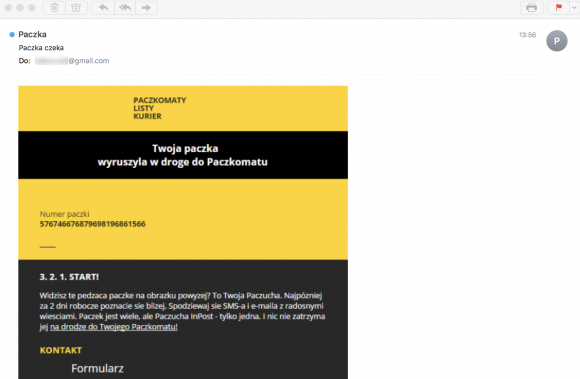

Wiadomość „Paczka czeka”

Złośliwa wiadomość wygląda następująco:

Cała jej treść to jeden obrazek pobierany z adresu:

https://i.imgur.com/3nEmUwT.png

a kliknięcie w niego prowadzi do adresu:

https://paczkomat24.info/andd33.html

Tam użytkownik przekierowywany jest do adresu:

https://paczkomat24.info/index.php

skąd automatycznie pobierany jest złośliwy plik EXE:

InPost.exe SHA1: 5011a71b00bd4840e402cb6a27aeb52743c8c677 VT: https://www.virustotal.com/#/file/f42a0fff1df54cfa556308b72c6632156af16d4d46e2820bf47efa01304b6743/details

W pliku znajduje się ten sam koń trojański co w środę czy czwartek, czyli Kronos.

Komentarze

To samo hxxps://odbierzpaczke.com/andd33.html z bankerem app123.apk aktualnie strona przebywa pod sporym dosem więc nikt się nie zainfekuje :)

W jakim celu tworzone sa taki posrednie pliki jak: andd33.html skoro i tak pozniej robia przekierowania do innych lokalizacji? Czy ma to na celu zacienienie sciezki ataku, czy inny jest powod?

@DuzyNos na andd33.html jest serwowany malware na androida. Przynajmniej na tej witrynie co podałem wyżej.

czyli androidy przekierowuje do jednego pliku, a windowsy do drugiego?

a z jakim C&C łączy się ten Kronos? za każdym razem domena onion?