Co powstanie z połączenia archaicznych protokołów telefonicznych z nudzącym się gamoniem o przeciętnych umiejętnościach technicznych? Odpowiedź jest prosta – telefony „od Adama Haertle” z Ivoną czytającą żałosne wypociny gamonia.

Od wielu, wielu miesięcy ktoś się bardzo nudzi i jednocześnie odczuwa silną potrzebę znalezienia ujścia swoich ogromnych frustracji. Nie znam źródła tejże frustracji, ale znam kierunek, w którym daje jej ujścia – a są nimi głównie służby państwowe, osoby medialne i eksperci od cyberbezpieczeństwa. Dzisiejszego wieczoru frustracja wylała się w takiej oto postaci.

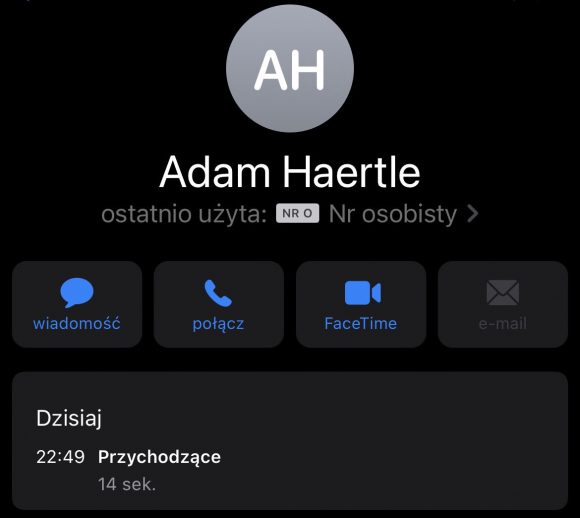

20:33 dzwoni mój telefon. Na wyświetlaczu znajome personalia – osoba, którą znam i z którą co jakiś czas nawet rozmawiam telefonicznie. Odbieram – słyszę znajomy głos mówiący „halo”, po czym włącza się syntezator mowy (coś a la Ivona) i opowiada jakieś głupoty. Ja akurat jestem zajęty, więc nie odpowiadam, tylko się rozłączam. Miałem takie połączenia już wcześniej – próbowałem nawiązywać interakcję, ale słabo to idzie z takim lagiem (zanim ktoś wklepie odpowiedzi do Ivony…).

Mija może kwadrans i na numer telefonu mojej Mamy dzwoni policjant, informując, że oddzwania na zgłoszenie przemocy domowej. Przejmuję rozmowę i dowiaduję się, że gamoń z syntezatorem mowy, podszywając się pod numer mojej Mamy, dzwonił do komisariatu. Policjant bardzo sensowny, w minutę wyjaśniliśmy sytuację.

Po ok. godzinie zaczynają spływać informacje, zarówno od osób mi znanych (czasem bardzo dobrze), jak i nieznanych (ale prowadzących działalność publiczną), że dzwoniłem do nich i głosem syntezatora oskarżałem o pedofilię i informowałem, że policja już jedzie. Odbieram takich zgłoszeń w ciągu godziny wiele.

Wśród odbiorców połączeń są osoby, które są aktywne na polskiej scenie bezpieczeństwa (zarówno z sektora prywatnego, jak i państwowego), a także osoby, które co prawda kojarzą mój portal, ale były na nim zaledwie kilka razy. Dobór klucza – jak we wstępie artykułu.

Wiem także z innych źródeł, że nie tylko opisane wyżej połączenia miały miejsce – podszywano się również pod inne osoby. Co więcej, niektóre z osób, do których dzwoniono, wcześniej otrzymywały w serwisach społecznościowych linki prowadzące do treści zawierających obrazy seksualnego wykorzystywania dzieci.

Jak to możliwe, że pojawia się cudzy numer?

Niestety w momencie tworzenia pierwszych sieci telefonicznych nikt nie wpadł na pomysł, że kiedyś ktoś będzie się pod cudze numery podszywał. Centrale ufają komunikatom wysyłanym przez inne centrale, a przestępcy kupują dostęp do centrali i mogą sobie w sieć wysyłać co tylko dusza zapragnie – zatem dzwonienie z cudzego numeru jest dość prostą sztuczką, trzeba tylko zapłacić kilka dolarów.

Po co ja to piszę

Podejrzewam, że pojawienie się tego artykułu sprawi, że gamoń aż podskoczy z radości – w końcu o nim piszą, to znaczy, że ktoś go zauważył, jest ważny i doceniany! No, nie do końca. Żałosny gamoń nadal pozostaje żałosnym gamoniem, a ja piszę to głównie dlatego, by ktoś (lub ja) mógł jutro czy pojutrze wskazać ten artykuł komuś, kto padł ofiarą tego kretyńskiego „żartu”. Prościej i wiarygodniej będzie można wytłumaczyć, że ktoś się pod nas podszywa.

Jeśli ktoś do was dzwonił i mówił głosem Ivony głupoty, to dajcie znać. To samo dotyczy otrzymywania e-maili rzekomo od osób „z branży”, jak i wiadomości z fałszywych profili w serwisach społecznościowych. Co prawda, gamoń jest dość zdyscyplinowany (to jedyne, co można o nim dobrego powiedzieć) i dba o prywatność, ale kiedyś się w końcu pomyli.

Komentarze

Właśnie ja się skontaktowałem z Adamem, bo około dwie godziny temu ktoś właśnie do mnie dzwonił z Ivony. Na początku potraktowałem to jako zwykły żart.

Gamoń niech lepiej ogarnie zapas lubrykantów. Pod celą nie lubią osób, które w jakikolwiek sposób krzywdziły dzieci, a szerzenie treści pedofilskich pod to podpada.

No i czego ma się bać gamoń? Przecież nie krzywdził, sprzeda bajerę że faktycznie ktoś tam krzywdził dzieciaki, a gity to łykną bez wahania, bo przecież policja i ludzie jej pomagający to k**wy itp.

Co najwyżej go wyśmieją, że za dzwonienie siedzi.

to nie czasy Symetrii kolego

I tak się właśnie tworzą bzdury bo jeden gamoń z drugim wymyśli sobie cuda na kiju które nie miały miejsca i rozpowiada je dalej a tamci jeszcze bardziej to zmienią i wyjdą kosmiczne bzdury.

Mężczyzna tylko oskarżał rozmówcę o pedofilię, nie jest napisane że krzywdził seksualnie dzieci lub rozpowszechniał treści pedofilskie. Czytanie ze zrozumieniem się kłania.

> „Mężczyzna tylko oskarżał rozmówcę o pedofilię, nie jest napisane że krzywdził seksualnie dzieci lub **rozpowszechniał treści pedofilskie.** Czytanie ze zrozumieniem się kłania.”

Zastosuj swoje rady wpierw do samego siebie kolego!!!

> „Co więcej, niektóre z osób, do których dzwoniono, wcześniej **otrzymywały w serwisach społecznościowych linki prowadzące do treści zawierających obrazy seksualnego wykorzystywania dzieci.**”

Tak dla ścisłości, to nie posądzałbym osadzonych o umiejętność czytania ze zrozumieniem ;)

Z własnych doświadczeń wiem że to wyjątek, a nie reguła.

Do mnie też ktoś dzwonił o 20:47 i 20:50, i coś pieprzył z Ivony. Za pierwszym razem tak nieudolnie, że się rozłączyłem bo myślałem że pijany czy coś. Za drugim razem zdołałem wychwycić „Lolifox” i „test spoofingu”. Panowie, trzeba popracować nad jakością, zanim zacznie się komuś zawracać dupę!

Padłeś ofiara smutnych niedorajd, tak jak Krebs. Współczuje.

Słabe, nie da się tego gdzieś zgłosić?

Zgłosić się da, tylko po co.

a skad ten typ ma nr do Twojej mamy?

moze to ktos z Twojego bliskiego otoczenia?

Z wycieku z jednego ze sklepów online.

I należy zadać pytanie, czy ostatnio Adam nie zrobił czegoś co mogło bardziej niż zwykle rozsierdzić półświatek cyber cyber.

Bo ta akcja, zarówno na poziomie mentalnym jak i technicznym idealnie pasuje to polskiego tora :)

Chcieli Cię wkurzyć, nie daj satysfakcji i tyle.

Oczywiście jest też druga możliwość, że gdzieś tam jest nowy graczyk który chciał komuś na torze poudowadniać że ma dostęp do centrali i może świadczyć usługę dzwonienia podszywając się pod numer. Taki atak demo, połączony z reklamą.

I nad tą opcją bym się na miejscu Adama pochylił. Może się gamoń znajdzie ;)

Zupełnie nic nie zrobił. Nawet nie kojarzę, żeby coś pisał o koniu ze skrzydłami na twitterze. Więc prokuratura w ogóle nie ma powodu, żeby się tym zajmować. A poza tym nie mamy pańskiego płaszcza…

Ależ prokuratury bardzo poważnie podchodzą do gróźb i innych przestępstw wobec Adama czy Piotra z konkurencyjnej witryny, intensywne czynności prowadzą.

Czy to sarkazm?

Wynika z tego ze trzeba pozucic nr telefonow i telefony. Pozostac przy funkcjach pda zakopujac gsm 2metry pod ziemia

Adamie, masz wyjątkowo dziecinnych wrogów.

Jaki bohater tacy wrogowie.

Dobre ! :-)

To już nie mógł się podszyć pod publiczny numer Kurskiego? ;)

Trzeba go odbierać i nie rozłączać się. Jeżeli jedzie na automacie to przynajmniej będzie czas tracił

Dziękuję Panie Adamie na to że na pańskiej stronie jest wolność słowa i nie kontroluje pan komentarza według swojego „widzi mi się” niczym Wielki Brat.

Była ale dobre 8 lat temu, teraz jesteś trochę chamski i zaraz znikasz

Hahaha, to pewnie to.

Ustawili syntezator mowy bo ludzie juz wiedzą, że oszuści mówią ze wschodnim akcentem.

Archaiczne , czy nie, wciąż niestety działają. Trzeba na spokojnie pomyśleć, skoro zdyscyplinowany, to pewnie „ostatnie” jakieś działania zbyt oczywiste i moze chce aby tak to wyglądało . A ten od tych phishingów ? Nie pamiętam jak on tam miał, może.. jakiś gamoń mniej zdyscyplinowany go wypuścił na powietrze? Tak tylko sobie myśle… Tamten tez miał „średnie” umiejętności a jednak Panie Adamie sam Pan zauważył że.. mu wychodziło. Wszystkiego dobrego w nowym roku.

Ha! Nie pamietam imienia ale pamietam ten jego podpis… dział intendentury i monitoringu :)

To chodziło o Thomasa czyli Tomka T. W tym przypadku dokuczają chyba lolifoxiarze jak to payload wspomniał.

Adam kiedy nowe filmy ? Będzie coś nowego w tym kwartale ?

Do połowy stycznia zaprezentujemy założenia przepisów anty-phishing i anty-spoofing. Zapraszam już teraz do dyskusji, co warto wdrożyć.

Tylko nie dajcie tego Sasinowi do roboty.

Proponuję zacząć od spraw najprostszych i natychmiast usunąć kretyński wymóg rejestracji przedpłaconych kart SIM.

W żaden sposób nie utrudnia on życia przestępcom, a z powodu masowego rejestrowania kart na wykradzione dane Bogu ducha winnych ludzi wpędzacie ich w kłopoty, i to nieraz poważne, z przeszukiwaniem mieszkania przez policję włącznie.

Ostrzegano Was pięć lat temu, gdy to wprowadzaliście. Powtórzyła się w Polsce sytuacja z Meksyku, więc im szybciej skasujecie ten przepis, tym lepiej dla wszystkich.

Przecież rzekomy obowiązek rejestracji kart SIM nałożony ustawowo ma się nijak do walki z wyimaginowanym terroryzmem! Tym potencjalnym terrorystą jest krnąbrny obywatel. Swojego rodzaju bat na nieposłusznych, podskakujących za wysoko i wychodzących za mocno przed szereg. Czy to aż tak trudno zrozumieć przez kilka lat od wprowadzenia na podstawie własnych obserwacji?

„Prawo jest jak płot – żmija zawsze się prześliźnie, tygrys zawsze przeskoczy, a bydło przynajmniej się nie rozłazi, gdzie nie powinno.”

może th0mka wypuścili na święta, a en ma za co się mścić. Poziom by pasował. Ewentualnie popatrzył bym po innych naszych gwiazdorach wyśmiewanych za umiejętności na konferencjach, czy któryś ostatnio nie wyszedł warunkowo.

troll sie pewnie ucieszy bo trafiło na główną onetu.

Smród pozostał…

No i udało mu się osiągnąć cel i Cię mocno wkurzyć skoro piszesz o nim w ten sposób.

On ma używanie, a Tobie żyłka pęka.

HaHa, ale mnie rozbawiłeś xD

Juz nie moge sie doczekac jak gamon zostanie zlapany a Adam opowie o tym na jakiejs konferencji :D

Pytanie techniczne wiem ze dawno temu moznabylo wysylac maile bez autentykacji bo serwery SMTP nie wymagaly w wiekszosci autentykacji dzis takie uwierzytelnienie to standard, czy w przypadku telefonii mozliwe jest podobne rozwiazanie w przyszlosci?

Przecież dalej można wysyłać maile bez autentykacji, wystarczy postawić własny serwer SMTP, albo połączyć się klientem SMTP bezpośrednio z MX-em odbiorcy. Tyle tylko że phishing jest łatwiej wyłapać, jeżeli domena nadawcy ma zdefiniowany rekord SPF, a serwer pocztowy odbiorcy sprawdza SPF – wtedy widać, że mail nie przyszedł z serwera „przypisanego” do danej domeny (co jednak może mieć miejsce także w przypadku autentycznych maili, np. kiedy ktoś je forwarduje z jednego konta na inne – dlatego niezgodność SPF nie oznacza od razu że mail jest fałszywy).

Nie pochwalam, ale ogólnie jest to jakiś sposób na walkę ze scamem zwanym dla niepoznaki „cybersecurity”, mam nadzieję że wszyscy zbankurujecie.

Interesują mnie techniczne możliwości takiego spoofingu. Historia sprzed kilku lat: Święta gościnnie w Londynie. Telefon dzwoni, na ekranie „MI6”. Dłuższa chwila konsternacji – odbierać, czy nie. Przestaje dzwonić. I tu ciekawostka – próba połączenia nie zostaje zarejestrowana w nieodebranych (ani w odebranych rzecz jasna).

Są sposoby wyświetlania textu zamiast numery, ale jak zrobić, by połączenie nie zostawiło śladu w rejestrze połączeń telefonu?

Pachnie anonami z obrazkoweo forum o wywrotkach. Czyżbym znowu musiał wyłączyć im możliwośc postowania? :D

Tak czy inaczej, super Adam że napisałeś tego arta, przyznam że nie znałem tej metody i teraz rzuciłeś trochę światła co Kurski mamrotał na twitterze „shakowali mi telefona”.

No i faktycznie, wygodniej będzie linkować do przystęnie napisanego case study, trzymaj się ciepło i nie daj zwariować!

Co jest widziane w logach (bilingach) od operatora? Czy jest to numer osoby pod którą się ktoś podszywa? Czy jest różnica pomiędzy bilingami operatora do którego podszywacz dzwoni, a operatora osoby pod numer który haker się podszywa?

Od długiego czasu zastanawiam się czemu żaden operator czy producent telefonu nie wprowadził czegoś na wzór kryptograficznej weryfikacji rozmówcy. Mogłaby to być krótka wiadomość SMS (techniczna) wysyłana tuż przed nawiązaniem połączenia.

Jako bonus możnaby dać umożliwić podpisanie numeru telefonu przez znajomego gdy się go komuś przekazuje (lub podpisania klucza autoryzacyjnego innej osoby) – dawałoby to gwarancję, że nie dzwoni ktoś przypadkowy (czy fotowoltaika).

O tak. I wystarczyłoby wtedy by weryfikowane numery się wyświetlały na ekranach z odpowiednią adnotacją a nie weryfikowane również z odpowiednią adnotacją. Chodzi o zachowanie potencjalnej kompatybilności z użytkownikami którzy przyjadą zza granicy i ewentualnie ich aparat nie będzie miał tej funkcji.

A co w przypadku telefonów stacjonarnych lub VoIP, gdzie coś takiego jak SMS nie funkcjonuje? (no, czasami funkcjonuje, ale to raczej wyjątek niż reguła)

A co w przypadku, gdy ktoś używa zwykłego telefonu komórkowego starego typu, a nie smartfona (co z różnych względów bezpieczeństwa można nawet uznać za wskazane)? Co miałoby wówczas weryfikować tę sygnaturę kryptograficzną rozmówcy? Bo rozumiem że na smartfonie miałaby to być jakaś aplikacja? A co z bezpieczeństwem tej aplikacji i możliwością oszukania jej np. fałszywymi SMS-ami? (SMS-y też się da spoofować – nigdy nie dostaliście np. SMS-a od Google do uwierzytelniania dwuskładnikowego? Zamiast numeru nadawcy jest po prostu „Google”).

Nie możesz zakładać że wszyscy korzystają ze smartfonów.

A kto Cię tam Adam wie? 😁

Cala impreza pachnie kimś kto sprytnie nadeptuje wszystkie możliwe odciski w okolicy żeby władza, służby i secspece zaczęli wreszcie robić swoje…

Linki były do faktycznych treści pedofilskich, czy tylko do strony wyszukującej „child porn” w Google, tak jak ze spamem cyber mil edu pl tej samej osoby?

Bardzo ciekawe to co Pan opisał.

21 stycznia spotkała mnie podobna sytuacja – najprawdopodobniej ktoś spoofowal mój numer telefonu i próbował wyłudzać dane do logowania do bankowości internetowej. Dowiedziałem się o tym przypadkiem ponieważ pewna kobieta oddzwoniła na mój numer telefonu i ku jej zdziwieniu odebrałem ja, a nie oszust. Opowiedziała mi cala historie iż nie tylko z mojego numeru ktoś dzwonił. Takich telefonów dziennie miała parę. Ja ze swojej strony nałożyłem blokadę kradzieżową na swój numer telefonu u operatora, skontaktowałem się z Policją, zgłosiłem im problem (przyjęto jako interwencja) oraz zgłosiłem incydent bezpośrednio w CERT operatora. Nie wiem od kiedy mój numer jest użytkowany do scamu. Na pewno w takich sytuacjach kwity są pożądane.

W bilingach od operatora nie mam żadnych podejrzanych połączeń. Sam telefon w dalszym ciagu mam zablokowany, co jest dużym problemem w portalach gdzie 2fa mam ustawiony na swój zablokowany numer telefonu.

Jako ciekawostka – pracuje w Cybersecurity, w średniej wielkości agencji wykonawczej ministerstwa. Nie wiem czy to przypadek zwłaszcza że coraz więcej tego się pojawia.

Taka tam niespełniona gejowska miłość :-)

Skąd oni biorą czas na takie zabawy? Pewnie nastolatki i bezrobotni frustraci.