USA, Rosja i Chiny nie są jedynymi krajami, którego służby stać na wyprodukowanie własnego złośliwego oprogramowania. Wiele dowodów wskazuje na to, że w sieci krąży również oryginalny koń trojański autorstwa Francuzów.

Ostatnimi czasy często opisywaliśmy złośliwe oprogramowanie tworzone przez rządy wielkich krajów lub powiązane z nimi organizacje i jednostki. USA, Chiny czy Rosja dysponują wieloma zasobami i stać je na produkowanie własnych, oryginalnych rozwiązań. Kraje mniejsze, o niższym poziomie rozwoju technologicznego wolą rozwiązania gotowe, takie jak chociażby RCS autorstwa Hacking Team czy FinFisher autorstwa Gamma International. Są jednak kraje, które ambicjami dorównują gigantom – jak na przykład Francja.

Uroczy słonik

Na pierwsze ślady francuskiego konia trojańskiego natrafić możemy w dokumentach ujawnionych przez Snowdena. Znajdujemy tam informację, że w październiku 2009 kanadyjska agencja wywiadu napotkała na jednym z monitorowanych przez siebie systemów ślady cudzej operacji. Projektowi nadano kryptonim Snowglobe.

Egzemplarz złośliwego oprogramowania niewiadomego wówczas pochodzenia Kanadyjczycy zlokalizowali na komputerach Uniwersytetu Imama Husajna w Teheranie. Program ten okresowo pakował do archiwum RAR pocztę elektroniczną użytkownika komputera i przekazywał plik na zewnątrz. Kanadyjczycy zaobserwowali jego podejrzane działanie i skopiowali próbkę.

Program nie był szczególnie wyrafinowany. Wstrzykiwał się do procesu svchost.exe, stosował „szyfrowanie” XOR i łączył się z C&C po HTTP. Na podstawie jego zachowania stworzono wzorzec przeszukiwania ruchu sieciowego i znaleziono kolejne kopie w Iranie, Norwegii, Grecji, Belgii, Algierii, Wybrzeżu Kości Słoniowej, Francji oraz w USA. W Iranie wirusa odnaleziono w:

- Ministerstwie Spraw Zagranicznych,

- Agencji Energii Atomowej,

- firmach telekomunikacyjnych,

- uniwersyteckich jednostkach badawczych.

W programie natrafiono na jego oryginalną nazwę – autor ochrzcił go Babar, imieniem bohatera popularnych francuskich bajek dla dzieci.

Wśród standardowego zestawu umiejętności program posiada także następujące funkcje:

- podsłuchiwanie rozmów prowadzonych za pomocą Skype, Google Talk, MSN i Yahoo Messengera,

- rejestrowanie naciskanych klawiszy,

- wykonywanie zrzutów ekranu,

- rejestrowanie odwiedzanych stron WWW,

- kopiowanie zawartości schowka,

- zbieranie informacji o zainfekowanym komputerze.

Kto za nim stoi i czemu Francuzi

Zdaniem Kanadyjczyków oraz innych badaczy, którzy przyglądali się programowi, wszystko wskazuje na to, że Babar urodził się we Francji i reprezentuje jej interesy:

- nazwa pliku silnie powiązana z Francją,

- pseudonim autora „titi” (zdrobnienie od Thiery),

- użycie „ko” zamiast „kB” w oznaczeniu kilobajta (tak bardzo francuskie),

- pliki PDF, które rozpoczynały infekcję, wskazywały również na język francuski (fr_FR),

- w pliku binarnym znajdowały się komentarze po francusku,

- interfejs użytkownika w języku angielskim ale wskazujący na autora, dla którego angielski był językiem wyuczonym a nie nabytym (np. !!!EXTRACT ERROR!!!File Does Not Exists)

- serwery C&C w sporej części zawierały strony francuskojęzyczne (co ciekawe wg raportu część znajdowała się również w Polsce),

- cele operacji Babara są zgodne z kierunkami zainteresowania francuskiego wywiadu (np. byłe francuskie kolonie).

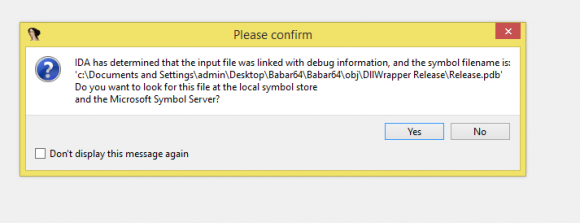

Kanadyjczycy mogli również obserwować operatorów Babara w trakcie pracy. Program był regularnie aktualizowany (znane są co najmniej 3 różne wersje), lecz dostęp administratora był słabo zabezpieczony – na podstawie samej pasywnej obserwacji ruchu operatora Kanadyjczycy potrafili przejąć jego sesję. Dopiero trzecia wersja programu wprowadziła lepsze szyfrowanie, z którym już nie mógł sobie kanadyjski wywiad poradzić. Mimo tego dzięki małemu błędowi autora stosunkowo łatwo było w sieci namierzyć jego komunikację – pole User-Agent zawierało nietypową literówkę (MSIE -> MSI):

Mozilla/4.0 (compatible; MSI 6.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322)

Dzięki tej literówce prywatnym badaczom również podążającym tropem Babara udało się zidentyfikować dwie kolejne rodziny złośliwego oprogramowania (nazwane EvilBunny oraz TFC), korzystające z tych samych serwerów C&C oraz zawierające ten sam błąd w ciągu User-Agent. Trzeba jednak przyznać, że choć nie ma wątpliwości, że autorami są Francuzi, to nie ma też na to ostatecznego dowodu – wszelkie obserwowane połączenia z serwerami lub klientami zawsze przechodziły przez sieć Tor.

Autorzy wszystkich raportów na temat tego przypadku są zgodni – jakość kodu, nie licząc drobnej literówki, znacznie przekracza przeciętny poziom spotykanego na co dzień złośliwego oprogramowania. Jego poziom złożoności nie osiąga poziomów reprezentowanych przez NSA, ale narzędzia działają i spełniają swoją rolę. Białej flagi ani biegu wstecznego w kodzie nie znaleziono.

Źródła:

Komentarze

„interfejs użytkownika w języku angielskim ale wskazujący na autora, dla którego angielski był językiem wyuczonym a nie nabytym”

Nie powinno być przypadkiem natywnym? Nabyty świadczy o tym, że został też poniekąd nauczony :)

Jeśli już to „angielski nie był językiem ojczystym”. W naszym języku ojczystym nie ma języków natywnych

„!!!EXTRACT ERROR!!!File Does Not Exists”

Ktoś mnie oświeci co jest nie tak w tym wyrażeniu? Bo mi to wygląda na poprawne wyrażenie po angielsku ale anglistą nie jestem :)

Powinno być File Does Not Exist – bez s. Autor dodał końcówkę -s do czasownika oraz do słowa posiłkowego, jakim jest do (czasownik modalny), co jest błędem gramatycznym.

I właśnie po tym odróżnia się programistów NSA… ;) W komunikacie jest o jedno 's’ za dużo na końcu

Bez „esa” na końcu.

Nie wiem dlaczego ale nasuwa mi się jedno słowo „naiwne”

Rząd kraju X pisze trojana który jest rozprowadzany w atakach „APT” przez wykorzystanie dziur w czytnikach formatu PDF i zostawia w tym wszystkim rodzynki typu autor = titi – sorry ale to jedna z tych spraw którą może rozwikłać jedynie „Krzysztof” i jego ludzie ;D – Rutkowski Krzysztof rzecz jasna

Fakt, ale nie wiemy jednej istotnej rzeczy: ile w rzeczywistości istnieje kampanii APT w chwili obecnej. Nie wiemy, ile zaawansowanych trojanów działa na świecie i ten opisany powyżej wcale nie musi być z górnej półki. Być moze lepszych trojanów z Francji nikt jeszcze nie wykrył, a może złapał, zbadał i wiedzę trzyma dla siebie oraz swoich mocodawców, lub wykrył i nie znalazł nic, co by pomogło przypisać atakujących, a może po prostu poszli do lasu…

Detektyw łapiący malware przed kamerami, to byłoby coś ;)

Nie wiemy czy wynika to z jego nonszalancji, głupoty czy czegoś tam jeszcze. Czy też jest to zabieg celowy żeby zmylić trop. Być może autor(rzy) złośliwego kodu przewidział że ktoś go w końcu przechwyci i przeanalizuje. Wtedy im więcej zmyłek, tym lepiej. Ja bym przynajmniej tak zrobił.

.

Francja ma strategiczne cele żeby pisać tego typu oprogramowanie:

a) problemy z kolonialną przeszłością (głównie Algieria, wzrost fundamentalizmu);

b) umacnianie swojej pozycji na Bliskim Wschodzie (całe dekady sprzedawała w tym regionie świata technologie przemysłowe, np. energetykę jądrową, inżynierię chemiczną i procesową. Jeśli postawili tam sporo swoich instalacji przemysłowych, to mogą one dziś stanowić wektor ataku, np. poprzez systemy SCADA.);

c) w Europie obok Niemiec, Francja jest największym płatnikiem brutto w UE w Strefie Euro. W jej interesie jest mieć najwięcej do powiedzenia.

.

Sam wpis bardzo ciekawy, czekamy na następne Adamie:)

Niezłe zakończenie :) Tu zamiast białej flagi zapewne jest opcja oddania wszystkich plików z powrotem i wsypania operatorów :)

Tak trochę poważniej. Przy słowach „niezbyt wyrafinowany” można zacząć się zastanawiać, czy jakieś 5 lat temu powiedzielibyśmy to samo. Widać, jak pomysły pionierów szybko się upowszechniają. Czyli przy odkrytej każdej nowości – nawet stosowanej przez trojany rządowe – trzeba zakładać, że szybko trafi pod strzechy.

Słoń Trojański. ;-)

Słoniki i inne trojany to dziecinada dla drugoligowych graczy Profesjonaliści z USA wchodzą w sprzęt oraz zatrudniają swoich szpiegów na etatach w firmach telekomunikacyjnych.

http://www.reuters.com/article/2015/02/23/uk-usa-cybersecurity-idUKKBN0LR1MT20150223

„zatrudniają swoich szpiegów na etatach w firmach telekomunikacyjnych”

Zgadza się! Tyle tylko, że robi się tak nie tylko w Juesej, robi się tak na całym świecie, także w Polsce. Na strategicznych dla bezpieczeństwa państwa węzłach, wstawia się swoich ludzi. Bierzmy to jako pewnik, tak jest zawsze i wszędzie.

Dlaczego nikt nie założy ataku fałszywej flagi? Mało to było w przeszłości backdoorów, które umyślnie miały zaimplementowane takie kwiatki jak komentarze w innym języku?

Te błędy są aż tak oczywiste, że dla mnie to wręcz wskazuje na pochodzenie niefrancuskie.

Ja nigdy nie rozumiem po co tłumaczyć fałszywą flagą coś, co łatwiej wytłumaczyć niekompetencją, roztargnieniem i ludzką naturą?

Bo tak działają wywiady.

Bo poruszamy się w nietransparentnej sferze, zawsze zakłamanej, często moralnie wątpliwej i brudnej.

Bo kłamstwa, manipulacje, dezinformacje, operacje false flag, to ich standardowe działanie (nie jedyne).

.

Oczywiście, nie jesteśmy wtajemniczeni, dysponujemy tylko strzępami informacji.

Zawsze możesz pomyśleć „Co bym zrobił, będąc na ich miejscu?”

Zalecam też opanować trudną sztukę uważności przy lekturze i naukę czytania „między wierszami”. Spece od białego wywiadu, tak zarabiają na życie.

Zakładać można wszystko, ale trojany rządowe ostatnio dobrze się sprzedają taki efekt komercjalizacji bezpieczeństwa – bezpieczeństwo schodzi na drugi plan na pierwszy wchodzi komercjalizacja ;D

Bo w wywiadzie nie pracują debile i za operacją nie stoi jedna osoba tylko pewnie kilka lub kilkanaście i ktoś błędy może skorygować. O ile plik PDF czy numer ze słoniem może być błędem, o tyle pseudonim autora, błąd językowy czy (totalny kosmos) komentarze w języku francuskim, aż biją po oczach.

Może się mylę, ale moje stanowisko jest takie, że to fałszywa flaga. W realnym świecie ludzie też też wypierają się różnych rzeczy i nawet przy oczywistej winie np. w czasie stłuczki, tłumaczą policji, że sytuacja wyglądała inaczej i to drugi kierowca zawinił. Zwalanie winy na innych by uniknąć odpowiedzialności jest jak najbardziej w ludzkiej naturze.

>Bo w wywiadzie nie pracują debile

Bo w 36 Specjalnym Pułku Lotnictwa Transportowego nie latali amatorzy. Olisadebe podaj.

36 SPLT to nie wywiad.

Pilot Arkadiusz Protasiuk na pewno debilem nie był. Był natomiast słaby psychicznie. Po incydencie w Gruzji, gdy prezydent Kaczyński go niesłusznie złajał i poniżył („pilot nie powinien być lękliwy”), lecąc 10 kwietnia 2010 bał się kolejnego poniżenia. No i miał w kabinie za plecami swojego szefa-generała. Więc biedaczysko wyłączył racjonalne myślenie i było jak było.

„w wywiadzie nie pracują debile”

Jest tak w 99,9%. Niestety, zawsze się znajdzie kilku. Spójrz na polskie podwórko:

a) AW, notabene do której rekrutuje się najzdolniejszych, a zaliczyli wpadkę z defraudacją pieniędzy: http://www.tvp.info/14462325/sledczy-w-agencji-wywiadu-ginely-pieniadze-na-tajne-operacje

b) Sprawa Blidy – ludzie z ABW, którzy po nią poszli jak po herszta Wołomina, powinni siedzieć. Całe te późniejsze mataczenie, zamiana kart SIM, telefonów, itd. Amatorszczyzna, obciach i brak honoru!;

c) Znów ABW i cyrk jaki zrobili w redakcji „Wprost” (afera taśmowa), który on-line widziało tysiące internautów i telewidzów. Te szarpanie się i wyrywanie lapa Latkowskiemu – to był mega-obciach! Ja na miejscu tych funkcjonariuszy, bym się zwolnił i zakopał ze wstydu gdzieś w Bieszczadach;

d) upubliczniona lista tajnych agentów, która wpadła w ręce niezrównoważonego psychicznie Antoniego M. – to jest coś naprawdę extra! (Pytanie: jak on dostał ją w swoje łapy?) W innych krajach ten świr dostałby dożywocie. Nie w Polsce, gdzie jest politykiem, żyje na nasz koszt i dobrze się bawi.

.

Więc z tymi debilami, to ostrożnie, bo są i w wywiadach. Podałem polskie przykłady. Poszukaj na necie, znajdziesz dziesiątki przykładów z innych krajów.

Przykładowo, poczytaj sobie o debilach z niemieckiego BND: http://www.dw.de/kto-ukrad%C5%82-plany-centrali-niemieckiego-wywiadu/a-15226187

.

Co do false flag, pisałem o tym w komentarzu wyżej. Rozsądek nakazuje pomyśleć: pół na pół. Bardziej podejrzewałbym false flag, bo każdy złośliwy kod w końcu zostanie zidentyfikowany i przefiltrowany przez analityków (jakieś CERTy, itp.). Ale to takie moje gdybanie;)

b) Sprawa Blidy – ludzie z ABW, którzy po nią poszli jak po herszta Wołomina, powinni siedzieć. Całe te późniejsze mataczenie, zamiana kart SIM, telefonów, itd. Amatorszczyzna, obciach i brak honoru!;

Chyba się naczytałeś za dużo romantycznej literatury, szczególnie tej narodowo-wyzwoleńczej ;-) Jaki honor…. ciekawe czy Ty nie broniłbyś swojego tyłka gdyby coś poszło nie tak.

„nie broniłbyś swojego tyłka gdyby coś poszło nie tak”

Pewnie! Po co odpowiedzialność za swoje czyny?

Najlepiej nakłamać, zamataczyć i spierdalać, zostawiając po sobie gnój.

.

Punkt widzenia, zależy od punktu siedzenia.

Inaczej byś gadał, gdyby coś złego spotkało Twoją rodzinę z rąk takich funkcjonariuszy. Bo nie da się ukryć, że wpłynęli na stan psychiczny Blidy, która targnęła się na swoje życie! Wszyscy oni wymigali się od procesów i odpowiedzialności.

Blida to była stara baba. Nie trzeba było posyłać po nią całej zgrai, jak po zbira z Prószkowa. Wystarczyło ją wezwać do prokuratury, a ona na drugi dzień, skoro świt, stawiła by się na przesłuchanie. Jej aresztowanie + wynajęta banda z TV, nie mów mi że to nie było przygotowane na polityczne zamówienie. Abwehra w tamtych czasach była ramieniem polityków PiS. Obrzydlistwo!

.

Honor i uczciwość – fajnie się wyciera gębę sloganami na uroczystościach państwowych. Pamiętaj że Abwehra jest z naszych podatków. A ja nie muszę zgadzać się na gnój. Ty jak chcesz, to możesz, twoja sprawa. Usprawiedliwiaj dalej takie działania. Ciekawe dokąd nas do zaprowadzi?

.

Służby bez żadnej, choć minimalnej kontroli, stają się nieprzewidywalne i zwyczajnie niebezpieczne!