Od paru dni trwa nietypowa kampania atakująca skrzynki emailowe Polaków, używająca pretekstu zwrotu podatku w celu wyłudzenia od ofiary danych osobowych, hasła do poczty i danych karty kredytowej.

Co ciekawe, jako pierwsze o ataku poinformowało Ministerstwo Finansów – trzeba tu pochylić z szacunkiem czoła, bo bardzo rzadko zdarza się, że o nowej kampanii dowiadujemy się ze strony urzędu, a nie urząd od nas. Choć część próbek udało się nam już kilka dni temu namierzyć, to brakowało pełnego, aktywnego ataku od emaila do końca procesu wyłudzenia. Na szczęście przestępca nadal atakuje, a nasi Czytelnicy nie zawodzą i możemy Wam dzisiaj opisać przebieg całego ataku.

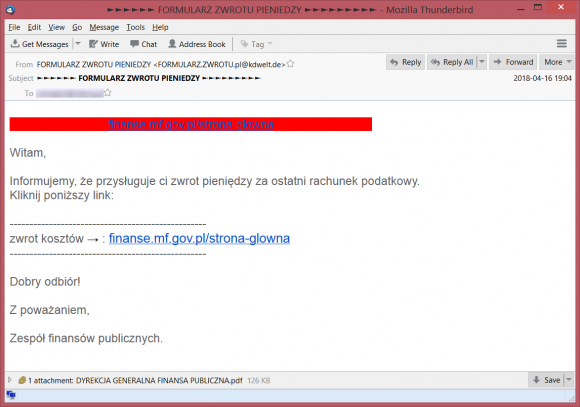

►►►►►► FORMULARZ ZWROTU PIENIEDZY ►►►►►►►►►

Taki właśnie temat nosi najnowszy wariant emaila od przestępców. W poprzedniej wersji było to „►►►► FORMULARZ ZWROTU” – najwyraźniej skuteczność była niewystarczająca i trzeba było dodać więcej strzałek. Wiadomość wygląda tak:

Język wiadomości jest daleki od doskonałego (dobry odbiór!), lecz z wiadomości od Czytelników widzimy, że nie wszystkich to od razu zraża. Co więcej, link z emaila prowadzi do prawdziwej strony Ministerstwa Finansów – pułapka znajduje się dopiero w załączniku.

Plik o nazwie „DYREKCJA GENERALNA FINANSA PUBLICZNA.pdf” wygląda z kolei tak:

Podoba nam się Mateusz Morawiecki w roli „zastępcy rozjemcy podatkowego”, cokolwiek ten zwrot oznacza. Najwyraźniej autor kampanii ma problem z językiem polskim. Co ciekawe, na zrzucie ekranu opublikowanym na stronie Ministerstwa Finansów obcięto linijkę z nazwiskiem premiera.

Kolejny etap ataku czeka pod linkiem „kliknij tutaj”, który w tym akurat dokumencie prowadzi do strony pod adresem:

https://bftwughnc7nwaky45fqaqughnc7nwa45fqaq.weebly.com/

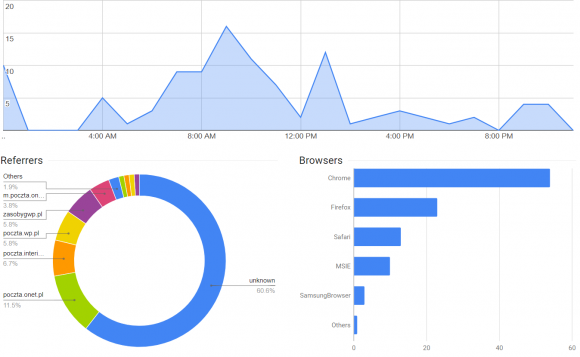

Użyty w emailu link korzysta z przekierowania w serwisie goo.gl, dzięki czemu możemy zobaczyć, że w ciągu ostatnich 2 dni kliknięto w niego ok. 200 razy. Poniżej statystyki z ostatniej doby:

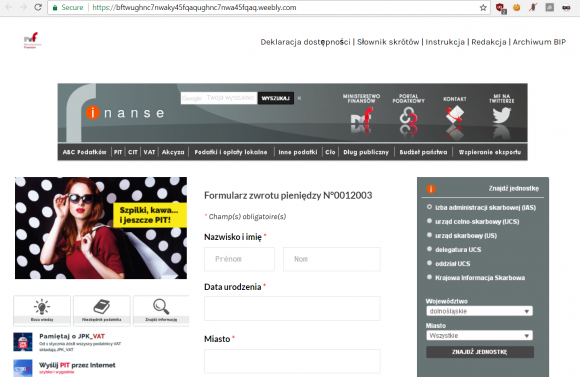

Witryna docelowa stworzona jest w darmowym serwisie i jest głównie zbiorem obrazków udających stronę Ministerstwa Finansów oraz formularzem służącym do kradzieży danych:

Przestępcy na pierwszym etapie proszą o podanie imienia, nazwiska, daty urodzenia, adresu i numeru telefonu. Po wysłaniu formularza trafiamy na stronę:

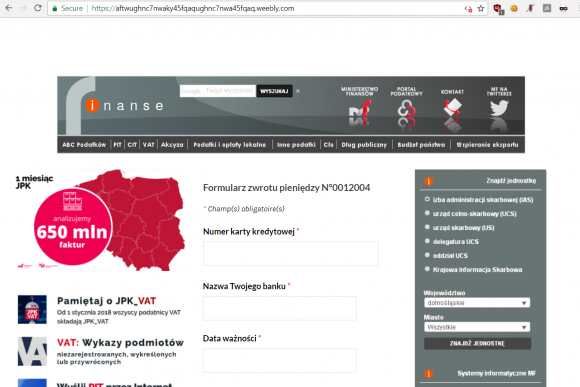

https://aftwughnc7nwaky45fqaqughnc7nwa45fqaq.weebly.com/

gdzie dla odmiany jesteśmy proszeni o podanie danych karty kredytowej.

Na koniec oszuści jakby nigdy nic przenoszą swoje ofiary na stronę Ministerstwa Finansów. Co ciekawe, w obu formularzach jest sporo widocznych i nieco ukrytych znaków wskazujących, że autorzy ataku mogą być francuskojęzyczni:

- „Champ(s) obligatoire(s)” zamiast „pola obowiązkowe,

- „Prénom” i „Nom” zamiast „Imię” i „Nazwisko”,

- „nouvelle-image” w kodzie strony.

Co więcej, w trakcie analizy znaleźliśmy ślady analogicznego ataku, przeprowadzonego w tym samym czasie, jednak wycelowanego w osoby francuskojęzyczne.

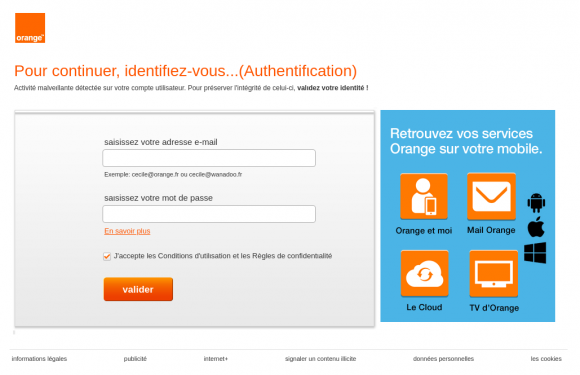

Co ciekawe, wersja francuskojęzyczna nie zawiera błędów językowych. Co więcej, obserwowana przez nas kampania skierowana do Francuzów próbuje także wykradać hasło do poczty elektronicznej – o czym w swoim komunikacie, opisującym wcześniejszą wersję polskiej kampanii, wspomina Ministerstwo Finansów.

W trakcie analizy opisywanych ataków poznaliśmy jeden z adresów poczty elektronicznej wykorzystywanych przez przestępców – „[email protected]”. Ten sam adres był już w lutym tego roku użyty w bardzo podobnie opracowanym phishingu na klientów firmy Orange:

Niezbadaną zagadką pozostaje jednak dla nas pytanie dlaczego francuskojęzyczny przestępca postanowił zaatakować – i to dość nieudolnie – polskojęzyczne ofiary.

Kilka wskaźników infekcji

Adresy email:

[email protected] [email protected]

Skróty załączników PDF:

54dc950d80ff79a69be64705ddc1a50f065e5ba6 b7024e687870db447993fe0d15705ac76b341694 f5ac9d3bf9fe059e71e85b1bc221765a74eb9313

Adresy stron phishingowych:

https://bftwughnc7nwaky45fqaqughnc7nwa45fqaq.weebly.com/ https://aftwughnc7nwaky45fqaqughnc7nwa45fqaq.weebly.com/ https://e2f0ece317fba6ca903cf6ebf4cbe484.weebly.com/ http://rembdgfipgouv-001-site1.btempurl.com/e2f0ece317fba6ca903cf6ebf4cbe484/redirection4dba.html

Dziękujemy Czytelnikom i Anonimowym Analitykom, którzy przyczynili się do zbadania tego incydentu.

Komentarze

Ech… To wydaje się oczywiste, że w takich sytuacjach potrzebny jest numer konta bankowego, a nie karty.

Straszne jest jednak to, że z dużym prawdopodobieństwem znajdzie się osoba nieświadoma tego, a na widok zwrotu „darmowa kasa” zrobi wszystko, o co się ją poprosi – i to już może uczynić taką akcję skuteczną.

Czy ktoś wie czy można się gdzieś upewnić, że maile z US i innych instytucji Państwowych mają tylko domene *gov.pl? I na mailu do kontaktów z nimi ustawić tylko to jako białą liste?

Uśmiałem się… Polski US nigdy nie będzie do poddanego obywatela pisał w tonie nieformalnym. W rzeczywistości, po 5 linijkach paragrafów i przywołań dzienników ustaw, nastąpi oschłe wezwanie do jakiejś czynności. Widać, że oszuści słabo znają polskie realia urzędowe, szczególnie fiskalne. Może jakiś analfabeta z prowincji się da nabrać i nie zrażą go błędy językowe ale nie wróżę sukcesu tej kampanii.

„i pozwolić nam na 10 dni do leczenia”… padłem :D

10 dni to za mało, chyba że prywatnie i z ominięciem zusu

Leczyć to sobie mogą alfabet. ;-D Też mnie to uśmiało. Bardzo uśmiało. Również stanowisko „zastępcy rozjemcy podatkowego”. 8-D

Pewnie było francuskie 'traitement’, które ma nieco szersze znaczenie niż „leczenie”, ale google-translate nie zgadło.

phishinga doskonała

Dlaczego zastępca rozjemcy podpisuje się odręcznie jako K[emal] Atatürk? Może głównym rozjemcą okaże się Hürrem Roksolana?

No… Ha ha ha! 8-D

O kurczę. Skoro sam premier to podpisał to musi być prawdziwe :)