W ostatnich latach coraz popularniejsza staje się metoda infekcji polegająca na przekierowaniu nieświadomych zagrożenia internautów odwiedzających zwykłe strony www na serwer, którego jedynym zadaniem jest przejęcie kontroli nad ich komputerami.

Wśród narzędzi, atakujących internautów w ten właśnie sposób, najpopularniejszym jest BlackHole, rosyjski zestaw exploitów i mechanizmów ich dystrybucji. Trzy dni temu na zamkniętym rosyjskojęzycznych forum Exploit.in pojawiła się informacja o wydaniu nowej wersji, czyli BlackHole v2.0. Jak autorowi udało się ulepszyć jego popularny produkt?

Przebieg infekcji

Przebieg infekcji nie uległ zmianie. Dalej polega na przekierowaniu nieświadomego użytkownika (najczęściej poprzez spam lub podmienioną treść odwiedzanej strony) do serwera BlackHole, który następnie ocenia podatność przeglądarki oraz systemu i serwuje odpowiednie exploity. Po skutecznym wykonaniu dowolnego z nich następuje najczęściej pobranie i uruchomienie konia trojańskiego. Poniżej znajdziecie krótki film, pokazujący przebieg zarażenia. Dla zainteresowanych dostępne są również szczegóły techniczne przykładowej infekcji.

Bezpieczeństwo

Nowa wersja kładzie duży nacisk na unikanie wykrycia przez firmy antywirusowe. W tym celu dysponuje wieloma mechanizmami utrudniającymi pracę analityków. Co ciekawe, nie został zmodyfikowany mechanizm zaciemniania kodu – autor programu najwyraźniej uznał, że nie jest to efektywna metoda walki z wykryciem.

Jednorazowe, szybko wygasające linki

Dla każdego „klienta”, który został przekierowany do serwera z exploitami, generowane są unikalne, jednorazowe linki, umożliwiające pobranie zainfekowanych plików .JAR lub .PDF. To samo dotyczy plików .EXE, których pobranie jest ostatnim etapem infekcji. Oznacza to, że gdy analityk próbujący odtworzyć proces infekcji skorzysta z wcześniej wygenerowanych linków, nie otrzyma właściwego kodu exploita ani konia trojańskiego, wysyłanego ofierze. Ta funkcjonalność, w zestawieniu z serwowaniem exploitów tylko jeden raz dla jednego adresu IP, pozwala znacząco utrudnić pracę firm antywirusowych.

Nowy format linków

Do tej pory pierwszy link, odsyłający do serwera BlackHole, miał dość charakterystyczny wygląd, na przykład

http://{podstawowadomena}/main.php?page=0f123fe645ddf8d7

Nowa wersja umożliwiła większą elastyczność w generowaniu linków w oparciu o zdefiniowany słownik, zamiast wcześniejszych losowych ciągów znaków. Obecnie mogą mieć one postać np.

http://{podstawowadomena}/tools/index.php

http://{podstawowadomena}/links/differently-trace.php

Powoduje to, że wykrywanie wzorców linków przez automatyczne mechanizmy antywirusowe staje się znacznie trudniejsze.

Tych klientów nie obsługujemy

BlackHole posiada zdefiniowane listy adresów IP, którym nie serwuje swojego złośliwego ładunku.Umieszczone są one w dwóch kategoriach. Pierwsza to adresy firm, zwalczających infekcje. Znajdują się tam zakresy adresowe należące do firm antywirusowych czy np. Googla. Obecna wersja posiada 132200 zakazanych adresów IP. Druga kategoria adresów to bramki wyjściowe sieci TOR (2147 adresów, z możliwością automatycznej aktualizacji listy), z których również mogą korzystać analitycy, by ominąć ograniczenia pierwszej listy. Użytkownicy TORa mogą się więc czuć bezpieczni. Interfejs administratora umożliwia także przyjmowanie „klientów” tylko w konkretnych adresów www w polu „Referer” lub też ustalenie listy zablokowanych wartości w polu „Referer”, w tym wartości pustej.

Wykrywanie połączeń firm antywirusowych

To chyba najciekawsza z nowych funkcjonalności pakietu. Po zakończeniu akcji infekcji administrator może przełączyć go w tryb „monitoringu”, kiedy to nowi „klienci” nie są łączeni do serwera wysyłającego exploity, a wszystkie przychodzące połączenia są rejestrowane. Można się domyśleć, że gdy serwer nie świadczy aktywnie swoich usług, wszystkie połączenia mogą przychodzić jedynie z komputerów firm antywirusowych. Przechwycone w ten sposób adresy IP są przesyłane do twórcy platformy, który dodaje je do dystrybuowanej bazy „zakazanych IP”.

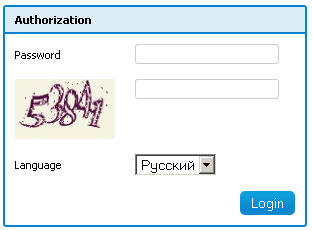

Ochrona dostępu do panelu administratora

W nowej wersji autor wprowadził mechanizm CAPTCHA w ekranie logowania do panelu administracyjnego. Pomoże to przyszłym użytkownikom obronić się przed atakami typu bruteforce.

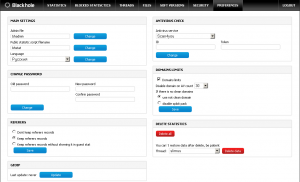

Co nowego w panelu administratora?

Panel administratora umożliwia także automatyczną weryfikację aktualnej wersji w „podziemnych” odpowiednich serwisu VirusTotal, czyli Scan4you i VirTest. Administrator może ustalić, kiedy mechanizm ma skorzystać z nowej, „czystej” domeny. „Czysta” domena to taka, która nie jest w danym momencie jeszcze wykrywana przez silniki antywirusowe jako zarażona. Administrator może np. ustalić, że gdy 20 z ponad 40 silników rozpozna nową domenę jako zarażoną, mechanizm powinien przełączyć się na nowy adres.

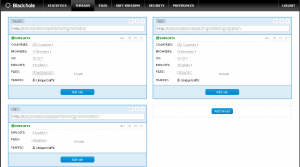

Zakładka „Threads” (wątki) umożliwia, podobnie jak w poprzedniej wersji, tworzenie różnych „kampanii”. Każda kampania może mieć inną definicję atakowanych krajów, przeglądarek czy systemów operacyjnych i w zalezności od tych parametrów także odpowiednich zestawów exploitów.

Inne zmiany

Autor postanowił także usunąć niektóre exploity, które czasem powodowały awarie przeglądarek. Statystyki infekcji obecnie zawierają osobne pozycje dla Windows 8 oraz dla urządzeń mobilnych. Dodatkowo poprawiono wydajność skryptów w panelu administracyjnym, szczególnie tempo ładowania statystyk. Rozbudowano także moduł analizy przychodzącego ruchu, gdzie zarządzający kampanią może ocenić jakość ruchu generowanego przez „traffera”, czyli dostawcę klientów.

Polityka cenowa

Ceny korzystania z BlackHole nie uległy zmianie. Wydzierżawienie pakietu (w formie MaaS – Malware as a Service) na 1 dzień kosztuje 50 dolarów (z limitem 50 tysięcy odwiedzin). Im dłuższy czas dzierżawy, tym ceny niższe – miesiąc korzystania z serwera kosztuje 500 dolarów. Jest także możliwość skonfigurowania własnego serwera, roczna licencja to wydatek 1500 dolarów. Oczywiście w ramach tej ceny otrzymujemy również profesjonalne wsparcie techniczne.

Jak uniknąć infekcji

Jak zawsze metoda jest prosta i skuteczna: korzystać tylko z aktualnej przeglądarki z aktualnymi wtyczkami. A najlepiej z wyłączonymi wtyczkami, aktywowanymi tylko w razie potrzeby.

Komentarz