15 sierpnia 2012, o godzinie 8:08 czasu UTC, trzydzieści tysięcy komputerów największego producenta ropy naftowej zaczęło kasować dane. Nadpisane zostały nie tylko pliki, ale także sektory MBR zainfekowanych komputerów. Jak do tego doszło?

O nowym wirusie internet usłyszał po raz pierwszy 16go sierpnia. Kaspersky poinformował, że otrzymał od innej firmy egzemplarz nowego konia trojańskiego (dzień wcześniej plik dotarł też do Symanteca oraz do Websense). Plik wykonywalny o rozmiarze 900KB zawierał kilka sekcji, zaszyfrowanych w trywialny sposób. Ze względu na brak staranności twórców programu, w kodzie można było zauważyć m. in. ścieżkę

C:\Shamoon\ArabianGulf\wiper\release\wiper.pdb

Widać w niej nawiązanie do znanego wirusa, czyszczącego dyski arabskich firm, którego poszukiwania doprowadziły do odkrycia słynnego już Flame’a. Z kolei fragment ścieżki, Shamoon, został wybrany jako nazwa nowo odkrytego wirusa (Symantec nazwał go Disttrack).

Kto padł ofiarą wirusa?

Początkowo nieznane było miejsce jego odkrycia. Sugestie z pierwszych artykułów mówiły o „konkretnych firmach w kilku sektorach”. Lista szybko została zawężona do „jednego przypadku firmy z branży paliwowej”. Wybrańcem wirusa okazała się firma Saudi Aramco, największy światowy producent ropy naftowej, odpowiedzialny za ok. 10% produkcji tego surowca. Firma wydała oświadczenie, w którym potwierdziła atak, jednak podkreśliła, że nie miał on wpływu na produkcję ropy, ponieważ nie dotknął urządzeń powiązanych z procesem wydobywczym. W ramach działań zapobiegawczych wszystkie serwery firmy zostały odcięte od sieci.

Jak działa Shamoon?

Analiza kodu wirusa pozwoliła ustalić jego funkcjonalność. Wirus składa się z trzech modułów: instalatora, modułu czyszczącego oraz modułu raportującego. Wirus posiada zarówno wersję 32, jak i 64 bitową i używa odpowiedniego pliku w zależności od wersji systemu, na którym się znalazł.

Moduł czyszczący najpierw zajmuje się wyszukiwaniem plików na dysku zainfekowanego komputera. Interesują go głównie pliki użytkownika – zdjęcia, filmy, dokumenty oraz pliki muzyczne oraz kilka plików systemowych. Co ciekawe, pliki przesyłane są na serwer sterujący, znajdujący się w sieci wewnętrznej zaatakowanej firmy pod adresem 10.1.252.19 – co wyraźnie sugeruje, że przechwycona przez badaczy próbka była stworzona na potrzeby ataku wymierzonego w konkretną firmę.

Drugi moduł, jak ustaliła izraelska firma Seculert, służy do usuwania danych. To niecodzienne zachowanie, rzadko spotykane wśród współczesnego złośliwego oprogramowania. Zamiast za wszelką cenę unikać bycia zauważonym, Shamoon potrafi unieruchomić komputer, będący ofiarą jego ataku. Wg oceny analityków atak ma następujący przebieg:

- infekcja komputera w sieci wewnętrznej, posiadającego połączenie z internetem

- utworzenie na komputerze serwera C&C oraz infekcja innych komputerów w sieci wewnętrznej

- zebranie informacji z komputerów nie podłączonych do internetu

- wyczyszczenie plików poprzez ich nadpisanie uszkodzonym plikiem jpg (prawdopodobnie zawierającym obraz płonącej amerykańskiej flagi) oraz nadpisanie sektora MBR na dyskach zainfekowanych komputerów

- przesłanie listy wyczyszczonych plików

- eksport danych z serwera.

Kilka dni później Kaspersky opublikował kolejne wyniki analizy złośliwego kodu. Opisał mechanizm propagacji wirusa w sieci lokalnej – metoda okazała się trywialna. Wirus po prostu sprawdzał udostępnione udziały na komputerach znajdujących się w sieci lokalnej i jeśli był w stanie uzyskać do nich dostęp, pozostawiał w nich swoja kopię. Następnie próbował utworzyć zadanie uruchomienia podrzuconego pliku. Jeśli ta próba kończyła się niepowodzeniem, próbował dodać nową usługę, która uruchamiała jego kopię na infekowanym komputerze.

Kaspersky zwrócił tez uwagę na ciekawy błąd w kodzie programu. We fragmencie odpowiedzialnym za uruchomienia wirusa i rozpoczęcie kasowania danych, znajduje się procedura weryfikacji daty. Datą graniczną, zapisaną na trwałe w kodzie programu, jest 15 sierpnia 2012, godzina 08:08 UTC, jednak na skutek błędu w procesie weryfikacji daty systemowej (brak weryfikacji roku), data w 2013 roku, np. 2 lutego 2013 również zostanie uznana za wcześniejszą niż 15 sierpnia 2012. Zdaniem Kasperskiego błąd ten sugeruje, że program nie został stworzony przez profesjonalistów. Oprócz tego kolejny fragment kodu odpowiada za weryfikację, czy na dysku istnieje plik c:\windows\temp\out17626867.txt i w razie jego odnalezienia ładuje plik graficzny z własnych zasobów – jednak pliku w zasobach brakuje, przez co ten fragment programu jest całkowicie niefunkcjonalny.

Wpadka Kasperskiego

Co ciekawe, moduł nadpisujący MBR to sterownik, stworzony przez firmę EldoS Corporation, pozwalający na bezpośredni dostęp do dysku na poziomie jądra systemu. Sterownik ten oczywiście jest podpisany prawidłowym certyfikatem producenta i prawdopodobnie został wykradziony z jednego z programów, które wykorzystywały go do legalnych celów. Kaspersky w swojej analizie zapędził się jednak tak daleko, że uznał podpis za wygenerowany przy użyciu wykradzionego klucza prywatnego firmy EldoS. Analitycy nie skontaktowali się nawet z producentem sterownika, zamiast tego tworząc niestworzone teorie i przypisując autorom wirusa umiejętności tworzenia niskopoziomowego kodu systemowego.

Co mówią włamywacze?

15 sierpnia, a więc w dniu, w którym wirus miał zacząć swoją destrukcyjną działalność i tuż zanim pojawiły się pierwsze doniesienia o istnieniu Shamoona, w serwisie Pastebin pojawiło się oświadczenie nieznanej wcześniej grupy Cutting Sword of Justice. Grupa ta oznajmiła, że wirus, wpuszczony przez nią do sieci Aramco, firmy będącej własnością rodziny A-Saudów, właśnie rozpoczął kasowanie danych na 30 tysiącach komputerów. Poinformowała także, że akcja ta stanowi protest przeciwko wspieraniu przez saudyjską rodzinę królewską opresyjnych arabskich reżimów, takich jak Syria, Bahrajn, Liban, Jemen czy Egipt. Podobne oświadczenie tego samego dnia zamieściła grupa o nazwie Arab Youth Group.

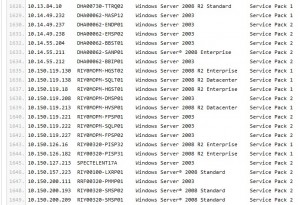

Dzień później włamywacze poinformowali, że dane zostały zniszczone na 30 tysiącach komputerów z ogólnej liczby ok. 40 tysięcy, w tym na 2 tysiącach serwerów, włączając serwer www, pocztowy oraz kontroler domeny. W kolejnej wiadomości opublikowanej w serwisie Pastebin włamywacze zamieścili listę zakresów wewnętrznej adresacji IP wraz z ilością zainfekowanych komputerów w poszczególnych klasach adresowych. Podkreślili także, że w trakcie ataku nie współpracowali z żadnym z pracowników firmy. Kilka dni później pojawił się kolejny wpis, zawierający listę szczegółowych danych ok. 2 tysięcy serwerów.

Włamywacze poinformowali także, że wg ich informacji personel Aramco zajmuje się na razie jedynie urządzeniami pod kontrolą systemu Windows, podczas kiedy w sieci znajduje się także ok. 300 serwerów pracujących pod kontrolą Linuxa, które również były obiektem działalności włamywaczy.

Ciekawa jest także przytoczona przez włamywaczy historia strony www Aramco. Przed atakiem istniały dwie główne strony firmowe: http://www.aramco.com oraz http://www.saudiaramco.com. Pierwsza z nich pełniła funkcję biznesową i umożliwiała pracownikom dostęp do sieci, druga, serwowana spoza sieci firmowej, pełniła jedynie funkcję reprezentacyjną. Kiedy na skutek ataku pierwsza witryna została wyłączona, firma zmieniła wpisy w serwerach DNS, by pod jej adresem pojawiła się druga, niezaatakowana witryna. W ten sposób firma próbowała wykazać, że skutki ataku są szybko usuwane, co jednak nie spodobało się włamywaczom.

Wg ich relacji, rozpoczęli atak DDoS na obie witryny. Aramco, odczuwając skutki ataku, przeniosło witrynę do sieci Akamai. Włamywacze twierdzą, że również Akamai musiało szybko się poddać i wyłączyć witryny. Wtedy Aramco udało się po pomoc do największej firmy świadczącej tego typu usługi, czyli Prolexic. Włamywacze kontynuowali swój atak aż do momentu, kiedy na obu stronach zamiast przyjemnych obrazków pojawił się komunikat o trwających pracach nad przywróceniem funkcjonalności sieci.

Kilka dni temu włamywacze opublikowali kolejny komunikat, w którym podali rzekome hasła do ruterów szkieletowych firmy oraz do skrzynki pocztowej prezesa spółki. Wyrazili też zdziwienie, że firma ciągle nie wydała żadnego nowego komunikatu dotyczącego ataku. Tymczasem na oficjalnej witrynie spółki, przywróconej do życia, pojawił się wpis informujący, iż 30 tysięcy zaatakowanych komputerów zostało naprawionych i firma kontynuuje swoją działalność bez żadnych zakłóceń. Prezes spółki podkreślił także, że produkcja ropy nie została ani na chwilę przerwana.

Kto skorzystał na ataku?

Jedna z teorii mówi, że za atakiem mógł stać Iran, który na skutek amerykańskich i europejskich sankcji był zmuszony ograniczyć swoją produkcję ropy naftowej. Iran już w styczniu tego roku ostrzegał Arabię Saudyjską przed próbą skompensowania mniejszej podaży ropy poprzez zwiększenie własnej produkcji. Iran znany jest także z tolerowania grup hakerskich, takich jak Ashiyane Security Group, Iranian Cyber Army czy też ComodoHacker, sławiących własny kraj i przynoszących szkody wrogom narodu.

Kolejna ofiara?

Dwa dni temu świat obiegła informacja o kolejnej ogromnej firmie z branży paliwowej, która mogła stać się ofiarą ataku podobnego do tego, który wyrządził szkody Aramco. RasGas, drugi największy światowy producent płynnego gazu z Kataru, poinformował swoich kooperantów droga faksową, że 27go sierpnia jego systemy biurowe zostały zaatakowane przez wirusa. Witryna firmy oraz jej serwery pocztowe przez kilka dni były niedostępne, jednak pod koniec tygodnia dostęp do nich został przywrócony. Do tej pory brak potwierdzonych informacji o tym, czy firma padła ofiara tego samego wirusa.

Komentarz