Zapraszamy naszych Czytelników na ciekawe szkolenie warsztatowe “Offensive HTML, SVG, CSS and other Browser-Evil” prowadzone (po angielsku) przez znanego badacza bezpieczeństwa aplikacji webowych – Mario Heidericha.

Szkolenie organizowane jest przez firmę Securitum w Warszawie oraz w Krakowie. W ciągu dwóch dni (po dziewięć godzin dziennie) będziecie mieli okazję poznać szereg możliwych ataków na strony internetowe, skupiających się na części klienckiej – a więc przeglądarkach internetowych i technologiach takich jak HTML, SVG, CSS czy JavaScript. Dowiecie się m.in.:

- jak złamać Same-Origin-Policy dzięki kontroli nad pierwszym bajtem odpowiedzi,

- czym grozi użycie funkcji kopiuj&wklej z dokumentu Office’a do edytora tekstu w HTML-u,

- jakie zagrożenia niesie za sobą ECMAScript 6 (czyli w uproszczeniu – nowa wersja popularnego silnika JavaScript, która ma być dostępna w przeglądarkach około połowy 2015 roku),

- jak wykorzystać brak zdefiniowanego kodowania do przeprowadzania ataków.

Możecie podejrzeć kilka przykładowych slajdów, a na końcu tego wpisu znajdziecie dokładną agendę warsztatów.

Dlaczego warto wybrać się na to szkolenie?

- Możecie poznać i porozmawiać na żywo z Mario Heiderichem, autorem m.in. HTML5 Security Cheat Sheet, DOM Purify, Mustache Security, Flashbang wielokrotnie występującym na konferencjach, badaczem problemów bezpieczeństwa najnowszych technologii webowych (np. ECMAScript6, mXSS),

- Możecie uczestniczyć w Polsce w warsztacie, który zwykle prowadzony jest zagranicą, na takich konferencjach jak Hack In Paris (w cenie 1800 euro) czy AppSec EU Amsterdam (1700 euro).

- Po szkoleniu dostaniecie dostęp do repozytorium na GitHubie zawierającym slajdy i przykłady ze szkolenia, które będzie stale aktualizowane.

Wszystkie szczegóły szkolenia dostępne są na stronie Securitum. Kurs przeznaczony jest dla osób już posiadających pewne doświadczenie w testach bezpieczeństwa aplikacji webowych. Osobom dopiero zaczynającym przygodę z bezpieczeństwem aplikacji WWW polecamy trzydniowy intensywny kurs Bezpieczeństwo aplikacji www.

Agenda warsztatów

- Motivation

- Why does client-side security matter,

- Can we trust the browser?

- Browser’s history and what that means for security

- The layer model of modern web applications

- The very basics

- ASCII, Unicode and other charsets,

- Strings and Arrays in the browser world,

- The complexity of the common URL,

- Sessions, Cookies and “statefullness”.

- Defence 101

- Truncation, Stripping and Replacement,

- Bypassing simple real-world filter

- Advanced XSS protection and HTML rewriting,

- Basic defense versus advanced attacks,

- Cross Site Scripting

- XSS Basic

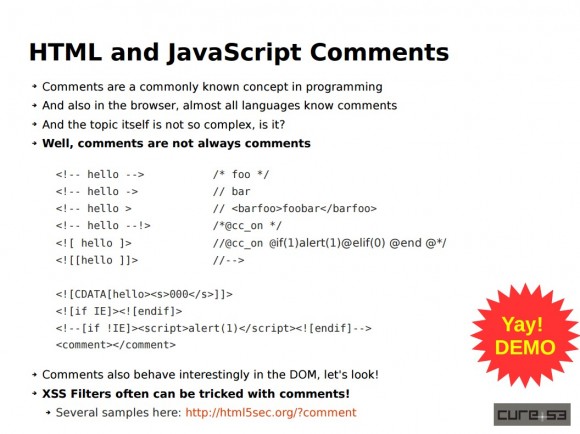

- Advanced XSS and legacy features

- mXSS and impedance mismatches

- Charset-specific XSS and filter bypasses

- The DOM

- The basics of the browser DOM

- DOM Clobbering in detail

- Attacks using the name attribute

- Fun with editable content

- HTML5+

- New features and attack surface

- Defensive features and limitations

- Abusing parser peculiarities

- HTML file-system, Beacons and advanced data leakage,

- SVG

- SVG basics and history

- SVG key-logger and scriptless attacks

- SVG XSS caused by parser behaviour

- SVG-based history stealing attacks

- Browsers

- XSS and XML

- Adobe Flash XSS

- Universal CSP bypasses

- Scriptless Attacks

- Non-Browsers

- Universal copy&paste Cross-Application Scripting

- XSS and CSRF using PDF documents

- Local XSS on the hard-drive

- Countermeasures and outlook

- Various Attacks

- Tabular Data Controls in MSIE

- Vector shortening guide

- Character restrictions and how to fight them

- Non-alphanumeric HTML

- Conclusion and Outlook

- Upcoming attack surface

- New standards and feature additions

- Novel defense mechanisms

- Discussion and final challenge

Informujemy, że za powyższy wpis bierzemy pieniądze od organizatora szkolenia (ale niedużo, bo to wartościowe warsztaty, na których Wy też możecie skorzystać).

Komentarze

Podoba mi się ostatnie zdanie. Od razu uciąłeś trollowe sytuacje i wyłożyłeś kawę na ławę:)

Brzmi ciekawie :D