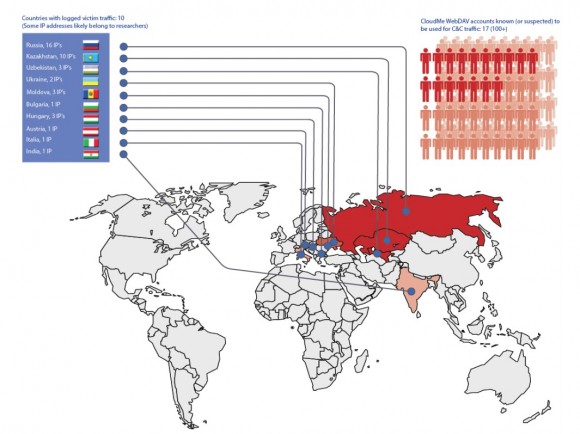

Firma Blue Coat opisała kilka dni temu ciekawą kampanię APT. C&C działający w oparciu o protokół WebDAV na serwerach szwedzkiego dostawcy usług chmurowych, sieć zhakowanych domowych ruterów w Korei jako punkty przesiadkowe dla włamywaczy, wersja działająca na Androidzie, iOS oraz BlackBerry a także ślady phishingu przez fałszywe wiadomości MMS z listą operatorów, na której znajdują się także polskie firmy – historia wygląda ciekawie. Z kolei Kaspersky, opisujący to samo zagrożenie, twierdzi, że to kolejne wcielenie kampanii Red October sprzed dwóch lat (m. in. infekującej Polaków załącznikami z Katyniem w tytule). Nie wiadomo, kto stoi za atakami – przesłanki wskazują na zmianę Rosję, Chiny, kraje arabskie, hiszpańskojęzyczne, anglojęzyczne, Koreę oraz Indie.

Opisalibyśmy wszystko w szczegółach, ale z doświadczenia wiemy, że zainteresuje to i tak tylko kilka osób, które mogą przeczytać oryginalne raporty. Miłej lektury i zwróćcie uwagę na ikony dostawców telefonii komórkowej na stronie 21 raportu Blue Coat :)

- raport Blue Coat (60 stron, PDF)

- artykuł Blue Coat

- artykuł Kaspersky

- historia Red October część 1, 2

Komentarze

Dobre:

„zainteresuje to i tak tylko kilka osób”

No, może kilkanaście ;)

Alno kilkaset :D

albo jeszcze więcej.. ;)

Tak konkretnie to niecałe 700… :)

No to może jednak warto opisać dla 700 osób? :>

Z tych 700+ ciekawe ile przeczytało źródłowy raport, a ilu zajrzało, bo fajna infografika jest :)

Ograniczone zasoby niestety. A i tak w kolejce czekają 4 dobre tematy…

W takim razie wybaczamy i czekamy na zapowiedziane :)