Rzadko mamy okazję pisać o analizach zaawansowanych ataków których celem są Polacy. Takie ataki się zdarzają – tylko z reguły nigdy nie widzą światła dziennego. Tym razem jest jednak inaczej, dzięki czemu możecie przeczytać poniższy artykuł.

Jednym z niewielu polskich zespołów bezpieczeństwa nie tylko chroniącym i analizującym ale także piszącym i publikującym jest SOC firmy Exatel. Mogliście już czytać o ich odkryciu brzydkiego zachowania Maxthona lub rozbudowaną analizę botnetu. Historia, którą zechcieli się z nami i Wami dzisiaj podzielić jest jeszcze bardziej interesująca. Oddajmy głos Exatelowi.

Co mają wspólnego maile od naukowców uniwersytetu Columbia, tajemniczy moskiewski adres i mitologia Warhammer 40 000? Grupa SOC Exatel zaprasza do lektury najnowszego raportu.

Gdy mniej więcej miesiąc temu z grupą SOC Exatel skontaktował się pośrednio poprzez Hackerspace Warszawa polski programista, zespół nie wiedział jeszcze z czym będzie miał do czynienia. Jak tłumaczył programista, znaczną ilość pieniędzy przechowuje w postaci bitcoin’ów i podejrzewa, że ktoś mógł podjąć próbę przeprowadzenia wycelowanego w niego ataku. Chociaż nie miał żadnych dowodów na ingerencję osób trzecich w jego system, postanowił przekazać sprawę do zbadania analitykom SOC Exatel.

Programista od dłuższego czasu prowadził korespondencję z dwoma osobami piszącymi ze skrzynek pocztowych uniwersytetu Columbia i Imperial College of London. Osoby te podawały się za pracowników naukowych i zwróciły się do niego z propozycją pracy zdalnej przy projekcie badawczym dotyczącym tworzenia nowych algorytmów do analizy rynku bitcoinów.

Cała korespondencja była prowadzona ze skrzynek mailowych znajdujących się w domenach obu wspomnianych uniwersytetów.

Nie wiadomo skąd nadawcy znali numer telefonu adresata. Wiadomo natomiast, że programista udziela się aktywnie naukowo w temacie badań związanych z analizą rynku bitcoinów. Prowadzi własne analizy w tej dziedzinie, uczestniczy w konferencjach jako prelegent.

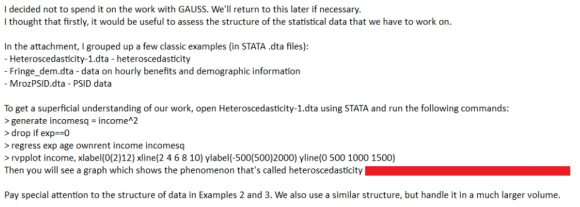

W korespondencji piszący do polskiego adresata wykazywali istotną wiedzę merytoryczną w tej dziedzinie. Pierwszym zadaniem testowym, którym miał się zająć – jeśli zgodziłby się na współpracę – była analiza algorytmu nad którym akurat właśnie pracują. Algorytm zaimplementowany został w języku skryptowym znanego programu do analiz statystycznych.

Postawmy się na miejscu człowieka, który dostaje wiadomości od naukowców z Imperial College of London w temacie, którym zajmujemy się zawodowo. Profilaktycznie sprawdzamy, czy ktoś nie podszywa się pod tą prestiżową instytucję ale okazuje się, że mail wygląda na pochodzący z autentycznego systemu mailowego uczelni. Naukowcy znają nasz numer telefonu, a nawet wypominają nam, że nie mogą się przez niego skontaktować. W końcu kto pamięta wszystkie osoby, którym wręczał wizytówki? Naukowcy poszukują firmy zewnętrznej do współpracy, więc początkowo sprawdzają nasze umiejętności techniczne. Brzmi racjonalnie. Dopiero, gdy okazuje się, że spełniamy ich wymagania są zainteresowani dalszą współpracą. Przekazują kontakt do naukowca z uniwersytetu Columbia. Mail od zagranicznej uczelni początkowo budzi naszą podejrzliwość, więc sprawdzamy obydwa adresy mailowe. Okazuje, że zarówno maile Imperial College of London jak i uniwersytetu Columbia są autentyczne. Choć mail od zagranicznej uczelni brzmi podejrzanie jakie jest prawdopodobieństwo, że ktoś włamał się nie na jeden, ale na dwa prestiżowe uniwersytety? Postanawiamy nawiązać współpracę.

Po długich negocjacjach, po wielu uwierzytelnianiach, po sprawdzeniu autentyczności dwóch uniwersytetów, kto z nas byłby na tyle przezorny, aby uruchomić program do analiz statystycznych , ściągnięty z domeny uniwersytetu Columbia, na maszynie wirtualnej?

Badany przez SOC przypadek, w momencie przekazania mu sprawy do analizy nie był jednoznaczny. Po wykonaniu zadań postawionych przez naukowców przed polskim programistą, zawartość jego portfela bitcoin pozostała nietknięta. On sam nie odnotował żadnych niepokojących symptomów w kontekście zachowania systemu operacyjnego. Pomimo tego niepokój pozostał.

Czy paranoja adresata tej korespondencji była uzasadniona? I na ile udzieliła się analitykom SOC Exatel badającym sprawę? Co łączy tę całą sprawę z mistycznym demonem z uniwersum Warhammer 40 000?

Odpowiedzi na te i wiele innych pytań będziecie mogli poznać, czytając najnowszy raport SOC Exatel. Jednocześnie prosimy o kontakt wszystkich, którzy podejrzewają, że również mogli prowadzić podobne dialogi z „naukowcami” w przeszłości i mają jakieś ślady wskazujące na to, iż osoby które z nimi się skontaktowały nie są tymi za które się podają.

Pełny raport SOC Exatel ma kilkadziesiąt stron – zachęcamy jednak do lektury całości, bo to nad wyraz ciekawy materiał i przykład bardzo solidnej i dogłębnej analizy zagrożenia. Mieliśmy już okazję się z nim zapoznać i chcieliśmy dać Wam przedsmak tego, co znajdziecie w dokumencie docelowym.

Bohater analizy, nakłoniony do współpracy przez rzekomych naukowców z szanowanych międzynarodowych uczelni, otrzymał dostęp do profesjonalnego, komercyjnego narzędzia statystycznego – w wersjach na platformy Windows, Linux i OS X. Pliki binarne znajdowały się na serwerach uczelnianych. Dodatkowo otrzymał imienną licencję. Jak pewnie się domyślacie, gdyby w udostępnionych paczkach było tylko oprogramowanie statystyczne, to nie powstałby raport o objętości kilkudziesięciu stron. Dołączone do plików złośliwe oprogramowanie okazało się być wcześniej nigdzie nie opisanym, wieloplatformowym koniem trojańskim. Koń trojański szyfruje swoją komunikację, sprytną sztuczką próbuje omijać firewalle aplikacyjne i umożliwia swojemu operatorowi pełną kontrolę nad komputerem ofiary za pomocą kilkudziesięciu wbudowanych funkcji.

Złośliwy program posiada także w swoich zasobach plik kdvm.dll. Co zawiera? Oddajmy głos Exatelowi:

Po co plik znalazł się w złośliwym oprogramowaniu? Nie ma do niego żadnego odwołania w głównym kodzie. Czy jest elementem używanym do innej fazy ataku, takiej jak np. ucieczka z wirtualnej maszyny? A może celem ataku mogą być także analitycy złośliwego oprogramowania? Okazuje się, że identyczny plik obserwowano już we wcześniejszych atakach, które wykorzystywały jego cyfrowy podpis oraz lukę w sterowniku do ataku podniesienia uprawnień w systemie Windows. Co w całej sprawie najciekawsze, mechanizm ten wykorzystywało złośliwe oprogramowanie zwane Turla lub Uroburos, przypisywane działaniom szpiegowskim Rosji.

Szukając śladów innych analogicznych ataków badacze natrafili na dwa inne przypadki pojawienia się w sieci próbek podobnego złośliwego oprogramowania – oba z sierpnia tego roku. Niestety ani tożsamości innych ofiar, ani motywów atakujących pewnie nigdy nie poznamy.

Dziękujemy zespołowi SOC Exatel za kawał dobrej roboty i prosimy o więcej a Was zapraszamy do lektury całości raportu.

Komentarze

Jeżeli jesteśmy już przy paranoi, to co jeśli cała historia ataku została spreparowana przez rzeczoną firmę E ? ;)

ehh te kleptowaluty…ja btc trzymam na paperwallet w tecze pod podloga ;)

rabusie nie znajda ale cbsie juz tak xD

Prosta rada: nawet najprostsze szyfrowanie – nawet mcrypt,ccrypt itd – nic nie stoi na przeszkodzie użycia aplikacji z implementacją jakiegoś rzadszego algorytmu byle była poprawna, konwersja do hexu (xxd -p) ,i przepisujesz na kartkę. W razie czego możesz dołożyć jakie rot13 dla hexu jako kolejną warstwę. Deszyfracja podobnie, przepisujesz hexy do pliku tekstowego,potem konwertujesz do binarki (xxd -r -p) i deszyfrujesz tym co szyfrowałeś. Oczywiście bitcoiny masz podane w pliku/plikach tekstowych,więc i tak komputer musi być pewny i nie mieć keyloggera jak wpisujesz. Jedyna wada to to,że hexami i z szyfrowaniem tekst dłuższy.Oczywiście robisz to pod linuchem. Po czymś takim to nie tylko CBŚ czy ABW ale może nawet i NSA jak nie monitorowała ci akurat tych btc będzie musiała użyć kryptoanalizy klucza francuskiego (na tobie) albo obejść się smakiem na twoje BTC ;)

Czy cyberprzestępcy infekujący złośliwym oprogramowaniem nie mogliby przygotować kampanii która by zarażała PiSowskich nikczemnych członków polskiego rządu demolujących nasz piękny kraj?

Nawet tutaj musi się pchać polityka? Litości…

Czy to ci się podoba, czy nie, polityka tak naprawdę dotyka dosłownie każdej dziedziny życia, choćby subtelnie. Nie ma od tego ucieczki. BTW, Uroburos dobrze prawi ;)

Przeciez pisze ze Uroboros. Wypada przekazac zyczenia aby Uroborosobi ogon nie zamarzl na dyzurze w podmoskiewskich koszarach.

A co, siedzisz w sejmie i się nudzisz ?

Większość analityków w Polsce jest zdania że nie bierze tego pod uwagę więc nie ma się czego obawiać. Ja na przykład używając głównie procmona wiem że nic mi nie grozi bo w końcu to nie mój komputer i używam go tylko w przerwach między lanczem a wyjściem na papierosa a biorąc pod uwagę że to pewnie Rosjanie i oni wszystko piszą w cyrylicy to nawet jak uciekną z tej maszyny to i tak nic nie będą rozumieć i ja ich przecież gonić nie będę.

Ujmę to tak. Myślenie nie boli ;-)

1. Obcy kod, nowy projekt, nowa maszyna wirtualna, na osobnym hypervisorze na osobnym serwerze (VLANy zaimplementowane). Clone z gotowego szablonu, najczęściej Linux, jak potrzeba to Windows (ech te licencje za 500 zł).

2. Na 1 komputerze mam klienta – portfel, view only. W sejfie jest laptop, na którym jest jakiś linux, dysk zaszyfrowany. W tym Linuxie jest hypervisor, który uruchamia drugiego Linuxa z klientem – portfelem. Generuję transakcję, eksportuję, nagrywam na płytkę CD-RW, przenoszę do laptopa, podpisuję, kasuję płytę, nagrywam podpisaną transakcję, przenoszę do klienta view-only, rozgłaszam w sieci.

3. NoScript, CookieBlock, AdBlock, VPN to oczywiste oczywistości.

Hack me ;-)

Wygodne :)

swietnie to podsumowales. czapki z glow

Przeciwieństwem wygody jest bezpieczeństwo.

Bezpieczeństwo jest wtedy, gdy stosowane środki są adekwatne do potrzeb (ryzyka). To, co opisał powyżej kolega, wygląda na lekko przesadzone.

Natomiast zbyt skomplikowane procedury, działające na przekór ludzkiej naturze – czyli lenistwo i dążenie do upraszczania – powoduje dążenie do drogi na skróty. A wtedy procedura przestaje być bezpieczna.

Zapomniałeś o ulocie em, i klatce Faradaya. B-)

A po cholerę Ci licencje jak możesz dowolnie jechać na evaluation ;) Chyba że planujesz dłużej coś walczyć, ale przy takiej inwestycji w sprzęt jedna licencja w tą czy w inną to niewiele zmieni

Maszyny z windowsem i 30-dniowa licencja sa za darmo dostepne. Do testowania web aplikacji w roznych wersjach IE.

Mozna nawet sciagnac pod VirtualBox na linuxowy host:

https://developer.microsoft.com/en-us/microsoft-edge/tools/vms/

A wystarczyloby nie uruchamiac nieznanych plikow na komputerze na ktorym mamy btc lub wykorzystujemy do platnosci.

Mozna tez sprawdzic przy okazji autentycznosc licencji na w/w oprogramowanie statystyczne. Ciekawe czy przestepcy kupili oryginal :)

Dzieje się! Congratz! Przeczytanie całości chwilę trwa ale warto. Na święta jak znalazł ;) Ruskie pierogi będą inaczej smakowały. Szacun dla paranoikow z E. Przedobrzyli z 'info o wszystkich świętych’ na każdej stronce ale widocznie takie prawa rynku. Fota Hruda rules.

Brawo!

Swietny artykul. I rewelacyjny raport .. zwalilo mnie z nog.

Świetny raport! Bardzo dobra analiza, bardzo ciekawy przypadek malware. Niesamowicie interesujące kto za tym stoi. Szacun dla analitykow z SOC Exatel – prawdziwie dobra robota ;)

Jeżeli ktoś uważa że dno internetu to np. strony dla pedofilów to się myli. Dno internetu to ta właśnie strona.

Czy tylko mnie zęby bolą gdy czytam takie neologizmy jak „persystencja” czy „enkrypcja”?

Poza tym raport bardzo ciekawy :)

Nie tylko Ciebie. Ale… o ile (za)szyfrowanie to słowo dobrze zakorzenione i brzmiące naturalnie, to nie do końca mam pomysł na zgrabne słowo wskazujące na stan umożliwiający przetrwanie niszczących okoliczności. Formalnie byłaby to „przetrwaliwość”, ale brzmi jakoś dziwnie… ktoś ma lepszy pomysł?

Utrwalenie.

W moim przekonaniu lepiej niech takie raporty nie doczekją się sprawdzania zbyt wnikliwie przez gramar-nazi – cykl wydania byłby o stokroć dłuższy …

Nie rozumiem jednej rzeczy, dlaczego nasz bohater nie zadzwonił na UCL aby potwierdzić istnienie w/w osób?

Owszem dzwoniłem do UCL – potwierdzili mi, że taka osoba istnieje i że ewentualnie mogłaby prowadzić jakieś projekty (chociaż nie była żadnym Head of Departament a tylko zwykłym Graduate Student).

A wyjście jest takie proste: amerykańscy naukowcy ZAWSZE publikują na stronach uniwerku numery swoich biurowych telefonów. Wykręcić i zapytać: czy to pan do mnie pisał?

Strona uniwerku też mogła być przechwycona,ponadto skąd pomysł,że nawet naukowcy nie wykręcą takiego numeru ? ;)

To było konto 'graduate student’ – nie było danych na stronie collegeu – ale w sekretariacie mi powiedzieli, że owszem ta osoba mogłaby teoretycznie prowadzić jakieś badania, nawet zaoferowali mi skontaktować się z szefem tej studentki, ostatecznie jednak tego szefa nie znaleźli – ale wtedy już miałem analizę.

A czy nie łatwiej uztwac portfel Bitcoin Trezor albo Ledger?

Panowie z E pokazali ładny styl przy 0x37. Zabrakło 0x13 do dopełnienia.

Ukłony dla milorda i świty piszącej ten raport.

Szkoda, ze nie udalo sie sciagnac malware na Maca, bo byloby to bardziej edukacyjne i potwierdzenie, ze Mac wcale nie jest bezpieczniejszy. Moze kontakt z uniwerkami? Moze przed usunieciem plikow je gdzies sobie zapisali?

hmm a nie można było zadzwonić lub podjechać do tych uniwersytetów?

To można dostac licencję na hackowanie???

Muszę przekazać to ludziom, którzy mnie podsłuchują.

A… sorry, przecież już wiedzą ;]

Ogólnie głupie bo w przypadku gdy malware uruchamiany jest z poziomu instalatora – czyli dysponuje podwyższonymi uprawnieniami to najlepszym sposobem uzyskania persystencji jest jakaś forma infekcji legalnych plików na dysku np. przeglądarki www, poczty czy czegokolwiek w czym os nie weryfikuje integralności