Kilka godzin temu konto na Twitterze powiązane z niedawnym wyciekiem danych z Netii opublikowało dokumenty, które, jak twierdzi, zostały wykradzione z polskiego Ministerstwa Obrony Narodowej.

Około godziny 15 konto Twittera, które kilka dni temu publikowało linki do plików wykradzionych z serwerów Netii, umieściło w sieci kolejne dane, tym razem twierdząc, że pochodzą z serwerów MONu. W naszej ocenie na razie brak dowodów na to, że faktycznie włamanie do sieci MON miało miejsce – raczej była to wizyta na jednym komputerze.

Wykradzione dane

Wśród danych udostępnionych do tej pory przez włamywaczy można znaleźć:

- plik XLS opisany intermon.gov.pl zawierający dane wyglądające jak podsumowanie inwentaryzacji komputerów w sieci intermon.mon.gov.pl (brak loginów i haseł, obecne są tylko nazwy komputerów, nazwy domenowe, GUIDy, daty zmiany haseł i logowań, rodzaj systemu operacyjnego i poziom aktualizacji)

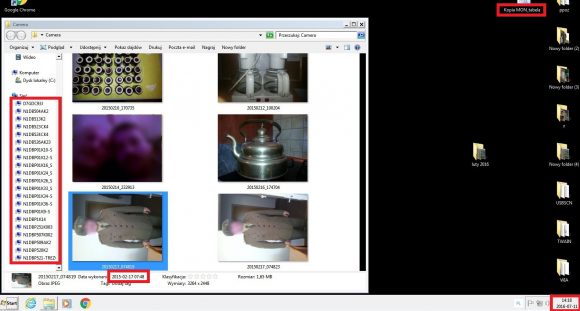

- zrzut ekranu pokazujący dostęp do komputera w sieci intermon (widać pulpit, listę komputerów w sieci oraz prywatne zdjęcia)

- kilka zdjęć dokumentów jednego wojskowego, prawdopodobnie użytkownika komputera z punktu wyżej

Z kiedy mogą pochodzić dane?

Na podstawie ujawnionych dokumentów można wnioskować, że dane zostały wykradzione w lipcu tego roku (lub ktoś bardzo się postarał, by na to wyglądało):

- najnowsza data na dokumentach wojskowego wskazuje na rok 2010

- daty zdjęć wskazują na luty 2015

- zrzut ekranu pulpitu wskazuje na 11 lipca 2016

- daty ostatniego logowania w arkuszu kalkulacyjnym wskazują na 2 lipca 2016

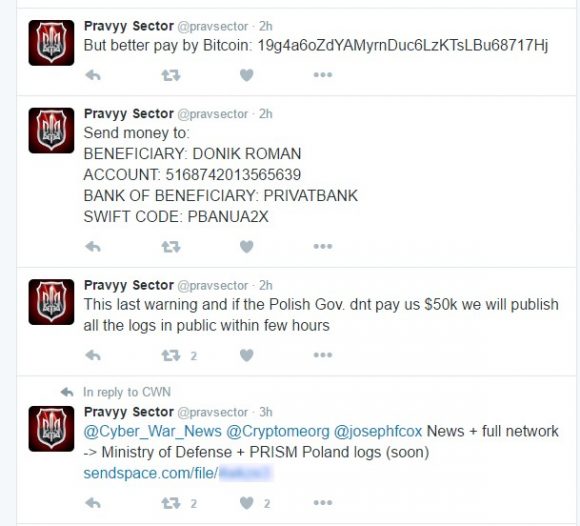

Atakujący wskazali także, że jeśli otrzymają 50 tysięcy dolarów okupu, to powstrzymają się od dalszych publikacji a jako adres, na który należy przesłać pieniądze, wskazali konto Romana Donika, ukraińskiego blogera opisującego konflikt ukraińsko – rosyjski. Podali także adres BTC 19g4a6oZdYAMyrnDuc6LzKTsLBu68717Hj, powiązany z kolei z ransomware, przez który miesiąc temu przetoczyły się 193 BTC.

Ujawnione informacje sugerują, ze włamywaczom mogło się udać uzyskać kontrolę nad jedną stacją w sieci wewnętrznej MON. Możliwe jest także, że zrzuty ekranu mogły być spreparowane – choć wyglądają dość wiarygodnie. Niewykluczone także, że opublikowane dane zostały uzyskane w ramach jednego z wcześniejszych ataków na użytkowników sieci MON, gdzie włamywacze powiązani z rosyjskim rządem tworzyli fałszywe interfejsy WWW udające pocztę MON a dane zostały wykradzione ze skrzynki jednego z użytkowników.

Komentarz

Komiczne jest żądać okupu od rządu. Równie dobrze od razu mogą upublicznić tę bazę.