Poniższa historia opisuje, jak duża, amerykańska firma, przejmuje kontrolę nad wieloma domenami, by walczyć z malutkim, nieznanym botnetem, którego i tak w ten sposób nie pokona. A w tle może chodzić o zupełnie inną rozgrywkę…

Przejmowanie domen internetowych kojarzy się nam głównie z problemami serwisów oskarżanych o naruszanie praw autorskich. Czasem jednak może również dotyczyć ochrony szerokich rzesz internautów, tak jak miało to miejsce w zeszłym tygodniu. Kilka dni temu Microsoft otrzymał od amerykańskiego sądu zgodę na przejęcie ruchu 70 tysięcy subdomen chińskiego serwisu 3322.org. Jest to serwis, oferujący usługi dynamicznego DNSu, umożliwiające przekierowanie ruchu kierowanego do konkretnej subdomeny na wskazany, zmienny adres IP.

Jak przejąć domenę

Przejęcie domen było możliwe z dwóch powodów. Po pierwsze, Microsoft dostarczył sądowi dowodów, że subdomeny te są używane w atakach internetowych, przed którymi chciał chronić internautów. Po drugie, firma zarządzająca domeną ORG jest podmiotem prawa amerykańskiego, co sprawia, że znajduje się pod kontrolą amerykańskiego systemu sądownictwa.Co ciekawe, serwis 3322.org posiada prawie 3 miliony subdomen, a Microsoft przejął kontrolę nad ruchem jedynie kilku procent adresów.

Głównym powodem, dla którego Microsoft postanowił przejąć 70 tysiecy domen, była podobno chęć wyłączenia botnetu Nitol, który był instalowany wraz z pirackimi wersjami Windows na komputerach sprzedawanych w Chinach. Jaki jednak był prawdziwy skutek tej akcji? Kulisów całej sprawy uchylił przed chwilą Brian Krebs.

Zaskakujące skutki przejęcia

Okazuje się, że Microsoft kilka dni po przejęciu kontroli nad domenami, zarejestrował połączenia od 35 milionów unikalnych adresów IP. Nawet zakładając, że spora część zgłaszających się komputerów posiada dynamiczne adresy IP, to ciągle mówimy o kilku, jeśli nie kilkunastu milionach komputerów na całym świecie. Czego te komputery szukają w domenie 3322.org? Otóż przez długi czas była ona wykorzystywana przez wszelkiej maści internetowych złoczyńców do kierowania ruchu zainfekowanych komputerów. Komputery, przejęte przez przestępców, łączyły się z subdomenami 3322.org, by otrzymać od nich adresy swoich serwerów C&C. Krebs udostępnił statystyki połączeń, zidentyfikowanych przez Microsoft.

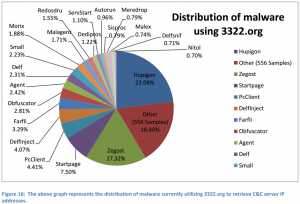

Okazuje się, że do 70 tsyięcy przejętych subdomen 3322.org łączy się ok. 560 różnych rodzajów złośliwego oprogramowania. Co ciekawe, Nitol, botnet, który stał się pretekstem do przejęcia domen, generuje jedynie 0,7% ruchu. Co zatem generuje pozostałe 99%? Zapewne są to różne sieci komputerów, zainfekowanych przez chińskich włamywaczy. Chińskich, ponieważ zapewne większość klientów 3322.org pochodziła z tego samego kraju, co firma świadcząca usługi dynamicznego DNSa.

Skąd wiadomo, że klientami tego serwisu byli przestępcy, przejmujący kontrolę nad cudzymi komputerami? Dobrej odpowiedzi dostarcza rozmówca Krebsa, Dan Hubbard z projektu OpenDNS. Klienci, korzystający z usług tego dostawcy usług DNS, od prawie 2 lat nie mają dostępu do domeny 3322.org. OpenDNS codziennie blokuje ok. miliona połączeń do tej domeny, jednak do tej pory nie otrzymał żadnej skargi od użytkowników. Oznacza to, że prawdopodobnie większość połączeń pochodziła od użytkowników nieświadomych tego, że ich komputer próbuje łączyć się właśnie z tą domeną.

Po co Microsoftowi kontrola nad 3322.org?

Jak twierdzą analitycy firmy Damballa, przejęcie 3322.org nie wyłączy botnetu Nitol (ani żadnego innego). Powód jest prosty – każdy botnet ma zapisane w swoim kodzie kilka, jeśli nie kilkanaście różnych, alternatywnych adresów domenowych, zlokalizowanych u różnych dostawców. Sam Nitol korzysta przynajmniej z kilku innych adresów, obsługiwanych przez usługi typu DynDNS. Po co zatem Microsoftowi kontrola nad 3322.org?

Domena 3322.org od dawna była w polu zainteresowania analityków, badających ataki wymierzone w amerykańskie firmy i instytucje rządowe. Część ataków wykorzystywała jej subdomeny jako punkty kontaktowe dla zainfekowanych komputerów. Nie jest zatem wykluczone, że informacja o tym, jakie komputery należące do firm sektora produkcji militarnej lub administracji państwowej łączą się do domeny 3322.org, może być bardzo cenna dla amerykańskich służb specjalnych. To samo dotyczy nie tylko adresów IP z terenu USA, ale również sojuszników – lub wrogów Ameryki. Bez wątpienia wśród 35 milionów adresów IP znajdują się takie, nad którymi amerykańskie służby chętnie przejęłyby kontrolę.

Jaki jest skutek przejęcia domeny?

Jak celnie opisuje to jeden z analityków, działanie Microsoftu, nie uzgodnione z żadną inną instytucją zajmującą się badaniem zagrożeń w sieci, oznacza nagłe przerwanie wielu śledztw i projektów badawczych i zmarnowany wysiłek wielu organizacji na całym świecie, tropiących internetowych przestępców. Microsoft zyskał atrakcyjne nagłówki w gazetach, jednak korzyść dla użytkowników była niewielka – botnety przełączyły się na inne adresy i działają dalej. Oznacza to, że skorzystać musiał ktoś inny…