Niemiecki specjalista znany z prac nad protokołami telefonii komórkowej odkrył nową metodę podsłuchiwania rozmów oraz wiadomości SMS. Do odszyfrowania zabezpieczonych transmisji wykorzystuje niedociągnięcia standardu SS7.

Nasze połączenia głosowe oraz wiadomości tekstowe, przesyłane przez sieć komórkową, są szyfrowane. W zależności od rodzaju sieci, jest to szyfrowanie słabsze lub mocniejsze, lecz by je złamać do tej pory potrzebne były urządzenia takie jak IMSI-Catchery oraz specjalistyczne oprogramowanie. Niemiecki specjalista odkrył jednak metodę na otrzymanie kluczy szyfrujących od sieci komórkowej.

Felerny protokół SS7

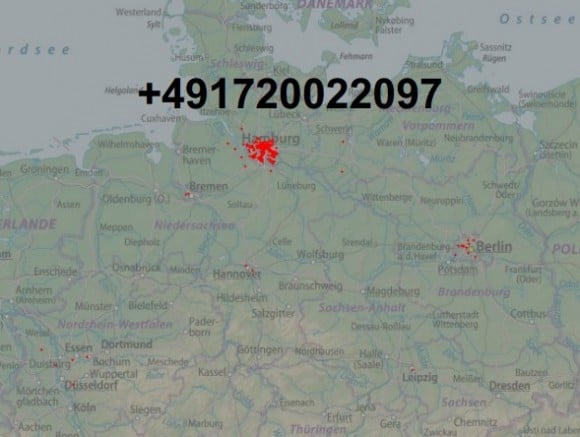

Kilka miesięcy temu opisywaliśmy, jak za pomocą funkcji standardu SS7 można zlokalizować większość telefonów komórkowych na całym świecie. SS7 to zbiór protokołów definiujących transmisję w sieciach telefonicznych. Powstały w latach osiemdziesiątych ubiegłego wieku nie był tworzony z myślą o bezpieczeństwie. Specjaliści go analizujący co jakiś czas odkrywają ciekawe polecenia, których odpowiednie zastosowanie może istotnie naruszać prywatność użytkowników sieci.

Jak informuje The Washington Post już za 8 dni na konferencji 31C3 w Hamburgu Tobias Engel, znany z wcześniejszych badań nad telefonią komórkową, pokaże swoje najnowsze odkrycie. Polega ono na uzyskaniu za pomocą odpowiednich komend w standardzie SS7 tymczasowych kluczy szyfrujących, zabezpieczających połączenia i wiadomości SMS w sieci GSM. Każdy może, przy użyciu odpowiedniego sprzętu, nagrać sygnał sieci telefonii komórkowej w okolicy konkretnego telefonu. W większości przypadków nagranie to będzie jednak bezużyteczne, ponieważ transmisja jest zaszyfrowana (w przypadku sieci 3G nawet całkiem porządnie). Tobias udowadnia jednak, że szyfrowanie to nie jest problemem, jeśli możemy umiejętnie poprosić siec komórkową o wydanie odpowiednich kluczy szyfrujących. Z ich pomocą można bez problemu poznać treść rozmowy lub wiadomości tekstowej.

Nie jest to jedyna sztuczka odkryta przez Tobiasa. Kolejną jest wykorzystanie funkcji sieci umożliwiającej przesyłanie połączeń na inny numer. Tobias potrafi zdalnie taką funkcję aktywować dla wybranego numeru telefonu. Po przejęciu sygnału wystarczy go zarejestrować i przekazać do numeru docelowego, by móc kontrolować całą treść rozmowy. Również ta sztuczka realizowana jest za pomocą odpowiednich poleceń SS7.

Inne nieznane publicznie do tej pory funkcje SS7 odkryte przez Tobiasa obejmują między innymi nowe metody lokalizowania telefonu (te opisane w sierpniu zostały już zablokowane przez wielu operatorów) oraz możliwość ustalenia numerów telefonów na danym obszarze (w oparciu o zarejestrowane wcześniej tymczasowe identyfikatory można odpytać sieć komórkową, by przetłumaczyć je na numery telefonów).

A gdzie bezpieczeństwo sieci?

Choć ciągle rozwijane sa nowe technologie bezprzewodowe, w tym również te podnoszące bezpieczeństwo połączeń w sieciach GSM, to połączenia między operatorami nadal polegają na przestarzałej już technologii SS7. Jej wymiana to proces, który potrwa zapewne jeszcze wiele lat, ponieważ SS7 stanowi podstawową technologię łączącą sieci poszczególnych dostawców usług telefonicznych. Choć niektóre, bardziej świadome zagrożeń sieci filtrują niebezpieczne polecenia i nie przesyłają niektórych danych każdemu, kto o nie zapyta, to w większości wypadków specjaliści nie mają problemu z uzyskaniem informacji, o które proszą. Co istotne, do sieci SS7 można podłączyć się w dowolnym punkcie, który zapewnia komunikację na poziomie operatora. W ten sposób nawet przebywając wiele tysięcy kilometrów od swojego celu można namierzać lokalizację konkretnego telefonu komórkowego lub przekierowywać jego połączenia.

Tobias podkreśla, że choć metody, które zamierza za kilka dni zademonstrować, nie były wcześniej publicznie znane, to jest bardzo możliwe, że były wykorzystywane przez służby specjalne różnych krajów, które zainteresowane są sztuczkami ze standardem SS7 i bez wątpienia prowadzą w tym obszarze własne badania. Zwykłym użytkownikom pozostaje mieć nadzieję, że operatorzy szybko zareagują na odkrycia Niemca i z 20 przetestowanych przez niego podatnych sieci wkrótce nie zostanie ani jedna.

Komentarze

Takie troche bredzenie, bo jak wbić się po SS7 do sieci operatora, nie będąc innym (dużym) operatorem? SS7 to przecież praktycznie tylko sygnalizacja międzycentralowa.

Nie musisz być wcale dużym operatorem aby mieć dostęp do SS7.

Zostań operatorem telekomunikacyjnym (wniosek w UKE), poproś innego operatora o łącze E1 i SS7 ;) Potrzebujesz karty do serwera i będziesz płacił abonament za dostęp. To tak w uproszczeniu.

A kto powiedział, że ten protokół nie został celowo tak zaprojektowany?

Nikt tak nie mówił…

Dobre pytanie i dobra odpowiedź.

Mimo że ktoś może powiedzieć: „panowie przesadzacie”, to jednak ma to swoje logiczne uzasadnienie. To ma sens. Ciekaw ile jeszcze zostanie znalezionych „dziur” i „podatności” które są nimi tylko z pozoru?

Protokół był projektowany w latach 70. Kto wtedy myślał o bezpieczeństwie? Spójrzcie na SMTP, ta sama historia. Nikt nie musiał spiskować przy tworzeniu rozwiązań, po prostu w tamtej epoce nikt nie zwracał uwagi na szyfrowanie transmisji czy uwierzytelnienie bo poza wąską grupą zastosowań wojskowych czy wywiadowczych nie wydawało się to nikomu potrzebne… Obejrzyjcie sobie „Privacy Online: What Now?” ze ShmooCon 2014 – tak, dopiero teraz mamy głosy o tym, ze plaintekstowe protokoły generalnie są be i najlepiej nigdy więcej takich nie tworzyć.

W latach ’70 nie było inwigilacji?

NSA powstała w kwietniu 1952 roku.

Przykładowo, szpiegowski PROMIS został zaprojektowany ’70 i rozwijany aż do lat ’80.

Służby od zawsze podsłuchiwały, obserwowały, często używając bezprawnych i kryminalnych metod.

W latach ’70 nie było elektronicznej inwigilacji?

NSA powstała w kwietniu 1952 roku.

Przykładowo, szpiegowski PROMIS został zaprojektowany w latach ’70 i rozwijany aż do lat ’80.

Służby od zawsze podsłuchiwały, obserwowały, często używając bezprawnych i kryminalnych metod.

.

Adamie, usuń wcześniejszy komentarz, jeśli możesz.

Ten jest lepszy:)

1948 – Formalization of UKUSA agreement | is a multilateral agreement for cooperation in signals intelligence between the United Kingdom, the United States, Canada, Australia, and New Zealand. The alliance of intelligence operations is also known as **Five Eyes**

1949 – the Armed Forces Security Agency | Establishment of(AFSA) to direct communications intelligence and electronic intelligence activities of the military service signals units (ASA, NSG, AFSS)

http://goo.gl/tyn6do ;]