Co najmniej pół miliona urządzeń firm takich, jak Linksys, Netgear, TP-Link, Mikrotik i QNAP, zostało zainfekowane zaawansowanym złośliwym oprogramowaniem, które potrafi m.in. podsłuchiwać ruch użytkownika.

Domowe routery czy serwery plików są nieustannie narażone na ataki – najczęściej niechronione przez inne mechanizmy bezpieczeństwa, wystawione do sieci, dostępne dla każdego zainteresowanego, a jednocześnie niepozbawione poważnych błędów, są idealnym celem ataków. Ktoś to zauważył i od wielu miesięcy mozolnie infekował wiele z nich w 54 różnych krajach. Jednym z największych celów napastników okazała się Ukraina.

Tajemniczy atak z pewnymi tropami

Zespół Talos firmy Cisco opublikował dzisiaj wstępną analizę zagrożenia nazwanego VPNFilter. Jak podkreślają badacze, nie dysponują oni pełną wiedzą na temat tego ataku, a wręcz zakładają, że ich dotychczasowa wiedza jest szczątkowa, jednak z uwagi na trwające na sporą skalę ataki zdecydowali się ujawnić do tej pory zebrane informacje.

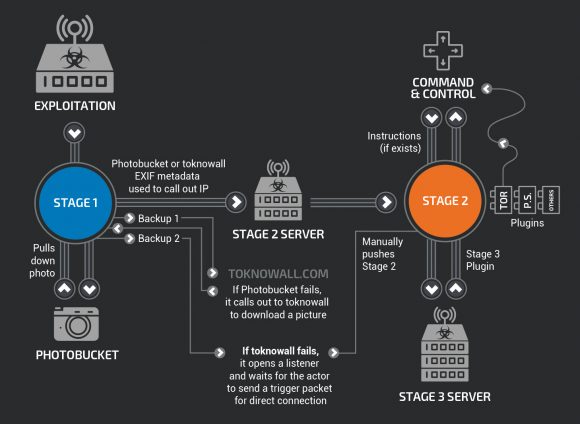

VPNFilter to wielomodułowa platforma pozwalająca na skuteczne i trwałe infekowanie niektórych routerów oraz dysków sieciowych. Pierwszy etap infekcji złośliwym oprogramowaniem to prosty moduł instalowany w zarażonym urządzeniu, który potrafi przetrwać restart i służy do pobrania modułu głównego. Drugi etap infekcji to moduł główny, który zarządza działaniem szkodnika i może dodatkowo pobierać elementy trzeciego etapu infekcji – wyspecjalizowane wtyczki służące do realizacji bardziej specyficznych celów atakujących.

Źródło: Talos

Niektóre elementy użyte w kodzie złośliwego oprogramowania pokrywają się z analogicznymi elementami użytymi w atakach BlackEnergy, przypisywanych rosyjskiemu wywiadowi wojskowemu. Ostatnie kampanie VPNFiltera ukierunkowane były na użytkowników z Ukrainy, gdzie BlackEnergy powodował do tej pory największe straty. Nie oznacza to jednak automatycznie, że za złośliwym kodem stoją Rosjanie – równie dobrze ktoś mógł zostawić fałszywe tropy.

Jak działa złośliwy kod

Etap infekcji nie został bezpośrednio zaobserwowany, jednak wszystkie zidentyfikowane zainfekowane urządzenia posiadały nieaktualne wersje oprogramowania, a błędy, pozwalające na przejęcie nad nimi kontroli, były publicznie znane. Wiele zatem wskazuje na to, że do ataków użyto na pierwszym etapie znanych podatności.

Pierwszy moduł instalowany jest na urządzeniach działających pod kontrolą Linuksa i używających Busyboksa. Moduł skompilowany jest pod kilka różnych architektur. Aby przetrwać restart urządzenia, modyfikuje pamięć NVRAM i dodaje się do crontaba. Komunikacja z serwerem C&C odbywa się za pomocą protokołu SSL lub poprzez sieć Tor. Dane serwera C&C są pobierane z odpowiednio przeliczonych współrzędnych GPS z tagów EXIF zdjęć umieszczonych w serwisie Photobucket lub na jednym z serwerów skonfigurowanych przez atakujących. W razie gdyby żaden z serwerów ze zdjęciami nie był dostępny, złośliwy kod przełącza się w tryb nasłuchu i czeka na bardzo konkretny pakiet – musi on mieć ustawioną flagę SYN, przyjść na publiczny adres IP interfejsu, mieć co najmniej 8 bajtów i zawierać ciąg \x0c\x15\x22\x2b. Wtedy z kolejnych znaków payloadu odczytywany jest adres nowego serwera C&C.

Gdy moduł pierwszy połączy się z C&C, otrzymuje moduł główny. Jego funkcje z kolei obejmują:

- zniszczenie urządzenia (przez nadpisanie /dev/mtdblock0 zerami i restart),

- wykonanie dowolnego polecenia,

- uruchomienie serwera proxy,

- instalowanie dodatkowego modułu.

Do tej pory (nie licząc stosunkowo rzadkiej w tego rodzaju oprogramowaniu funkcji przetrwania restartu) było w miarę standardowo. Ciekawie robi się na etapie analizy zidentyfikowanych modułów. Okazuje się bowiem, że mają one dość zaawansowane funkcje. Najciekawiej wygląda sniffer pakietów, który podsłuchuje cały ruch internetowy urządzenia (czyli ruch sieci za nim stojącej, skierowany do i z internetu) i przeszukuje pod kątem ciągów HTTP basic authentication (dane służące do logowania do serwerów WWW) oraz pakietów Modbus TCP/IP, protokołu służącego często do sterowania urządzeniami SCADA. Drugi analizowany moduł konfiguruje klienta sieci Tor. Badacze sugerują także, że widzieli ślady trzeciego modułu, który z kolei miał pomagać w penetracji sieci znajdującej się za zainfekowanym urządzeniem.

Jakie urządzenia są infekowane

Badacze podali listę urządzeń, na których do tej pory obserwowali infekcje:

- Linksys E1200, E2500, WRVS4400N,

- MikroTik RouterOS dla Cloud Core Routers 1016, 1036, 1072 (zapis w oryginalnym artykule: MIKROTIK ROUTEROS VERSIONS FOR CLOUD CORE ROUTERS: 1016, 1036, 1072),

- Netgear DGN2200, R6400, R7000, R8000, WNR1000, WNR2000,

- QNAP TS251, TS439 Pro, inne urządzenia działające pod kontrolą QTS,

- TP-Link R600VPN.

Niestety dla ich posiadaczy nie mamy dobrych wiadomości – nie znamy dobrej metody sprawdzenia, czy urządzenie jest zainfekowane. Talos rekomenduje przywrócenie urządzenia do ustawień fabrycznych i instalację wszystkich dostępnych aktualizacji oprogramowania. Jeśli macie jedno z wyżej wymienionych urządzeń dostępnych na publicznym interfejsie w internecie i nie instalowaliście aktualizacji, zalecamy zastosowanie się do rekomendacji Talosa.

Najnowsze obserwacje

Badacze Talosa postanowili podzielić się swoim odkryciem ze względu na obserwowane fale skanowania i infekowania urządzeń znajdujących się na Ukrainie. Co ciekawe, urządzenia infekowane na Ukrainie miały skonfigurowany inny serwer C&C niż cała reszta świata. Biorąc pod uwagę skalę ataków badacze Talosa obawiają się, że lada moment mogło dojść do eskalacji np. przez użycie funkcji uszkadzania urządzeń, stąd podjęli decyzję o opublikowaniu wyników swojego śledztwa.

Szczegółowy opis zagrożenia wraz z listą IOC znajdziecie we wpisie Talosa.

Aktualizacja 2018-05-24, 21:00

Otrzymaliśmy stanowisko producenta urządzeń QNAP, które publikujemy w całości:

Komentarze

Mikrotik nie ma wersji „1016, 1036, 1072”. Współczesne wersje oprogramowania Mikrotika mają numery 6.*, np. aktualna to 6.42.2. 1016, 1036 i 1072 brzmi jak fragment modelu urządzenia CCR-1016, CCR-1036 i CCR-1072.

Dokładnie, wypadałoby napisać sprostowanie..

Przeczytajcie w oryginale, zaproponujcie lepsze tłumaczenie.

Zapewne chodziło o Ros dla architektury opartej o Tile (ccr-ów), aczkolwiek to samo z siebie nie wyklucza podatności PPC czy mipsbe.

Support z forum mt kieruje do tematu https://forum.mikrotik.com/viewtopic.php?f=21&t=132499

jako komentarz do artykułu zespołu Talosa

Z tego wygląda że ktoś nie robił aktualizacji ;)

Checkup list to make sure you are safe:

* MikroTik RouterOS version after (2017-Mar-09), 6.37.5/6.38.5 and higher.

* Firewall for „www” service (default port 80).

Co do tłumaczenia

– Mikrotik *wszystkie* wersje RouterOS na platformy CCR-1016, CCR-1036, CCR-1072

*Jak wyżej wspomniał Damian – na forum mikrotika odnoszą się do powyższego tekstu, jakby Talos dał więcej informacji, byłoby wiadomo w jakich wersjach były/są zainfekowane Mikrotiki

Mikrotik VPNfilter official statement: https://forum.mikrotik.com/viewtopic.php?f=21&p=663701

Kolejny botnet?

Czemu o tym nie wspomnieliście?

„Note: QNAP has been aware of certain aspects of VPNFilter and previously done work to counter the threat”

Ponieważ to streszczenie oryginalnego artykułu i nie sposób w streszczeniu zawrzeć 100% informacji – bo przestaje być streszczeniem.

po prostu nowe toole do exploitacji starej podatnosci… takie toole beda sie rozwijac bo wciaz jest w cholere sprzetu w sieci nie zupgradowanego po podatnosci z przed roku!!

A talos sobie jaja robi zero konkretow sieja panike zeby zagrac dobrego bohatera

cyt. „Niestety dla ich posiadaczy nie mamy dobrych wiadomości – nie znamy dobrej metody sprawdzenia, czy urządzenie jest zainfekowane. Talos rekomenduje przywrócenie urządzenia do ustawień fabrycznych i instalację wszystkich dostępnych aktualizacji oprogramowania. Jeśli macie jedno z wyżej wymienionych urządzeń dostępnych na publicznym interfejsie w internecie i nie instalowaliście aktualizacji, zalecamy zastosowanie się do rekomendacji Talosa.”

…no już bez przesady…tam gdzie się da instalować po prostu openwrt i podobne – to zazwyczaj rozwiązuje problem…

Czy jak przywrócę qnapa do ustawień fabrycznych to tracę tez dane zapisane na serwerze ???

Nie. Chyba, że wybierzesz opcję formatowania albo repartycjonowania dysku.

Dzięki. To teraz pytanie czy trzeba też formatować dyski? Teoretycznie zagrożenie nie musiało by zapisywać się w NVRAM.

Nie musisz formatować dysków i kasować ustawień, wystarczy, że maż nowy QTS i aplikację Malware Remover od QNAP. Szczegóły opisane masz tutaj: https://www.qnap.com/en/security-advisory/NAS-201805-24

Dobry firewall na „Mietku” i po problemie.

A pochwalisz sie jak zbudowac taki firewall?

Czy podlaczasz bezprosrednio monitor i klawiature do routera zeby nie wypuscic z niego zadnej uslugi dzieki ktorej mozna by sie przez internet wlamac?

Aaa zapomnialem, moze sa jeszcze routery ale z przyciskiem mechanicznym ktory by pozwalal sie logowac na root, albo na klucz FIDO U2F?

Ale tu tez mam watpliwosci co do bezpieczenstwa.

Przyklad,Jesli daloby sie wstrzyknac wykonanie komendy i jesli ktos by dal usluge (np. http) z konta root, zamiast uzytkownika (totalny facepalm) , albo z konta uzytkownika ale bez zabezpieczen (tylko zwykle haslo) przed logowaniem na root (zwykly facepalm) lub usluga miala by ustawiony bit (nie pamietam jaki, chodzi o uprawnienia) i mozna by skraszowac usluge tak by dala dostep root bez podania hasla. Czyli teoretycznie mogloby byc to bezpieczne, gdyby ograniczyc mozliwosc dostepu do root do minimum.

Czy przywrocenie ustawień fabrycznych i aktualizację zapewniają usunięcie wirusa i zabezpieczenie przed ponownym zainfekowaniem ? Czy to jedynie zastosowanie tymczasowe i nadal ryzykowne.

1. To pytanie raczej do producenta routera.

Ale w artykule pisze ” wszystkie zidentyfikowane zainfekowane urządzenia posiadały nieaktualne wersje oprogramowania „.

2. W artykule wyzej masz podany link, w ktorym masz podane reguly Snort i ClamAV w celu wykrycia szkodnika lub jej czesci (poniewaz badania ciagle trwaja, moga byc dodawane nowe)

Ktoś mi chyba tak zainfekował router i teraz mnie straszy może ktoś mi pomoc usunąć trgo wirusa ? Mój mail [email protected]