Lizard Squad, grupa regularnie atakująca liczne serwery gier, po uzyskaniu odpowiedniego rozgłosu otwarła płatną usługę „DDoS na zamówienie”. Długo nie trwało aż baza jej klientów oraz ataków trafiła do sieci. Są w niej także polskie akcenty.

Miesiąc temu opisywaliśmy poczynania Lizard Squad, która to grupa skutecznie utrudniała funkcjonowanie usług Playstation Network czy Xbox Live. Krótko potem grupa uruchomiła komercyjną usługę pod adresem lizardstresser.su. Można tam było kupować dedykowane ataki z użyciem części infrastruktury Lizard Squad. Kto robił tam zakupy i kogo atakował?

Polskie cele, zagraniczni sprawcy

Dzięki uprzejmości jednego z Czytelników otrzymaliśmy oryginalny zrzut danych z bazy serwisu Lizard Squad. Zawiera on między innymi listę wszystkich przeprowadzonych do tej pory ataków (20 tysięcy pozycji) oraz bazę użytkowników serwisu (kilkanaście tysięcy kont). Przyjrzeliśmy się tym danym, by zidentyfikować przypadki dotyczące naszego kraju.

Na liście celów wśród tysięcy adresów IP znajduje się kilkanaście powiązanych z polskimi domenami lub należących do polskich firm. Kilka z nich to serwery gier takich jaki Tibia, Minecraft czy BF3, jednak większość, bo aż 11, to serwery IP należące do firmy HosTeam.pl. Są tam zarówno adresy serwerów jak i infrastruktury sieciowej.

Choć ataki na HosTeam zamawiane były z kont trzech różnych użytkowników, to jeden wyróżniał się wytrwałością. W dniach od 4 do 10 stycznia 2015 ponad 400 ataków zamówił ktoś kryjący się pod pseudonimem invader359 i posługujący się adresem email [email protected]. Szybkie wyszukiwanie w Google wskazuje na niejakiego Shaheera Rizwana, prowadzącego firmę Osetec zajmującą się projektowaniem serwisów WWW. Czym HosTeam lub jego klient naraził się Shaheerowi tak, że ten postanowił wydać trochę bitcoinów na utrudnienie innym życia?

Z odpowiedzią na to pytanie pospieszył Bartosz z HosTeamu, który zidentyfikował atakowane serwisy jako serwery Tibii, Metinu i Teamspeaka. Bartosz poinformował także, że ataki nie zakłóciły działania sieci a klienci, którzy wykupili usługę filtrowania niepożądanego ruchu nie odczuli w ogóle ataków. Ataki prawdopodobnie są zwykłymi czynami nieuczciwej konkurencji, prowadzonymi przez sfrustrowanych nastolatków, którzy chcą przejąć użytkowników innego serwera gier.

Nasi tu byli

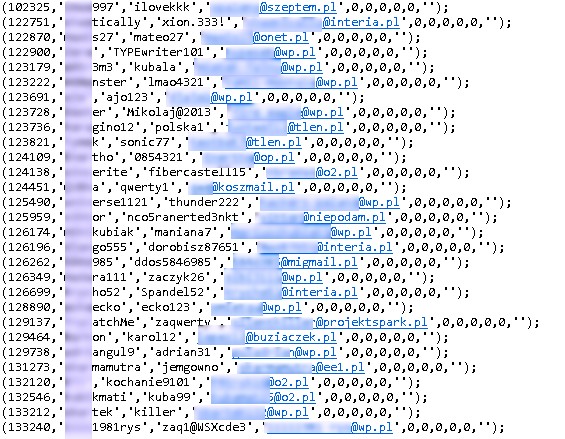

Polskich śladów nie zabrakło również w bazie użytkowników. Nie sprawdzaliśmy geolokalizacji adresów IP ostatniego logowania, ale samo przeszukanie pod kątem adresów poczty elektronicznej w domenie .pl wystarczyło, by zidentyfikować garść rodaków. Skąd mamy pewność, że to Polacy? Otóż hasła w bazie przechowywane były otwartym tekstem, zatem jeśli ktoś ma adres w polskiej domenie i polskie hasło to możemy być prawie pewni, że nie udaje.

Pobieżna weryfikacja nie wykazała, by którykolwiek z polskich użytkowników zamawiał jakieś ataki. Zakładamy jednak, że uproszczona metoda weryfikacji mogła pominąć większość kont Polaków korzystających z adresów poczty elektronicznej w innych domenach niż krajowe.

Jeśli interesuje Was analiza całej zawartości bazy, to polecamy artykuł Ars Technica. Jeśli zaś mieliście konto na lizardstresser.su i używaliście tego samego hasła do poczty, to bardzo nam Was szkoda.

Komentarze

„Jeśli …, to bardzo nam Was szkoda.”

Made my day ;-)

Otworzyła nie otwarla :-)

Google nie własna wszechwiedza :-)

http://sjp.pwn.pl/poradnia/haslo/Otworzyla-czy-b-otwarla-b;10279.html

Jest możliwość sprawdzenia, czy jakieś określone IP było celem ataku? Jestem ciekaw, czy pewien serwer mógł być celem ataku.

Jeszcze hasło polska1 obowiązkowo musiało wystąpić :D

Swoja drogą wcale mnie to nie dziwi to była tylko kwestia czasu.

https://mega.co.nz/#!m0tgjC5D!edNG37Jna0hiC3N8tzUuAsOL8xKgXyimHTNR4F_BbRE

No ok ale np sadze iz znalezli sie i tacy klienci w tej bazie ktorzy jedynie chcieli przetestowac swoje dedyki pod wzgledem nacisku ddos. Nie byle jakiego rzedu 100mb/s

a wkoncu z maszyn lizardsquadu. Wiec publikacja bazy tego wycieku podlega pod prokuratora.

Ps. Ktos moze wie jakie transfery tam szly z ich serwerow? Krecilo sie cos ponad 10gbps?

Pozdrawiam.

Jeśli ktoś miał zgody swojego dostawcy dedyka, to nie ma się czego obawiać :P

Zakładając, że strona stresser’a nie bazowała na „zhaczonych” hostach.:)

Podsumowując – masz zgody na testy – nie masz się czego obawiać – nie masz – oops – przeciążanie infrastruktury? :P

Profesjonalnych testów nie zamawia się na stronie www i zazwyczaj kończą się raportem od wykonawcy.

Hasła plain-textem?

„jemgowno” made my day

Jestem załamany jakością haseł. Jedynie hasło użytkownika o ID 125959 trzyma dostateczny poziom.

To akurat nie jest losowe hasło. Adres tej, de facto strony, niektórzy mają wyryty na pamięć. Tym bardziej dziwi mnie korzystanie tej persony z usług tych skiddów.

ile taki doss kosztuje i jaka to intensywność ? Może nikt nie odczuwa , bo to moze kilka mega :)

hasło użytkownika o ID 131273 wygrywa -.-

yey, to ja mam ten pierwszy email na tym zdjęciu

ps. wcale nie kocham ku klux klan

Adam, sprawdź w takim razie (jeśli kolega podał prawdziwy mail) czy ten mail ma pass ilovekkk :D

to był alias do mojego prawdziwego emaila to prawda, chociaz haslo i tak sie nie zgadza

To Tibia jeszcze istnieje ? %-D

OTWARŁA ?!?!

Sprawdź trzeci komentarz od góry.

Na tej liście widziałem nick „jemgowno” xDD