Od kilku lat nastąpił wysyp komunikatorów internetowych. Spora część z nich twierdzi, że ich używanie gwarantuje wyższy poziom bezpieczeństwa. Nie zawsze jednak okazuje się to prawdą, co pokazuje przykład Telegramu.

Signal, Threema, Wire, Telegram, WhatsApp, Wickr, Viber – nie jest trudno pogubić się w gąszczu nowych aplikacji które mają zapewnić bezpieczną komunikację. Żadna nie zdominowała rynku (co nas cieszy), lecz powoduje to, ze chcąc rozmawiać ze znajomymi z branży mamy osobny ekran pełen ikonek różnych komunikatorów. Czasem pytacie nas, z jakiego korzystać lub który jest be. Tak jak od zawsze polecamy Signala, tak od zawsze zniechęcaliśmy do używania Telegramu. Poniżej znajdziecie kolejny powód, by trzymać się od tej aplikacji z daleka.

Atak z archiwum

Badacze firmy Kaspersky dowiedzieli się, że klient Telegrama dla systemu Windows ma poważny błąd. Błąd, który w różnych odmianach znany i wykorzystywany był od wielu, naprawdę wielu lat. Błąd tak popularny, że ponad dwa lata temu użyty był w ataku na użytkowników polskiego forum ToRepublic.

Przestępcy atakujący użytkowników Telegrama użyli bardzo prostej sztuczki, czyli kodowania „od prawej do lewej”. W nazwie pliku umieszczono specjalny kod sterujący zmieniający kolejność wyświetlania znaków. Znak specjalny RLO (right to left override, U+202e) umożliwia zapisywanie słów np. w języku arabskim. Wstawiony do nazwy pliku wyświetla fragment po nim następujący w odwrotnej kolejności. Zatem na przykład plik zestawieniercs.pdf to tak naprawdę zestawienie[RLO]fdp.scr. Kliknięcie na takim pliku przy próbie wyświetlenia rzekomego dokumentu PDF spowoduje zatem wykonanie pliku SCR, a w konsekwencji instalację złośliwego oprogramowania.

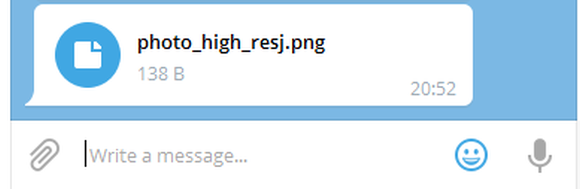

Ku zaskoczeniu badaczy okazało się, że na identyczny atak podatny jest klient Telegrama. Ofiara może zatem zobaczyć na ekranie taki oto komunikat:

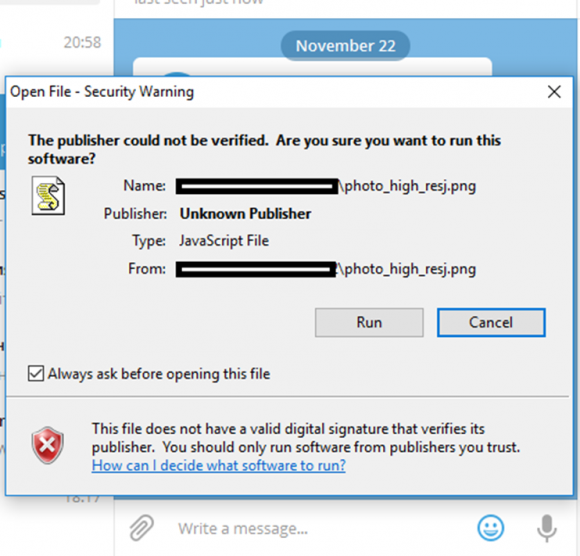

Gdy kliknie w załącznik (bo to przecież „obrazek”, cóż złego może się stać?) Windows wyświetli takie pytanie:

Uważny użytkownik zauważy, że nie zgadza się ikona i rozszerzenie pliku (lub typ pliku i rozszerzenie). Ilu jednak znacie uważnych użytkowników? Plik tak naprawdę nazywa się photo_high_re*U+202E*gnp.js i instaluje złośliwe oprogramowanie.

Badacze Kaspersky’ego zidentyfikowali kilka scenariuszy ataku. W jednym z nich ofiara po uruchomieniu pliku JavaScript otrzymywała downloader w NET, który używając C&C opartego o bota Telegrama, a downloader pobierał konia trojańskiego umożliwiającego zdalną kontrolę nad komputerem.

Coraz więcej przestępców rezygnuje jednak z szyfrowania cudzych komputerów lub ich kontrolowania, zamiast tego po prostu kopiąc na nich Monero lubZcash. Tej pokusie nie oparli się także złoczyńcy dysponujący wiedza o podatności w Telegramie – wiele z obserwowanych scenariuszy kończyło się także instalacją programu kopiącego kryptowaluty. Szczegóły scenariuszy ataku znajdziecie we wpisie badaczy.

Podsumowanie

Powodów, dla których nie lubiliśmy Telegrama, było kilka. Przede wszystkim od początku było w nim dużo więcej marketingu niż bezpieczeństwa – między innymi nie szyfrował domyślnie przesyłanych wiadomości, a gdy zaczął szyfrować, to nie było to szyfrowanie „od końca do końca” – czyli posiadacz serwera mógł czytać zawartość komunikacji. Używał (i pewnie nadal używa) swoich własnych algorytmów komunikacji i szyfrowania – co nie jest dobrym sygnałem. Oprócz tego siał obficie metadanymi – można było na przykład zobaczyć, kiedy konkretny użytkownik jest aktywny. Choć sporo błędów poprawiono, to nie budzi to naszego zaufana, a powyższa historia dodaje kolejny argument, by od Telegrama trzymać się z daleka.

Komentarze

Tylko Signal w moim sercu <3

Zarzuty do telegrama trafne ale i signal ma brzydki zwyczaj informowania wszystkich kontaktów używających signala, że i my zaczęliśmy to robić.

Odwieczna walka użyteczności z prywatnością.

Serio? Telegram zły bo można nim wysłać plik, który odbiorca może otworzyć? Rozumiem, że Signal ignoruje RLO oraz przepuszcza wszystkie pliki przez virustotal. W końcu jest taki anonimowy ;)

Po ostatnim akapicie widać, że autor odpłynął. Domyślne szyfrowanie e2e? Kto by chciał używać komunikatora, który nie potrafi zsynchronizować wiadomości na urządzeniach

Signal jakoś synchronizuje…

Jedynie łącząc się z telefonem, a to istotna różnica. Tak samo to wygląda z whatsapp. Spróbuj odłączyć telefon od sieci, a potem uruchomić Signal Desktop i zsynchronizować/napisać.

Oczywiście że coś za coś. Ale działa.

Adam: odpowiadam tu, bo system komentarzy nie pozwala się bardziej zagłębić. Napisałem, że to istotna różnica i właśnie osobiście nie nazwałbym tego synchronizacją, tylko raczej porównał do zdalnego dostępu do telefonu. W tym kontekście ma to zalety i wady. Dla mnie wygoda rozwiązania takiego jak w telegramie jest nie do pobicia. Myślę, że to właśnie miał na myśli Simko. Oczywiście jeżeli komuś to nie przeszkadza, zależy mu na domyślnym szyfrowaniu e2e, to jest to dobry wybór. Ale nie nazwałbym takiej synchronizacji równoważną. Osobiście używam obu komunikatorów (i jeszcze kilku innych) do różnych celów. Zawsze jest to kompromis bezpieczeństwo/wygoda. Jak mawiają – jedyna pewność, żeby coś nie wyciekło w sieci, to nigdy jej tego tam nie napisać. Tylko że to jest już z zupełnym brakiem wygody. Sweet spot po prostu różni ludzie mogą różnie umieścić… Pozdrawiam :)

Oczywiście, modelowanie zagrożeń i takie tam. Po prostu nigdy nie zdarzyło mi się, żeby był jakiś istotny problem z synchronizacją (nie wnikam w proces, opisuję efekt), nie odłączam telefonu od sieci więc działa.

nie synchronizuje

nieudolnie próbuje używać telefonu jako centralnego urządzenia, ale mu nawet to nie wychodzi

SOA#1

mnie zastanawia kto inteligentny zostawia domyślnie włączone WSH.

A co sądzicie o rodzimym UseCrypt Messenger?

Patrząc na to jak działa jego producent trzymamy się od tych produktów z daleka.

Masz na myśli agresywną reklamę i butne artykuły z wyjaśnieniem typu „dlaczego nasz komunikator jest tak bezpieczny” czy niedostępny kod źródłowy? A może coś innego?

Z elementów publicznie widocznych moją uwagę zwróciły wypowiedzi wskazujące na niewielką wiedzę merytoryczną osób które twierdzą, ze ją posiadają. Są też inne elementy, o których nie chcę opowiadać.

„Butne artykuly” wygladaja zupelnie jak generowane przez cos typu SCIgen (https://pdos.csail.mit.edu/archive/scigen/), chyba nawet jeden portal je publikujacy to zauwazyl, bo ostatnio wylaczyli pod nimi mozliwosc komentowania ;)

Po grzyba to wszystko, skoro stare dobre gpg po emailu działa i ma się dobrze?

Nie polecam. Wspólpracowałem z firmą córką. Apka ładnie opakowana, natomiast nic nowego tam nie ma.

Może jeszcze taki szerszy komentarz. Ja bym w pierwszej kolejności powiedział, że w ogóle w komunikatorach podział na szyfrowanie e2e i jedynie transportowe od razu wyznacza pewien trade-off zagrożeń i zalet. Z zalet jest np. to, że utrata urządzenia nadal daje mi dostęp do archiwum, jeżeli jestem w stanie się zalogować. Przydatne? To już niech każdy oceni. Przykładowo jednak taki Google Hangouts oferuje dokładnie ten sam poziom bezpieczeństwa, a nie lecą na niego gromy. Czy dlatego, że Google wydaje się nam firmą bardziej godną zaufania? Chyba nie muszę pisać, dlaczego to niesłuszny pogląd. Więc może dlatego, że telegram reklamuje się, podkreślając prywatność? W tym przypadku zgadzam się, ale wówczas jako wadę należy uznać marketing/dezinformację użytkowników, a to bardzo poważna różnica. No i z drugiej strony oferuje on opcjonalnie jednak czaty prywatne z e2e, których np. wspomniany Hangouts nie ma wcale. Zarzuty co do algorytmów są już wg mnie dużo słuszniejsze, w tym kontekście co młode i niezbadane, to ryzykowne. Ale reszta jest już trochę biciem na siłę, może właśnie reakcją na marketing. Telegram ma za to coś, co jest zupełnie pomijane przy analizie przez ludzi od bezpieczeństwa, ale za to ma znaczenie dla użytkownika. Jest bardzo wydajny i ma dopieszczone pod względem wygody użytkowania aplikację i świetne API do botów.

Na Hangouts nikt nie narzeka bo już nikt nie używa, że tak zażartuję (strasznie popsuli w ostatnim roku – dwóch). Ale też i Google nie reklamuje ich jako superprywatne – w przeciwieństwie do Telegramu.

Znak RLO, który pozwalał robić nazwy plików wyglądające np. MOJA_EXe.jpg był już pełno razy opisywany i ludzie mając taki plik na Pulpicie Windows dawali się oszukać. Więc to był również poważny błąd w Windowsie? W ogóle co to za screenshot z plikiem PNG o rozmiarze 138 bajtów bez miniatury? Mam Telegram i robi miniatury z plików, które są obrazami. No i to ostrzeżenie od systemu z napisem: JavaScript File i ikoną plików JS plus alert bezpieczeństwa przy otwieraniu obrazka PNG? Security alert przy obrazach PNG nie występuje chyba nigdy, bo przed czym miałby ostrzegać. Ubogi artykuł, odebrałem go jako szukanie na siłę błędu.

Signal taki fajny, ale przecież nie oferuje wiadomości online a jedynie obsługę sms. Chyba, że o czymś nie wiem.

Obsługuje.

signal działa trochę jak imessage

tylko bez prawdziwej synchronizacji

Ja sceptycznie podchodzę do szyfrowania e2e. Nadal jest to pewnie bliższe end-NSA-end. M$ też zapewniał o takim właśnie szyfrowaniu w Skype. Niestety Snowden oraz inni skompromitowali te twierdzenia.

https://arstechnica.com/information-technology/2013/05/think-your-skype-messages-get-end-to-end-encryption-think-again/

„”The problem right now is that there’s a mismatch between the privacy people expect and what Microsoft is actually delivering,” Matt Green, a professor specializing in encryption at Johns Hopkins University”

„Either way, the finding does confirm that somewhere along the stream, Microsoft/Skype has the ability to intercept/extract content from your communications though we can’t conclusively say where,” Soltani wrote in an e-mail to Ars”

https://www.theguardian.com/world/2013/jul/11/microsoft-nsa-collaboration-user-data

Czyli jak z powyższego wynika, wszystko zależy od implementacji szyfrowania. Wszystko w protokole może mieć otwarte źródła, ale implementacja wszystko niweczy. Gdyby było inaczej, ktoś nie mógłby odczytać naszej wiadomości. Negocjacja pozyskiwania klucza do deszyfrowania to jest słabe ogniwo.

Zastanawiające jest też to, że firmie odpowiedzialnej za algo Signala nie podobała się praca nad LibreSignal.

„You can of course also fix the Signal app. LibreSignal was a fork of Signal that does not use any Google services and thus does not suffer from the problems mentioned, but releases were halted following WhisperSystems request to do so.”

https://blogs.fsfe.org/larma/2017/signal-backdoors/

A przecież to im najbardziej powinno zależeć na tym, żeby protokół był zupełnie czysty. Tutaj tego nie ma.

Podsumowując: Wszystkie popularne komunikatory są zapewne celem agencji wywiadowczych i na pewno postarały się one, aby komunikacja była im znana. Zwłaszcza, że nawet taki Facebook wdrożył protokół e2e Signala. A tą firmę raczej nie można posądzać o dbanie o prywatność userów.

Dlatego Telegram nie wydaje się złym wyborem. Sam długo się przed nim broniłem (ruski produkt). Jednak ostatecznie zwyciężył pragmatyzm i duża społeczność kryptowaluciarzy i cyberpunkowców.

A do naprawdę bezpiecznej komunikacji powinno się wybierać komunikatory bardzo niszowe i o wyjątkowej nieskomplikowanej budowie.

A Ziemia jest płaska.

ok, błąd w telegramie był, ale w zasadzie niewielki, ograniczający się do wyświetlania

błędem umożliwiającym instalację złośliwego oprogramowania, standardowo, był użytkownik

Mnie Signal wygląda na najbezpieczniejszy, ale z Telegrama nie zrezygnuję z prostego powodu: możesz mieć najbezpieczniejszy komunikator świata, ale jeśli twoi rozmówcy go nie używają, do niczego ci się nie przyda. Większość osób, z którymi rozmawiam nie jest zainteresowana tematem bezpieczeństwa/prywatności i jedyne, co do tej pory mi się udało, to namówić użytkowników Telegrama do używania opcji Secret chat w rozmowach ze mną. Za to z Signala korzysta całych 3 moich znajomych.

A więcej namawiał nie będę, bo odkąd stwierdziłem, że dłużej nie ma co przekonywać kolegów do prywatności i po prostu na smsy odpisywałem, że będę kontynuował rozmowę tylko solidnie szyfrowanym kanałem (wyszedłszy z założenia, że jak komuś zależy to się dostosuje, a jak nie to znaczy, że nie miał nic ważnego do przekazania), wiele osób dziwnie na mnie patrzyło i stukało się znacząco w czoło, a wśród rodziny i znajomych mam opinię paranoika. :)

A coś co leci po zabezpieczeniu sprzętowym jak to ?

https://www.spyshop.pl/wyszukiwanie?controller=search&orderby=position&orderway=desc&search_query=enigma+e2