Wszystko. To jedno słowo najlepiej opisuje skalę tego, co włamywacze ukradli z komputerów i serwerów Polskiej Agencji Antydopingowej. Nie tylko ukradli, ale także opublikowali w sieci. A znaleźć w tych danych można dosłownie wszystko – od informacji „firmowych”, takich jak dane osobowe sportowców, dane medyczne, raporty z badań antydopingowych, kartoteki śledztw czy dokumentacja współpracy z organami ścigania, po dane prywatne z komputerów użytkowników – gry, w które grają ich dzieci, zdjęcia z wakacji czy dokumenty rozwodowe.

Temu niezwykle poważnemu incydentowi przyjrzymy się dokładniej, starając się jak najlepiej opisać incydent, natomiast z góry informujemy, że nie sposób wszystkie dane przejrzeć w skończonym czasie – jest w nich ogromny bałagan, jak to w każdej sieci firmowej, gdzie użytkownicy swobodnie korzystają ze sprzętu także do celów prywatnych. Ale po kolei.

Co tu się wydarzyło

6 sierpnia, w ostatni wtorek, około południa na jednym z kanałów na Telegramie (celowo nie podajemy nazwy, ponieważ dane nadal tam się znajdują) pojawił się wpis nieznanej szerzej „grupy hakerskiej” (a w zasadzie to dwóch, bo rzekomo incydent był wynikiem ich kolaboracji). Wpis zapowiadał wyciek danych agencji antydopingowej jednego z krajów Unii Europejskiej.

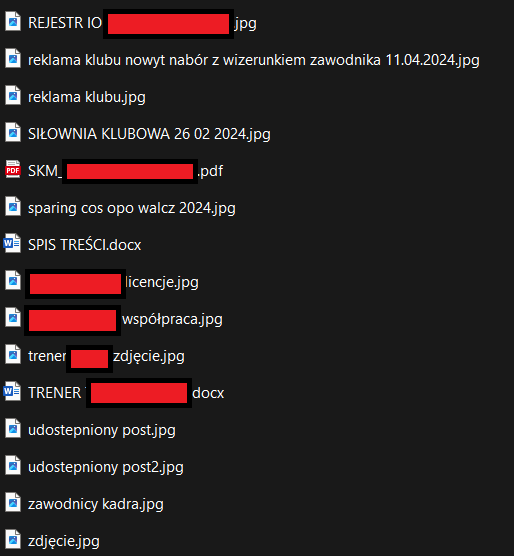

Kilka godzin później na tym samym kanale pojawiły się dane wykradzione z infrastruktury Polskiej Agencji Antydopingowej. Włamywacze udostępnili pliki RAR, które po rozpakowaniu zajmują ponad 242 GB. W tych gigabajtach informacji znaleźć można prawie 50 tysięcy plików. Są to zarówno pliki z komputerów poszczególnych użytkowników (najczęściej foldery Pulpit oraz Moje Dokumenty, łącznie zajmujące ponad 58 GB), jak i plik dysku wirtualnego serwera o objętości 184 GB.

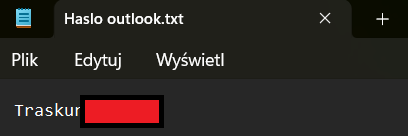

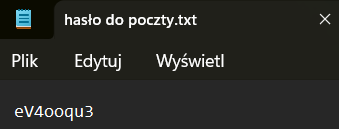

Tego samego dnia włamywacze zmodyfikowali stronę WWW POLADA pod adresem antydoping.pl. Witryna do momentu publikacji artykułu pozostaje niedostępna. Modyfikacja strony została przeprowadzona z wykorzystaniem poświadczeń jednego z pracowników – hasło do zarządzania WordPressem było przechowywane na komputerze tej osoby otwartym tekstem w dokumencie Worda. Włamywacze opublikowali nawet film z tej operacji – oto kadr z tego nagrania.

8 sierpnia wiadomość o incydencie jako pierwszy podał Przegląd Sportowy. Temat został zauważony przez media, ale chyba każda redakcja potraktowała go dość pobieżnie.

Co wykradziono – wersja oficjalna

Tego samego dnia jeden z poszkodowanych sportowców, Wojtek Pszczolarski, opublikował treść wiadomości, jaką przekazała sportowcom POLADA. Z komunikatu „zgodnego z RODO” wynika, że ujawnione zostały dane takie jak imię, nazwisko, adres zamieszkania, numer telefonu oraz adres e-mail. W komunikacie nie ma nic ani o wynikach badań antydopingowych, ani o wynikach badań medycznych i sytuacji zdrowotnej zawodników, ani o dokumentacji śledztw prowadzonych przez agencję, często sięgających głęboko w życie podejrzanych zawodników. Dlaczego tych elementów zabrakło w komunikacie? To bardzo dobre pytanie.

Kiedy faktycznie doszło do ataku?

Analizując metadane plików udostępnionych przez włamywaczy, możemy wnioskować, że dane zostały wykradzione w ostatnich dniach kwietnia 2024. Czy to znaczy, że POLADA wiedziała o włamaniu od dawna, a poinformowała o nim poszkodowanych, dopiero gdy sprawa ujrzała światło dzienne i nie dało się jej dłużej ukrywać? Nie można wykluczyć takiego scenariusza.

Kto stoi za atakiem?

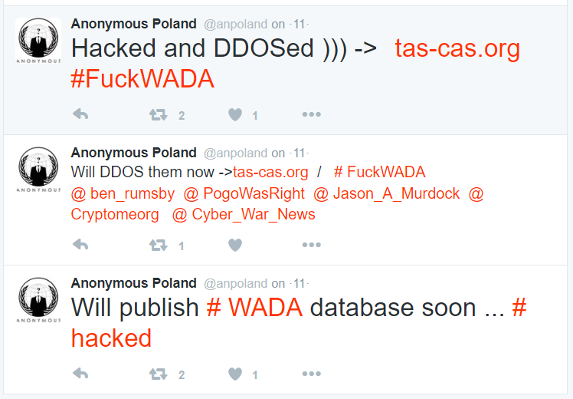

To pytanie nasuwa się samo. POLADA w stanowisku przekazanym prasie twierdzi, że „Ustalenia wskazują, że atak jest działaniem grupy wspieranej przez służby wrogiego państwa”. Nie sposób nie wspomnieć tutaj o zdarzeniach z 2016 roku, kiedy to rosyjskojęzyczna grupa włamywaczy, powiązana z rządem Rosji i/lub Białorusi, włamała się do WADA (Światowej Agencji Antydopingowej), a wykradzione dane publikowała pod fałszywym szyldem „Anonymous Poland”. Była to wówczas forma zemsty za fakty wykluczenia zawodników Rosji z międzynarodowych imprez sportowych z powodu masowego stosowania dopingu.

Skoro POLADA wspomina także, że w zakresie obsługi incydentu współpracuje z CERT Polska, a jednocześnie jednoznacznie wskazuje, że sprawcy byli powiązani z wrogim państwem, to z dużym prawdopodobieństwem możemy założyć, że tak właśnie było. To przedstawicieli Białorusi i Rosji nie występują na igrzyskach olimpijskich pod własną flagą, a czas publikacji wycieku nie został wybrany przypadkowo.

Dlaczego ten wyciek jest taki poważny

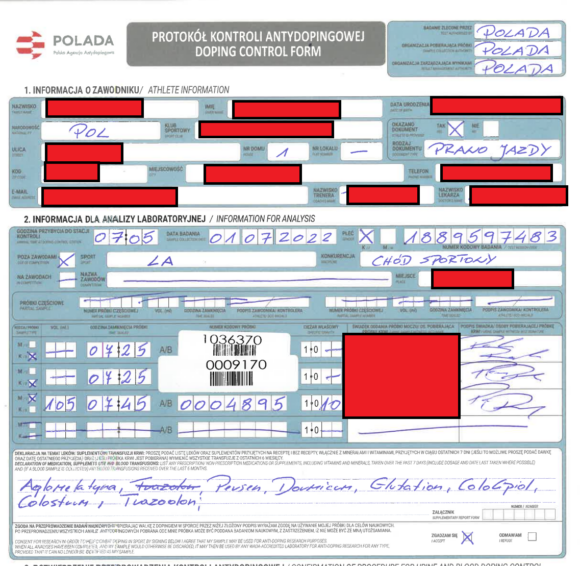

Wbrew komunikatowi POLADA w ujawnionych (i nadal dostępnych w sieci) danych znaleźć można mnóstwo innych informacji oprócz danych osobowych sportowców. Nie jesteśmy w stanie zliczyć, dane, ilu osób zostały ujawnione – ale są to prawdopodobnie wszystkie osoby, które na przestrzeni ostatnich kilku lat były w Polsce poddawane testom antydopingowym, a takich są tysiące. Ale to oczywiście nie wszystko. Co jeszcze można znaleźć w wycieku?

Dane medyczne

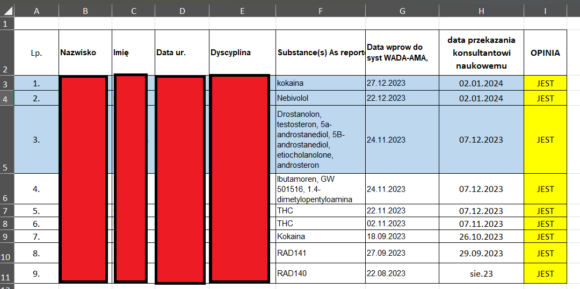

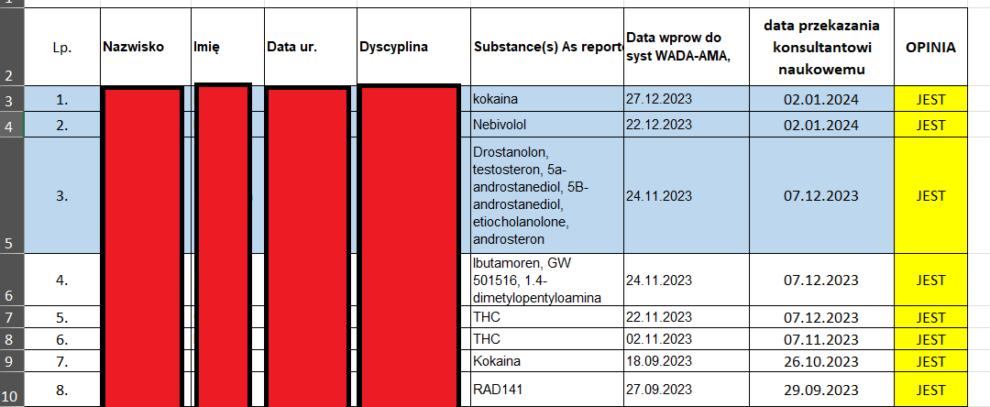

Najwięcej jest oczywiście raportów z kontroli antydopingowej i zestawień takich kontroli, z których można się dowiedzieć, kto z zawodników z całej Polski woli kokainę, a kto THC.

Raporty i protokoły zawierają mnóstwo informacji.

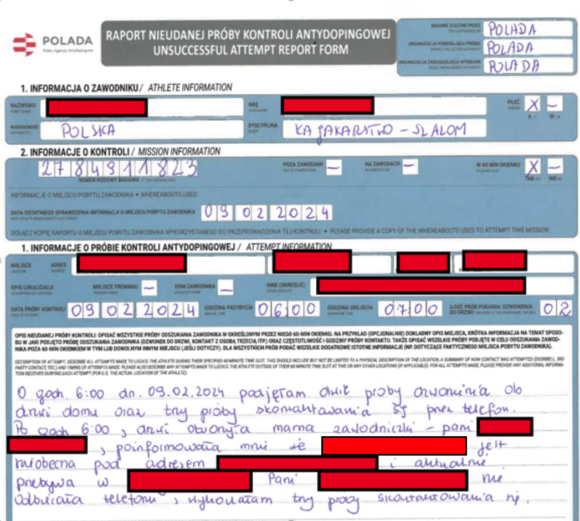

Mamy także raporty z nieudanych kontroli antydopingowych.

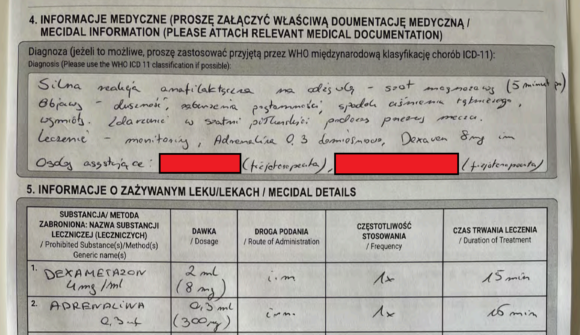

Wnioski o wyłączenie dla celów terapeutycznych

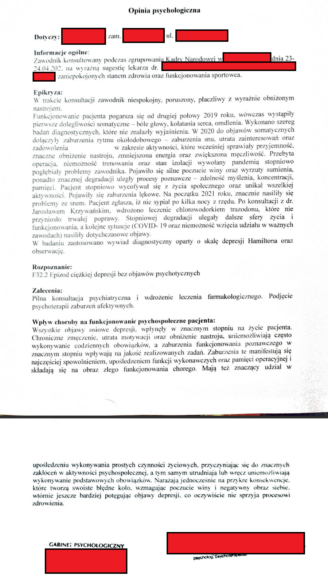

Zdarzają się także np. opinie psychologiczne.

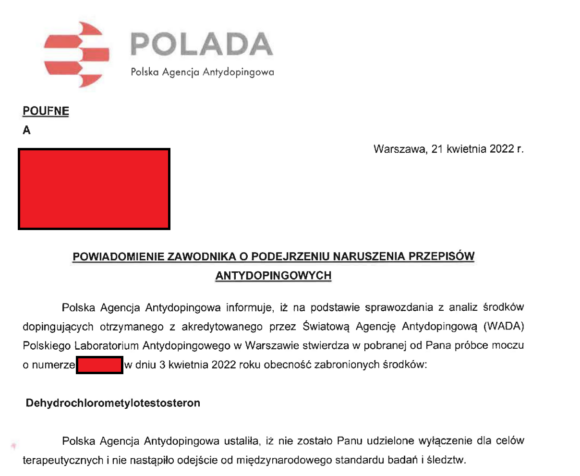

Oczywiście znajdziemy także pisma, którymi sportowcy powiadamiani są o wynikach kontroli.

Śledztwa prowadzone przez POLADA

Wśród ujawnionych danych znajdują się na przykład zdjęcia z przeszukań miejsc, wyglądających jak nielegalne laboratoria chemiczne, zapisane pod tytułem „Dokumentacja stanowiąca załącznik do protokołów oględzin przedmiotów zabezpieczonych do postępowania”.

Ciekawe, co tam produkowano.

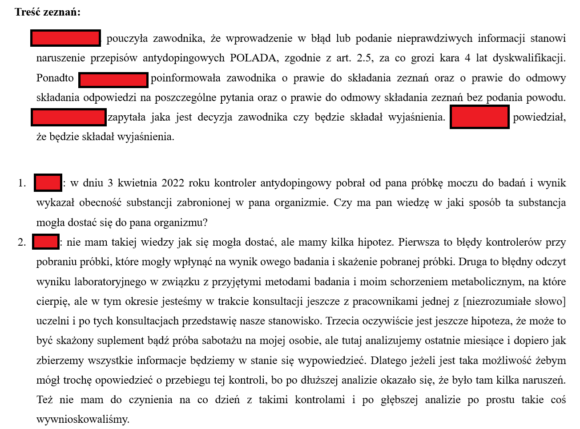

Trafić można także na protokoły przesłuchań podejrzanych o doping.

Co ciekawe, śledztwa były prowadzone także w sferze OSINT – tu przykład zrzutów ekranu z mediów społecznościowych zawodnika.

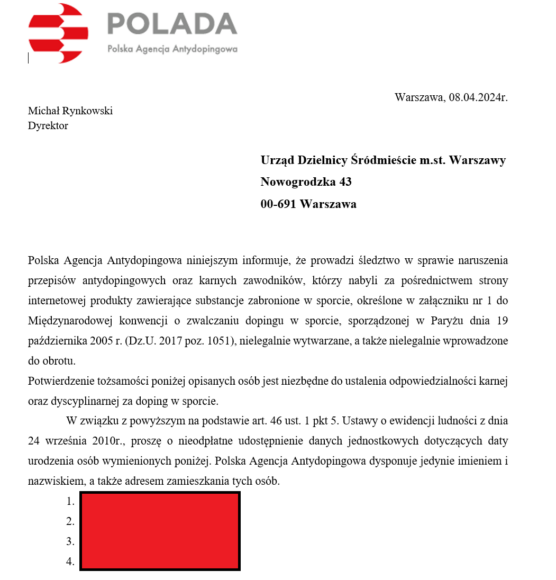

POLADA sięga też do rejestrów państwowych – tu przykładowy wniosek o udostępnienie danych jednostkowych z rejestru mieszkańców oraz rejestru PESEL.

Ciekawe praktyki bezpieczeństwa

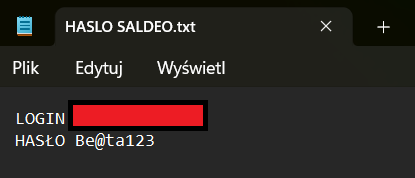

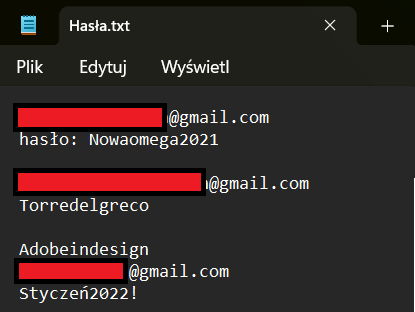

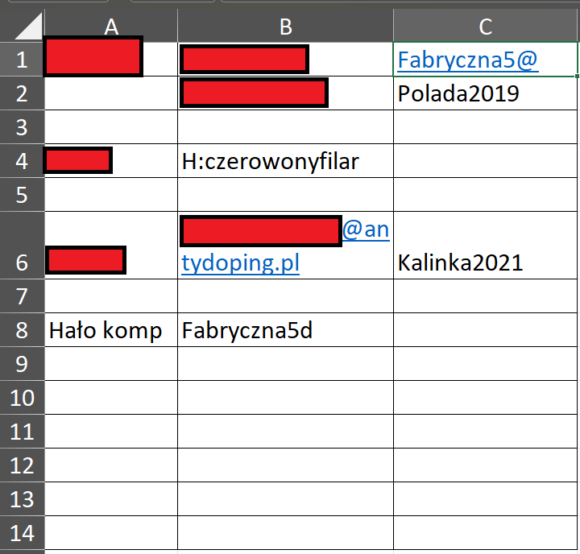

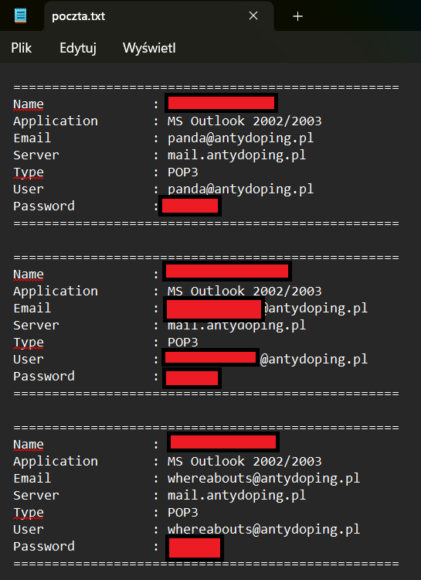

Z kolei po stronie zabezpieczeń organizacji sytuacja wygląda dość ciekawie. Standardem wydaje się zapisywanie haseł do różnych systemów otwartym tekstem. Widać także , że hasła często nie są zbyt skomplikowane. To zresztą bez znaczenia, skoro zapisane jest w pliku o nazwie „hasło”.

Podsumowanie

Jak zatem możecie się sami przekonać, mamy do czynienia z dużym incydentem o rzadko spotykanym charakterze. Włamywacze udostępnili mnóstwo informacji, w tym także bardzo poufnych i osobistych, z którymi zapoznać się może każdy przeciętnie uzdolniony internauta – ich znalezienie nie jest wielkim wyzwaniem, chociaż my w tym nie będziemy pomagać. Sama poszkodowana instytucja w swojej komunikacji znacząco zawęża zakres wykradzionych danych, a poszkodowani sportowcy zasługują jednak na pełne informacje o tym, jakie ich dane są od kilku dni są dostępne publicznie. Do tego wszystkiego okazuje się, że za całym zdarzeniem stoją osoby działające na rzecz rządu naszych wschodnich sąsiadów, którym smutno, że ich zawodnicy nie pojechali do Paryża pod własnymi flagami. Tak oto geopolityka miesza w życiu krajowych sportowców. Cóż, takie czasy.

Komentarze

Kto w Panstwowym (jakimkolwiek) projekcie pracowal ten z cyrku sie nie smieje.

Poziom ludzi technicznych wyciaganych zwykle z urzedow gdzie stacjonowali jako „informatyk” i wsadzanie ich

do projektow, ktore sa ultra produkcyjne, dostepne publicznie, gdzie Ci ludzie nie maja fundamentalnej

wiedzy odnosnie wytwarzania czy to infrastruktury czy tez aplikacji.

Jednoczesnie przerosniete „ego”, bo skoro pracuje w duzej panstwowej, znanej organizacji to przeciez

jestem najmadrzejszy w calej wsi.

– Hasla w plaintext

– Udostepnianie plikow roznych konfiguracji na publicznych uslugach np. pastebin

– Stosowanie tego samego hasla root w obszarze calej organizacji (banalnego)

– Brak zabezpieczen na poziomie firewall/sieci

– Brak ludzi, ktorzy mogliby takie rzeczy ogarniac

– Ciagle parcie na dorzucanie nowych funkcjonalnosci w systemach, ktore od poczatku ledwo dzialaja zamiast zajecia sie tematem bezpieczenstwa

– Kadra zarzadzajaca wyselekcjonowana pod monopolowym bez jakiegokolwiek doswiadczenia w obszarze IT, natomiast chetnie podejmujaca beznadziejne decyzje (najgorsze z mozliwych)

– Finalnie tragiczne wynagrodzenie, ktore nie pozwala zatrzymac ludzi z wiedza (znikomy wycinek) lub tez takowych pozyskac z rynku

– Creme de la creme – upolitycznienie, ktore dziala na kazdym z powyzszych obszarow

A to i tak tylko powierzchowne problemy WSZYSTKICH tego typu projektow w tym kraju. Wiec prosze sie nie dziwic na takie wycieki zarowno w przeszlosci jak i przyszlosci :-)

że ci się chcialo pisac 15 minut komentarz, ktory nikt nie przeczyta. podsumowujac, jaka płaca taka praca. w godzinach pracy nie bedziesz zmianial polecen szefa i sie szkolil, a po godzinach masz swoje zycie.

Jeśli myślicie że w korpo jest inaczej niż w publicu to się grubo mylicie :-)

No i druga sprawa … ilość karteczek z hasłami na ekranie nie zależy od wielkości wypłaty.

Czuwaj!

Dokladnie tak to wyglada. Nikt, kto ma zdolnosci i wiedze nie idzie do budzetu, skoro w sektorze prywatnym moze zarobic kilkakrotnie wiecej.

Prawda. Wiesz po czym poznaję się pretorie Macierewicza? Musisz wejść na insta albo fejsa firmy przewinąć gdzieś na sam dół zdjęć i tam prawie zawsze jest cizes albo gołębie pokoju i wtedy już wiesz:)

Nic dodać nic ująć.Mżna spłetowć Twój komentarz tylko kilkoma zdaniami.Były lata 90 i nastało nowe milenium 2000,2010,2020 a my dalej żyjemy w matrix Polish democracy freedom.Innym się opłaca rozwijać swoje kraje,gospodarki budować silną infrakstrukturę bezpieczeństwa narodu zarówno tą w sferze militarnej jaki w obecnym już XXI wieku przedewszystkim w sferze IT i szeroko pojmowanego cyberbezpieczeństwa danych osobistych obywatela tj kazdego z nas czy nie wspominając już najbardziej oczywistych kwestii cyberbezpieczeństwa danych instytucjonalnych naszego kraju.Począwszy od danych przechowywanych na komputerach Sołtysów Wójtów, Burmistrzów,Prezydentów miast i przedstawiciela Rady Ministrów-RzaduRP Wojewody ,Sejmu RP i w jego wszystkich acelariach poprzez kancelarie KRM a kończąc na kancelarii Prezydenta RP,S ądu Najwyższego i Trybunału Konstytucyjnego.Ujmując to jednym słowem we wszystkich instytucjach administracji Państwowych, Samorządowych nie wspominając już o sądach czy Sztabie Generalnym Wojska Polskiego, tj wszystkich instytucjach wchodzących w sklad Wojska Polskiego, Policji i we wszystkich służbach zapewniających szeroko pojmowane bezpieczeństwo obywateli tj Straż Pożarnatraż

Spokojnie. Nic sie nie stalo. Tak samo jak w przypadku wycieku poufnych danych z tego parabanku Polkomtela kilka lat temu. Nikt nie poniosl odpowiedzialnosci, wlos z glowy tej bandzie nie spadl – choc gdyby za takie zaniedbanie ponioslo wine jakies male przedsiebiorstwo Kowalskiego, to taki Kowalski trafilby do pierdla na 10 lat, a firma zostalaby zaorana medialnie. I tu bedzie tak samo – nie bedzie winnych, bo to tylko dane innych Kowalskich, wiec bezwartosiowe.

No to z 200PLN mandatu będzie.

Nie mogę tego znaleźć. Jakaś podpowiedź?

Bądź wytrwały!

Telegram

Skoro wiesz, że pliki po rozpakowaniu zajmują 242 GB, to weź zrób jakieś małe statystyki co najczęściej ćpią.

Sport zawodowy, to jeden wielki syf.

Najprościej zwalić winę za swoją głupotę na wrogow ojczyzny. Nikomu nie chce się wdrażać standardów, które są dostępne. Jestem przekonany, że hasła ktoś sobie przyczepial do monitora aby było łatwiej pracować. Dodajmy brak szkoleń dla pracowników i fachowców. Brak kontroli. Ważne, aby jakoś to się kręciło.

Można wyliczać, śmiać się i płakać, ale w innych ministerstwach nie jest lepiej. Niestety to tylko kwestia czasu, gdy będziemy czytać podobne artykuły.

Trzeba powołać csirt, csirt w każdej gminie! Swoją drogą niewydaje się wam że mówienie o cyber-odpornosci to doskonały przykład demagogi. Wyobraźmy sobie jakby miało to wyglądać. Procedury, defense in Depp, enimeracja zasobów, klasyfikacja systemów, klasyfikacja danych, threat modeling, cti, threat humting, segmentacja sieci, rozliczalnosc, minitoring 24h, kontrola dostępu itd . Kto jak i za ile toż to przecież duże firmy mają z tym problem . Z całej tej narracji można wyciągnąć wniosek że cybersec. To jakieś wcielenie bohatera komiksu który będzie latał od podmiotu do podmiotu i ogarniał . To oczym się mówi naprawdę to chyba raczej bezpieczeństwo z pudełka

+1

Za głos rozsądku. Bo już mi się ulewa jak czytam mądrości, że „oni powinni to…, oni powinni tamto…, jak nie umie w sekjurity, to niech rowy kopie” – przy każdej wpadce byle jednoosobowej działalności gospodarczej. Nikt by na rynku nie został.

> hasła często nie są zbyt skomplikowane. To zresztą

> bez znaczenia, skoro zapisane jest w pliku o

> nazwie „hasło”.

To akurat nie jest prawda.

Słusznie piętnujecie małe skomplikowanie haseł oraz to, że są zapisywane w niezaszyfrowanym pliku o nazwie „hasło”. Z takiego pliku można hasła wykraść, gdy się zrobi włamanie na dany komputer.

Ale są też inne zagrożenia: na przykład przy wykradzeniu haszy z serwera (przy jednoczesnym braku dostępu do wspomninego pliku z hasłami) włamywaczowi będzie znacznie trudniej złamać hasło, gdy będzie ono skomplikowane. Dlatego _ma_znaczenie_, czy hasło – nawet jeśli zapisane w niezaszyfrowanym pliku – jest silne, czy słabe.

Zatrzymales sie 20 lat temu. Obecnie dobre haslo to takie, ktore jest silne i zarazem latwe do zapamietania. W czasach, gdy w domu mozesz zlozyc komputer, ktory swoja moca obliczeniowa znacznie przekracza mainframe’y sprzed dekady zlamanie jakiegokolwiek hasla jest kwestia czasu. A jak to za malo kupujesz czas w chmurze i jazda. Tworzenie jakichs hasel z paranoiocznymi wymaganiami czy zmienianych co 30 dni jest czystym idiotyzmem, bo zmusza uzytkownika do ich zapisywania i niczego w praktyce bezpieczenstwa nie daje. Obecnie caly ciezar jest przeniesiony na system, a nie na usera. Oczywiscie nie tyle „jest” ile „powinien”, bo niekompetentne towarzystwo, jacys admini z Koziej Wolki wciaz mentalnie zyja w przekonaniu ze haslo typu „32#,dsdS#232!!” jest super dla usera i daje bezpieczenstwo dla systemu.

> Obecnie dobre haslo to takie,

> ktore jest silne i zarazem latwe do zapamietania.

Gdy chodzi o hasło do offline’owego menedżera haseł, to tu masz rację. Powinno być długie, ale łatwe do zapamiętania.

Ale gdy chodzi o hasła do usług, w tym menedżerze przechowywane, to hasło typu |};@0k%0M5GBhm[y&DJNm9G[(HuE\RxSN!\t__F1A}T&G7_{2 jest dobrym pomysłem, bo m. in. uniemożliwia ataki słownikowe. I przy korzystaniu z menedżera haseł nie utrudnia życia użytkownikowi.

> W czasach, gdy w domu mozesz zlozyc komputer, ktory

> swoja moca obliczeniowa znacznie przekracza

> mainframe’y sprzed dekady zlamanie jakiegokolwiek

> hasla jest kwestia czasu.

Nieprawda. Wzrosła nie tylko moc obliczeniowa, ale i funkcje generujące hasze haseł poszły mocno do przodu.

Argon2 pozwala na wygenerowanie takich haszy, że ich siłowe (a nawet słownikowe) łamanie wymaga takiej pamięci i zrównoleglenia obliczeń, że robi się o wiele, wiele trudniejsze niż łamanie MD5 ćwierć wieku temu.

Badania tego zagadnienia: https://research.redhat.com/blog/article/how-expensive-is-it-to-crack-a-password-derived-with-argon2-very/

> Tworzenie jakichs hasel z paranoiocznymi wymaganiami

> czy zmienianych co 30 dni jest czystym idiotyzmem,

> bo zmusza uzytkownika do ich zapisywania i niczego

> w praktyce bezpieczenstwa nie daje.

Zgoda co do wymogu zmieniania haseł – jest bez sensu. Brak zgody co do trudnych haseł – wyjaśniłem powyżej.

> admini z Koziej Wolki wciaz mentalnie zyja w

> przekonaniu ze haslo typu „32#,dsdS#232!!” jest super

> dla usera i daje bezpieczenstwo dla systemu.

W ogólności liczy się entropia, dlatego losowe znaki są dobrym pomysłem, pod warunkiem że hasło nie jest zbyt krótkie. Dlatego należy korzystać z offline’owych menedżerów haseł i w nich zapisywać długie, losowe hasła.

Prawdą jest też, że jeżeli atakujący wykradnie hasze z serwera, ale nie wykradnie pliku tekstowego z hasłami z komputera użytkownika, to nawet hasło (niewątpliwie niefortunnie) zapisane w pliku tekstowym (zamiast w menedżerze haseł) pozostaje bezpieczne, jeżeli jest odpowiednio długie i losowe.

Zgadzam sie ale nie do konca. To co piszesz, jest teoria. Mnie chodzi o praktyke. Haslo, aby spelnialo swoje zadanie, musi byc do zapamietania. I tyle. Jakiekolwiek inne jest bez sensu. Oczywiscie offlinowe menadzery haslel sa jakims rozwiazaniem np. KeePass ale to potencjalnie dotyczy promila spoleczenstwa. Tu mowa o osobach, dla ktorych konfiguracja wlasnego Smart TV jest ponad granica mozliwosci. Jesli problematyke potraktowac powaznie, jedyna mozliwoscia jest wydanie kazdemu Kowalskiemiu klucza U2F/FIDO2 i sprawa zalatwiona. I juz cos takiego jest, bo przeciez kazdy nowy dowod ma warstwe elektornicza, calkiem zaawnsowana jakby ktos pytal – tu nagle sie oplaca pakowac wielkie srodki, jesli chodzi o bezpieczentwo systemu, a nie zwyklych ludzi. Czytniki do tych dowodow kosztuja grosze (w produkcji) i lata temu w Niemczech byly rozdawane z gazetami. I wystarczyloby WYMUSIC PRAWNIE na bankach i kluczowych instytucjach, ze logowanie do takiego serwisu WYMAGA poswiadczenia dowodem, aby 99% przekretow zniknelo. I jestem o tym przekonany. Tylko, ze wszyscy maja to w du*ie.

Dowód osobisty zawiera za dużo danych osobowych na blankiecie (imiona rodziców, miejsce urodzenia, podpis – to są dane zbędne, mimo że bardzo wiele państw je na dowodach umieszcza). Powinny być tylko imię, nazwisko, data urodzenia, numer dokumentu, data wydania i ważności. Nic więcej.

Ale to i tak jest detal w porównaniu z warstwą elektroniczną dowodu.

Zasadniczym problemem warstwy elektronicznej e-dowodu jest fakt, że jego klucze prywatne są generowane przez urzędy państwowe, pod kontrolą tych urzędów. Obywatel nie może sobie e-dowodu wyrobić spersonalizowanego, a jednocześnie cyfrowo „czystego”, by klucze sobie wygenerować i zapisać na dowodzie przy użyciu własnego czytnika smartcard.

Oznacza to, że państwo i jego służby mogą sobie kopiować i archiwizować klucze prywatne z e-dowodów. Nie twierdzę, że to robią, ale dość łatwo mogą (nawet potajemnie) zacząć robić, bo służb w Polsce nikt na serio nie kontroluje (a już zwłaszcza teraz, gdy obok jest wojna, to wszelkie próby ograniczenia kompetencji służb spełzną na niczym).

Precedens już jest – sądy sobie swego czasu kopiowały co kilka-kilkanaście dni CAŁĄ bazę PESEL do własnej, prawem kaduka stworzonej, bazy PESEL-SĄD, by móc bez zbędnych formalności sprawdzać dane osobowe i adresy do wysyłania wezwań. Bez żadnej podstawy prawnej i bez żadnej kontroli.

Kontrola państwa nad kluczami prywatnymi dowodów jest tym bardziej groźna, że pozwala nie tylko na podsłuchiwanie transmisji danych zaszyfrowanych kluczami z dowodów, ale i na podrabianie podpisu z e-dowodu, który jest z mocy prawa równoważny podpisowi odręcznemu. Tutaj pole do nadużyć jest ogromne.

Sytuacja, w której państwo dysponuje (nawet teoretycznie) narzędziem do skutecznego podszycia się pod każdego posiadacza e-dowodu, z możliwością składania wiążących oświadczeń i zawierania umów na jego osobę – jest bardzo, bardzo zła. W praktyce nie bedzie to wykorzystywane masowo – bo wtedy ludzi zbojkotowaliby e-dowody – ale sama możliwość wykorzystania tego w pojedynczych przypadkach jest daniem państwu władzy ogromnej. Zdecydowanie zbyt dużej.

Prawie dobrze. Ale „prawie” w sferze cyber, to jednak gwarancja przyszłej wtopy…

Bo oprócz „dobrego hasła, ktore jest silne i zarazem łatwe do zapamiętania”, niezbędne jest uwierzytelnianie 2-składnikowe, gdzie 2 składnikiem jest klucz sprzętowy, karta inteligentna albo przynajmniej aplikacja np. Google Authenticator lub Microsoft Authenticator, bo już SMS tak silnego bezpieczeństwa nie zapewnia, choć i on jest lepszy niż samo hasło. Te „silne i łatwe do zapamiętania hasło” to najczęściej zbitka słów, z ewentualną podmianą niektórych liter, które „optycznie” się dobrze komponują z całym wyrazem, np. znak „@” zamiast litery „a”, etc., co nie jest żadną tajemnicą i twórcy słowników do łamania haseł, biorą to pod uwagę. Jednak najlepsze hasła to hasła losowe i długie, będzie tak do końca świata.

Pozostają klucze, jak w średniowieczu

Klucze sprzetowe? Daj spokoj. W Polsce jest tylko jeden bank, ktory daje ci cos w rodzaju sprzetowego rozwiazania dla Kowalskich i jest to CA. Jest jeszcze ING ze swoim krzywym wdrozeniem U2F/FIDO2. I tyle – chyba, ze o czyms nie wiem. Wszystkie inne banki uzywaja tych pitolonych apek czy SMSow co jest po prostu pluciem w twarz klientom przy jednoczesnym pijarowym belkocie, jakie to bezpiecznie. I Kowalskie wierza, bo maja dokladnie zerowa wiedze nie tylko w temacie IT ale i czegokolwiek innego. I to sa banki, w przypadku innych rozwian nawet tego nie ma. Badz realista: wszyscy dookola mam w 100% wyj… na bezpieczenstwo Kowalskich, ich pieniedzy, ich danych, ich bezpieczenstwa, jesli ma sie to wiazac z wydaniem chocby 1 zlotowki/euro/dolara/ruba wiecej. Biznes to co innego, tam z pocalowaniem reki dostaniesz a to token, a to klucz, ale Kowalskie sa na samym dnie, bo zasze byly. I co sie dziwic, nie raz widzialem jakiegos „inteligenta”, ktory w publicznym miejscu robil sobie przelewy na telefonie. I dla takich osob wydawac miliony (bo to sa miliony) na wdrazanie zaawansowanych rozwiazan bezpiecznestwa? Bez jaj. Pieniadze wywalone w bloto .Tak to wyglada.

Klucz sprzętowy lub karta inteligentna albo dowód osobisty z warstwą elektroniczną, to najlepsze rozwiązanie, to taka „droga środka” (to z buddyzmu ;))… Już tu napisano na forum, że dobrze gdyby to wymuszono legislacją, wtedy każdy bank i instytucja publiczna wdrożyłyby te technologie. Skończyłyby się wały na zwykłych ludziach, a na pewno znacząco by się zmniejszyły. To musi być odgórne, musi być ustawa, rozporządzenie, etc. Tylko tak można wdrożyć bezpieczne cyber dla mas… Nie ma innej drogi, bo same hasła żeby spełniały funkcję sekretu, muszą być losowe i długie, a wtedy są niemożliwe do zapamiętania, czyli będą zapisywane na karteczkach albo w plikach, czyli robi się niebezpiecznie…

Jeśli dobrze zrozumiałem, hasła zostały znalezione w wyniku udanego włamania i dopiero wtedy użyte, np do modyfikacji strony, co w przypadku tego ataku jest akurat najmniejszym problemem.

Czy jest wiadomo, jak nastąpiło pierwotne wejście na infrastrukturę organizacji? To był jakiś zdalny pulpit dostępny z neta, czy co właściwie? Potem jak poszedł po pozostałych kompach? Błędy w konfiguracji AD? Błędna konfiguracja firewalli?

Czy to był wręcz serwer backupowy / archiwum tymczasowe jakiejś migracji? (wskazywałaby na to obecność prywatnych zdjęć pracowników, robi się backupy Pulpit+Dokumenty)

Dokumenty zawodników były w bazie danych czy tak sobie luzem na serwerze / kompach pracowników?

Zakres wycieku jest porażający.

Przy danych o takim stopniu wrażliwości, jak informacje o stanie zdrowia, przyjmowanych lekach oraz notatki z konsultacji psychologicznych, to powinny być one chronione znacznie lepiej, niż są. I nie dotyczy to tylko sportowców, ale każdego człowieka.

Odnoszę wrażenie, że ludzie tak się już pogodzili z gwałceniem tajemnicy zawodowej i utratą prywatności, że wszystko im jedno. Obawiam się, że nawet publikacja na ogólnodostępnej stronie internetowej wszystkich danych medycznych z systemu P1, z możliwością pobierania i wyszukiwania po adresie, nazwisku i PESEL-u, nie doprowadziłaby do rewolucji przeciwko naszemu żałosnemu państwu.

A powinna.

@Kriss

W pełni się zgadzam z Twoją opinią

„ludzie tak się już pogodzili z gwałceniem tajemnicy zawodowej i utratą prywatności, że wszystko im jedno”

To tyczy się głównie młodego pokolenia (tzw. Zetki), ewentualnie ludzie młodych, starszych do Zetek o kilka-kilkanaście lat. To generacja ludzi wychowana na Social Mediach, mieli już Fejsa od przedszkola, potem doszedł Insta i kolejne shity. To pokolenie nauczone podglądactwa, promowania się, ekshibicjonizmu i fejmu w Socialach. Dla nich takie wycieki są jeśli nie obojętne, to na pewno nie są dramatem. Ich życie to nieustanne wrzutki na Socialach, beztrosko generują miliony informacji na swój temat.

Ale ta prawidłowść na pewno nie tyczy starszych pokoleń, 40- i 50-latków. To zupełnie inna generacja, mimo że też używa Sociali, to robi w sposób bardziej przemyślany i nie wrzuca wszystkiego na swój temat, ma umiar i potrafi być bardziej dyskretna. Nie jest im obojętne, że ktoś pozna ich PESEL albo intymne tajemnice dotyczące leczenia.

Nie należy generalizować.

Najlepiej w ogóle nie generalizować w życiu, bo to błąd poznawczy.

Jak chcesz być dobrym bezpiecznikiem, to bądź świadom takich błędów – jest ich kilkadziesiąt – bo one mają wpływ na (błędne) wnioskowanie i podejmowanie (błędnych) decyzji.

@Duży Pies

Zgadzam się że nie warto generalizować. Wielu spotkałeś ludzi w wieku 40-50 lat, którzy protestowali w placówkach medycznych przeciw nieodpowiedzialnemu traktowaniu ich danych? Nie mówię o teorii, że sobie gadamy na forach czy w robocie i każdy z nas wie jak naprawić świat, ale o praktyce np na SOR ach, w przychodniach, szpitalach, wszędzie gdzie kolejka np 10 osób czeka na procedury medyczne, a pracownicy placówki macha dokumentacją, czyta adresy i PESELe na głos, itd. O sytuacjach gdzie placówka medyczna ma jeden email na który różni pacjenci wysyłają komplety swoich badań i czekają na wyznaczenie terminu konsultacji. Gdzie pielęgniarka op… tego jednego opiekuna (zgadnij kogo) upominającego się o bezpieczeństwo danych groźnymi minami i słowami „to nie jest najważniejsze”. Dostęp do opieki medycznej (szczególnie procedur ograniczonych do placówek państwowych) jest dobrem na tyle luksusowym, że pacjenci, także w wieku powyżej 40-tki i 50-tki (bo wtedy zdrowie zaczyna się nam sypać, a także często stajemy się opiekunami starszych lub niepełnosprawnych) po prostu płacą cenę za niego swoimi danymi i uważają to za smutną oczywistość. Podobna sytuacja występuje w sporcie, gdzie chcąc być klasyfikowanym na pewnym poziomie nie możesz odmówić zbieraniu danych przez agencje antydopingowe. Osoby w obu przypadkach są w skrajnie słabej pozycji negocjacyjnej, tzn za „fikanie” mogą zostać ukarane odebraniem dostępu do tego czego „tu i teraz” potrzebują. I serio nie wiem, dlaczego nie protestujemy przeciw takiemu traktowaniu naszych danych zbiorowo.

Jeśli jesteś ze Śląska, to zapraszam do ISACA Katowice. Są tam ciekawi ludzie, którzy robili (dalej to ciągną) badania wycieków medycznych w polskim DarkNecie. Głośny wyciek z ALAB, o którym sporo już pisano, także na Z3S, to wierzchołek góry lodowej…

Z resztą też się zgadzam, że dyskrecja w placówkach medycznych to żart, szczególnie tych z NFZ. Ja korzystałem przez kilka lat z płatnego pakietu medycznego PZU i w placówkach komercyjnych jest lepiej, znacznie lepiej, przynajmniej jeśli chodzi o dyskrecję, bo z cyberbezpieczeństwem, to niestety bywa najczęściej standardowo słabo, czego dowiódł wyciek z ALAB z którego też korzystałem, na szczęście nie były to jakieś badania, których bym bardzo nie chciał żeby ktoś je poznał (to było zdjęcie RTG i tomografia). Ale współczuję ludziom którzy robili sobie np. badania krwi na obecność wirusa HIV albo innej „wstydliwej” choroby i ich dane teraz latają sobie po necie, czytają je nie tylko pierd…one trole, ale i służby zarówno polskie jak i obce wywiady, nie wspominając że można człowieka zaszczuć, zakrakać na śmierć publikacją takich informacji…

Ludzie w placówkach NFZ nie protestują, bo są chorzy i najczęściej nie mają siły żeby zrobić dym. Nie protestują, bo się boją, bo są w dupie i chcą tylko załatwić sprawę i wrócić do domu. Nie można mieć do nich pretensji że nie walczą, osoby chore nie mają na to sił życiowych…

Zresztą, robienie dymu w przychodni NFZ niewiele zmieni. Personel NFZ jest przemęczony, umęczony ciężką pracą za kiepskie pieniądze. Nie jest też odpowiednio przeszkolony, nie są wdrożone procedury, więc ci ludzie robią źle, ale to nie wynika z ich złej woli, tylko z niewiedzy. Od tego są specjaliści, żeby przeszkolili zwykłych pracowników i pilnowali żeby procedury były zachowane. Wszędzie „na państwowym” brakuje pieniędzy, a jeśli nawet są, to są często źle dysponowane albo rozkradane przez osoby podłe i zdemoralizowane, wide ostatnie 8 lat rządów PiS, który rozkradł ten kraj jak nikt przed nim… tylko proszę nie piszcie że jestem uprzedzony i nie lubię PiS xD

Wszyscy jesteśmy ofiarami źle zarządzanego państwa, żyjemy w miałkich czasach…

@Duży Pies

Widzę że na stronie ISACA Katowice jest o Badaniu cyberodporności 27 tys. podmiotów leczniczych z RPWDL – brzmi świetnie. Blisko nie mam, ale szukam nowych opcji i podsunąłeś mi myśl żeby rozejrzeć się trochę szerzej za ludźmi których interesują podobne tematy co mnie.

Jakiś czas temu też myślałem że błędy wynikają z niewiedzy i że wystarczy tę wiedzę dostarczyć, jednak to chyba nie do końca tak. Dużo jest chodzenia na skróty mimo wiedzy że trzeba inaczej. I to rzeczywiście w dużej mierze wynika z niedofinansowania, zaniżania potrzebnej liczby pracowników, takiej myśli że „skoro szefostwo robi wałki to nie ma sensu żebym ja się starał, ułatwię sobie”, itd, pisania procedur tylko jako dupochrony a robienia na codzień całkiem inaczej…

Osobną rzeczą sa przetargi i pozyskane w ich wyniku wadliwe systemy. Potem kasa wydana i ludzie się latami męczą z czymś co działa źle a trzeba używać.

Chłopaki umieścili ten raport, tak jak w kwietniu zapowiadali na Seminarium.

Nie musisz być blisko, żeby z nimi współpracować.

Proponuję Ci napisać – a najlepiej spotkać się face to face – z Robertem Bigosem z ISACA Katowice. On koordynuje ten projekt z badaniem wycieków medycznych. Jest bardzo sympatyczną osobą – poznałem go osobiście, ale on nie wie, że jestem Dużym Psem:) Na pewno znajomość z nim pomoże Ci w realizacji pomysłów na poprawę cyberbezpieczeństwa w sektorze medycznym, jeśli chcesz się tym zająć!

W ogóle, możesz dołączyć do ISACA i nie musi to być oddział w Katowicach, bo w Polsce jest kilka oddziałów, np. jest też we Wrocku i Warszawie.

Na szczęście to organizacja pełna pasjonatów i można tam nawiązać owocne znajomości i robić fajne, pożyteczne rzeczy.

Ci ludzie na pewno pomogą Ci. Mają w sobie zacięcie społecznikowskie – to osoby nastawione na współpracę a nie na rywalizację i wycinanie się…

Bardzo Ci kibicuję i życzę wytrwałości w tym zamierzeniu!

Pozdrawiam ze Śląska i wszystkiego dobrego!

W 100% sie zgadzam. Kowalskie sa tak urobione, ze zgodza sie na wszystko i wszystko zaakceptuja. A ci, ktorzy protestuja, zadaja pytania, neguja oficjalne pierdy – ci za uznawani za oszolomow. Witam w swiecie pozytecznych idiotow.

Jak się wydaje stale pokutuje brak umiejętności rozróżnienia „danych osobowych” od „danych identyfikacyjnych”.

Ich „specjalista od RODO” uznał chyba, że „dane osobowe”=”dane identyfikacyjne” (imię, nazwisko, adres, telefon, mail).

Tymczasem „dane osobowe” to pojęcie znacznie szersze, bo to są wszystkie dane o możliwej do zidentyfikowania osobie (których tutaj jest cała masa: informacje o stanie zdrowia, rodzinnym, zawodowym itd. itp.).

Może na tym przykładzie Prezes UODO wyjaśni to „specjalistom od RODO” raz na zawsze (przy okazji nakładania katy).

Nie używajcie i/lub (Rosji i/lub Białorusi), bo to sensu nie ma.

Łącznik „i” zawiera się w „lub”, więc wystarczy samo „lub”.

Po co im ułatwiasz życie, niech się męczą z polską gramatyką, tak jak nas męczyli przez 45 lat z ich językiem i koślawymi literkami, chociaż ja ruskiego zaznałem jeszcze w latach 9x, aczkolwiek nic nie rozumiem do dziś.

a i to nie odpowiednik & a lub || ?

& != ||

hy hy hy

Logika matematyczna średnio się lubi z językiem polskim. ;)

Dlaczego w mediach cisza? Coś więcej wynikło?

Niezła draka z tym! Ha ha ha!