Sierpień i Las Vegas to tradycyjnie czas dwóch ogromnych konferencji bezpieczeństwa – Black Hat USA oraz DEF CON. To tam badacze z całego świata prezentują najczęściej swoje najnowsze odkrycia. Zapraszamy Was do lektury relacji z tegorocznego DEF CON-u.

Poniżej znajdziecie wpis gościnny. Dziękujemy Bartkowi za relację – jeśli macie swoje wspomnienia z DEF CON-u lub Black Hata, to nie krępujcie się z ich przesyłaniem.

W wolnym czasie kończy studia ekonomiczne, jednak jakiś czas temu całkowicie poświęcił się tematyce IT security zarówno zawodowo, jak i hobbystycznie, poprzez udział w programach bug bounty.

Początek

Do Las Vegas przyleciałem w środę, 8 sierpnia, około godziny 23. Mimo że mój pierwszy hotel był praktycznie po drugiej stronie lotniska, przejście prawie 3 mil w temperaturze 30 stopni nie było rzeczą, na którą miałem ochotę. Najtańszy transport do hotelu oferują regularnie kursujące busy, kosztujące 6-8 dolarów. W moim przypadku była do nich dość spora kolejka, zdecydowałem się więc na wzięcie Ubera (15-30 dolarów, w zależności do którego hotelu w obrębie Stripu jedziemy). Warto zaznaczyć, że w miejscu, z którego odbierają nas kierowcy, nie ma dostępnego Wi-Fi, więc trzeba to zrobić wcześniej i szybko udać się na miejsce odbioru.

Czwartek, 9.08

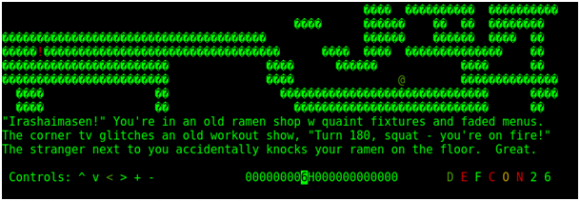

Około 7 rano pojawiłem się w Caesars Palace po odbiór badge’a. Mimo dużej kolejki dzięki bardzo dobrej organizacji zajęło mi to 30 minut. Płacić można tylko gotówką, za 280 dolarów otrzymujemy elektroniczny badge, przewodnik wprowadzający nas w tematykę konferencji, Defcon Music CD oraz kilka naklejek. Najciekawszy jest oczywiście badge, który jest swego rodzaju CTF-em. W tym roku przedstawiał on status, jakim hakerem jesteśmy i w zależności od naszych decyzji, status na badge’u mógł się zmienić od pesymistycznej, Orwell’owskiej wizji świata do takiej, która dawała nadzieję na lepszą, swobodniejszą przyszłość. Odblokowywanie kolejnych poziomów wymagało także parowania naszego badge’a z tymi innych uczestników konferencji.

Po podłączeniu do komputera:

Pierwszy dzień to głównie przygotowania. Wiele miejsc jest jeszcze niedostępnych, możemy na spokojnie poznać rozkład pomieszczeń. Defcon w tym roku odbywał się w trzech hotelach: Caesars Palace, gdzie były trzy główne tracki, większość villages i ogólne pomieszczenia do różnych potrzeb, Flamingo z trackiem 101 i skytalkami oraz Lynq, gdzie odbywały się warsztaty. Całość zajmuje naprawdę ogromną przestrzeń, ale mimo tego w przyszłym roku lokalizacja będzie zmieniona, bo nawet mimo tych trzech hoteli organizatorzy villages narzekali na brak miejsca. W każdym razie oprócz prezentacji na głównych trackach przez większość dnia nie dzieje się nic spektakularnego. Rada dla tych, którzy są zainteresowani warsztatami: warto bardzo dokładnie śledzić datę otwarcia zapisów i zrobić to jak najszybciej. W tym roku miejsca skończyły się praktycznie kilka godzin po otwarciu rejestracji. Kolejna rada dotyczy spędzania czasu wieczorami. W okresie konferencji Black Hat i Defcon wiele firm organizuje zamknięte imprezy, na których można w łatwiejszy sposób znaleźć i porozmawiać z ciekawymi osobami ze świata security. Rejestracja na nie odbywa się przed konferencjami przez internet. Ja w czwartek byłem na eventach ThreatConnecta a później Bugcrowda. Ten drugi zorganizowany był w klasycznym, hakerskim stylu: luźna atmosfera, dużo alkoholu i muzyka na żywo m.in. zespołu Dual Core, oczywiście z ich kultowym „All The Things”.

Piątek, 10.08

W piątek z powodu zmiany hotelu na miejscu pojawiłem się około 12.00. Swoją drogą mogę polecić zakwaterowanie w którymś z hoteli, na terenie którego odbywa się konferencja, ponieważ działa tam DefconTV. Prezentacje z czterech głównych tracków są na żywo streamowane do hotelowych pokoi, więc jeśli jest jakaś, którą bardzo chciałbyś zobaczyć, ale w kolejce do wejścia na salę stoi akurat 100 osób, zawsze możesz obejrzeć ją w pokoju.

W każdym razie w tym dniu Defcon zaczął się już na poważnie. Tysiące osób próbujących trafić w różne miejsca normalnie powodowałyby spory chaos, jednak jestem pod wielkim wrażeniem organizacji. O porządek dba wielu Goonów, którzy dość ekspresyjne sugerują wszystkim, po której stronie korytarza mają aktualnie iść albo którędy można się dostać na dany event. Z prezentacji bardzo ciekawy w tym dniu był panel dyskusyjny „The L0pht Testimony, 20 Years Later (and Other Things You Were Afraid to Ask)” rzucający trochę światła na to, jak zmienił się wizerunek hakerów na przestrzeni ostatnich dwóch dekad. W strefie wystawców można było kupić wiele gadżetów: od koszulek, wytrychów po sprzęty do hakowania firmy Hack5 i innych. Dokładnie piętro niżej była strefa lockpickingu, na której spędziłem dość dużo czasu. Można tam było usiąść i próbować otworzyć różne zamki, a także porozmawiać i posłuchać rad od osób bardziej doświadczonych w tym temacie. Ogólnie to, za co można polubić Defcon, to atmosfera wzajemnego szacunku i chęci pomocy. Podczas całego mojego pobytu nie zdarzyło mi się jechać z kimś w windzie bez wymienienia paru zdań na temat tematów konferencji. Zdecydowana większość uczestników nastawiona jest na wymianę doświadczeń i nauczenia się czegoś od innych.

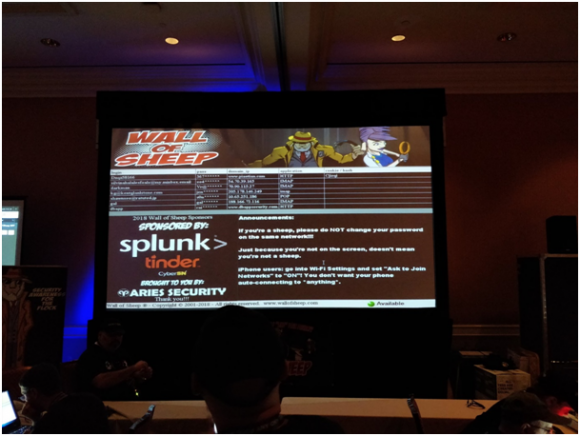

Dużo mówi się o zabezpieczaniu własnych urządzeń przed pojawieniem się na Defconie albo w ogóle o zostawieniu głównego telefonu/komputera w domu. W rzeczywistości nie jest tak źle. Oczywiście, trzeba uważać i zachować pewne środki ostrożności, najlepiej nie korzystać z Wi-Fi, tylko z sieci komórkowej. Ja jednak nie mogłem sobie pozwolić na zadowalający pakiet internetu, dlatego korzystałem z defconowej „bezpiecznej” sieci. W tym celu musiałem wcześniej się zarejestrować i pobrać certyfikat. Dla zwiększenia bezpieczeństwa oprócz tego korzystałem także ze swojego VPN-a. Myślę, że takie podstawowe zabezpieczenia uchronią przez większością problemów i pojawieniem się na niesławnej „Wall of Sheep”. Poza tym złośliwe hakowanie uczestników konferencji nie jest mile widziane i o ile się zdarza, nad bezpieczeństwem użytkowników czuwają także grupy monitorujące sieć i wyłapujące szkodliwe osoby.

Sobota 11.08

Posiadanie pokoju w hotelu z DefconTV ma jeszcze tę zaletę, że rano może nas obudzić prezentacja z dowolnie wybranego tracku. Przed konferencją zaplanowałem sobie dość duże zakupy w strefie wystawców, ale ceny tam okazały się być nawet wyższe niż w ich sklepach internetowych (20 dolarów za zestaw naklejek?!). Za wygrane w nocy w kasynie 40 dolarów kupiłem mały zestaw do lockpickingu i udałem się do BioHacking Village. Na prezentacje tam były bardzo duże kolejki, ale poza nimi można było zobaczyć, jak radzą sobie uczestnicy „Medical Device CTF” albo obejrzeć wszczepianie implantu RFID pod skórę:

Dość ciekawe było także miejsce, w którym można było zobaczyć działanie maszyn do głosowania, używanych w niektórych stanach USA i poznać ewentualne możliwości ich zhakowania. Jedną z ciekawszych prezentacji w tym dniu była ta Dennisa Giese o hakowaniu urządzeń Xiaomi.

Po południu zostałem zaproszony na event Hackerone’a w pobliskim hotelu. Przez cały tydzień odbywał się tam h1-702 z najlepszymi bounty hunterami z tej platformy, którzy brali udział w specjalnych programach, między innymi z powodzeniem hakowali systemy US Marines. Hackerone specjalnie na tę okazje wynajął czteropiętrowy budynek w hotelu z basenem na dachu. Większość osób, które przyjeżdżają na Defcon, spędza czas dość swobodnie, chodząc na prezentacje czy spotykając się z innymi uczestnikami. Byłem pod wrażaniem tego, co zobaczyłem na h1-702, uczestnicy od wczesnego południa do późnego wieczora siedzieli w przygotowanych salach, próbując znaleźć nowe podatności. Był to dla nich ciężki tydzień pracy, ale na końcu wypłacono łącznie ponad 500 tys. dolarów nagród.

Niedziela, 12.08, podsumowanie

Ostatni dzień w zasadzie bardziej przypomina czwartek. Wiele osób już wraca, na korytarzach jest więcej miejsca organizatorzy villages powoli się pakują. Bardzo dobrą prezentacje przedstawili Yaniv Balmas i Eyal Itkin „What the Fax!?”. Jej konkluzja to przejęcie maszyny, do której wysyłany jest faks, ale cały proces dojścia to tego, jak to zrobić, jest bardzo ciekawy.

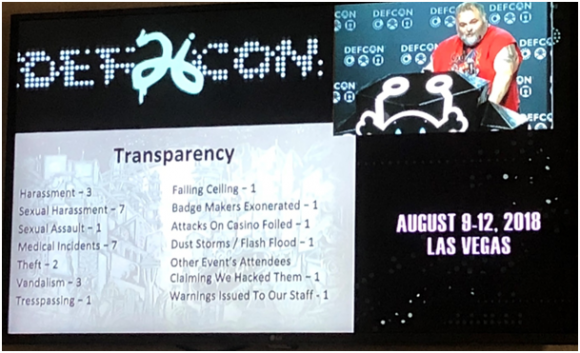

Podczas podsumowania konferencji przedstawiono zwycięzców poszczególnych CTF-ów, ogłoszono nowe miejsce przyszłorocznego Defcona oraz pokazano statystyki i omówiono incydenty, które się wydarzyły w trakcie tych czterech dni. Widać, że organizatorom bardzo zależy na transparentności i rozwiązywaniu wszelkich problemów.

Na pewno warto choć raz wybrać się na Defcon i zobaczyć klimat tej konferencji. Nie wszystkim przypadnie on do gustu, pewnie przez specyficzne miejsce, jakim jest Las Vegas. Jest to natomiast wydarzenie najszerzej omawiające tematy z zakresu IT Security. Każdy, nawet osoba spoza branży IT znajdzie tu coś, co ją zainteresuje. Cały obszar jest tak duży, że nie ma się co nastawiać na zobaczenie wszystkiego, nie taki powinien być też cel. Defcon jest okazją nauczenia się czegoś nowego, wymiany doświadczeń albo określenia kierunku, w którym chcemy się rozwijać. Nie można też podchodzić do tego zbyt poważnie. Nikogo tu nie interesuje, jakie zajmujemy stanowisko lub w jakiej firmie pracujemy. Liczą się umiejętności albo chęć ich zdobycia. Dzięki tej atmosferze możemy bez problemów podejść i porozmawiać ze znanymi researcherami. Daje to nam też okazję do wstępu na wiele zamkniętych wydarzeń, które są przewidziane tylko dla zaproszonych osób, podczas których można porozmawiać w mniejszym kręgu. Atmosfera jest niesamowita i dla wielu osób jest to pewnie jedna z niewielu okazji, żeby być prawdziwym sobą. Dobrą informacją jest chęć organizatorów do jeszcze większego rozwoju warsztatów i villages, co jeszcze bardziej zwiększy różnorodność tematyczną w przyszłości. Podsumowując, warto odwiedzić Vegas, najlepiej jak najwcześniej. Jest bardzo duża szansa że Defcon Cię zachwyci i już co roku będziesz brał w nim udział.

Linki do najciekawszych materiałów:

The Bug Hunters Methodology

- https://www.youtube.com/watch?v=Qw1nNPiH_Go

- https://docs.google.com/presentation/d/1R-3eqlt31sL7_rj2f1_vGEqqb7hcx4vxX_L7E23lJVo/edit#slide=id.p

- https://github.com/jhaddix/tbhm

L0pht Panel

https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/L0pht%20Panel/

In Soviet Russia Smartcard Hacks You

https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/Eric%20Sesterhenn/

Having fun with IoT: Reverse Engineering and Hacking of Xiaomi IoT Devices

https://dgiese.scripts.mit.edu/talks/DEFCON26/DEFCON26-Having_fun_with_IoT-Xiaomi.pdf

barcOwned—Popping shells with your cereal box

https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/Michael%20West%20and%20Collin%20Campbell/

Betrayed by the keyboard: How what you type can give you away

https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/DEFCON-26-Matt-Wixey-Betrayed-by-the-Keyboard-Updated.pdf

What the Fax!?

https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/DEFCON-26-Yaniv-Balmas-What-The-FAX.pdf

Komentarze

„Atmosfera jest niesamowita i dla wielu osób jest to pewnie jedna z niewielu okazji, żeby być prawdziwym sobą.” – autor chyba się trochę za bardzo wczuł:)

Ostrzeżenie dla autora:

Niestety według naszego państwa posiadanie wytrychów to przestępstwo.

Wiem, dramat.

Art. 129. § 1. Kto:

1) wyrabia, posiada lub nabywa wytrychy, jeżeli nie trudni się zawodem, w którym są one potrzebne;

2) dostarcza wytrychów osobie nie trudniącej się takim zawodem;

3) wyrabia, posiada lub nabywa klucze do cudzego domu, mieszkania lub innego pomieszczenia albo schowania bez zezwolenia osoby uprawnionej lub organu administracji, podlega karze aresztu, ograniczenia wolności albo grzywny.

§ 2. Tej samej karze podlega, kto wyrabia, posiada lub nabywa narzędzia przeznaczone do dokonywania kradzieży albo kto dostarcza takich narzędzi innym osobom.

§ 3. Wytrychy, klucze lub narzędzia podlegają przepadkowi, choćby nie stanowiły własności sprawcy.

Tak, posiadać wytrychy może tylko osoba „z papierem”. I tu nie jestem pewien, co to jest ten „papier” – czy wystarczy glejt od pracodawcy „zajmuje się bezpieczeństwem fizycznym” (tak by wynikało z samej ustawy), czy wystarczy wpis na listę kwalifikowanych pracowników zabezpieczenia technicznego, czy oba? Ktoś wie?

Z wpisem na listę też nie jest prosto – badania lekarskie robi lekarz medycyny pracy, który przyjmuje na skierowanie, a więc musi wysłać Cię pracodawca (i za to zapłacić). No chyba że jesteś samozatrudniony, to wtedy wysyłasz się sam.

Dzwoniłem do MSW i KGP, żeby zapytać, czy jeśli zajmuje się m.in. red teamingiem to mój zawód upoważnia mnie do posiadania wytrychów.

Niestety jedni odsyłali do drugich i ostatecznie nie otrzymałem odpowiedzi. Najprościej jednak jest zrobić sobie papier na ślusarza.

Co rozumiesz pod „papier na ślusarza”? Wpis na listę w Policji (koszt rzędu 500zł), czy jakiś kurs zawodowy (online za 1kzł)?

„Za wygrane w nocy w kasynie 40 dolarów kupiłem mały zestaw do lockpickingu”

I kolega Bartek wrócił z nim do Polski? ;]

Czepiacie się – lepiej zobaczcie listę incydentów, kategorie „sexual assault”, „sexual harrasment” – w sumie aż 8 ;)

Ale moim typem jest: „Claiming we hacked them”