280 000 kont z Exerion.pl. 43 000 kont z Cyfrowe.pl. 50 000 kont z KSSIP.GOV.PL. Dawno nie mieliśmy w tak krótkim czasie takiej listy incydentów owocujących szybkim wyciekiem baz danych oraz haseł polskich użytkowników.

Czy to wynik przymusowej kwarantanny? Incydentów nie brakuje, zarówno w Polsce, jak i w innych krajach. Czasem incydent oznacza możliwy wyciek, czasem oznacza faktyczny wyciek, lecz stosunkowo rzadko dochodzi do wycieku publicznego. Czasem wycieki odkrywają uczciwi badacze, czasem złodziej danych nie publikuje ich w sieci, ponieważ sam robi z nich inny użytek lub sprzedaje. Przypadków, gdzie wykradziona baza jest publikowana w internecie, jest de facto niewiele. Mimo tego w ostatnich tygodniach do sieci trafiły trzy bazy trzech polskich serwisów: Cyfrowe.pl, Exerion.pl oraz KSSIP.GOV.PL i w każdym z przypadków odzyskanie haseł użytkowników okazało się możliwe – i ktoś to na pewno zrobił.

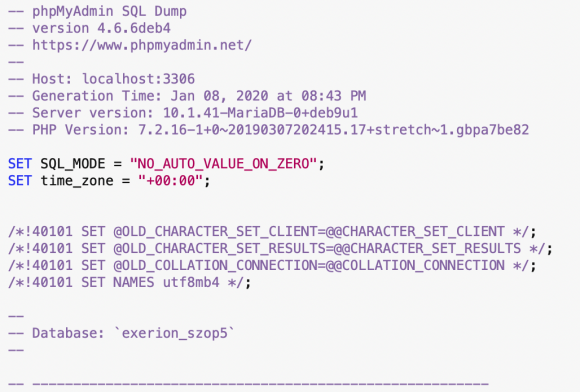

Exerion.pl

Najprawdopodobniej 8 stycznia 2020 doszło do kradzieży bazy użytkowników sklepu Exerion.pl. W momencie kradzieży baza zawierała 287 019 kont, z czego 231 189 było skojarzonych z adresem e-mail użytkownika (pozostałe prawdopodobnie były wynikiem sprzedaży w innym kanale lub jakiegoś automatycznego procesu).

Z bazy wyciekły:

- loginy,

- hasze haseł wraz z solą (md5crypt),

- poprzednie hasze haseł (dla większości identyczne jak obecne),

- imiona i nazwiska,

- numery telefonów.

Część haszy pojawiła się 19 kwietnia w serwisie hashes.org, gdzie miłośnicy łamania haszy mogą ćwiczyć swoje maszyny i słowniki. Ponad połowa udostępnionych 156 000 haszy została już złamana. Można zatem śmiało założyć, że hasze nieudostępnione też zostały już złamane (autor wrzutu nie musiał ich publikować), zatem prawdopodobnie hasła ponad 200 000 użytkowników znajdują się w rękach włamywaczy. Potwierdziliśmy też, że w sieci znajduje się pełna baza użytkowników serwisu.

Cyfrowe.pl

10 kwietnia inny sklep internetowy, Cyfrowe.pl, poinformował o wycieku loginów i zaszyfrowanych haseł użytkowników. Dodatkowo w oficjalnym FAQ podaje, że

Wykradzione zostały hash’e haseł. Nie przechowujemy haseł w postaci jawnej. Jednak część z tych haseł była tak prosta, typu ‘adam1’, że została złamana prawdopodobnie metodą słownikową. Pozostałe póki co nie mamy informacji aby zostały odkodowane.

Możemy potwierdzić, że w sieci dostępny jest plik zawierający 42 968 adresów e-mail i haseł użytkowników Cyfrowe.pl. Hasła w krążącym pliku są już w formie jawnej. Nie widzieliśmy, jak do tej pory, całej bazy. Choć Cyfrowe.pl mówi o łamanych hasłach typu „adam1”, to w pliku można też znaleźć hasła takie jak !MruwekEPK, 123456789Milus1, 123BarrakudA321 czy 2mVhw5w841008 – więc wcale nie takie trywialne.

Sól taka nieznana, hasła takie złamane

Z punktu widzenia kryptoanalizy najciekawszy jest przypadek serwisu KSSIP.GOV.PL. Kilka dni temu jako pierwsi ujawniliśmy fakt, że baza serwisu została opublikowana na publicznie dostępnym forum. W bazie znajdują się dane 50 284 kont wraz z haszami ich haseł. Przez krótką chwilę pocieszające było to, że hasła były solone (technicznie rzecz biorąc, nie była to sól, która powinna być unikatowa dla każdego hasła, a tzw. pieprz, który nie będąc przechowywany w bazie, miał utrudnić łamanie haseł). Niestety okazuje się, że sól (czy też pieprz) można odzyskać. Zdecydowanie nie jest to operacja trywialna i wymaga wiedzy kryptoanalitycznej, jednak jest wykonalna. Może o tym świadczyć fakt, że około połowy haseł z bazy KSSIP udało się złamać (czy też zgadnąć) w czasie krótszym niż doba. Nie jest to dobra wiadomość dla osób, których dane znalazły się w tym wycieku.

Moje dane są w ujawnionej bazie, co teraz?

Podstawowym problemem jest ujawnienie hasła – możesz przyjąć, że do tego już doszło. Jeśli masz zwyczaj używania w wielu miejscach tego samego hasła, to czas ten zwyczaj zmienić. Podstawowe kroki to:

- znalezienie ważnych kont, do których hasło było takie samo, jak w Exerion/Cyfrowe/KSSIP,

- zainstalowanie managera haseł (tu nasz poradnik z instrukcją),

- zmiana haseł na unikatowe do wszystkich ważnych kont (poczta, media społecznościowe, bank, sklepy internetowe),

- dodatkowo pomoże wdrożenie dwuskładnikowego uwierzytelnienia tam, gdzie to możliwe (poradnik krok po kroku już wkrótce).

O bezpieczeństwie kont internetowych i hasłach

Kontom i hasłom poświęcone są dwa odcinki naszego unikatowego kursu wideo Bezpieczeństwo Dla Każdego. W prostych słowach tłumaczymy, jak podnieść bezpieczeństwo swoich kont i unikać problemów opisanych w artykule powyżej. Do tego 23 inne tematy ważne dla każdego użytkownika sieci – każdy znajdzie tam coś ciekawego.

A jeśli sądzicie, że wiecie już o bezpieczeństwie wszystko, to zapewniamy, że warto zapoznać się z naszym kursem chociażby dla historii z życia wziętych, ilustrujących każdy odcinek.

Komentarze

Skąd info, że połowa haseł z kssip została już złamana/odgadnięta?

Kolega widział połamane. Wymogi były nawet silne, 8 znaków, duża litera, mała litera, znak specjalny, cyfra. Więc wszyscy mają hasła typu Jakieslowo.1

Cisza o fortum? :)

Z Fortum nie wyciekło publicznie.

A gdzie można znaleźć te wycieki, skoro są dostępne publicznie?

W internecie

A wytłumaczcie mi laikowi w jaki sposób odkrywa się sól. Rozumiem, że jeśli hasło jest „admin1” a sól „ABCD” to ciąg do zakodowania będzie wyglądał „admin1ABCD” i po zakodowaniu będzie „ZYXZYX”. Następnie sprawdza się (szuka wygenerowanego) „ZYXZYX” i wiemy co to jest. Co stoi na przeszkodzie by zrobić ciąg do zakodowania w postaci „adABminC1D” i uzupełnić do np 128 znaków? Przecież czegoś takiego nie połamie się tak łatwo, a nawet jeśli się to zrobi to odgadnięcie soli nadal nie będzie proste. Co stoi na przeszkodzie do soli dodać np datę (czy godzinę) rejestracji użytkownika. Wtedy będzie unikatowa dla każdego rekordu i nawet jeśli się uda jakąś część odzyskać to nie przydadzą się one do niczego.

Z tego co się orientuję, to i tak sól musi powinna być w tym samym miejscu co skrót hasła czyli w bazie więc nawet jeżeli będzie to data rejestracji a włamywacz uzyskał dostęp do bazy, to będzie miał hashe i sole. Gdy nie ma dostępu do bazy a próbuje ataku np. siłowego, to moim zdaniem wtedy jest to pomocne.

Polecam krótki ale ciekawy i prosty opis zabezpieczenia haseł w systemach informatycznych. Jak chcesz, to wpisz w google:

Przemysław Rodwald, Bartosz Biernacik pdf

W przypadku KSSIP tajny ciąg zwiększający siłę hasła (zwany popularnie solą, a będący de facto pieprzem) był przechowywany poza bazą danych.

Tajne ciągi muszą być znane systemowi, który weryfikuje hasło logującego się użytkownika. Skoro są znane systemowi, to mogą być poznane przez włamywacza.

Tak, sol jest znana z bazy danych, ale sposob uzycia soli nie musi byc znany.

Przyklad: moge z kazdej z soli usunac trzy ostatnie znaki i dopiero wtedy uzyc soli. Albo zduplikowac trzy ostatnie znaki soli. Albo zwielokrotnic trzy ostatnie znaki soli 100 razy. Albo pol miliona razy.

Mozliwosci sa niezliczone i wowczas sposob uzycia soli jest zdefiniowany w kodzie. Wiec jezeli uzywamy soli w nietrywialny sposob, to bez kodu ani rusz.

To utrudnia, ale tylko trochę, bo inwencja łamiących jest duża.

Już lepiej mieć w kodzie tajny, długi, losowy ciąg – pieprz – który pod warunkiem braku dostępu włamywaczy do plików ze źródłami skutecznie blokuje możliwość złamania haseł.

Zadaniem soli nie jest uniemożliwienie złamania hasha. Sól ma sprawić, że dwa takie same hasła będą miały zupełnie różne hashe, więc trzeba je łamać indywidualnie, dzięki temu jeśli kilka osób będzie miało hasło „P@ssw0rd1” złamanie go raz nie spowoduje, że wszystkie osoby z tym hasłem zostaną automatycznie znalezione.

Sól jest zapisana w bazie, więc często i tak atakujący ją zna.

„Zadaniem soli nie jest uniemożliwienie złamania hasha.”

Ale soli MOZNA uzyc do utrudnienia zlamania, zobacz powyzej. Wiec skoro mozna, to dlaczego nie uzyc?

Czy mozecie podac najpopularniejsze hasla, na zasadzie „nie uzywaj tych hasel bo mozna je odgadnac metoda slownikowa”. Jak rozumiem skomplikowane haslo jest dobre przy metodzie brute force ale jak wycieknie cala baza to dzieki obliczeniom w chmurze mozna je bez problemu odszyfrowac?

Takich popularnych haseł w naszych słownikach tylko dla Polski jest ok. 7 milionów. Używaj frazy zamiast hasła, np. OdDzisiajBedeUzywalDlugichHasel – i już.

Sprawdzaj sobie na haveibeenpwned – możesz wpisać hasło i zobaczysz czy jest bezpieczne.

BTW – wymienione w artykule hasła z cyfrowe (!MruwekEPK) są na liście HIBP, więc z pewnością były również w słowniku włamywacza.

Może jakieś info jakie luki jak się włamali

„Najprawdopodobniej 8 stycznia 2020 doszło do kradzieży bazy użytkowników sklepu Exerion.pl”

czyli to bazę Exerion.pl sprzedawał hackmachine?

https://wiadomosci.onet.pl/kraj/prokuratura-krajowa-zatrzymano-podejrzanego-o-spowodowanie-wycieku-danych-z-krajowej/m6t3hej

na szczęście już mają bandziorów

Podejrzanego maja. Niekoniecznie kogos, kto to zrobil.

to niekoniecznie jest bandzior

to może być niekompetentny, nieuważny albo leniwy admin

Jaki debil używa jeszcze md5 do haseł. Równie dobrze mogliby je trzymać w plaintext.

MD5crypt to coś innego niż md5.

> nie jest to operacja trywialna i wymaga wiedzy kryptoanalitycznej, jednak jest wykonalna

Moglibyście rozwinąć temat? Wystarczy mi jakieś hasło-wskazówka, które będę mógł sobie wygooglać. Zawsze myślałem, że salt można odzyskać tylko brute forcem. Jedyne co mi jeszcze przychodzi do głowy to to że salt mógł być nie w pełni losowy.

Pieprz od soli różni to, że jest ten sam dla wszystkich haseł. Wystarczy złamać jedno hasło, aby dowiedzieć się jaki jest „pieprz”…

To prawda, ale jeżeli pieprz jest długi i losowy, to złamanie hasła jest ekstremalnie trudne, na granicy niemożliwości. Dlatego pieprz to dobrze rozwiązanie, oczywiście w połączeniu z solą.