Jeżeli kiedykolwiek kupowaliście odzież patriotyczną z serwisu REDISBAD to Wasze dane osobowe (w tym adresowe) oraz dane Waszych zamówień zostały ujawnione całemu światu. Tak kończy się nieprawidłowa konfiguracja usług…

Prowadzenie interesów w sieci, choć atrakcyjne z handlowego punktu widzenia, obarczone jest większym ryzykiem wycieku danych klientów. Szczególnie, jeśli administrator sklepu internetowego nie do końca wie, co robi.

Wersja deweloperska dla każdego!

Od parunastu minut otrzymywaliśmy od Was liczne wskazówki, że jeden z popularnych sklepów z odzieżą patriotyczną ma poważne problemy z bezpieczeństwem danych swoich klientów i ich zamówień. W pewnej facebookowej grupie miłośników PHP pojawiła się informacja, że administrator serwisu udostępnił wersję deweloperską każdemu internaucie. Użytkownicy szybko znaleźli także inne wpadki konfiguracyjne, które zgłosili właścicielom. Ci jednak, zamiast sklep natychmiast wyłączyć, zaczęli naprawiać go w środowisku produkcyjnym. Przez około godzinę dane klientów sklepu i ich zamówień były dostępne dla każdego internauty, który znał odpowiednie linki.

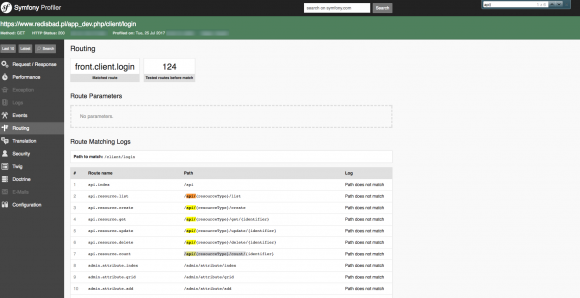

Interfejs deweloperski wyglądał tak:

Ten dostęp został dość szybko zablokowany, jednak nadal autoryzacji nie wymagały wywołania API, jak np.

https://www.redisbad.pl/api/client/list

Wysłanie takiego zapytania z odpowiednim limitem dawało w odpowiedzi zestawy takich danych jak imię, nazwisko, adres zamieszkania, adres dostawy, numer telefonu, adres email. Rzut oka na indeksy bazy danych pokazuje, że skala wycieku mogła być całkiem spora:

Podobnie wyglądały listy zamówień czy inne dane sklepu internetowego. API umożliwiało także dodawanie czy usuwanie wpisów z bazy, zatem prawdopodobnym jest, że konieczne będzie przywrócenie stanu sprzed ujawnienia błędów w oparciu o kopie bezpieczeństwa…

Niestety fakt, ze administracja sklepu nie wyłączyła go na czas wprowadzania poprawek spowodował, że wielu internautów (sądząc po liczbie zgłoszeń do nas napływających) zwróciło uwagę na błędy i mogło próbować je wykorzystać przez przynajmniej godzinę od zawiadomienia do naprawienia błędnej konfiguracji. Brak wystarczających kompetencji przy zabezpieczaniu sklepu najwyraźniej rzutował także na możliwość prawidłowej reakcji na incydent bezpieczeństwa. Smutne.

Dzisiaj około godziny 12:30 dowiedzieliśmy się o istnieniu błędów związanych z bezpieczeństwem naszego sklepu internetowego . Nieupoważnione osoby, znające niektóre linki związane z techniczną obsługą sklepu, mogły uzyskać dostęp do danych widocznych tylko dla obsługi serwisu.Informacje niezwłocznie przekazaliśmy firmie odpowiadającej za obsługę techniczną, która usunęła błędy. Nie można wykluczyć możliwości przeprowadzenia

spersonalizowanego cyberataku na nasz sklep internetowy. Obecnie prowadzona jest analiza przez niezależnych ekspertów zewnętrznych, zmierzająca do ustalenia dokładnego przebiegu wydarzeń i ich możliwych skutków dla bezpieczeństwa danych naszych Klientów oraz firmy. Dalsze informacje będziemy przekazywać niezwłocznie gdy tylko będzie to możliwe.

Jednocześnie pragniemy Państwa zapewnić, że bezpieczeństwo naszych Klientów, w tym ich danych osobowych jest dla nas priorytetem, a wyniki przeprowadzonej analizy incydentu zostaną wykorzystane do dalszego doskonalenia środków bezpieczeństwa.

Firma Red is Bad

Trzeba przyznać, że serwis szybko zareagował na zgłoszenie problemu – usunięcie problemu w ciągu kilkudziesięciu minut to dobry wynik. Warto także docenić dojrzałą postawę po incydencie – zamiast zamiatać go pod dywan, trzeba go przeanalizować i wyciągnąć wnioski na przyszłość.

Jeśli chcecie, by Wasz administrator takich wpadek uniknął, to wyślijcie go na nasze szkolenie z bezpieczeństwa aplikacji WWW – już we wrześniu w Warszawie.

Czas trwania: 3 dni (21h), Prowadzący: Adam z z3s, Mateusz Kocielski

Liczba uczestników: maksymalnie 12 osób, cena: 3900 PLN netto

Szczegółowy opis szkolenia

Dziękujemy wszystkim Czytelnikom, którzy podesłali informacje o incydencie.

Komentarze

Myślę, że mogliby jednak wziąć tę dotację od Unii, przynajmniej byłaby szansa, że zrobiliby audyt bezpieczeństwa :D

ale oni twierdza ze red is bad a unia przeciez to wylegarna lewactwa

hehe nie dalej jak w lutym/marcu RIB szukalo seowca za minimalna krajowa i admina wlasnei z symfony chyba za cos kolo 2 k na reke … albo – pytanie tylko czy to toen za 2 k na reke pracuje czy dalej szukaja ?

O seowcu nie widziałem, ale o grafiku za minimalną już tak. Dość ostro ich na jednej z grup fejsowych potraktowali. Niestety, cytując klasyka: „tak kończą frajerzy”. Może się sebusie poirytują i coś z tym zrobią :-)

Tak się wystawia ogłoszenia, jeśli pracodawca chce zatrudnić cudzoziemca z poza UE. Wtedy jest w stanie zgłosić np. negatywny wynik rekrutacji na to stanowisko i uzyskuje zezwolenie na pracę dla danej osoby.

Na marginesie: takie łatwe obejście przepisów działa w Polsce, ale w innych państach już niekoniecznie. W niektórych państwach UE (np. w Wielkiej Brytanii) trzeba nie tylko rozmieścić ogłoszenia o wolnym stanowisku, ale:

1) musi być na nim taka płaca, jaka będzie wypłacana docelowemu pracownikowi, któremu zostanie wydane zezwolenie na pracę,

2) nie jest możliwe sprowadzenie do Wielkiej Brytanii cudzoziemca spoza UE/EFTA, który zarabia/będzie zarabiał mniej niż pewien określony w przepisach próg,

3) dodatkowo określone jest minimalne wynagrodzenie dla danego stanowiska pracy (w zależności od branży i doświadczenia), które musi być wypłacone przyszłemu pracownikowi,

4) dodatkowo obowiązuje dość wysoka opłata od pracodawcy za prawie każdego pracownika spoza UE/EFTA.

Więcej na https://www.gov.uk/uk-visa-sponsorship-employers

Jednak prawaki to kompletne debile. Nawet koszulek sprzedawać te patałachy nie potrafią :D

Zajrzałem tam z ciekawości, nie widziałem żadnych koszulek które w jakiś sposób były by nacechowane politycznie. Zwykłe patriotyczne a przecież nie ma w tym nic złego :)

Bo sama nazwa nie wskazuje nacechowania politycznego, nie?

Chyba żartujesz… Trzeba chyba nic nie wiedzieć o polityce i historii żeby tak twierdzić.

Naprawdę nic mi się nie żółciło w oczy, mogę prosić o jakiś przykład (proszę nie traktować tego jak sarkazm lub passive-aggressive)?

A co do nazwy (jak pisał Bartosz), to skojarzyła mi się raczej z armią czerwoną i komunizmem a nie z aktualnymi zawieruchami politycznymi.

Zdaję sobie jednocześnie sprawę z tego ze ostatnimi czasy z takim ubiorem są kojarzone „pewne grupy społeczne”. Ale chyba nie powinniśmy mieszać tego z normalnym patriotyzmem.

Ohhhh…. już widzę, koszulki porównujące UE do komunizmu. Ehhh, a nie które są naprawdę ładne….

Przecież UE opiera sie na manifeście włoskiego komunisty nawet jego imię sobie na gmachu walnęli, wiec jak nie porównywać?

Czy was nigdy nie zastanawiało, dlaczego w „patriotycznym” sklepie pełno jest koszulek antykomunistycznych, ale nie ma ani jednej przekreślonej swastyki?

Może dlatego, że to sklep antykomunistyczny? Red=czerwoni=komunizm?

A nie BrunatyIsBad?

używanie tych symboli podpada pod paragraf

A nie dziwiło cię, że nie ma na świecie koszulek z Hitlerem czy komendantem Auschwitz-Birkenau, a są z Rzeźnikiem z La Cabany, który osobiści zakatował lub zastrzelił od 900-1700 osób, wydał wyroki śmierci na 10 000 ludzi, w tym na kobiety i dzieci czyli Che Guevarą.

To nie tylko RedIsBad – ten sam fuckup miało kilka innych sklepów, nie tylko w Polsce, korzystających z tego samego skrytpu opensource (na githubie można się dogrzebać dlaczego tak się działo). Dane klientów były dostępne pod identycznymi adresami /api.

Jaki to skrypt na github?

WellCommerce

Czy mógłbyś podać nazwy/adresy sklepów, tak abym mógł się do tego odnieść? WellCommerce nie jest używany za granicą (wiemy tylko o 2 sklepach w trakcie tworzenia), a produkcyjnie działają na nim tylko 4 sklepy w PL. Sprawa RedIsBad to pierwsza taka sytuacja związana z oprogramowaniem.

http://vezzi.de np.

„Jeżeli kiedykolwiek kupowaliście…” trochę więcej wiary w swoich czytelników.

Swoją drogą, baza powinna zawierać dane prezydenta Dudy.

Nie wnikamy jakie koszulki nosi 200 000 osób odwiedzających co miesiąc naszą stronę. Pewnie ktoś z nich robił tam zakupy.

Lubię jak ktoś chce tak błysnąć komentarzem, a sam prezentuje poziom trolla podczas komentarzowej gównoburzy na onecie. :)

Dane tylu funkcjonariuszy ONR poszły w świat :/ porównywalne do afery WSI.

Lmfao. Good night right side.

Czy takiej firmie coś za to grozi? To nie był atak hakerski, tylko niekompetencja firmy a ustawa o ochronie danych osobowych nakłada na firmę obowiązek odpowiedniego zabezpieczenia danych i dostępu do nich (patrz też ABO i ABI)

No i co z tego, że dane wypłynęły? Na ciebie nałożono obowiązek segregacji śmieci z którego nie wywiązujesz się w 100%. Na ciebie nałożono obowiązek nie przechodzenia na czerwonym świetle czy wjeżdżania na skrzyżowanie na żółtym świetle, a mimo to wielokrotnie je złamałeś.

To tylko przepisy, stworzone po to, aby urzędnicy z GIODO i kilku niedowartościowanych gości zwanych ADO czy ABI mieli pracę. Jakim cudem funkcjonują takie kraje jak USA czy Japonia bez przepisów GIODO. Jakim cudem kraje te funkcjonują bez ABI czy ADO?

Ale masz rację, może za popełniony błąd powinno się ich skazać na dożywocie i przepadek mienia. Byłbyś wtedy usatysfakcjonowany pseudo ADO czy ABI?

ADO i ABI w firmie są jak ochroniarz w tesco lub cieć na płatnym parkingu. Są potrzebni jak kretowi grabki.

https://www.youtube.com/watch?v=thoZcvBwQJI

Dzięki, że jako źródło popierające Twoją opinie podałeś kabaret.

Ciekawe wnioski wyciągasz. Autor nigdzie nie pisał o GIODO czy innych instytucjach, tylko o bezpieczeństwie. Nie każdy chce, żeby jego dane osobowe latały po sieci.

W USA czy Japonii, o których piszesz, sklepy nie mają zabezpieczeń i udostępniają wszystkie dane swoich klientów, a głośne włamy i wycieki informacji się nie zdarzają?

Już całkowicie pomijam bardzo ciekawą kwestię, którą był nie tylko dostęp do odczytu, ale również zapisu. „Trochę” mało profesjonalne.

Po pierwsze odnoszę się do postu, anie artykułu. Abi i Asi są związane z GIODO.

Po drugie jeśli nie odpowiadają ci warunki sklepu lub budzi on twoje zastrzeżenia, to nie musisz z niego korzystać. Tak samo jak z normalnymi sklepami. Możesz kupić na głównej ulicy handlowej, lub w bramie w dziwnej dzielnicy. Sklepu różnią się ceną, ale to ty dokonujesz wyboru.

Po trzecie używasz windowsa, androida i chrome, więc nie pitol o prywatności.

Po czwarte czy i jak mają być zabezpieczone dane powinien podejmować właściciel biznesu, bo to JEGO biznes, nie wasz wspólny.

Chociaż jak się żyje w komunistycznej UE, to wszystko mamy wspólne, przynajmniej nie którzy w to mocno wierzą.

Strasznie słabe argumenty. Za przejście na czerwonym czy przejazd na żółtym świetle grożą odpowiednie, ustalone kary. Jeśli ktoś mnie złapie na którejś z tych czynności, czyli na łamaniu prawa, to zostanę ukarany. Jeśli na mnie doniesie i łamanie prawa zostanie mi udowodnione, to również grozi mi kara (no chyba, że byłbym politykiem albo jakimś celebrytą, ale to inny temat ;)). Dodatkowo, jeśli przechodzę na czerwonym, to robię to JA i to JA poniosę konsekwencje. Chcesz udostępnić TWOJE dane osobowe w sieci, proszę bardzo, ale moje zostaw w spokoju. Widzisz różnicę? Nawet jeśli organy ścigania same nie wykryły nieprawidłowości, to sprawa została nagłośniona w takim stopniu, że ktoś powinien już zainteresować się tematem.

No chyba, że niedługo wszystkie nasze dane będą dostępne publicznie. Trochę straszne, ale po co ktoś ma się na nich wzbogacać, skoro można je po prostu udostępnić dla wszystkich..

A jeśli nikt nie będzie reagował na mniejsze czy większe wycieki, to za jakiś czas na ulicy podejdzie do nas podejrzany typ i usłyszymy „pssst, chcesz kupić jakieś dane osobowe?”. Albo reklamy będą nam się wyświetlały w oknach mieszkań, a nie tylko w internecie.

Żeby GIODO ruszyło swój prawniczy tyłek, musi wpłynąć odpowiednie pismo w oryginale, czyli osobiście, albo przez pocztę. Wysłanie faksu, skanu, czy medialnego doniesienia nie jest podstawą do jakiegokolwiek działania.

@John Sharkrat – ADO to prezes firmy/instytucji, którego bierze się do odpowiedzialności, jak coś będzie nie tak. Prawniczy bełkot na określenie osoby odpowiedzialnej za zarządzanie.

Swoją drogą nazywanie wszystkich, którzy kupują odzież patriotyczną skinami jest grubą przesadą. Żeby w Polsce nie było tak jak jest teraz w Niemczech (a dokładniej Bundesrepublik Finanzagentur GmbH – tak Niemcy to firma, a nie państwo), gdzie policjant podczas legalnego marszu mówi uczestnikowi, żeby schował niemiecką flagę, bo prowokuje.

Wiem kim jest ADO, ABI I ASI, chodziło mi tylko o to, że jakim cudem funkcjonuje Apple czy Sony, bo oni nie mają ani ADO, ani ABI. Jeśłi mają kogoś kto pełni taką funkcję, to z WŁASNEJ woli, a nie jakiegoś urzędnika z UE.

co się tak znęcasz nad tą UE? podajesz nieprawdziwe dane o amerykańskich firmach, a tymczasem u nich prawo jest jeszcze bardziej rygorystyczne niż w Europie.

https://en.wikipedia.org/wiki/Cyber-security_regulation

Po prostu jesteś kucem, który jedyne co potrafi, to pisać wymysły o biurokracji europejskiej (dla porównania: obecne prawodawstwo Polski jest 4x bardziej obszerniejsze niż prawodawstwo UE i dużo bardziej niejednoznaczne).

Argumenty nie są słabe, bo łamanie prawa jest łamaniem prawa, niezależnie czy zostaniesz złapany czy nie. Martwisz się o swoje dane, to nie korzystaj z internetu. Masz jakiś z tym problem?

Wyciekły twoje dane, to idź do sądu i zażądaj odszkodowania. Tak się to powinno odbywać. Skoro nie poszedłeś do sądu, to dane są dla ciebie NIC niewarte i zwyczajnie pitolisz o ich rzekomej wartości. Twoje rzekomo bezcenne dane mają pewnie wartość 10 gr bądź 10 centów.

Ile razy w życiu przeczytałeś jakikolwiek regulamin sklepu czy licencję oprogramowania.

Zmartwię cię. Nosisz w sobie gen niewolnika, o którego ktoś musi dbać i mówić mu co ma robić. To niestety pozostałość po twoich przodkach, pewnie chłopach pańszczyźnianych. Ci którzy nie mieli genu niewolnika, na ogół kończyli na pobliskim drzewie. Ci którzy nie kończyli na drzewie, na ogół byli tymi którzy zarządzali niewolnikami czy chłopami pańszczyźnianymi. Niestety jest to nieuleczalne.

piszesz: „Wyciekły twoje dane, to idź do sądu i zażądaj odszkodowania.”

i widać, że nie rozumiesz idei prawodawstwa.

wyobraź sobie, że ktoś jadąc 150km/h przez miasto zabija Twoją żonę i dziecko na chodniku.

pójdziesz do sądu i zażądasz odszkodowania. super.

a co powiesz teściom, którzy stracili jedyną córkę i wnuka? żeby też wzięli kasę a potem sobie urodzili następną?

prawo w wielu przypadkach ma wymiar ZAPOBIEGAWCZY. np. wymóg, że dane są przesyłane po SSLu, że imienna lista osób ma do nich dostęp, że ochrona sprawdza, czy nie wynosisz nośników itp.- po co? ano po to, abyś po wycieku nie musiał odbierać telefonów od spamerów, czy być śledzony przez stalkera.

co Tobie da sądzenie się i ew. odszkodowanie, jeśli Twoje dane są już spalone – a wcale nie musiałyby być, gdyby zostały zabezpieczone zawczasu.

analogia: BHP – lepiej mieć rękę, niż jej nie mieć i iść po odszkodowanie za jej brak.

Tak z ciekawości zapytam ilu z ekspertów bezpieczeństwa udzielających się na tym forum zaoferowało swoje usługi? W końcu łatwa kasa.

czekam na 25 maja 2018