Niektóre incydenty bezpieczeństwa, choć dotyczą obiektów znajdujących się bardzo daleko od Polski, są ważne, ponieważ mogą któregoś dnia dotknąć również naszego terytorium. Weźmy na przykład plany koreańskich elektrowni jądrowych.

Tajemniczy włamywacz od tygodnia publikuje w sieci poufne dokumenty opisujące szczegóły konstrukcyjne dwóch koreańskich elektrowni jądrowych. Rząd Korei Południowej próbuje bagatelizować wagę ujawnionych materiałów, a włamywacz żąda zamknięcia elektrowni.

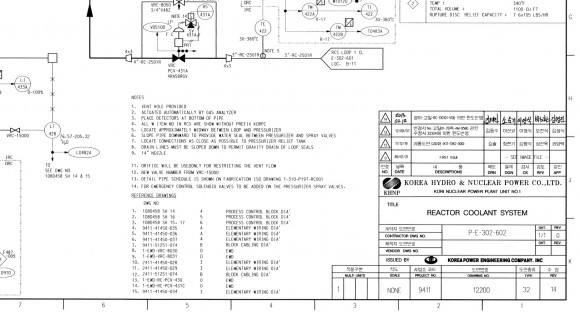

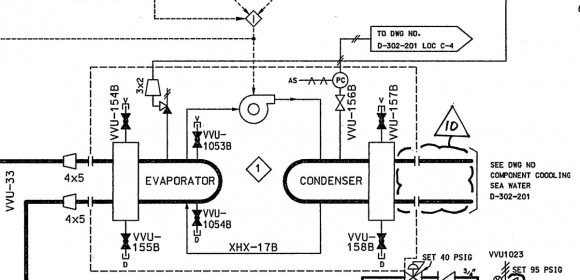

Jak wygląda projekt elektrowni

Pierwsza publikacja materiałów miała miejsce 15 grudnia na Twitterze. Na jednym z kont w tym serwisie od tego dnia zamieszczane są linki do wpisów na Pastebinie, które z kolei prowadzą do dokumentów na Dropboksie. Lista ujawnionych materiałów wygląda dość ciekawie, a włamywacz zapowiada kolejne wycieki. Jak do tej pory opublikował:

- dane osobowe 10 tysięcy pracowników Korea Hydro and Nuclear Power Corporation (firmy zarządzającej 23 elektrowniami jądrowymi)

- plan instalacji wentylacyjnej elektrowni Gori 2

- plan systemu chłodzenia reaktora Gori 2

- plan instalacji hydraulicznej elektrowni Wolsong 1

- plany budynków obu elektrowni

- szczegółowe zdjęcia pulpitów sterujących

- programy używane w elektrowni (BURN4, MCNP5, NUCIRC)

- listę kilkuset procedur i instrukcji obowiązujących w elektrowniach

Włamywacz żąda zamknięcia reaktorów Gori 1, Gori 3 i Wolsong 1 na trzy miesiące i daje firmie czas do pierwszego dnia świąt na spełnienie jego żądań. W przeciwnym razie grozi ujawnieniem archiwum liczącego sobie 100 000 różnych materiałów wykradzionych z elektrowni. Firma wskazuje, że jeśli faktycznie doszło do włamania, to musiało ono mieć miejsce przed ponad rokiem, ponieważ od wielu miesięcy sieć wewnętrzna elektrowni nie jest dostępna z zewnątrz (co oznacza jednocześnie, że wcześniej była dostępna…).

Incydent wycieku informacji jak do tej pory nie powoduje bezpośrednich skutków, jednak może wpłynąć chociażby na obniżenie atrakcyjności eksportu technologii jądrowych z Korei w oczach ekspertów z uwagi na niski poziom zabezpieczeń kluczowych informacji. Firma obsługująca elektrownie na wszelki wypadek rozpoczęła dzisiaj dwudniowe ćwiczenia możliwych scenariuszy cyberataków na swoja infrastrukturę.

Powyższy incydent pokazuje, że nawet teoretycznie najlepiej chronione instytucje, w których awaria może przynieść najpoważniejsze skutki, nie są dostatecznie dobrze zabezpieczone przed wyciekami informacji. Warto o tym pamiętać również w kontekście ujawnionego niedawno ataku na niemiecką hutę stali, w której doszło do poważnych uszkodzeń pieca do wytopu surówki.

Aktualizacja 2014-12-24 Wygląda na to, że sieć przynajmniej jednej z elektrowni padła ofiarą ataku złośliwego oprogramowania kasującego sektory rozruchowe dysków twardych – zupełnie jak w przypadku Sony.

Komentarze

Pewnie znów będzie afera z posądzaniem ludzi za to , ze udostępniają tajne dokumenty w sieci :D

Wyciek bardziej dla branży terrorystycznej niż IT, chociaż sam fakt ma związek z (nie)bezpieczeństwem ;)

przyjdą po niego smutni panowie i mu się skończy hackerka

Poucinane skany/screeny z EPLANa, nic specjalnego.

Powiesz nam coś więcej? Co to za oprogramowanie? Przechowuje też listę pracowników? ;)

Adam, to co pisze @Duży Pies dużo wyjaśnia. Co do pracowników – branża mechaniczna i chemiczna jest taka: wszelkie takie plany podpisuje przynajmniej WYKONAWCA.To standardzik. Dokumentacja konstrukcyjna jest podpisywana przez projektanta, do tego często jego kierownika itd. Z reguły podawane to jest w tabelce z dołu. Czasem „parafka” – czasem jednak więcej. A jak identyfikujesz wykonawcę,to już możesz robić to,co @Duży Pies sugeruje.

Oczywiście – rzecz wymaga znajomości SCADA i innych tego typu specjalistycznych narzędzi,bez znajomości branży też raczej się nie obejdzie. No i trzeba znać koreański. To dość znaczne ograniczenia.

EPLAN jako oprogramowanie to raczej nic takiego specjalnego,ot rodzaj specjalistycznego oprogramowania CAD/CAM – trochę podobny do narzędzi takich jak NX,Catia czy AutoCAD, odrobinę też do DIA – jeśli ich nie kojarzycie to podobny trochę do takiego UMLa który stosuje się w firmach programistycznych – przynajmniej w przypadku rysunków 2D. Strona producenta:

http://www.eplan.pl/

Przynajmniej niektóre rzeczy mogą być nawet zgodne z naszymi starymi normami typu BN – choć trochę wątpię… To może trochę wyjaśnić informatykom, o ile oznaczenia z naszych norm się zgadzają (i o ile zainteresuje na tyle, by sprawdzać w wikipedii, co jest czym):

http://www.ichip.pw.edu.pl/sites/default/files/files/Wojtek%20Orciuch/grafika/Rysunek%20technologiczny.pdf

Te schematy powinien analizować inżynier energetyk lub inżynier inżynierii chemicznej i procesowej, i ocenić na ile one są „wyjątkowe”. Dużo o działaniu tej instalacji może powiedzieć jej projektant i wykonawca, można też włamać się do jego sieci, i zdobyć schematy. Także po historii działalności projektanta i wykonawcy (znajomość tej branży jest nieodzowna), można z dużym prawdopodobieństwem dokonać wstępnego rozeznania jak ten zakład może działać, najczęściej korzysta z ustandaryzowanych rozwiązań. Sporo daje socjotechnika:) Potem tylko rekonesans, jeśli mają SCADA, można rozpocząć cyfrowy armageddon…

.

W przypadku takich instalacji można znaleźć kilka wektorów ataku, SCADA jest tylko jednym z nich.

Takie elektrownie muszą mieć dodatkową łączność dla służb ratowniczych, pożarniczych, medycznych. Często takie służby korzystają z dodatkowej łączności GSM lub innej dedykowanej – to jest wektor ataku.

.

Spotyka się rozwiązania, że przesyłowe linie elektroenergetyczne potrafią transmitować dodatkowy sygnał internetowy – pojawia się kolejny wektor ataku. Co prawda te linie są już poza elektrownią, za wyjściem mocy z elektrowni, ale warto wiedzieć że takie zagrożenie istnieje.