Wpisy z tagiem "hardware"

Archiwum

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

15.02.2019

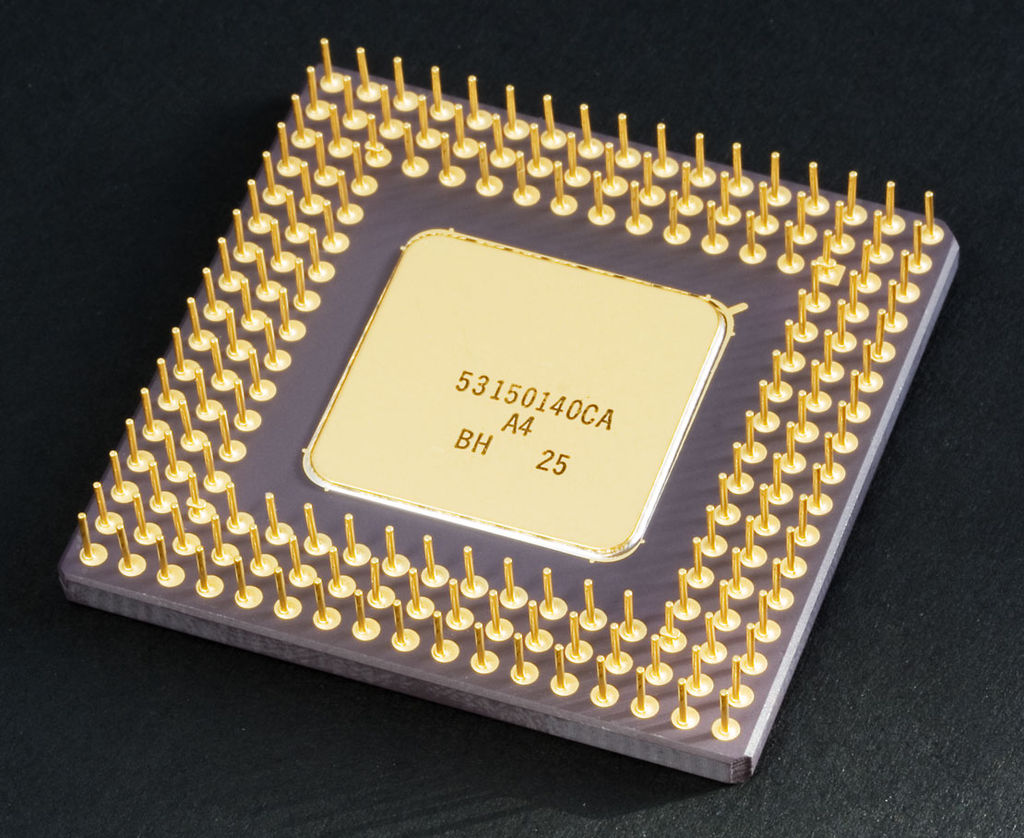

Techniki wykrywania sprzętowych koni trojańskich i backdoorów – analiza12

Wiecie, jak sprawdzić, czy w procesorze nie ukryto konia trojańskiego lub tylnej furtki? Weryfikacja tej hipotezy nie jest prostym zadaniem - nie jest to jednak niemożliwe. Poniżej znajdziecie przegląd metod...

-

07.01.2019

Wszystko, co chcieliście wiedzieć o fuzzingu procesorów, ale baliście się zapytać9

Zamknięta budowa procesorów nie gwarantuje bezpieczeństwa - dowodzą tego dobitnie kolejne, odkryte w 2018, nieudokumentowane funkcje, błędy i podatności. Koniecznością stają się zatem systematyczne i kompleksowe testy w celu audytu używanych...

-

01.12.2018

Intel Management Engine – jedyny “legalny” trojan sprzętowy?38

Intel ME od wielu lat wzbudza kontrowersje. Miał usprawnić pracę systemów, a tymczasem oskarżany jest o ich infiltrowanie. Ile prawdy jest w tych teoriach, jakie funkcje spełnia ten układ i...

-

03.11.2018

L1TF Foreshadow – atak na mechanizmy ochrony sprzętowej Intela5

Czy Foreshadow jest groźniejszy niż poprzednie luki Intela? Czy jest się czego bać? W tekście przedstawiamy zasady działania zagrożenia oraz opisujemy, jaki wpływ na wydajność ma luka L1TF. Czytaj dalej...

-

16.10.2018

Krzemowe monopole, czyli dlaczego moc obliczeniowa nie tanieje tak szybko25

Zgodnie z teorią produkcji seryjnej wraz z rozwojem technologii produkcji i długości serii cena jednostkowa spada. Czy jest tak zawsze? Dlaczego cena DRAM-u DDR4, zamiast obniżać się, wzrasta? Czytaj dalej...

-

21.08.2018

Luka w procesorach Intela – TLBleed ujawnia tajne klucze15

Na konferencji Black Hat USA 2018 Ben Gras z Uniwersytetu Vrije w Amsterdamie przedstawił lukę w zabezpieczeniach procesorów Intela, nazwaną roboczo TLBleed. Jak groźny jest TLBleed dla mojego systemu i instytucji?...

-

26.07.2018

Fakty i mity na temat trojanów sprzętowych5

W poprzednim wpisie przedstawiłem analizę techniczną modeli ataków na infrastrukturę teleinformatyczną przy użyciu trojanów sprzętowych. W tym artykule, stanowiącym kontynuację poprzedniego, postaram się odpowiedzieć na pytania, komentarze i uwagi czytelników....

-

09.07.2018

Trojany sprzętowe – realistyczny scenariusz ataku poprzez ingerencję w układ scalony21

Konie trojańskie mogą działać jako aplikacja w systemie operacyjnym. Mogą też być schowane na poziomie systemu lub nawet firmware'u wbudowanego w sprzęt. A co powiecie na konia trojańskiego na poziomie...