Otwieracie szafę w serwerowni i znajdujecie w środku komputerek Raspberry Pi, podłączony do prądu oraz do kabla sieciowego. Szukacie właściciela – i okazuje się, że o urządzeniu nikt w firmie nie wie i nikt się do niego nie przyznaje. Co robicie dalej?

Dokładnie taki scenariusz przydarzył się w organizacji, w której pracuje Christian Haschek. Christian opisał swoją analizę incydentu i choć nie doprowadza nas do samego końca, to proces analizy także jest dość ciekawy. Przeczytajcie.

Zobacz, co znalazłem w szafie

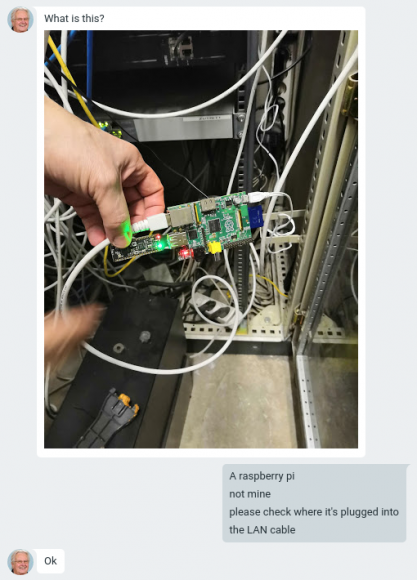

Zaczęło się od informacji o dziwnym odkryciu. Jeden ze współpracowników znalazł coś w szafie ze switchami. Wyglądało to tak:

Zestaw składał się z Raspberry, dongla USB o nieznanym przeznaczeniu oraz karty SD o pojemności 16 GB. Zakładając, że to pewnie dzieło jednego z pracowników, Christian poprosił o udokumentowanie znaleziska i zabrał się do jego analizy, by ustalić właściciela. Najpierw przepytał osoby posiadające dostęp do szafy (szef, on, jego kolega i jeszcze jedna osoba), lecz nikt nie rozpoznawał urządzenia. Zapytał dział IT – podobna odpowiedź. Czas więc zidentyfikować działanie sprzętu.

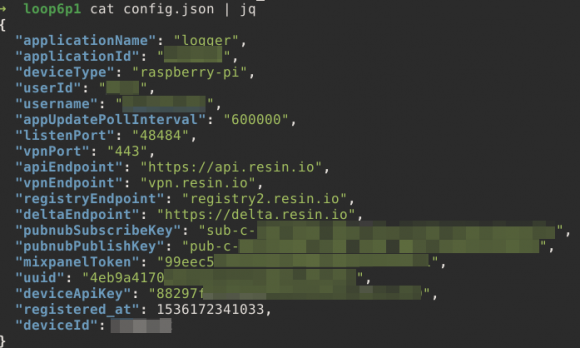

Zaczął od dongla. Pomógł Reddit, który szybko ustalił, że to moduł zapewniający łączność Wi-Fi, Bluetooth oraz RFID. To nie była zbyt dobra wiadomość, biorąc pod uwagę fakt, że nikt z pracowników nie przyznał się do bycia właścicielem urządzenia. Czas zatem zabrać się kartę SD. Było na niej kilka partycji, a na jednej z nich pliki należące do narzędzia Resin (obecnie nazywanego Balena), które jest płatnym serwisem do zarządzania i monitoringu urządzeń IoT. Christian szybko zidentyfikował plik config.json, który wyglądał tak:

Nazwa aplikacji „logger” nie brzmi zbyt optymistycznie. Na szczęście w pliku znajdowała się dość charakterystyczna nazwa użytkownika (zapewne usługi Rasin). Google wskazało na jej podstawie bardzo starą stronę przedstawiającą rodzinę z tego samego miasta, gdzie znaleziono urządzenie i jednego z jej członków. Strona zawierała także adres rodzinnego domu.

Inny plik na karcie miał nazwę LICENSE.md i zawierał nazwę firmy, która najwyraźniej była producentem urządzenia. Współzałożycielem tej firmy okazała się ta sama osoba, na której ślad Christian trafił na podstawie nazwy użytkownika. Niestety na karcie nie udało się znaleźć danych zbieranych przez urządzenie. Christian znalazł za to w innym pliku konfiguracyjnym ślad nazwy sieci Wi-Fi, w której urządzenie było wcześniej testowane. Na podstawie tej nazwy sieci i dzięki stronie wigle.net zlokalizował okolicę, w której sieć się znajduje. Nie jest chyba niespodzianką, że trafił na ten sam adres, który zidentyfikował wcześniej w oparciu o nazwę użytkownika.

Podsumowanie

Christian ustalił także na podstawie logów DNS, kiedy urządzenie zostało zainstalowane i kto przebywał wtedy w okolicy szafy. Logi RADIUS-a pokazały, że były pracownik próbował się logować wtedy na nieaktywne już konto w sieci Wi-Fi. Oficjalnie dysponował kluczami do biura, by podobno móc zabrać swoje rzeczy. Co prawda, artykuł tego już nie wspomina, ale we wpisie na Reddicie Christian ujawnia, że były pracownik przyznał się do zainstalowania urządzenia około rok wcześniej. Rzekomo miało służyć do zbierania danych w celu „identyfikowania problemów z siecią i śledzenia ruchu osób w okolicy biura”. Niestety żadnych danych, które miały pomóc firmie, nie był w stanie przekazać. Sprawa została przekazana organom ścigania.

PS. Idźcie sprawdzić swoje szafy :)

Komentarze

ciekawe czy znalazca zrobił obraz dysku przed odłączeniem od zasilania (na zdjęciach jest już odłączony) – jakby atakujący zaszyfrował dysk to mieliby kłopot z identyfikacją

Sprawa dotyczy zwykłego admina który znalazł Raspberry Pi w szafie, nie informatyka śledczego, który wiedziałby że być może dysk (karta SD) jest zaszyfrowany i warto zrobić jego obraz gdy ciągle pracuje.

Wpięcie się do działającego RP daje także możliwość dumpa pamięci RAM i możliwego znalezienia tam ciekawych artefaktów.

O szyfrowaniu nikt nie wspomina, czyli prawdopodobnie karta SD nie była zaszyfrowana.

Zaszyfrowanie Rasphbery PI jest pomiedzy niemozliwym, a skrajnie malo prawdopodobym.

PI posiada swoj wlasny botloader ktory nie zadziala z zaszyfrowana partycja. Musial by to byc magik zdolny do napisania wlasnego customowego bootloadera do R PI

nie używałem nigdy Raspberry Pi, jak ma zablokowany bootloader to słabo

ale znalazłem w wyszukiwarce poradnik https://docs.kali.org/kali-dojo/04-raspberry-pi-with-luks-disk-encryption

Nawet jeśli boot && root partycja musi był pisana plain textem, to nie ma żadnych przeszkód żeby zaszyfrować osobną patrycję z danymi/konfigami/toolingiem i odszyfrowywać to z palca tudzież automatycznie.

Artykuł przypomniał mi o ciekawym filmiku na yt gdzie próbują rozwikłać podobną sytuację – w bibliotece uczelni znaleziono kilka raspii, ukrytych za m.in. koszem na smieci i automatem z napojami. Bardzo fajnie przedstawiony reverse engineering. Polecam

https://youtu.be/UeAKTjx_eKA

Co tam RPi, bardziej mnie zastanawia ten bajzel w szafie.

To samo pomyslalem jako pierwsze. Nie da sie nie zauwazyc.

Kiedyś pracowałem przy robotach remontowych w pewnym mieście. Była awaria sieci wodociągowej. Rozkopaliśmy miejsce i obok rur wodociągowych leżał sobie kabel. Na naszych mapach go nie było, w urzędach też nic o takim nie wiedzieli. Słowem kabel niczyj.

Majster mówi: Tnij, a zaraz właściciel się znajdzie.

Opolanin porządkując działkę trafił na studzienkę z okablowaniem. Gdy nikt nie chciał się do niej przyznać, w jedną chwilę odciął łączność policji, wojska i sądu.

Mieszkaniec Opola ponad rok temu kupił od Wojskowej Agencji Mieszkaniowej działkę na skrzyżowaniu ulic Ozimskiej i Plebiscytowej w Opolu. Gdy uporządkował stojący na niej budynek, zabrał się za przygotowywanie drogi podjazdowej. Prace przerwała mu znaleziona studzienka.

Nowy właściciel wysłał pismo do WAM-u z pytaniem do kogo należy zawartość studzienki. WAM po 4 miesiącach odpowiedziała, że to nie ich kable. Jedynym sposobem na sprawdzenie do kogo należą stało się więc ich przecięcie.

Nie mam żadnej służebności gruntowej na swojej działce, więc podejrzewałem, że kable biegną tu nielegalnie, albo ktoś przed laty je położył i zupełnie o nich zapomniał. Uznałem, że czas wyjaśnić tę sprawę – argumentował dla Nowej Trybuny Opolskiej Mariusz Kołodziej.

Na reakcję służb nie było trzeba długo czekać. Po 2 godzinach pojawił się naczelnik wydziału łączności i informatyki opolskiej komendy policji twierdząc, że dokonano sabotażu. Jak się okazało, jeden z przewodów służył do zarządzania patrolami i radiowozami w Opolu, ale komenda wojewódzka nie ma jego dokumentacji. Pojawiła się też żandarmeria wojskowa, choć wojsko wcześniej nie chciało się przyznać do kabli. Oprócz policji, łączność ze światem stracił Sąd Rejonowy w Opolu oraz Wojskowa Komenda Uzupełnień.

Policja szybko zaczęła korzystać z łączności alternatywnej, numery stacjonarne WKU udało się doraźnie przekierować, a do sądu dodzwonić się nadal nie da.

Przewody do tego typu łączności niejawnej nigdy nie są oznaczane, a jeżeli są uwidocznine na mapach to w innym niż rzeczywiste miejsce. To normalne i zawsze tak było. Wojsko, Policja liczą się z tym że powoduje to czasami nieporozumienia i awarie ale ten sposób jest bardzo skuteczny w utrzymaniu w tajemnicy. Swoją drogą to kiedyś gdy budowałem dosyś rozbudowany LAN, na kilka ulic, położone w studzienkach i na słupach przewody oznaczałem wydrukowanymi samodzielnie naklejkami „MSWiA – zakaz naruszania” … skuteczność była 100%, leżą i wiszą do dzisiaj, a Orange nawet kilka słupów zostawił bo nie wiedzieli co z tym fantem zrobić, a przenosili wszystko do studzienek. Kreatywnym trzeba być :)

Może Zabierzów? :D

Przeciales?Mozliwe ze w takiej sytuacji zaraz przyjedzie wojsko i zamknie teren i bedzie tyle:)

Adam, mała errata: sprawę przejął prawnik…nie organy ścigania – można taką sprawę załatwić polubownie, stad zapewne taka a nie inna decyzja zarządu.

Nie, na Reddicie napisał „We handed the case over to the authorities.”

Adam wie lepiej. Widac po zdjeciu na LinkedIn.

A propos bezpieczeństwa mam pytanie do pana Adama Haertle: na ile (nie)bezpieczne jest podłączenie urządzenia wielofunkcyjnego (skaner,drukarka, kopiarka,fax) równocześnie do linii telefonicznej i wrwnętrznej sieci lan firmy?

Były ataki przejęcia kontroli przez linię telefoniczną wiec dla świetego spokoju warto postawić pudełko w DMZ. Oczywiście jeśli to szkoła czy inny mniej krytyczny obiekt to bez przesady.

Nie trzeba było zacząć od dopuszczenia stosownych służb i zdjęcia odcisków palców, a dopiero później szukać w RPi ?

Poważnie bał się sprawdzić co jest w kodzie QR, tylko pytał na Reddicie?

Takie akcje to mi się podobają :) normalnie jak w mr. Robot :) ale ze ma to miejsce w prawdziwym życiu to jestem pod wrażeniem.

Pozdrawiam Łukasz

Junior Game Dev at https://afterweb.pl/