Goście hotelowi od wielu lat byli smakowitym kąskiem dla różnej maści hakerów. Wybierając odpowiednie hotele, od razu można było zawęzić docelową grupę ofiar. Najwyraźniej z tej samej metody korzysta teraz rosyjska grupa APT.

Firma FireEye opublikowała informacje wskazujące, że grupa APT28, stojąca także za atakami na amerykański Komitet Wyborczy Demokratów, prowadzi od lipca tego roku aktywną kampanię w której ofiarami mogą stać się goście dobrych hoteli w Europie i na Bliskim Wschodzie.

Od trywialnego phishingu do sprytnego podsłuchu i penetracji

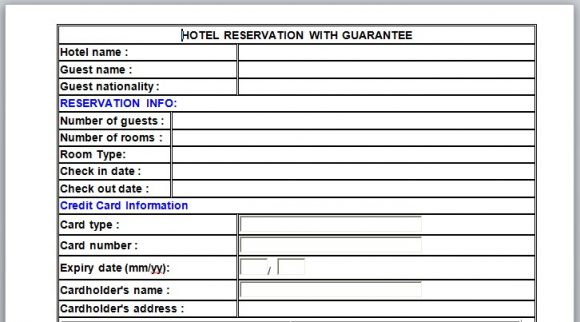

FireEye opisuje zarówno ataki trwające obecnie, jak i przypadek z końca roku 2016, gdzie ofiara infekcji prawdopodobnie także zarażona została w podobny sposób. Atak zaczyna się od dokumentu wysłanego do wybranego hotelu. Hotele, w których potwierdzono próby takich ataków, znajdowały się co najmniej w siedmiu europejskich stolicach i jednym kraju Bliskiego Wschodu. W obserwowanej kampanii rozsyłany dokument nazywał się Hotel_Reservation_Form.doc i wyglądał tak:

Po uruchomieniu makro dochodzi do instalacji tylnej furtki o nazwie GAMEFISH. O ile do tej pory proces wygląda dość trywialnie, to teraz robi się ciekawie. Włamywacze korzystają z exploita EternalBlue (wykradzionego z NSA) do uzyskania dostępu do innych komputerów w infekowanej sieci. Ich celem jest zdobycie kontroli nad komputerami kontrolującymi hotelowe sieci WiFi. Gdy już się do nich dostaną, uruchamiają narzędzie Responder. To sprytne narzędzie nasłuchuje komunikacji systemu Windows, który po podpięciu do sieci szuka w niej znajomych dysków sieciowych i drukarek. Responder słucha takich zapytań (UDP na porcie 137), następnie szybko przybiera postać poszukiwanego systemu i prosi klienta o uwierzytelnienie. W odpowiedzi dostaje login oraz hash hasła. Wystarczy już tylko hash złamać i można próbować połączyć się do komputera ofiary.

Taki własnie przypadek prawdopodobnie udanego ataku opisuje FireEye. Pod koniec zeszłego roku firma badała infekcję komputera, który ok. 12 godzin wcześniej podłączył się do hotelowej sieci WiFi. Wtedy prawdopodobnie hash hasła jego użytkownika został wykradziony za pomocą Respondera. Po 12 godzinach (które zapewne potrzebne były by hash hasła złamać) doszło do logowania do komputera ofiary, zainstalowania złośliwego oprogramowania oraz spenetrowania skrzynki pocztowej. Co ciekawe, do logowania doszło z innego komputera w tej samej sieci WiFi – co wskazuje na identyczny scenariusz ataku jak obserwowany obecnie w europejskich hotelach.

Inne znane ataki skierowane na klientów hoteli obejmują kampanię DarkHotel, gdzie atakujący serwowali fałszywe aktualizacje oprogramowania oraz kampanię Duqu, gdzie atakowani byli goście hotelowi, biorący udział w rozmowach na temat irańskiego programu jądrowego.

Jak uniknąć takiego ataku

W opisywanym przypadku wystarczy nie jeździć do hoteli lepszej kategorii ;) FireEye wspomina, że zaatakowane były raczej hotele z wyższej półki. Jeśli jednak członkowie zarządu Waszych firm często podróżują, to może warto wyposażyć ich w alternatywne technologie pozwalające na bezpieczne korzystanie z internetu w hotelu (jak np. własne routery WiFi z kartą SIM), zapewnić każdemu VPNa (choć nie zawsze VPN uchroni przed atakiem Respondera – zależy od jego konfiguracji i tego, czy blokuje lokalny ruch sieciowy).

A jeśli chcecie zwiększyć szansę, by pracownicy Waszych firm nie zostali ofiarami takich (i innych) ataków, zamówcie im nasze zajęcia uświadamiające i edukujące.

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Przeddzień polowania na czarownice jak w latach 40/50 w USA. Co jeśli Rosjanie czają się w was samych ? Biorąc pod uwagę np brak „normalnej” ochrony kondrwywiadowczej spółek prywatnych

Albo wyposażyć w komputery z systemami, które nie dają się zaatakować byle makrem…

NotApple

Najśmieszniejsze jest to jak siedzisz właśnie w hotelowej sieci WiFi, w hotelu na bliskim wschodzie i wiesz że w okolicy jest dużo Rosjan. XD

A najśmieszniejsze, że ten hotel to zapewne Bin Laden Tower…

zainstalować linuxa problem solved

Po podłączeniu do nowej sieci, Windows pyta, jakiego jest ona typu (domowa, firmowa, publiczna). Wybranie publicznej nie pomoże w tym przypadku? Z tego co wiem, wtedy Windows nie powinien wyszukiwać urządzeń w sieci.

Dodatkowo, sporo hotelowych WiFi działa bez szyfrowania… podobne ataki mogą być przez to jeszcze prostsze.

„ak uniknąć takiego ataku” = Nie używać Windows ;)

Albo nie być głupim użytkownikiem Windowsa i powyłączać niepotrzebne usługi/skonfigurować pie***ony firewall…

Poza tym ataki na Linuksową imlementację SMB też już były – https://securelist.com/sambacry-is-coming/78674/

(oczywiście już patchnięte, ale to samo można powiedzieć o Windows)